Od 27 dni trwają regularne ataki na klientów Banku Zachodniego WBK. W sklepie Google Play publikowane są aplikacje podszywające się pod program do obsługi mobilnej bankowości elektronicznej BZWBK24 mobile. Niestety ofiar nie brakuje.

Od 31 lipca do Google Play, oficjalnego sklepu z aplikacjami dla platformy Android, trafiają złośliwe programy wycelowane w klientów Banku Zachodniego WBK. Aplikacje przestępców, oprócz pojawiania się w wynikach wyszukiwania, są także promowane za pomocą reklam w Google AdWords, w serwisie Wykop.pl oraz w mobilnych serwisach z grami. Pierwszą wersję oprogramowania pod nazwą BZWBKlight przedstawiono jako „lekką” (uproszczoną, szybką) odmianę oficjalnej aplikacji banku.

Reklama fałszywej aplikacji

Zamieszczanie aplikacji takich jak BZWBK Light w oficjalnym sklepie Google sprawia, że zyskują one legitymizację Google i z tego względu wielu użytkowników może uznać je za godne zaufania. Niestety liczni posiadacze smartfonów bezrefleksyjnie wierzą w jakość i bezpieczeństwo sklepu Google Play, w którym niejednokrotnie już znajdowano złośliwe aplikacje.

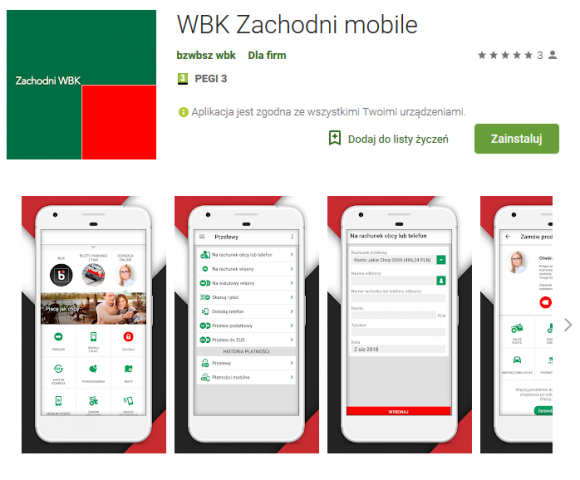

Fałszywa aplikacja WBK Zachodni – opublikowana 24.08.2018

Mimo że program już na pierwszy rzut oka wykazywał znaczące różnice od oficjalnej aplikacji bankowej, to obserwując liczbę pobrań pierwszego z nich (ponad 100) oraz oficjalne komunikaty Banku Zachodniego WBK, można podejrzewać, że – poza samą instalacją – przynajmniej niektórzy oszukani klienci banku postanowili skorzystać z bankowości przy pomocy nowej aplikacji.

Jak działa złośliwa aplikacja

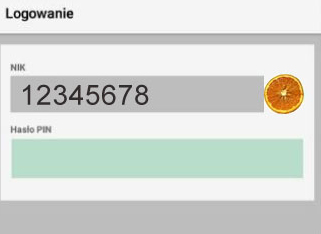

Ekran logowania fałszywej aplikacji

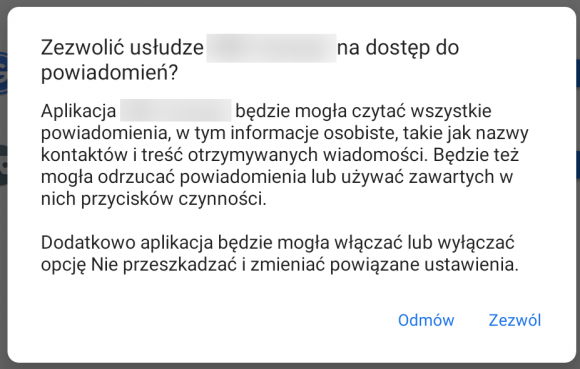

Działanie programu na pozór nie wygląda groźnie. Po zainstalowaniu i uruchomieniu aplikacja prosi o włączenie dostępu do powiadomień. Wymaga to kilku dodatkowych kliknięć, ale daje dostęp do treści SMSów – bez pytania o dostęp do treści SMSów. Aplikacja w końcu będzie „tylko” czytać powiadomienia. A w powiadomieniach będzie treść SMSów…

Aby uwiarygodnić potrzebę dostępu do powiadomień, przestępcy stosują metody socjotechniki, uzasadniając ją koniecznością „monitorowania podejrzanej aktywności, ataków phishingowych i zapobiegania rozprzestrzenianiu się złośliwych aplikacji”. Po akceptacji przez użytkownika aplikacja rozpoczyna swoje właściwe działanie, wyświetlając okienko do wpisania identyfikatora (NIK) do bankowości elektronicznej. Format loginu jest sprawdzany – wiadomo, że ma określoną długość i są to same cyfry. Gdy użytkownik poda NIK, aplikacja podszywa się pod niego, łącząc się z portalem bankowości mobilnej banku. Program przekazuje numer NIK i pobiera z portalu obrazek, który wyświetla użytkownikowi wraz z formularzem do wpisania hasła. Tu mała niespodzianka: formularz oczekuje wpisania pełnego hasła, podczas gdy w oryginalnej aplikacji hasło jest maskowalne i wpisuje się tylko wybrane znaki.

Jeżeli klient wpisze hasło, program loguje się w jego imieniu do konta bankowego. Dla aplikacji jest to dowodem na prawidłowość uzyskanych danych, które są następnie przekazywane na serwer C2 (Command and Control) przestępców. Na koniec użytkownikowi zostaje wyświetlony komunikat o błędnym logowaniu. Ten etap kończy działanie aplikacji, jednak nie wstrzymuje działania przestępców. Będąc w posiadaniu danych dostępowych do konta, cyberprzestępcy mogą się na nie zalogować i okraść konto ofiary. Są w stanie potwierdzić każdą operację, która wymaga kodu SMS, ponieważ złośliwy program przechwytuje powiadomienia o wiadomościach SMS i przekierowuje je do przestępców.

Głębsza analiza

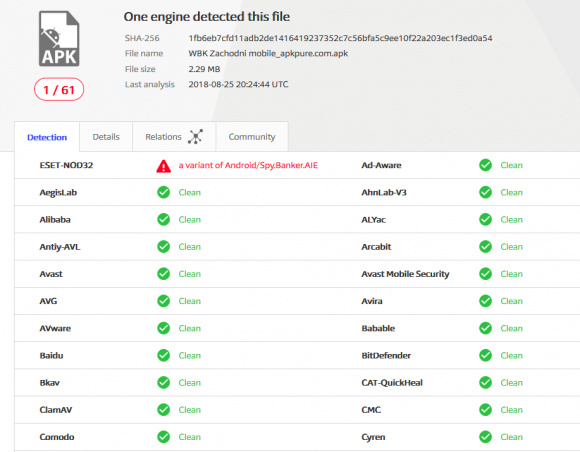

Aplikacja jest typowym złośliwym oprogramowaniem kradnącym ważne dane. Obecnie jest wykrywana jedynie przez program antywirusowy ESET jako Android/Spy.Banker.AIE. Używanie programów antywirusowych na urządzeniach przenośnych jest zalecane i ważne, jednak w tym wypadku ich skuteczność okazuje się niewielka.

Analiza pliku apk w usłudze VirusTotal

W praktyce opublikowanych zostało 7 różnych wersji aplikacji (różne pakiety apk i sumy kontrolne plików). Działanie programu we wszystkich jego wersjach jest niemal identyczne (takie jak opisano powyżej), jednakże głębsza analiza kodu pokazuje, że przestępcy poprawiają swoje błędy. Istnieją trzy generacje tej samej aplikacji. Każda z nich komunikuje się z innym serwerem C2, którego adres jest na stałe umieszczony w kodzie. Po analizie sieciowej i odkryciu takiego serwera podejmowane są kroki, by go wyłączyć. To powoduje, iż kolejne wersje komunikują się z następnymi serwerami.

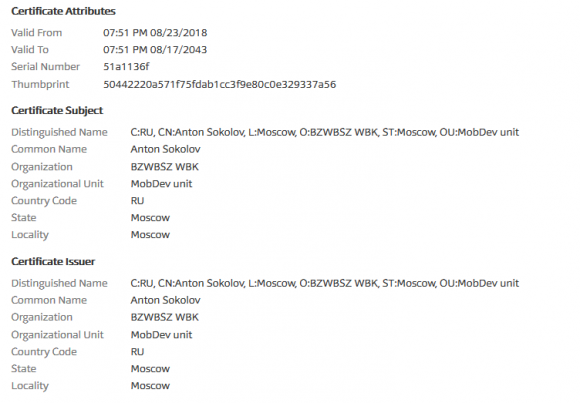

Co ciekawe, każda aplikacja została podpisana cyfrowo przez swojego twórcę i zawsze są to identyczne certyfikaty używające danych rosyjskiej firmy w Moskwie i programisty o rosyjsko brzmiącym nazwisku. Oczywiście może to być także element strategii zaciemniania i zmylania analityków. Pewne błędy w nazewnictwie (np. organizacja BZWBK PKO lub BVZapps Ltd.) oraz wykorzystywana infrastruktura wskazują jednakże, że programy przygotowuje i publikuje ta sama obcojęzyczna grupa hakerska.

Certyfikaty jednej z aplikacji

Każda aplikacja jest udostępniania w sklepie Google Play z wykorzystaniem osobnego darmowego konta Google, np. [email protected], a jej aktualizacje posiadają komentarze autora, np. Zawiera usprawnienia (także dla systemu Android P).

Daty publikacji fałszywych aplikacji w sklepie Google Play także wydają się nieprzypadkowe:

- 31.07.2018 BZWBKlight,

- 17.08.2018 Zachodni WBK mobile, Zachodni light,

- 24.08.2018 Mobile Zachodni WBK, Zachodni Mobile, Zachodni mobile WBK,

- 25.08.2018 WBK Zachodni mobile.

Poza pierwszą, do każdej publikacji dochodziło w weekend (o późnych godzinach w piątek lub sobotę). Takie działanie ma na celu opóźnienie wykrycia oszustwa i przeciągnięcie w czasie reakcji na zagrożenie. Przestępcy liczą na to, że wykrycie aplikacji i procedura jej usunięcia ze sklepu Google Play rozpocznie się dopiero w poniedziałek, a do tego czasu wielu klientów pobierze i użyje programu (jak wiadomo, weekend sprzyja zakupom). Przestępcy są świadomi, iż życie tego typu aplikacji w oficjalnych kanałach jest zazwyczaj krótkie (monitoring i działanie banku, negatywne opinie użytkowników), dlatego w ostatni weekend opublikowali jednocześnie aż 3 aplikacje, a po ich szybkim usunięciu już następnego dnia pojawiła się kolejna.

Warto zwrócić uwagę, iż już za kilkanaście dni Bank Zachodni WBK zmieni nazwę na Santander Polska, a wtedy obecne nazwy aplikacji zdezaktualizują się. Być może przestępcy zechcą wykorzystać proces rebrandingu i po zmianie nazwy, logotypów i szaty graficznej spróbują przekonać użytkowników do swoich kolejnych fałszywych aplikacji.

Informacje o ostatnich aplikacjach

Poniżej publikujemy informacje dotyczące 4 ostatnich próbek złośliwej aplikacji.

pakiet: Zachodni mobile WBK.com.apk nazwa: pl.zachmob MD5 4f6264bfe8c0e9b570ffc75fe39822ba SHA-1 fcd725dd1b56d1595bfc0883a1bf41e861bb8cef SHA-256 1bbc9c1e880fbc92e02ae85a39a035a08b9e704953a13b9ad03c974e5251a28e

pakiet: Zachodni mobile WBK_v1.0.1.com.apk nazwa: pl.zachmob MD5 1c1041dec82eb72a6ec872ef3cddc0dc SHA-1 41d926d1e4663925f820c3097bfdb936be7441e6 SHA-256 b5209bf41b547ae1faecfc9d80b6fa6ead3ef0004b644c529e31b1de3b1173a4

pakiet: Mobile Zachodni WBK.com.apk nazwa: pl.wbkmobile MD5 da1d88f0aa46bda066f9a30ab6f2d282 SHA-1 6ff6359477bb94e120762bf75d24a14c51729c18 SHA-256 e2d9273dc993efb283d6f3e31a17082881c1c4b034f2d28359a5848d5126a493

pakiet: WBK Zachodni mobile.apk nazwa: pl.zchdnmobile MD5 cb25a41a5e8e9fab191a226727e0e20f SHA-1 bbd6de20f51343c2fa36b4d6e1cdfc561e890491 SHA-256 1fb6eb7cfd11adb2de1416419237352c7c56bfa5c9ee10f22a203ec1f3ed0a54

Co robi bank

Walka z tego rodzaju zagrożeniem nie jest prosta – przestępcy są bardzo aktywni, a możliwość umieszczania przez nich aplikacji w oficjalnym sklepie Google nie pomaga. Bank nie podaje szczegółów swoich działań operacyjnych, uznając, że zbyt dokładne informacje mogą ułatwić przestępcom modyfikowanie aplikacji i całego modus operandi oszustwa. Osoby odpowiedzialne za cyberbezpieczeństwo w banku zapewniają, iż problem fałszywych aplikacji bank traktuje priorytetowo, a zespoły reagowania na incydenty bezpieczeństwa oraz wykrywania oszustw pracują w trybie ciągłym 24 godzin na dobę.

Zastanówmy się, co mógłby zrobić bank w takiej sytuacji. Pierwszym krokiem powinna być komunikacja z dostawcą aplikacji (czyli Google Play) i przekonanie go, iż dystrybuuje fałszywe aplikacje i ułatwia popełnienie przestępstwa. Z punktu widzenia klienta to właśnie Google Play „sprzedał aplikację” (co nawet jest wprost napisane na stronie produktu: Sprzedawca Google Commerce Ltd). Kolejnym krokiem może być poprawa monitoringu sklepu i wypracowanie mechanizmu, by aplikacje szybko były oznakowywane jako fałszywe i znikały ze wszelkich miejsc publicznych, gdyż zazwyczaj po usunięciu z Google są one dostępne w alternatywnych (powszechnie uznanych za niezaufane) repozytoriach pakietów oprogramowania na Androida (np. apkpure.com). Wskazane jest także zgłaszanie do dostawców oprogramowania antywirusowego sygnatur aplikacji, by były one szybciej prawidłowo rozpoznawane i blokowane przez użytkowników używających programu antywirusowego na telefonie. Dodatkowo u użytkowników Androida korzystających z domyślnie włączonej usługi Play Protect po usunięciu złośliwej aplikacji z Google Play zostanie ona także usunięta z telefonu – niezależnie od źródła jej pochodzenia.

Kolejną ważną rzeczą jest uświadamianie klientów. W tym wypadku już widzimy, iż bank w swoich kanałach komunikacyjnych (media społecznościowe, WWW, blog) publikuje ostrzeżenia oraz wysyła wiadomości do swoich użytkowników. Po głębszej analizie aplikacji można podjąć jeszcze kilka działań reakcyjnych oraz prewencyjnych, takich jak dystrybucja informacji o aplikacji i jej wskaźnikach ataku w instytucjach zajmujących się bezpieczeństwem.

Można również zastanowić, czy wszystkie udogodnienia bankowości elektronicznej powinny być domyślnie włączone. A także czy aktywacja lub deaktywacja niektórych usług (np. przelewy zagraniczne, Blik, likwidacja lokat oszczędnościowych) powinna być potwierdzana jedynie kodem SMS. Kosztem niewielkiego ograniczenia wygody użytkowania bankowości elektronicznej można znacząco utrudnić przestępcom kradzież pieniędzy z konta.

Co może zrobić użytkownik?

Dystrybucja fałszywych programów przez Google Play pokazuje, że sklep nie może być traktowany jako stuprocentowo bezpieczne źródło aplikacji. Pobierając aplikację bankową, zawsze warto zwrócić uwagę na kilka elementów. Przede wszystkim odradza się instalowanie aplikacji, które są reklamowane – nie należy klikać w wyskakujące banery na różnych stronach. Bank przekonuje, że jego aplikacja jest dostępna ze stron Banku oraz poprzez linki na oficjalnych stronach bankowości mobilnej, natomiast obce strony mogą kierować do podróbek.

BZWBKlight – fałszywa aplikacja w sklepie Google Play

Koniecznie trzeba sprawdzić, przez kogo został opublikowany program w sklepie Google Play. Oficjalne aplikacje są wydawane przez Bank Zachodni WBK S.A., a ich programista (wyświetlany na stronach do pobrania) powinien posługiwać się mailem w domenie banku (np. [email protected]). Pobieranie aplikacji, którą opublikował ktoś posługujący się darmowym mailem (np. w domenie gmail.com) wskazuje wprost, że nie jest to produkt oficjalny, lecz program „domowej roboty”.

Aplikacja bankowa powinna być popularna wśród klientów. Można ocenić jej reputację, czytając oceny innych użytkowników. Brak ocen lub jednoznaczne negatywne komentarze wskazują na zagrożenia. Niska liczba pobrań (mniej niż 100 czy nawet 1000) powinna sugerować, że dana aplikacja może być oszustwem.

Instalując jakąkolwiek aplikację, trzeba sprawdzić, jakich uprawnień ona od nas wymaga, np. czy na pewno każda z usług jest niezbędna do jej poprawnego działania. Jeżeli jeszcze potrzeba łączenia się z siecią może być zrozumiała, to czytanie SMS-ów przez aplikację powinno już wydać się dziwne.

I ostatnia rada: jeżeli mimo wszystko ktoś zainstalował aplikację, która w swoim działaniu wydaje się podejrzana (np. mimo wpisania prawidłowego hasła nie możemy się zalogować, formularze są niedopracowane, komunikaty są z błędami), należy jak najszybciej skontaktować się z bankiem i poinformować o swoich podejrzeniach. Taki kontakt może uratować nasze pieniądze na koncie.

Scenariusz tego ataku dodaliśmy już do naszego szkolenia uświadamiającego internautów w sekcji „zagrożenia dla bankowości mobilnej”. Jeśli chcecie się dowiedzieć, o czym jeszcze opowiadamy, zaproście nas do swojej organizacji, a chętnie podzielimy się swoją wiedzą i doświadczeniem.

Komentarze

Jak się ma dostęp do powiadomień do Signala? Używam go jako aplikacji do SMSów oraz mam włączoną opcję blokowania bazy. Gdy przychodzi wiadomość z zamkniętą bazą to wyświetlane jest po prostu powiadomienie z Signala, bez treści wiadomości.

brakuje punktu co moze zrocic google – np. wymusic na publikujacych apki bankowe uzycie slowa BANK w nazwie apek i pozwalac na jego dodawanie tylko zweryfikowanym podmiotom, a one juz same by zadbaly o to zeby odpowiednia informacja trafila do klientow

Otóż to. Jak się popatrzy na sklep Play, to często aplikacje bankowe mają jakieś dziwne nazwy, a powinny być po prostu nazwane tak jak bank i już.

Taa, a skąd google ma znać wszystkie banki ze wszystkich krajów na świecie, w tym jakiś malutkich i mało znaczących (nie chodzi mi tu o Polskę)? Przecież w Polsce jest z kilkadziesiąt lub kilkaset banków razem z regionalnymi i one mogą robiś swoje appki, a czemu by i nie?

Na pocieszenie powiem, że może liczba potencjalnych ofiar nie jest bardzo duża, mniejsza od liczby pobrań. Przestępcy próbują uwiarygodnić aplikację, samodzielnie nabijając pobrania z fałszywych kont i wystawiając lewe recenzje. To chwilę trwa, jakaś część tych pobrań jest fejkowa. I to w jakimś stopniu budujące.

Dzięki w miarę sprawnemu usuwaniu też aby ktoś trafił – musi mieć ponadprzeciętnego pecha i akurat szukać aplikacji tego konkretnego banku w okienku, gdy została wrzucona.

Natomiast można podejrzewać, że przestępcy będą cisnąć tą formę ataku tak długo aż na tym zarobią. Niestety można spodziewać się kolejnych weekendowych fal. Bądźcie czujni i dajcie znać bliskim, którzy są klientami i tego i innych banków. Aplikacje tylko sprawdzone.

To wlasnie pokazuje przewage iOS nad Google Play Store. Jakos na iOS nie ma takiego badziewia a na Androida non stop jest i to sporo.

Piszesz o bankach w Polsce i o fałszywych appkach dotykających polskich użytkowników, prawda? Polskich użytkowników iOS w stosunku do Androida jest malutko, toteż ich atakowanie ma dużo mniejszy sens. Jeżeli na fałszywe appki złapało się 10 użytkowników androida, to ilu proporcjonalnie złapało by się na fejkową appkę w app store? 1? 0,5?

Patrzac na statystyki polska ma % mniej iPhonow niz Nigeria… wiec moze dla bezpieczenstwa jednak warto kupic iPhona o byc w tych promilach na ktore nie warto wypuszczac szkodliwe oprogramowanie

I z promili zrobi się większość, a android jest bezpieczny jeżeli umie się czytać…

Nie. Nie jest.

Nie jest bezpieczny, nie był nigdy i przy tym modelu nigdy nie będzie. Bynajmniej nie chodzi mi tu o częstotliwość aktualizacji (raz na pół roku przez pierwsze dwa lata urządzenia na rynku, co daje 4 aktualizacje na krzyż i pozostanie sierotą) a po prostu model w którym domyślnie każda gównoaplikacja dostaje dostęp do całego telefonu.

Pewnie że dla iOS nie ma aplikacji udających polskie banki, w Polsce to niszowy system. Podobnie jak „nie ma wirusów dla Linuxa”, bo mało komu opłaca się tworzyć malware dla mało popularnej platformy.

Nie ma tez aplikacji udającej jakiekolwiek banki.

To nie kwestia mniejszej popularności iOS-a, a restrykcyjnego procesu przyjmowania aplikacji do sklepu. Próbowaliście kiedyś wrzucić apkę do App Store’a? Normalną rzeczą jest analiza kodu czy nie używasz zastrzeżonego API ( https://stackoverflow.com/questions/2842357/how-does-apple-know-you-are-using-private-api ), prośba o udostępnienie konta testowego (jak masz logowanie) i ręczna analiza. No i przede wszystkim niemożliwe jest to aby jakikolwiek pracownik Apple’a przepuścił apkę bankową (Szczególnie banku z którym współpracują poprzez Apple Pay, a WBK jest takim) na osobę prywatną a nie spółkę. Oczywiście z czasem twoja „reputacja” rośnie i nie czekasz tygodnia na zielone światełko, ale mając nowo co założone konto trzeba liczyć się tym podczas próby wydawania apki na tę platformę.

Natomiast jak to wygląda w Google Play? Skan ich wewnętrznym antymalwarem – tylko tyle. Jak to działa w praktyce można przeczytać w tym artykule.

Strasznie smutna ta sekcja „Co może zrobić użytkownik?”. Nieciekawie, że w tych czasach banki nie udostępniają żadnej kryptograficznej metody weryfikacji pobranego pliku APK. Wystarczyłoby „detatched signature” PGP czy nawet skrót SHA256 na stronie banku zabezpieczonej HTTPS.

Przy istniejącym stanie rzeczy najlepszą, moim zdaniem, radą byłoby: pobieraj plikację używając linku „aplikacja mobilna” w stopce strony bzwbk.pl, ale ten link otwiera pustą stronę https://www.bzwbk.pl/bzwbk24-mobile.html

Śmiać mi się chce jak czytam że antyfraud BZWBK pracuje 24h… Może i pracuje ale nad kawa a nie nad fraudami…

„Tu mała niespodzianka: formularz oczekuje wpisania pełnego hasła, podczas gdy w oryginalnej aplikacji hasło jest maskowalne i wpisuje się tylko wybrane znaki.”

Hmmm, to chyba zależy od wybranego przez klienta sposobu podawania hasłą. U mnie jest bodajze do 20 pól na znaki. Fakt, każde zamaskowane, ale hasło trzeba podać w całości.

Racja – sposób maskowania hasła klient może sobie zdefiniować, a może także zrezygnować. Jednak formularz oryginalny oczekuje wpisywania każdego znaku w osobne pole.

No jak to, przeciez niebezpiecznik niedawno pisal ze apki sa super bezpieczne, lepsze niz strona www banku i kod sms/lista hasel.

Oficjalne appy banków tak ;)

Google twierdzi, że sklep jest bezpieczny? Więc niech Google płaci.

Google reklamuje swój sklep jako bezpieczne źródło aplikacji. Może należało by pozwać google po tym gdy ktoś wyczyści Wam konto za pomocą aplikacji z ich „bezpiecznego” sklepu. W końcu ponoszą odpowiedzialność za to co udostępniają, nawet gdy twierdzą inaczej

To jest efekt wymuszania instalacji „programu” do każdej usługi.

Czy nie wystraczyłby pożądny serwis online bez javascript i innego badziewia?

Wymagania dla użytkowników końcowych byłyby mniejsze i mniej wektorów ataków.