Dostajemy sygnały o trwającej właśnie nowej kampanii złośliwego oprogramowania. Rozpoznaliśmy do tej pory trzy wersje wiadomości ze złośliwym załącznikiem – wszystkie wydają się pochodzić od jednego nadawcy, choć grupy docelowe są różne.

Przestępcy nie śpią (trzymają bitcoiny) i nie próżnują. Codziennie dostajemy od Was kilkanaście wiadomości budzących Wasze (najczęściej słuszne) wątpliwości. Choć większość podsyłanych prób ataku jest dość znana i dobrze opisana, to czasem trafia się coś nowego – tak jest i tym razem.

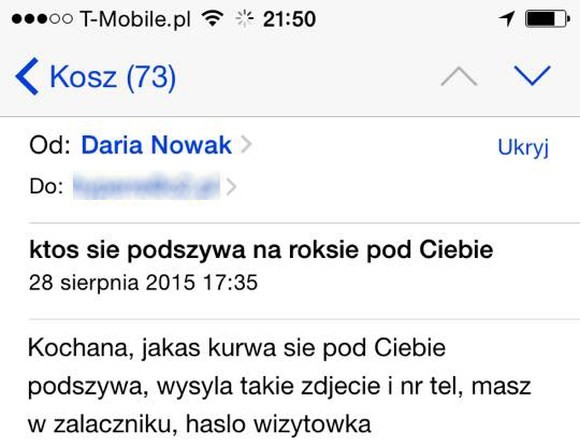

Wariant 1, czyli ktoś się podszywa na Roksie

Roksa.pl to dość podobno popularny serwis zawierający oferty usług pań do towarzystwa. Próbki wiadomości, które do nas dotarły, adresowane były do kobiet.

Temat: ktos sie podszywa na roksie pod Ciebie

Treść:

Załącznik: plik wizytowka.pdf.rar, w nim wizytowka.pdf.scr.

Wariant 2, czyli zgłaszam to do prokuratury

Próbki, które do nas trafiły, adresowane były do kancelarii prawnych.

Temat: akt oskarzenia, wezwanie

Treść:

Termin rozprawy otrzymacie poczta.

Pozdrawiam

—

Adam Galecki

Kancelaria Radcow Prawnych

Korwina 11

00-050 Warszawa

Inna wersja:

Termin rozprawy otrzymacie poczta.

Pozdrawiam

Kamila Jarocka

Kancelaria JAROCKA

Moszynska 8

00-950 Warszawa

Trzecia wersja:

Termin rozprawy otrzymacie poczta.

Pozdrawiam

Adam Glowacki

Kancelaria Radcoy Prawnego

00-050 Warszawa

Czwarta wersja:

Termin rozprawy otrzymacie poczta.

Pozdrawiam

Dominik Kusnierz

Kusnierz Kancelaria Prawna

Wojskowa 56

00-901 Warszawa

Możliwe załączniki:

- sygn_akt_IIIK_3_8.pdf.rar, w nim sygn_akt_IIIK_3_8.pdf.scr

- Sygn.akt IIK_4R_14.pdf.rar, w nim Sygn.akt IIK_4R_14.pdf.scr

- sygnatura_akt_VK_11_3.pdf.rar, w nim sygnatura_akt_VK_11_3.pdf.scr

- sygn_akt_IL_3_9.pdf.pdf.rar, w nim sygn_akt_IL_3_9.pdf.scr

Wariant 3, czyli korygujemy faktury

Tym razem występuje wątek finansowy. Przykładowa wiadomość poniżej.

Temat: korekta faktury z 25

Treść:

Pozdrawiam

Zygmunt Kotarski

Domo Masters

Sp. z o. o.

Ul. Kuterska 58

00-091 Warszawa

Możliwe załączniki to:

- faktura_korygujaca_17.pdf.rar, w nim faktura_korygujaca_17.pdf.scr

- Faktura_26_07_2015.pdf.rar, w nim Faktura_26_07_2015.pdf.scr

Informacja o plikach

Załączniki o różnych samych nazwach są w istocie identycznymi plikami, zmieniającymi się co kilka dni. Te, na które trafiliśmy do tej pory to:

Próbka 1:

- pierwszy ślad z 25 sierpnia

- MD5: a3df7835cb8aba275d257264a5b019a8

- SHA1: 6e0c2460c2f4a82e0189379f963b8963782241f1

- C&C: 213.152.162.94, port 3835 oraz 213.152.161.15, port 3835

- analiza pliku oraz sam plik do pobrania

Próbka 2:

- pierwszy ślad z 28 sierpnia

- MD5: 8d1d2e4faa5817d0ffa4b2e6358fdfa9

- SHA1: a3f93bb385a8d635d3d43d872fcf8e61bf2140d5

- C&C: 213.152.161.170, port 3838

- analiza pliku oraz sam plik do pobrania

Próbka 3:

- pierwszy ślad z 31 sierpnia

- MD5: 41b64a86514931d607775a23bfd2b692

- SHA1: cd0b4b8684e355eacafeb18c14af5427a347f989

- C&C: 213.152.162.94, port 3835 oraz 213.152.161.15, port 3835

- analiza pliku oraz sam plik do pobrania

Próbka 4:

- pierwszy ślad z 1 września

- MD5: 268579c37d7e0a286bb04f7d7a4bc190

- SHA1: f713d8636869b06856886829ad32fd4652b629f6

- C&C: 213.152.161.170, port TCP 3838

- analiza pliku oraz sam plik do pobrania

Próbka 5:

- pierwszy ślad 7 września

- MD5: f33bde6e7d1a901b3287bf0fa5e33896

- SHA1: e248d685adca18033f198865fe3057a80a7f3594

- C&C: nie udało się na razie ustalić

- analiza pliku oraz sam plik do pobrania (plik znacząco różni się od wcześniejszych)

Jak na razie nie znamy pełnej funkcjonalności złośliwego pliku (prawdopodobnie pierwsze 4 egzemplarze są funkcjonalnie identyczne), jednak możemy powiedzieć, że:

- analizuje środowisko, w którym się uruchamia,

- instaluje się jako system.pif w folderze autostartu menu start,

- dopisuje do autostartu w rejestrze,

- zapisuje naciskane klawisze do c:\Users\<username>\AppData\Roaming\Logs\dzien-miesiąc-rok,

- wykrada hasła zapisane w przeglądarkach i klientach poczty.

Wstępna analiza pokazuje także na związki ze złośliwym programem opisywanym w maju tego roku na blogu firmy Prevenity – wtedy rozsyłany był pod nazwą „pdf informacja o działki.exe„. Widzimy również analogię do kampanii z czerwca 2015, kiedy to rozsyłane były pliki:

- F-VAT_czerwiec.pdf.scr,

- windykacja_kruk_sa.pdf.scr.

Kto za tym stoi

Szukając innych próbek w tej samej kampanii trafiliśmy na ciekawy wątek powiązany z adresami IP serwerów C&C. Adresy te należą do usługi AirVPN, posiadającej również funkcję dynamicznego DNSa (można postawić serwer w domenie airdns.org, ukryty za VPNem). To dość naciągana próba, lecz jedynym ciekawym miejscem, w którym te 3 adresy występują wspólnie, jest log kanału IRC #bitcoin na serwerze sieci Freenode, gdzie dwóch użytkowników ukrywających się pod pseudonimami momo oraz MaxSan korzystało z akurat tych adresów tuż przed rozpoczęciem opisywanej powyżej kampanii:

- IP 213.152.162.94 było używane między majem a sierpniem 2015

- IP 213.152.161.15 było używane między lipcem a sierpniem 2015

- IP 213.152.161.170 było używane między lipcem a sierpniem 2015

Może to być po prostu zbieg okoliczności. W trakcie trwania kampanii adresy te nie były używane przez osoby wchodzące na ten kanał.

Samo złośliwe oprogramowanie użyte w ataku może być powiązane z kilkoma znanymi polskimi produkcjami, ale to już wątek na inną historię.

Dziękujemy Damianowi, Maćkowi, Oldze i Marcinowi za podesłane próbki oraz Łukaszowi i Mariuszowi za pomoc w analizie problemu.

Komentarze

Zapewnie ten program rozsyła spam bo można znaleźć w listingu POP3(protokół poczty) i znaki np. [Caps Lock] możliwe że też keylogger

Jest keylogger, natomiast fragmenty z POP3 itp służą wyciąganiu haseł z klientów poczty.

Przez pop3 nie rozsyła się spamu ;)

Choć może zabrzmi to absurdalnie, ale pseudonimy „momo” i „MaxSan” mogą sugerować że twórcami ataku są fani anime (japońskie animacje), bowiem w jednej serii, jedna postać miała imię Momo, zaś -san to sufiks, dodawany do imień w języku japońskim. Choć bardzo możliwe że jestem przewrażliwiony.

Rownie ciekawy jest dobor nazw ulic.

Profesjonalny opis.

Ewidentnie ktoś się bawi i probuje zebrać jak najwiecej ciekawego info, może poinstalować trojany bankowe, ponieważ malware był wykrywany m.in. na komputerach urzędów gmin, które jak wiadomo obracają sporą gotówka a przelewy nierzadko własnoręcznie robi pani Halinka z księgowości.

Muszę przyznać, że w tym przypadku cyberprzestępcy wybrali target idealny. Kto ma dużo kasy na koncie, a jednoczesnie nie grzeszy inteligencją (a już tym bardziej znajomością komputerowych zabezpieczeń)? Panienki do towarzystwa! Aż mi się ciśnie na klawiaturę jakiś żart związany z podejściem do zagrożeń wirusami, ale chyba sobie daruję :)

Dajcie numer do Olgi ;)

Powiedzcie mi czy możliwe że mam to coś u siebie na kompie? Po uruchomieniu systemu, po mniej więcej 1 min. słychać że uruchamia się napęd DVD i otwiera mi się na pulpicie folder WinSys32 z dysku C.

Jeśli tak, to jak to usunąć? Mam antyvirusa G-Data który nic nie wykyrwa.

OMG :) idź do niebezpiecznika, oni powiedzą ci „co robić, jak żyć” itd. Dobrze że „momo” się nie podpisałeś :).

„Roksa.pl to dość podobno popularny serwis zawierający oferty usług pań do towarzystwa.”

Brzydko wygląda to zdanie. Winno być:

„Roksa.pl to dość – podobno – popularny serwis zawierający oferty usług pań do towarzystwa.”

lub

„Roksa.pl to podobno dość popularny serwis zawierający oferty usług pań do towarzystwa.”

Z tym, że pierwsza możliwość byłaby również niepoprawna bo „podobno” nie tworzy zdania wtrąconego.

Nie znam się na polskim, ale chyba nie mamy ustalonej składni.

Mamy ustaloną składnię, kolejność części zdania wpływa na sens zdania.

Jeżeli łaczy się do airvpn to na 100% RAT. Dołączając scr i rar = pełna amatorka.

Witam.

Własnie dzis dostalem wiadomość ze bede miał sprawę od kancelarii

Kamila Jarocka

Kancelaria JAROCKA

Moszynska 8

00-950 Warszawa

wystraszyłem się i pobrałem załącznik, nie dał sie otworzyć.

Czy w tym przypadku ten wirus sie zainstalował?

Szukałem ale nigdzie nie ma tego pliku system.pif.

Jak to cholerstwo namierzyć i odinstalować?

Dzieki z góry za pomoc

Spal dom. Po Jarockiej, wchodzi Grodzka.

lame as shit.

*rat + port forward (sht rat, netwire/lumosity)

*kids (grammar)

*manual send

regards

No i .pdf.scr

Chociaż na panią Jadzię z sekretariatu może zadziałać.

Czy amatorka to jedno że ludzie się nabiorą to co innego :P

Analizuje środowisko, czyli że pingwin też podatny?

No i przestaliście być „Zaufaną” i „Niezależną”, a w dodatku poddajecie się naciskom cenzury w związku z ciągiem dalszym powuższego tematu.

Szkoda.

To już drugi raz.

Kto chce przeczytać ten i tak znajdzie.

3 sekundy i chociażby wykop

cały czas czekam, az w z3s obudzi się dziennikarski pazur i jednak będą informować dalej co w sprawie … ( wrzucając screen z emaila, tajemnica korespondencji – troche przesadzili w związku z kk ale Panowie nie pękać ) przeszukując google i zadając odpowiednie pytania można dotrzeć do wszystkiego , włącznie z oświadczeniami „fiat126pteam” … wpisując koniecznie użyjcie cudzysłowia :), sąd najwyższy przyznał, iż co trafi do internetu , to już tam pozostaje, ale naprawde ciekawe jest kto i na jakiej podstawie podsuwa , usuwa wpisy na portalach w wielu miejscach … z wolnością prasy jest jak z ochroną danych osobowych … bez złudzeń jest to praca syzyfowa choć próbować trzeba …

Fajny sposób komunikacji, ponieważ moliwe jest iż jedynym czytelnikiem komentarzy jestes ty :) No coż, może usunięcie artykułu związane jest z faktem że niekoniecznie wierzysz w taki sposób przedstawiania sprawy jak w treści nagłówka swojego artykułu, W każdym razie pozdrawiam serdecznie,

Witam. Mój mąż otrzymał 30.08.2015r. maila o następującej treści

W zwiazku z brakiem kontaktu z Panstwa strony przekazuje akt

oskarzenia przeciwko firmie, haslo: zazalenie

Termin rozprawy otrzymacie Panstwo poczta.

Pozdrawiam

Krzysztof Korwinski

Kancelaria Radcow Prawnych

ul. Reduty 8/1

W załączeniu jakiś plik o nazwie sygn. akt – oczywiście nie otwieralismy

Witam, fajnie że pracownicy u mnie w firmie nie potrafią obsłużyć 7zipa bo już by pootwierali. A tak zgłosili się do mnie „Bo załącznik nie działa”…

„Nadawca: Piotr Dubois

Adresat:

W zwiazku z brakiem kontaktu z Panstwa strony przekazuje akt oskarzenia

przeciwko firmie, haslo: rozprawa2015

Termin rozprawy otrzymaja Panstwo poczta.

Pozdrawiam”

Plik: sygn_akt_IIK_S_8.pdf.7z