Od wczoraj trwa nowy atak na internautów, mający wszelkie znamiona podobieństwa do znanej już kampanii fiat126pteam przeciwko kancelariom prawniczym. Tym razem wiadomość przestępców dociera do firm w całej Polsce.

Najnowszy atak jest niezwykle podobny do opisywanej przez nas kampanii przeciwko kancelariom – wykorzystuje identyczne metody zwodzenia internautów i podobny poziom staranności w tworzeniu fałszywej historii. Jest jednak jeszcze bardziej niebezpieczny, ponieważ przestępcy prawdopodobnie wykorzystują wiedzę o wcześniejszych relacjach biznesowych firm, które atakują.

Sprytny atak, małe zmiany

Atak zaczyna się od wiadomości poczty elektronicznej. Do tej pory zidentyfikowaliśmy dwa formaty listów. Przykład pierwszy, który trafił do zakładu wodociągowego oraz innej firmy (w wiadomości do firmy inna była nazwa przedsiębiorstwa, z którego fakturami jest rzekomy problem):

Data: 2015-09-09 13:22

Temat: Prośba o korektę w fakturzę od P.Melioracyjne – Pruszcz

Szanowni Państwo,

Piszę do Państwa w sprawie Przedsiębiorstwa Melioracyjnego Sp. z o.o. w Pruszczu Gdańskim – na naszą firmową skrzynkę trafiają faktury wraz z Państwa adresem poczty elektronicznej i danymi firmowymi/osobowymi. Faktura jest już prawdopodobnie nieaktualna jednakże z racji, iż zawsze staramy się utrzymywać należyty porządek w dokumentacji proszę o weryfikację. Na fakturze znajduję się się szczegółowe dane za co była wystawiona i kto podpisał odbiór. Jeśli są poprawne wystarczy wiadomość zwrotna z taką informacją, jeśli nie – proszę wskazać gdzie leży problem i zajmiemy się tym po naszej stronie. Dokument jest ważny przy corocznych rozliczeniach podatkowych przez 5 lat, stąd też nasze zapytanie.

Faktura w formacie dokumentu dostępna tylko dla Państwa w naszej chmurze plików.

http://doc.onlineviewer.eu/?fname=dapunited_biuro_korekta.doc

Przepraszam za wszelkie kłopoty, liczę na Państwa odpowiedź.

Z poważaniem,

Agata Molenda

Asystent Działu Księgowego

Przykład drugi, który trafił do małej firmy komputerowej:

Data: 2015-10-10 10:48

Temat: Nieprawidłowości w księgowości Axl Sp. z o.o. – wezwanie do potwierdzenia

Szanowni Państwo,

Przeprowadzamy audyt w celach reaktywacji usług świadczonych przez agencję AXL Sp. z.o.o. W latach poprzednich byli Państwo jednymi z klientów rzeczonej spółki. Podczas audytu odkryliśmy nieznaczne nieprawidłowości w zaksięgowanych fakturach. Nieprawidłowości te mogą wpływać na Państwa sytuację w Urzędzie Skarbowym z racji konieczności rozliczeń płatności przez 5 lat następujących po wykonaniu usługi.

W związku z tym prosimy o niezwłoczne potwierdzenie poprawności dokumentu wystawionego dla Państwa w poprzednim terminie, w wypadku niedopłaty (w większości przypadków) wystąpimy o konieczność uregulowania rachunku. W wypadku zwrotu, wykonamy takowy w ciągu bieżącego miesiąca.

Sytuacja jest bardzo pilna z racji kończącego się okresu składania zeznań dla płatnika. W wypadku braku odpowiedzi będziemy zmuszeni odnotować to w dokumentacji.

Dokument w formie elektronicznej faktury znajdą Państwo pod adresem

http://doc.onlineviewer.eu/?fname=dapunited_biuro_korekta.doc

Prosimy o wiadomość zwrotną po zapoznaniu się z dokumentem.

Z poważaniem,

Agata Molenda

Dział Księgowości Firmowej

DapUnited.eu

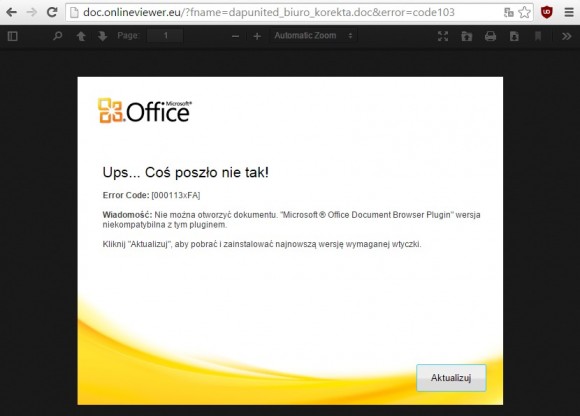

W odróżnieniu od poprzedniej kampanii, gdzie najpierw następowała wymiana wiadomości, tutaj od razu w treści zamieszczono link do strony atakującego. Po kliknięciu otwiera się strona identycznie jak poprzednio udająca ładujący się dokument MS Office. Również i w tym wypadku ładowanie kończy się „błędem”.

Co ciekawe, autor ataku zmienił fałszywy numer błędu – obecnie jest to 000113xFA (wcześniej było to 000109xFA). Naciśniecie guzika Aktualizuj powoduje pobranie pliku wykonywalnego:

http://microsoft.autoupdate.eu/download/OfficeBrowser.exe

Sam plik udaje proces instalatora (a wręcz jest instalatorem, ponieważ zawiera oryginalną wtyczkę Microsoftu w wariantach EXE, CAB i MSI) oraz instaluje dodatkowy plik get_ver.exe ze złośliwym oprogramowaniem. Jak zwykle na analizę złośliwego pliku trzeba trochę poczekać, tymczasem przyjrzyjmy się infrastrukturze użytej w ataku.

Aktualizacja 15:30 Atakujący usunął już mechanizmy infekcji z serwerów. Obecnie zamiast złośliwego pliku serwer wysyła niegroźny plik, który jest kopią kalkulatora Windows. Prosimy jednak go nie uruchamiać, bo wysyłany plik może być w każdej chwili zmodyfikowany.

Wyjątkowa troska o szczegóły

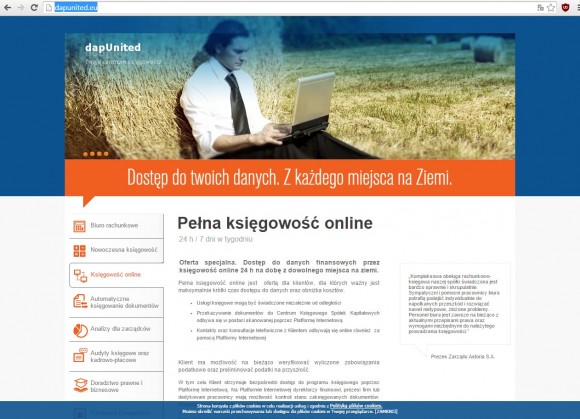

Nie da się ukryć, że atak ten i towarzysząca mu historia zostały przygotowane z dużą starannością. Treść wiadomości jest napisana bardzo poprawnym językiem a pod adresem domeny nadawcy dapunited.eu znajdziemy taką oto stronę:

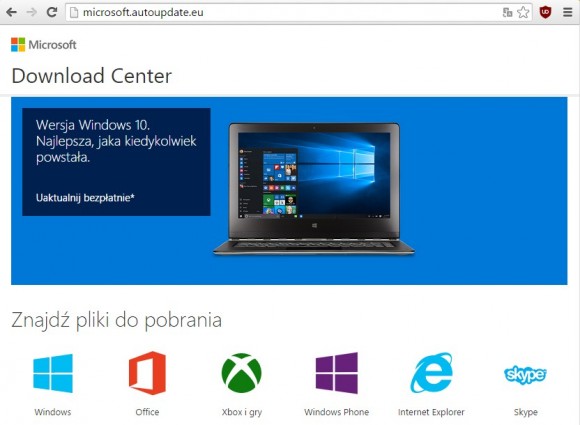

Jako że wiadomość dotyczy przychodzących faktur, to w domenie nadawcy widać ofertę firmy prowadzącej księgowość. Brzmi sensownie. Z kolei pod adresem microsoft.autoupdate.eu, z którego pobierany jest złośliwy plik, znajdziemy taką witrynę:

Wygląda jednak, ze atakujący zapomniał o stronie, z której można „pobrać” dokument DOC:

Identycznie jak w poprzednim ataku i tu wita nas język rosyjski.

Spójrzmy teraz na domeny użyte w ataku. Identycznie jak poprzednim razem wszystkie mają adresy .EU:

- dapunited.eu: zarejestrowana 30 sierpnia 2015 o godzinie 14:15 przez użytkownika który podał adres [email protected] i przypisana do maszyny 108.175.157.36 w amerykańskiej serwerowni,

- onlineviewer.eu: zarejestrowana 7 września o godzinie 8:08 przez użytkownika który podał adres [email protected] i przypisana do maszyny 155.94.71.125 w innej amerykańskiej serwerowni,

- autoupdate.eu: zarejestrowana 7 września o godzinie 11:01 przez użytkownika który podał adres [email protected] i przypisana do maszyny 185.34.40.33 w holenderskiej serwerowni.

Kilka słów o plikach

Jak do tej pory natrafiliśmy na ślady dwóch trzech różnych wersji pliku serwowanego przez przestępców. Wersja pierwsza:

- pierwsze zgłoszenie 2015-09-10 05:21

- MD5: f9780af721d0cb59a7f4d6d338a7e484

- SHA1: bc1537d59c890901daff8f785c5cd7f7ec9376fd

- analiza VirusTotal (wykrywany jedynie przez 5 antywirusów)

Wersja druga:

- pierwsze zgłoszenie 2015-09-10 09:19

- MD5: 9a35049c9e6f91fbc0effaf45c7492c5

- SHA1: cd13abba2972dde6f9241501ee74b312bff88f9a

- analiza VirusTotal (wykrywany jedynie przez 1 antywirusa)

- analiza Hybrid Analysis oraz plik do pobrania

Wersja trzecia:

- pierwsze zgłoszenie 2015-09-10 12:02

- MD5: 245eead249636da7f6a7bdf8017f76a0

- SHA1: 96131b0fb40a915e7dcb84872fe5b74f5e9d5d28

- analiza VirusTotal (wykrywany przez 3 antywirusy)

- analiza Hybrid Analysis oraz plik do pobrania

Złośliwy plik wykrywa uruchomienie w środowisku wirtualnym, zatem musimy jeszcze poczekać na wyniki jego analizy.

Podsumowanie

W naszej ocenie autorem kampanii są ci sami przestępcy, co w przypadku ataku na kancelarie. Świadczą o tym następujące podobieństwa:

- identyczny sposób komunikacji z ofiarą,

- wiadomości są wysyłane przez systemy tego samego usługodawcy (MailJet)

- identyczna metoda nakłonienia do pobrania złośliwego pliku,

- identyczny sposób tworzenia złośliwego pliku (oficjalny instalator + złośliwy kod),

- identyczny sposób rejestrowania domen (kilka dni przez atakiem, adresy email z serwisu mail.com),

- identyczna troska o wiarygodność stron WWW (na pierwszy rzut oka bez zarzutu, dopiero wewnętrzne linki nie działają),

- wykorzystanie bardzo podobnej infrastruktury (każdy element na innym serwerze, wątek rosyjski).

Główną nowością w tej kampanii jest prawdopodobne wykorzystanie wcześniejszych relacji biznesowych pomiędzy firmami w celu podniesienia wiarygodności oszustwa. Oczywiście istnieje taka możliwość, że ktoś skopiował działanie fiat126pteam, ale wydaje się nam to bardzo pracochłonne i bez uzasadnienia ekonomicznego. Znacznie bardziej prawdopodobne jest wykorzystanie istniejących już metod i narzędzi ataku do przejęcia kontroli nad komputerami innej grupy docelowej.

Dziękujemy osobom, które podesłały nam informacje na temat tego ataku. Prosimy o kontakt, jeśli natraficie na podobne wiadomości.

Jeśli interesuje Was podniesienie świadomości pracowników w celu lepszej ochrony przed takimi atakami, to rzućcie okiem na usługę SecurityInside.

Komentarze

Widzę tutaj profesjonalną grupę hakerską i chyba zmienię antywirusa na Zoner (obecnie mam Avire). Polecacie?

Zdrowy rozsądek.

Zamiast instalować jakieś gówniane antywirusy zmień system operacyjny na linuxa

Podejście „mam linuxa – jestem bezpieczny” jest bardzo naiwne :)

To że instalujesz z tar.gz nie gwarantuje że oprogramowanie jest wolne od wirusów, a wręcz może powodować fałszywe poczucie bezpieczeństwa. Dopiero z SELinuxem i restrykcyjnymi ustawieniami firewalla możemy mówić o bezpieczeństwu.

@smar świetny pomysł. Zaproponowałem więc Linuksa kadrom, księgowości, marketingowcom, biznesowi, dyrektorom i zarządowi. Z instalacją sobie poradzę, ale może chcesz mi pomóc w przeportowaniu kluczowych programów i w nauczeniu wszystkich obsługi Linuksa?

Można tez pomyśleć o OS X. Mac nie musi być supernowy (nadchodzący OS X El Capitan pójdzie na sprzęcie z 2007 r. i nowszym), natomiast OS X przynajmniej informuje o próbach jakiejkolwiek modyfikacji systemu. no i w OS X nie ma rejestru i każdy program uruchamia się w piaskownicy. Wspomniałem o OS X, ponieważ na ten system są już programy do prowadzenia firmy (m.in. księgowe). Niestety wybór programów tego typu dla OS X nie jest tak duży, jak dla Windows. Na Linuksa chyba za bardzo ich nie ma. Co prawda są webaplikacje biznesowe, ale w pewnych zastosowaniach nie ma alternatywy dla pożądnych aplikacji desktopowych. W wielu sytuacjach nie ma jednak alternatywy dla Windowsa, jednak wtedy zalecam przynajmniej aktualizację do Windows 10. Wszystkie programy działające w Windows 8 zadziałają bez problemu w Windows 10, a jak wiadomo im nowszy system, tym lepiej zabezpieczony. Oczywiście w Windowsie, ale tez w innych systemach nieustająco zalecam zachowanie szczególnej ostrożności, co oczywiście wymaga ograniczonego zaufania.

Ale z tym bezpieczenstwej OS X to taki zart, tak ? :) Bezpieczny bo nie ma rejestru. Mysle ze powinienes troszke poczytac o (nie)bezpieczenstwie tego OS’a. Windows dzisiaj to jeden z najbezpieczniejszych systemow operacyjnych. Tylko trzeba umiec go skonfigurowac. No i edukowac swoich pracownikow zeby nie dali sie nabierac na takie sztuczki.

..dzięki czemu niegroźne ci wirusy, a błędy bezpieczeństwa typu shellshock

Polecam BSD

Co tam bsd. Lepiej przekompilować jakieś Gentoo…

Ehh informatycy i ich dziurawe systemy (a raczej bloatware). Poużywalibyście RTEMSa, FreeRTOSa albo (bogactwo!) QNXa.

A ja siedzę i dalej głowicę ustawiam… Nie oddychać, bo się nie wgra!

Jedynym pocieszeniem jest to że atakują polskie firmy a nie zwykłych użytkowników.

taa a dane klientów walczących z Millennium, to był wypadek przy pracy.

Typowe rozumowanie idioty, Polaka zadowolonego z atakowania polskich firm. Efektem będzie podwyżka cen produktów tych firm i utrata zaufania w kontaktach biznesowych (uzasadnią to obawą o bezpieczeństwo danych i takiej obawy nikt nie podważy). Z kolei dla polityków, służb, ale i biznesu nie będzie zahamowań przed cenzurą netu. Proszę zauważyć, że mało kto protestuje przeciwko TTIP, bo zapewne wielu protestujących 5 lat temu przeciw ACTA zdążyło zmodyfikować poglądy np. pod wpływem stania się ofiara ataku, oszustwa itp.

Jak do tej pory natrafiliśmy na ślady DWÓCH różnych wersji […]

Wersja pierwsza:

[…]

Wersja druga:

[…]

Wersja trzecia:

Fix’d

A propo poprzedniej współpracy między fimrami zaangażowanymi w atak. Często firmy chwalą się na oficjalnych stronach z kim współpracują, w jakich projektach brały udział, czy kto jest ich klientem.

Może atakujący po prostu wykorzystali oficjalnie dostępne informacje zamiast włamań na skrzynki pocztowe? To tylko sugestia ale może warto sprawdzić i to.

Typowa sekcja na stronie „Zaufali nam” mająca uwiarygodnić renomę i kompetencje firmy. Być może z powodu rosnącego cyberzagrożenia część klientów w obawie przed atakiem zastrzeże sobie, by współpracą z nimi się nie chwalić. W niebezpiecznych czasach nie zawsze warto umieszczać na stronie listy swoich kontrahentów.

Te listy nigdy nie są kompletne.W przypadku dużych firm od każdego klienta uzyskuje się zgodę na takie coś.

No to co, obstawiamy w ile dni gostka dojadą? :)

Tak obstawiamy, ja daję Polskiej policji szanse = 0, stawiam 10 BTC. A teraz drugi zakład, obstawmy kiedy znajdę Ciebie i dojadę?

Już nie „my” a „ja”? :>

Przymiotniki piszemy z malej.

lubicie dojeżdżać mężczyzn?

Więcej pokory, obciągaczu z Tora!

Jak pisze w Biblii „Duch pyszny poprzedza upadek…”

Nie znasz dnia ani godziny, kiedy cię dojadą i wygarną z twojej nory.

Bardziej bym się na twoim miejscu obawiał nie Policji, ale kogoś kogo napuszczą na ciebie podkurwione papugi. Które mają dużo pieniędzy, bardzo dużo! Za bardzo dużo pieniędzy, można wynająć kogoś kto cię poszuka, znajdzie i zrobi ci coś bardzo złego.

Nie wiesz jeszcze w jakie gówno się wjebałeś….

Uuu, boję się :<

Powinieneś… Atakując krajowe papugi w taki sposób,który załatwił ci wykrycie przez adama i artykuł na z3s zrobiłeś sobie headshota, tylko jeszcze o tym nie wiesz.Skoro bawisz się w przestępczość internetową powinieneś dawno to ogarnąć: prędzej czy później mogą cię złapać,a wtedy dobra papuga nie jest zła…

Chyba że w tym kraju zagmatwanych przepisów zamierzasz sobie poradzić dzięki ukończeniu prawa i osobistym prowadzeniu własnej obrony w sądzie,albo dużym łapówkom…

TOR nie gwarantuje 100% bezpieczeństwa geniuszu. Twoje umiejętności informatyczne mogą budzić szacunek niektórych (ok – w tym moje),twoje podejście – twoja pycha – NIE. Nie dość,że zaatakowałeś dużą liczbę celów i twoja akcja została zdemaskowana,to niczego się nie nauczyłeś i ruszasz z kolejną taką akcją.I to po jakim czasie ? Jeden błąd i cię nie ma.Znaczy jesteś – pod czułą opieką służby więziennej.Co rychło daj Boże Amen. (jak ktoś prawdopodobnie może wysługiwać się bankom…)

Z blackhatowaniem to jest dobra zabawa, tylko potem jest trochę spiny czy jednak czegoś nie spierdoliłeś i nie ułatwiłeś zadania niebieskim. Mundurowi zapukali do drzwi, od razu adrenalina, wszystkie kompy off i dopiero otwieram drzwi… chcieli coś zapytać o jednego z sąsiadów, który jest lekką patologią :)

Wystarczy pobieżnie przyjrzeć się binarce pliku get_ver.exe żeby zauważyć że było to pisane w Visual Basic’u ;)

Ahh ten apostrof. :D

Przyzwyczajenie ;)

do Kelven: jasne, też tak pomyślałem. ;)

co do samego autora pomyslu, bo mysle, ze to jednak jeden zdenerwowany gosc;) Świetny atak. uczysz się na swoich błędach. wyciągasz wnioski. czekam tylko kto beknie po tej akcji. obu stronom barykady zycze oczywiscie wielu owocnych pomyslow w pracy.

natomiast jesli nadal jestes w polsce i chcesz robic uauauest szarym polaczkom… wyjedz. ;] lincz ludu jest gorszy niz lincz zomo. a tak to se hakeruj chopaq ;) niech mistrz yoda cie prowadzi. 5na.

Dokładnie, rosjanie omijają swoich, chińczycy pewnie też, a polacy swoich napadają? Brzmi jak polski manager w lądku który ma pod sobą polaków. W takim razie szczerze życzę żeby te BTC powędrowały do policji

Czasami Rosjanie i Chińczycy też swoich napadają, ale wtedy ich służby traktują hakerów ostrzej, niż w przypadku ataków wymierzonych na cele zagraniczne.

Jeśliby Rosjanin zaatakował rosyjską – rządową lub należącą o infrastruktury krytycznej – cyberprzestrzeń, to lepiej niech wyjmie baterię z telefonu, szybko się spakuje i spierdala z Rosji najbliższym samolotem na koniec świata, i niech do Rosji nigdy nie wraca, bo jak go drapną, to po przesłuchaniu na Łubiance, skończy w więzieniu które przypomina piekło.

W Rosji jest niepisana umowa pomiędzy służbami a hakerami: wolno ci atakować wszystko co nierosyjskie, ale jeśli tkniesz nas (cele strategiczne), już po tobie.

Witam

Jest kolejna treść maila:

„Dzień dobry,

Piszę do Państwa w celu uzyskania informacji czy istnieje możliwość obsługi grupowej/hurtowej przedsiębiorstwa na zasadzie wcześniej uzgodnionej umowy prawnej? Sprawa tyczy się dwóch konkretnych usług, jedna związana z naszą akcją promocyjną, jedna z inwestycyjną (będziemy restaurować pojazdy). Posiadamy filię w Państwa województwie i interesuje nas kompletna obsługa naszej floty samochodowej oraz czy istnieje opcja negocjacji ceny w wypadku większego zlecenia. Zakres takiej usługi oczywiście przedstawię, choć jeśli posiadają Państwo już gotowy cennik to chętnie również do niego się ustosunkuję.

Przepraszam jeśli nie uzyskają Państwo ode mnie odpowiedzi natychmiast, przebywam teraz na urlopie pracowniczym jednakże sprawa jest na tyle ważna, że zdecydowałem się wcześniej wystosować zapytanie.

Z poważaniem,

Jan Mielczyk ”

a nastepnie:

„Dziękuję za tak błyskawiczną odpowiedź.

Rzeczywiście, moje zapytanie brzmi lakonicznie, przepraszam za brak dodatkowych informacji. Pisaliśmy wiadomości do parunastu przedsiębiorstw w ciągu jednego dnia z racji, że większość nie chce/nie jest w stanie wykonać dla nas serwisu. Jeśli treść zabrzmiała „automatycznie”, nie mieliśmy tego na celu.

Wysyłam Państwu pełną rozpiskę jakich usług flotowych nasza firma potrzebuję, mam nadzieję, że te informację wystarczą.

http://doc.onlineviewer.eu/?fname=dapunited_biuro_korekta.doc

Przepraszam jeszcze raz za niejasną wiadomość oraz na udaną współpracę. Zostawię numer do siebie lub przedzwonię po zapoznaniu się z jakąś wstępną ofertą po powrocie z wyjazdu w najbliższy poniedziałek.

Z poważaniem,

Jan Mielczyk

DapUnited.eu „

Czy samo otwarcie link-a, bez instalowania/naprawiania Pakietu Office prowadzi do zainfekowania komputera ?

Nie powinno.

Polecacie jakieś antywira aby przeskanować kompa w związku z tymi mailami ?

install gentoo

Powinno się za to zadzwonić do swoich kontrahentów, porozmawiać i przy okazji ostrzec. Czasem lepiej skorzystać z metod mniej cyfrowych, ale bezpieczniejszych. I zasadniczo mieć niemal zerowe zaufanie do załączników i otwierać tylko te spodziewane, a i tak mimo wszystko mieć pakiet internet security i zachować ogromną czujność.

Adamie, mylisz się. A co z exploitami js?

Mike, mylisz się. Pytanie dotyczyło konkretnego linka, a tam nie było złośliwego kodu.

Poza tym mylisz się drugi raz, bo bardzo dawno nie było już eksploita na JavaScript.

Istnieją cały czas minimum 4 sztuki, tylko, że atakują głównie IE

Linki? Na którą wersję IE?

Zoner…

„dostęp do twoich danych z każdego miejsca na ziemi”

a to śmieszek :D

trochę mu współczuję, nie może sobie spokojnie przeprowadzić ataków bo zaraz adam pisze artykuł i wszystko psuje

Niech ginie :D

WYSTARCZY UŻYWAĆ MAC’A I MIEĆ W PIŹDZIE

windows = upośledzenie umysłowe

Dlaczego mac jest tak popularny w Stanach? Bo amerykanie są zwyczajnie TĘPI! ;-)

Zastanawiałeś się może kiedyś, dlaczego w USA jest Dolina Krzemowa, a nie w Polsce?

Dlaczego w Polsce są montownie i tym podobne zakłady?

Nie mów o nich, że są tępi, bo to my jesteśmy ich wasalem na każde zawołanie.

Wszystkie domeny zgłoszone do https://www.stopbadware.org. Amen.

Czy tylko ja wchodząc w link mam już:

Forbidden

You don’t have permission to access / on this server

:D

Privet? Przecież to „hej” po rusku

Po ukrainsku raczej kolego. Rosjanie tak nie mówią. To cos jak ta akcja z kraweznikiem na majdanie.

mylisz sie :)

Po ukraińsku jest „priwIt”.

Завтра скажешь мне: „Любимая, [b][u]привет[/u][/b]!

Мы не виделись с тобою целый век

Я тебе в ладошке солнце подарю”

И прошепчешь I love you

albo tu, 2’46”

https://www.youtube.com/watch?v=NMEaeyFdJQI

A czy to przypadkiem nie jest zmowa kelnerów, którym urwało się nagrywanie i teraz grasują w internecie?

Tutaj dodatkowe analizy tych 3 plików:

https://valkyrie.comodo.com/get_info?sha1=96131b0fb40a915e7dcb84872fe5b74f5e9d5d28

https://valkyrie.comodo.com/get_info?sha1=cd13abba2972dde6f9241501ee74b312bff88f9a

https://valkyrie.comodo.com/get_info?sha1=5a403bfe83807bee9293ea7b006a044fc0e3b819

Nie doczytałem, że atakujący podmienili niebezpieczny plik na windowsowy kalkulator, ostatni link to właśnie analiza tego niegroźnego pliku.

Moje natychmiastowe podejrzenia wzbudziła „elektroniczna faktura” w formacie .DOC, zwykle jednak dostaję obrazy takich dokumentów w postaci PDF-ów, i to nawet niekiedy podpisanych cyfrowo.