Do skrzynek Polaków trafia własnie nowy atak, podszywający się pod firmę Orange. Przestępcy skorzystali tym razem z innej niż poprzednio metody doręczenia złośliwego oprogramowania, zatem warto ostrzec użytkowników.

Mieliśmy już fałszywe wtyczki Office, mieliśmy pliki faktura.pdf.scr, ale pierwszy raz widzimy atak, który łączy te dwa elementy. Albo ktoś uczy się od fiat126pteam, albo to nowa akcja tej grupy.

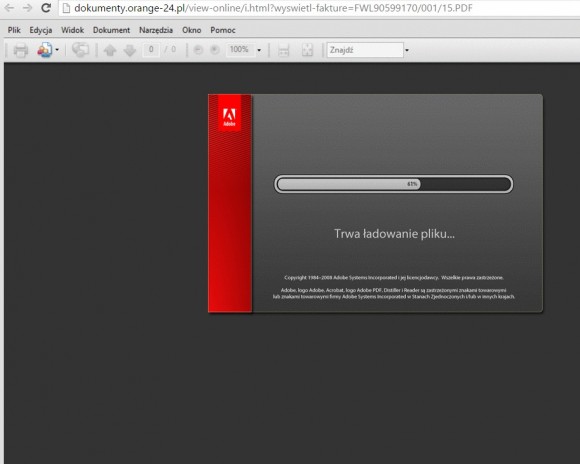

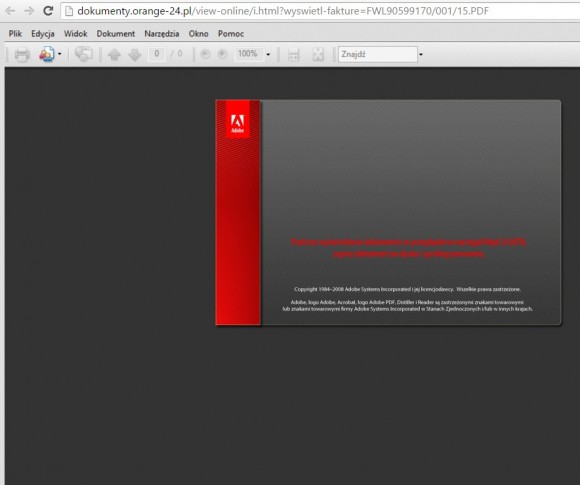

Fałszywa strona Adobe, własna domena

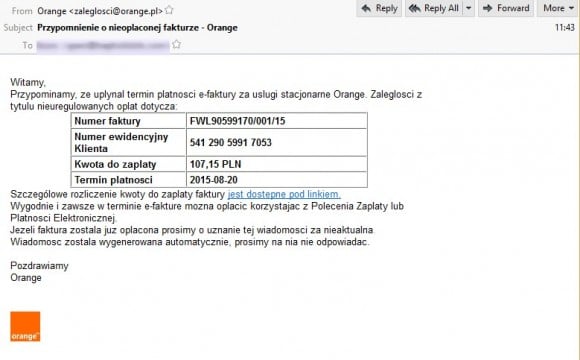

Przypominamy, ze uplynal termin platnosci e-faktury za uslugi stacjonarne Orange. Zaleglosci z tytulu nieuregulowanych oplat dotycza:

|

Numer faktury |

FWL90599170/001/15 |

|

Numer ewidencyjny Klienta |

541 290 5991 7053 |

|

Kwota do zaplaty |

107,15 PLN |

|

Termin platnosci |

2015-08-20 |

Szczególowe rozliczenie kwoty do zaplaty faktury jest dostepne pod linkiem.

Wygodnie i zawsze w terminie e-fakture mozna oplacic korzystajac z Polecenia Zaplaty lub Platnosci Elektronicznej.

Jezeli faktura zostala juz oplacona prosimy o uznanie tej wiadomosci za nieaktualna.

Wiadomosc zostala wygenerowana automatycznie, prosimy na nia nie odpowiadac.

Pozdrawiamy

Orange

Wszystkie zaobserwowane przez nas wiadomości są identyczne w każdym calu. Link w treści prowadzi do:

http://orange.dokumenty.co.vu/wyswietl-fakture/FWL90599170-001-15.PDF

który z kolei przekierowuje obecnie do adresu

http://dokumenty.orange-24.pl/view-online/i.html?wyswietl-fakture=FWL90599170/001/15.PDF

Trzeba przyznać, że przestępcy się postarali – 29 września wykupili domenę orange-24.pl i przygotowali ładnego linka.

Pobieranie dokumentu

Na tym nie koniec ataku – w kolejnym etapie widzimy elementy wprowadzone po raz pierwszy przez fiat126pteam, czyli animację ładowania fałszywej wtyczki (tym razem Adobe).

„Ładowanie” kończy się błędem, a strona automatycznie pobiera na dysk plik FWL9059917000115.scr.

Strona zawiera także statystyki stats4u (https://www.stats4u.net/live/armi). Co ciekawe, pseudonim użytkownika armi jest bardzo podobny do armi22 – użytkownika usługi bit.ly kojarzonego z serią innych ataków.

Z kolei witryna dokumenty.orange-24.pl umieszczona jest w sieci Home.pl pod adresem 79.96.202.109, który wcześniej używany był w atakach na iPKO.

Złośliwy plik pobierany jest z lokalizacji

http://wrzos.net/pl1/FWL9059917000115.scr

Z tego samego serwera można obecnie pobrać także pliki:

- FWL9059917000115.PDF.zip zawierający tego samego konia trojańskiego, lecz w wersji .PIF

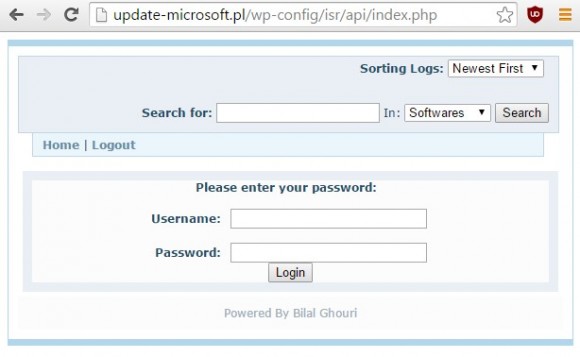

- efpefpoe.exe, nieznany wcześniej (MD5 61bcd64a1b9cddb58a6d9b20689f318a, VT, HA) – ten z kolei to program kradnący hasła z przeglądarek a jego panel sterowania znajduje się pod adresem

http://update-microsoft.pl/wp-config/isr/api/index.php

Złośliwy plik

Kilka informacji na temat pobieranego pliku wykonywalnego:

- FWL9059917000115.scr

- MD5 867e199b3a2fda2d3c7b78be8336ffa5

- Virus Total

- Malwr.com

- Hybrid Analysis (najciekawsze)

- pierwsza obserwacja 2015-10-02 10:06

- prawdopodobne C&C mivrosof.mooo.com (91.236.116.108 port 1551)

Sama domena mivrosof.mooo.com znana jest ze złośliwego charakteru ze stycznia 2015, choć wtedy wskazywała na inny adres IP. Z kolei adres IP wskazywał w lipcu na domenę dupa.duckdns.org, także powiązaną ze złośliwym oprogramowaniem. Czekamy na analizę samego programu.

Złośliwy program zawiera skrypt AutoIt, którego celem jest odszyfrowanie zapisanego w niej drugiego pliku wykonywalnego. Plik ten jest zaszyfrowany za pomocą algorytmu ARC4. Po odpakowaniu dodawany jest on do autostartu poprzez klucz rejestru systemu Windows (analiza odpakowanego

pliku w serwisie Virus Total, za opis dziękujemy zespołowi CERT.PL).

Podobieństwa

Ta kampania w zaskakująco wielu punktach łączy się ze sprawą karną z 14 września:

- 79.96.202.109: ten sam serwer jako hosting ataku (dzisiaj) i C&C bota (wtedy) – przejęta usługa hostingowa w Home.pl, już zablokowana

- wykorzystanie serwera wrzos.net do hostingu pobieranych złośliwych plików

- zapakowanie właściwego pliku wykonywalnego w skrypty AutoIt

- użycie zewnętrznych serwisów do zliczania statystyk ataku (wtedy bit.ly, obecnie stat24)

- podobne pseudonimy w statystykach (armi vs armi22)

- użycie plików PDF.ZIP w których znajdują się pliki PDF. PIF

Dziękujemy wszystkim, którzy podesłali nam próbki wiadomości. Jeśli interesuje Was podniesienie świadomości pracowników w celu lepszej ochrony przed takimi atakami, to rzućcie okiem na usługę SecurityInside

Komentarze

i znowu malware hostowany jest przez wrzos.net

wrzos.net ma dziurawą druple i tyle ;)

Nie jestem specjalistą od bezpieczeństwa ale trochę się tym interesuje i nie rozumiem jednej rzeczy z tego wpisu. Czy zakładając konto na home.pl nie trzeba podawać danych osobowych a jeżeli już się je zmyśli to czy nie trzeba zrobić przelewu (zapłaty) za usługi z realnego konta bankowego? Jak przestępcy ominęli ujawnienie swoich danych osobowych?

Nie wiem jak było w tym przypadku, ale można np. przelew zrealizować na poczcie. Dokonując przelewu nie trzeba (a przynajmniej na mojej poczcie nikt tego nie wymaga) okazywać dokumentu tożsamości. Można więc wpłacać w imieniu dowolnej osoby.

Podsumowując zakładasz konto na lewe dane i wpłacasz na poczcie.

Konto zakłada się na „słupa”…. proste. :) Mieli dobrego translatora, ale już zmienić łacińskie znaki na polskie. Widać, że to nie jest do końca dobrze spreparowane mail od Orange. :)

https://prepaid.bzwbk.pl/ dane zmyślasz numer tele podajesz – nie zarejestrowany prepaid i już ;)

A nie prościej włamać się już na istniejącą stronę home.pl aby tam zostawić swój malware? Właśnie tak to się robi.

Nie wiem jak to się robi, ale malware akurat był hostowany na innym serwerze: http://wrzos.net. Tutaj mówimy o wykupie domeny o nazwie, która kojarzy się z nazwą firmą od której rzekomo wyszedł email: orange-24.pl. Raczej łatwiej kupić na lewo domenę, na którą nabiorą się użytkownicy niż przejąć jakąś istniejącą.

łatwiej kupić niż przejąć ?

Planujesz przeprowadzić atak phisingowy na klientów firmy example.com. Co robisz?

a) szukasz aktywnej domeny o podobnej nazwie, następnie przeprowadzasz atak umożliwiający umieszczenie swojego kontentu w ramach tej domeny?

czy

b) kupujesz wolną domenę example-24.com za 10zł?

Szukam dziur w domenach example.com i robie watering hole

Bo ja się w niepi***** w tańcu ;D

Sprytny atak. Korzystam z Orange i przesyłania faktury mailem. Adres pocztowy jest jednak inny: [email protected]>

Poza tym Orange oprócz tabelki z rozliczeniem zamieszcza duże ilości innych informacji, których w sfałszowanej wiadomości nie ma.

W załączniki da się z poziomu maila zajrzeć, nie trzeba ich ściągać.

Rozumiem, że można się pomylić i nie zwrócić na to uwagi, ale dla stałych klientów taka zmiana to jednak zmiana, która jest zauważalna.

I jeszcze jedno: dostaję sms-a informującego mnie o wysłaniu do mnie faktury. Wątpię, by przestępcom udało się tak zrobić.

No i skąd mają te adresy mailowe? Kupione na Torepublic?

Wow. Home ma ewidentnie jeszcze bardziej zlewczego Adama Buse niż OVH…

Witam, do tej pory uważałam na tego typu pliki, niestety na ten z orange dałam się nabrać… Mam pytanie co teraz powinnam z tym zrobić?

Wyłączyć mu dostęp do i-netu.

Potem zmienić hasła zachowane w przeglądarkach, do maili, do banków, itd. (z innego kompa)

Stali klienci Orange raczej się na to nie nabiorą. Taki mail od razu wzbudziłby podejrzenia. Normalnie dostaję majla z dwoma załącznikami – jeden to plik PDF. Więc od razu widać różnicę. Inna domena, inna niż zwykle cena.

Wytłumaczcie lamerowi jak uzyskano w mailu adres [email protected]?

Przecież strona orange.pl nadal jest w rękach orange.

W orange sobie poradzili

To jest podszywanie sie pod adresy orange. Bez problemu mogl przyjsc z prezydent.rp.gov.pl

Poczytaj o protokole SMTP. Zwłaszcza o nagłówku „From” (nie pomyl z poleceniem protokołu „mail from”).

Ten mail nawet nie przypomina oryginału jaki dostaje… I w sumie jak to jest, że zawsze mnie takie rzeczy omijają moją skrzynkę?

Co zrobić jak już plik się pobrał? Nod32 wrzucił go automatycznie do kwarantanny, dziadek niestety dał się nabrać. Jakieś dodatkowe skanowanie czy jak?

Teoretycznie nic. Antywirus zablokowal plik zanim ten zdazyl sie wykonac. Prawdopodobnie po przez sprawdzenie sygnatury pliku. Wykonaj calosciowy skan komputera antywirusem. Dla pewnosci jednak lepiej jest przeinstalowac caly system lub skorzystac z punktu przywracania w windowsie. Poniewaz skrypt byl w autoit to ciezko mowic o zaawansowaniu tego typu aplikacji. Usun plik z dysku i AV. Pozdro dla dziadka.

2015.10.03 20:14 Zosia #

Szukam dziur w domenach example.com i robie watering hole

Bo ja się w niepi***** w tańcu ;D

W tańcu jeszcze nie próbowałem :)