Badacze z firmy ESET ostrzegają przed nowym rodzajem ataku na polskim rynku. Przestępcy potrafią wypłacić w bankomacie pieniądze z konta ofiary, zdalnie klonując kartę płatniczą okradanej osoby – wystarczy przyłożyć kartę do swojego telefonu i podać kod PIN.

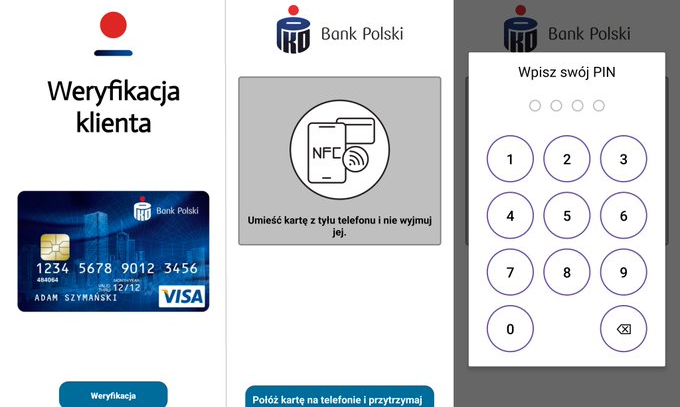

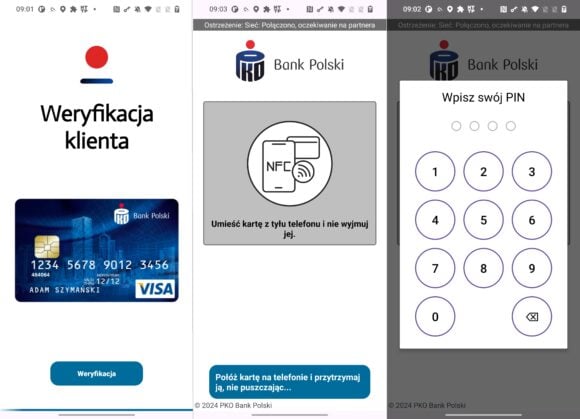

W sierpniu 2024 specjaliści z ESET-u opisali pierwsze przypadki użycia przez przestępców techniki ataku zwanej „przekazywaniem NFC” (NFC relay) w Czechach. Atak ten pozwala przestępcom na wypłacanie pieniędzy z kart ich ofiar, podczas gdy karta i ofiara mogą znajdować się w dowolnym miejscu świata. Oczywiście nie jest to proste – ale jak pokazują przypadki opisane przez ESET, niestety jest możliwe. Na szczęście potencjalna ofiara może się zorientować, zanim zostanie okradziona. Dzisiaj badacze ogłosili, że znaleźli w Polsce aplikację, używaną wcześniej przez przestępców do podszywania się pod czeskie banki. Tym razem złodzieje wzięli na celownik bank PKO BP. Wczoraj o aplikacji napisał także zespół CSIRT KNF. Tak wygląda ekran aplikacji:

Przebieg ataku

Analizując przebieg ataku, możemy oprzeć się na udokumentowanych przypadkach zidentyfikowanych w Czechach. W pierwszym etapie ataku sprawcy wysyłają, prawdopodobnie przypadkowym ofiarom, linki SMS informujące o zwrocie podatku. W rzeczywistości strony, do których linki znajdują się w SMS-ach, nakłaniają ofiary do zainstalowania na smartfonie progressive web apps (PWA / WebAPK) – „lżejszej” wersji aplikacji. Aplikacja ta następnie wyłudza od użytkownika login i hasło do bankowości elektronicznej.

W kolejnym kroku przestępcy, widząc już saldo rachunku i znając dane osobowe klienta, dzwonią do ofiary, podszywając się pod pracownika banku i strasząc utratą środków, nakłaniają do zainstalowania właściwej aplikacji. Aplikacja nie znajduje się w sklepie Androida, zatem ofiara musi ją zainstalować z linka przekazanego przez sprawców.

W trzecim etapie ataku ofiary są przekonywane, że muszą zmienić PIN do swoich kart płatniczych. W tym celu muszą włączyć obsługę protokołu NFC, uruchomić złośliwą aplikację, podać jej swój aktualny PIN, a z tyłu telefonu przyłożyć swoją kartę płatniczą i chwilę poczekać. W tym momencie dochodzi do kradzieży pieniędzy.

Złośliwa aplikacja korzysta z kodu publicznego narzędzia NFCGate, demonstrującego możliwość „przedłużania” sygnału NFC pomiędzy telefonami z Androidem. Co ważne, ofiara nie musi mieć uprawnień administratora, by atak zadziałał. Złośliwa aplikacja przesyła napastnikowi kod PIN podany przez ofiarę i informuje, że już widzi jej kartę. Napastnik przykłada do bankomatu swój telefon, który zaczyna emulować kartę ofiary i inicjuje proces wypłaty gotówki. Bankomat komunikuje się z kartą ofiary za pośrednictwem dwóch telefonów – najpierw złodzieja, a następnie ofiary, zatem karta ofiary musi cały czas pozostawać przyłożona do telefonu ofiary. Sam proces potwierdzenia płatności przebiega bardzo szybko.

Gdy ten proces się nie powiedzie, złodzieje – mając już dane ofiary – stosują także inne techniki kradzieży, ale nie ma w nich niczego odkrywczego.

Jak nie zostać ofiarą

Po pierwsze, zasada, by nie instalować aplikacji spoza sklepu producenta, nadal chroni przed tego rodzaju atakami.

Po drugie, jeśli dzwoni do Ciebie Twój bank i informuje, że dzieje się coś złego, rozłącz się i oddzwoń na numer banku. Ta metoda w 100% weryfikuje prawdziwość połączenia.

Po trzecie, jeśli „aplikacja banku” prosi o przyłożenie karty do telefonu, to wiedz, że dzieje się coś złego i od razu powiadom o tym swój bank.

Trzeba przyznać, że kreatywność złodziei jest imponująca, a problemy techniczne potrafią oni sprytnie omijać za pomocą siły perswazji i manipulacji. Na szczęście ten atak dość łatwo rozpoznać, jeśli się już wie, na co zwracać uwagę, więc na wszelki wypadek opowiedzcie o nim znajomym i rodzinie.

PS. Noszenie karty z NFC w portfelu jest dalej bezpieczne – by ten atak się udał, złodziej musi mieć kod PIN oraz kontakt z kartą przez przynajmniej kilkanaście sekund. I choć istnieją techniczne możliwości „przedłużania” karty telefonami w celu wykonywania drobnych płatności zbliżeniowych bez kodu PIN, to jak do tej pory nie spotkaliśmy się z dowodami, by tego rodzaju ataki były gdziekolwiek w rzeczywistości przeprowadzane.

Komentarze

użycie terminu „klonowanie” daje ładny clickbait, ale uważam, że jest pewnym nadużyciem – nie mamy tu klonowania karty a jedynie jednorazowe „przedłużenie zasięgu” NFC

dla mnie „klonowanie” pozwalałoby na wielokrotne użycie tak uzyskanego „klona”

To nie jest klonowanie, lecz zwykły tunel i taki sposób ataku nie jest niczym nowym. Nowością jest aplikacja i bajka socjotechniczna. No i oczywiście ten atak zadziała też bez PIN w sklepie. Właśnie strasząc takimi atakami producenci etui antyRFID reklamują swoje wyroby np. w Niemczech (od lat).

Co do wycofywania się na widok „aplikacji banku” chcącej przykładania karty, to niestety prawdziwa aplikacja banku też może mieć takie pomysły. Na przykład ostatnio czytałem opis aktywacji aplikacji mBanku i jest to podobno standardowy krok na wersji Androidowej: https://www.mbank.pl/indywidualny/aplikacja-i-serwis/pierwsze-kroki/aktywacja-aplikacji/

Ale tam nie ma podawania PIN

„Po trzecie, jeśli „aplikacja banku” prosi o przyłożenie karty do telefonu, to wiedz, że dzieje się coś złego i od razu powiadom o tym swój bank.”

Czyli jak mBank prosi o taką weryfikację to od razu dzieje się coś złego ? Podobno wdrożyli mechanizm potwierdzania tożsamości przykładając kartę płatnicza do telefonu.. Nigdy mi to jeszcze się nie pojawiło