Dzisiaj otrzymaliśmy próbki trzech nowych kampanii złośliwego oprogramowania wymierzonych w polskich internautów. Choć wszystkie wiadomości od przestępców wyglądają podobnie, to są między nimi interesujące różnice.

Około południa naszą skrzynkę zaczęły zasypywać wiadomości od Was, zawierające przykłady nowych ataków rozsyłanych na Wasze skrzynki pocztowe. Zebraliśmy wszystkie zgłoszenia i poddaliśmy szybkiej analizie. Sprawdźcie, na co mogli dzisiaj klikać Wasi pracownicy, przyjaciele i znajomi.

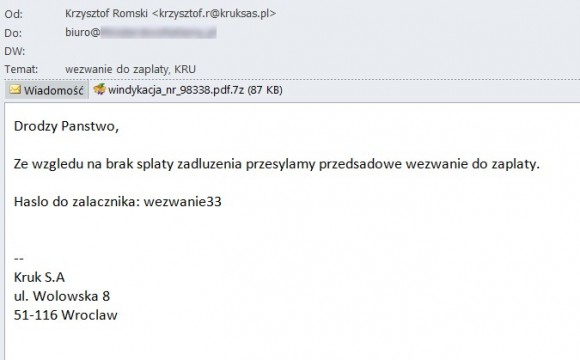

Kampania nr 1, czyli wezwanie do zaplaty, KRU

Pierwszy rodzaj wiadomości udawał wezwania do zapłaty od firmy Kruk. Co ciekawe, w temacie była literówka – brak ostatniej litery.

Drodzy Panstwo,

Ze wzgledu na brak splaty zadluzenia przesylamy przedsadowe wezwanie do zaplaty.

Haslo do zalacznika: wezwanie33

—

Kruk S.A

ul. Wolowska 8

51-116 Wroclaw

Do wiadomości załączony był plik windykacja_nr_98338.pdf.7z. Co ciekawe, jest to jeden z niewielu znanych nam przypadków, gdy załącznik nie ma rozszerzenia .ZIP lub .RAR. Prawdopodobnie może to być próba ominięcia automatycznych mechanizmów blokujących te rozszerzenia lub analizujących takie pliki. Ciekawa jest również analiza samego pliku:

- Nazwa: windykacja_nr_98338.pdf.scr

- Pierwsze wystąpienie: 2015-09-21 11:19

- MD5: d610e4650d06cf12babc0491f3e5a7f4

- SHA1: 56d18e91ce88ce18bbb5aa0d35e9784e0ab2a367

- VT: analiza

- HA: analiza i plik do pobrania

Sam plik jest prawdopodobnie tylko dropperem, ponieważ pobiera z sieci kolejne zasoby:

- GET http://46.151.53.40:80/ares.exe

- POST http://46.151.53.40:80/bazingamasterchef/gate.php

- GET http://46.151.53.40:80/bazingamasterchef/fg_98b9acf5.mod

- GET http://46.151.53.40:80/bazingamasterchef/tv_bc2770cd.mod

Pod adresem 46.151.53.40 znajduje się domena www.wholetdiedogsout.com. Pobrany plik ares.exe:

- Pierwsze wystąpienie: 2015-09-21 16:31

- MD5: 4281f3a772ed5de8b629b18ed70caed3

- SHA1: ee470661cdb383976fc1f5b2839d272913ce1d33

- VT: analiza

- HA: analiza i plik do pobrania

Wszystko wskazuje na to, że jest to koń trojański nastawiony na kradzież środków z rachunków bankowych w kilku polskich bankach. Mamy także informacje, że są już pierwsze ofiary jego aktywności. Aktualizacja: to Slave.

Kampania nr 2 (lub 1.5), czyli FS VAT 14_09_2015 lub wezwanie do zaplaty

Prawdopodobnie z pierwszą kampanią mocno związana jest druga przez nas zarejestrowana – chociaż w tej drugiej widzieliśmy inny załącznik do wiadomości. Przykłady treści wiadomości:

Od: Andrzej Zarebski <[email protected]>

Data: 21 września 2015 09:56

Temat: wezwanie do zaplaty, przedsadowe!

Drodzy Panstwo,

Ze wzgledu na brak splaty zadluzenia przesylamy przedsadowe wezwanie do zaplaty.

Haslo do zalacznika: wezwanie33

—

Andrzej Zarebski

AKORD INKASO

ul. Marynarska 14

02-674 Warszawa

Drugi wariant:

From: Andrzej Koszynski [mailto:[email protected]]

To:

Subject: FS VAT 14_09_2015

Drodzy Panstwo, w nazwiazaniu do rozmowy telefonicznej z piatku, tj. 18/09,

przesylam fakture VAT do rozliczenia.

Haslo do faktury: zaleglosc

—

Andrzej Koszynski

AKORD INKASO

ul. Marynarska 14

02-674 Warszawa

W obu przypadkach wiadomościom towarzyszył ten sam załącznik: faktura_N_09_14_09_2015.pdf.7z. Analiza:

- Nazwa: faktura_N_09_14_09_2015.pdf.scr

- Pierwsze wystąpienie: 2015-09-21 12:22

- MD5: 00329a9d0e43238d7dfe9324840b7e2c

- SHA1: 4fa2c32c0a54ecb02a11e24bfa8aa141270ac1ab

- VT: analiza

- HA: analiza i plik do pobrania

Udało nam się zidentyfikować serwer C&C tego konia trojańskiego – znajduje się pod znanym już nam adresem 213.152.161.170 na porcie 3838. Pod tym adresem (należącym do usługi AirVPN) stał też serwer C&C poprzedniej kampanii Roksa, pozwy i faktury. Pozwala to nam sądzić, że i autor mógł być ten sam. Niestety nie mamy informacji o tym, co ostatecznie mogło być zainstalowane na komputerze ofiary. Aktualizacja: złośliwy program to koń trojański Netwire.

Kampania nr 3, czyli protokol odbioru robot

Trzeci wariant wiadomości także okazał się być ciekawy i prawdopodobnie nie jest powiązany z dwoma poprzednimi. Tym razem wiadomość jest jeszcze krótsza i brzmi:

Temat: Pd: protokol odbioru robot

Data: 09/21/2015 12:40 PM

Protokół odbioru wykonanych robót (do faktury)

W załączeniu znajduje się plik Protokol (do faktury)2015,wrzesnia.DOC.exe. Analiza:

- Nazwa: Protokol (do faktury)2015,wrzesnia.DOC.exe

- Pierwsze wystąpienie: 2015-09-21 09:37

- MD5: 41c9b946aa9ad2ecf09aa52cf60a850f

- SHA1: 4fa2c32c0a54ecb02a11e24bfa8aa141270ac1ab

- VT: analiza

- HA: analiza i plik do pobrania

Aktualizacja: druga wersja pliku to :

- Nazwa: Protokol~do faktury,2015.wrzesnia.PDF~.exe

- Pierwsze wystąpienie: 2015-09-21 11:02

- MD5: c68fb4508da624f57ec085e3fa61968f

- SHA1: 39da097bcc680045a80be337f3fb50a62b7da2d4

- VT: analiza

- HA: analiza i plik do pobrania

Tym razem rola pliku jest jasna – nie jest żadnym dropperem, a na komputerze ofiary od razu pojawia się bankowy koń trojański Tinba, który próbuje łączyć się z kilkunastoma pseudolosowymi adresami by znaleźć swój serwer C&C (korzysta w tym celu z algorytmu generowania nazw domenowych).

Podsumowanie

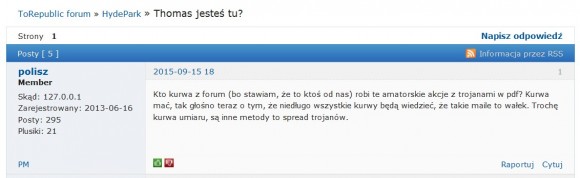

Najlepszym podsumowaniem powyższych kampanii niech będzie zrzut ekranu z forum przestępców z wypowiedzią jednego z nich:

Nic dodać, nic ująć, pogratulować. Opisy powyższych kampanii mogą zawierać błędy lub braki – chętnie przyjmiemy informacje korygujące lub uzupełniające. Dziękujemy też wszystkim anonimowym bohaterom, którzy przyczynili się do powstania tego artykułu.

Jeśli zastanawiacie się, jak uchronić swoją firmę przed opisanymi powyżej atakami, to jedną z sensownych metod obrony może zaoferować usługa SecurityInside.

Komentarze

ToRepublic forum przestepcow?

Jak każde inne tylko ludzie na nim mają wieksze IQ.

Jeśli mają sposoby działania podobne do przedstawionego tutaj, to faktycznie – geniusze.

W czasach wszechogarniającej głupoty nie trzeba wcale być geniuszem – wystarczy, że jesteś choć trochę sprytniejszy od innych.

Większe iq?

To banda gimbusów i mitomanów, no i paru oszustów.

W drugim mailu też jest literówka – nazwa firmy nie pokrywa się z domeną.

Ja dostałem od znajomego bo się przestraszył taki plik: windykacja_nr_98338.pdf z rozszerzeniem ukrytym .7z ale wynik badania w analizatorze jest taki:

https://www.virustotal.com/pl/file/772d165ebd44da636af367a455348867fe78ec95e586736406299b39fb7e2ea7/analysis/1442865645/

Ktoś umie to wytłumaczyć 0 ERRORS a pewnie to plik z tej samej kampanii tylko czemu jest czysty?

Nie potrafię tego rozkminić.

Ktoś to rozgryzie?

VT nie potrafi rozpakować archiwum nie znając hasła

jakby się zastanowić to ciekawa akcją edukacyjną byłaby kolejna kampania z tymi mailami. Malware zamiast robić poważne rzeczy, wyrzuciloby info na cały ekran że ktoś dał się złapać i żeby następnym razem uważał. A i paru programistów mogło się wykazać. Choć czy ktokolwiek ryzykowalby bezinteresownie? Kasy by nie było a jednak działanie nielegalne

Wpadłem dziś na identyczny pomysł. Fajnie gdyby ktoś wyjaśnił kwestie prawne i legalność takiego rozwiązania. Soft oczywiście nic by nie robił poza wyświetleniem ładnie przygotowanego ostrzeżenia.

Myślisz, że ktoś za darmo będzie organizował akcje społeczne?

A dlaczego nie?

Gdybym siedział w Windowsach i miał pewność co do kwestii prawnych to bym bardzo chętnie coś takiego przeprowadził. Napisanie takiego programu to dużo mniej pracy niż napisanie softu umożliwiającego zdalne przejęcie kontroli nad komputerem.

Ktoś chyba lubi „Wyścig szczurów” :)

Łudząco podobne do kampanii ze stycznia tego roku.

Temat: FR VAT/900/SU/05/2014

Załącznik: „FS VAT 900_S_05_2014.doc.rar”

Drodzy Panstwo, w nazwiazaniu do rozmowy telefonicznej z poniedzialku, tj. 05/01, przesylam fakture VAT do rozliczenia.

Haslo do rozliczenia to: faktura

—

Andrzej Banasik

Starszy pracownik administracyjny

Shell Trans

ul. Aleje Jerozolimskie 21

01-024 Warszawa

Rozwalił mnie ten screen z forum xD To znaczy, że jakiś whitehat rozsyła te pdf’y :D :D :D

Wszystkie 4 pliki pojawily sie w tym samym czasie wczoraj i sa pojechane tym samym pakerem Win32/Injector.CJDA, co sugeruje ze stoi za nimi ta sama osoba.

Orientuje sie ktos, czy przy aktualnym AV typu ESS mozna sobie smialo klikac w te archiwa, czy raczej pomimo AV jest szansa zarazenia?

Oczywiście, że jest szansa zarażenia. Zobacz sobie linki do VirusTotal które na z3s są przy każdym opisywanym przypadku, tam masz listę programów AV które cokolwiek wykryły.

Zasada numer jeden – nic nie klikać i weryfikować wszystko, dwa razy się zastanowić, w razie wątpliwości zapytać kogoś siedzącego w temacie.

W ogóle nie rozumiem czemu Windows nie pokazuje prawdziwego rozszerzenia tych plików. Przecież ten numer z podwójnym rozszerzeniem jest stosowany od lat.

Dlaczego portal leżał dzisiaj przed południem? Problemy z serwerem czy mały atak? ;)

Dostali fakturę i nie zapłacili :)

„VT nie potrafi rozpakować archiwum nie znając hasła”

Mam rozumieć, ze do momentu aż tego archiwum nie rozpakuję (podając to hasło weronika33) to komputer nie zostanie zarażony. Dopiero jak rozpakuję i kliknę niby plik .pdf ale będzie to scr czyli program wykonywalny więc się uruchomi aplikacja i wtedy mi zarazi komputer.

Dobrze rozumiem bo na szybko to tak przeanalizowałem.

Dokładnie tak, jednak różnie może być jeśli by ktoś zrobił explotia na winrara, 7zipa i przy wypakowywaniu by się odpalił odpowiedni kod, dlatego lepiej wgle nie ściągać :)

w kampanii nr 1 pobiera i instaluje ares.exe? to by moglo wyjaśnic skad sie wzial taki program na komputerze w jednym z bankow, ktory ostatnio byl opisywany na innym portalu

U mnie było tak:

załącznik:sygn_akt_IIK_S_8.pdf.7z

W zwiazku z brakiem kontaktu z Panstwa strony przekazuje akt oskarzenia przeciwko firmie, haslo: rozprawa2015

Termin rozprawy otrzymaja Panstwo poczta.

Pozdrawiam

—

Piotr Dubois

ul. Swietokrzyska 18

00-052 Warszawa

Dostałem to samo, próbowałem to otworzyć. Czego mogę spodziewać?

Kaspersky u mnie od rana na pełnych obrotach, pełne skanowanie , na szczęście poblokował wszystko.

u mnie to samo

Otrzymałam dzisiaj mail podobny do powyżej opisanej kampanii nr1. W tytule „przedsadowe, windykacja” od Szymona Terecinskiego z pseudo kancelarii z Wrocławia. Załączony plik nazwany wg tego samego klucza, co w pierwszej kampanii „windykacja_nr_xxx_pdf.7z”. Otworzyłam tylko podgląd pliku w gmail, nie ściągałam i nie rozpakowywałam, tylko od razu usunęłam mail. Czy jest ryzyko zarażenia? I jeśli tak, to co muszę w pierwszej kolejności zrobić?Korzystam z Mac OS.

Z góry dzięki za info