Jeśli w swoim kliencie poczty używacie automatycznego szyfrowania i deszyfrowania PGP lub S/MIME, to zalecamy natychmiastowe wyłączenie tej funkcji – istnieje możliwość odczytania Waszej korespondencji.

Szyfrowanie poczty w wielu sytuacjach jest niezbędne, szczególnie gdy chcemy przekazać poufne informacje. Istnieją narzędzia automatyzujące uciążliwy proces szyfrowania i deszyfrowania – i niestety najwyraźniej są one podatne na błędy umożliwiające odczytanie zaszyfrowanych wiadomości.

Ostrzeżenie dzisiaj, szczegóły jutro

Dzisiaj rano naukowcy badający narzędzia do obsługi szyfrowania poczty poinformowali, że w ciągu 24 godzin ujawnią szczegóły odkrytych błędów.

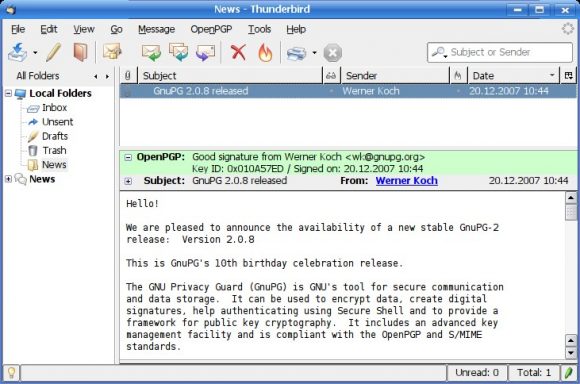

Według naukowców opracowane przez nich ataki mogą pozwolić na odczytanie nie tylko treści aktualnej korespondencji, ale także przeszłych wiadomości, co wygląda naprawdę bardzo, bardzo niedobrze. Na dokładkę nie udostępniono do tej pory łat usuwających problemy. Jedynym rekomendowanym rozwiązaniem jest zatem wyłączenie wtyczek odpowiedzialnych za szyfrowanie i deszyfrowanie wiadomości oraz przejście – przynajmniej tymczasowo – na inne kanały i metody szyfrowania. Electronic Frontier Foundation wręcz rekomenduje, by do czasu wyjaśnienia problemu nie próbować w ogóle odszyfrowywać wiadomości przesyłanych w PGP. Na stronie EFF znajdziecie także instrukcje, jak wyłączyć wtyczki szyfrujące w Thunderbirdzie, Apple Mail czy Outlooku.

Dodatkowe wyjaśnienie opublikowane przez osobę, która rzekomo widziała wyniki badania naukowców, wskazuje, że do ataku użyto elementów HTML, których nieprawidłowe przetworzenie pozwala na wydobycie treści odszyfrowanej wiadomości, a podatne są tylko wybrane programy pocztowe. Sugeruje to, że samo PGP pozostaje bezpieczne i szyfrowanie oraz odszyfrowywanie wiadomości za pomocą np. GnuPG czy PGP nie powinno stanowić zagrożenia. Szczegóły ataku poznamy jednak dopiero jutro rano.

Aktualizacja 2018-05-14 12:15

Autorzy odkrycia wobec licznych wycieków informacji na temat błędów postanowili udostępnić pełną informację o błędach. Poniżej jej streszczenie.

Prostszy wariant ataku:

- atakujący musi dysponować zaszyfrowanymi wiadomościami (na skutek ich podsłuchania, wykradzenia ze skrzynki itd.),

- atakujący tworzy specjalnie spreparowaną wiadomość, o określonym początku i końcu (aktywny HTML), w środek wstawiając wiadomość zaszyfrowaną, której treści nie zna,

- ofiara automatycznie odszyfrowuje środkową część, a dzięki części pierwszej i trzeciej część środkowa zostaje przesłana do serwera atakującego w formie odszyfrowanej,

- na atak podatne jest 25 z 35 przetestowanych klientów poczty S/MIME i 10 z 28 testowanych klientów używających OpenPGP,

- aby wyeliminować ten atak u siebie, trzeba wyłączyć przetwarzanie kodu HTML po stronie klienta,

- niestety jeśli atakowana wiadomość miała więcej odbiorców, to każdy musi dokonać odpowiednich zmian w konfiguracji.

Bardziej skomplikowany wariant ataku:

- atak opiera się o gadżety CBC/CFB,

- wymaga precyzyjnej modyfikacji kryptogramu,

- działa bardzo skutecznie na S/MIME,

- działa w ograniczonym stopniu na PGP.

Komentarze

a co to sa konkretnie „gadżety CBC/CFB” ?

pozdrawiam

Takie zabawki kgb/gru do lamania szyfrow amerykanów ;)

http://lmgtfy.com/?q=CBC%2FCFB

A ja myślę że RODO/GDPR i duże zainteresowanie szyfrowaniem poczty wymusiło zainteresowanie tym tematem. Poniekąd dobrze….

Co z protonmail?

Podobno jest bezpieczny: https://twitter.com/ProtonMail/status/995996112526954496

Podawanie informacji wyglądało trochę jak źle zaplanowany marketing

„Lepiej wyłączcie od razu swoje wtyczki?” Serio? Brzmi trochę jak nagłówek faktu… Nie znacie szczegółów a promujecie takie zalecenie? Problem jest mocno nadmuchany. A na np. Mac OS X/GPG Tool jest prosty workaround, więc nie jest prawdą to co piszą autorzy ataku i to co powtarzacie. Oni sami już zostali skrytykowani. Proponuję następnym razem wstrzemięźliwość w publikowaniu informacji bez odpowiedniej weryfikacji.

Jak by nie ten artykuł, to byś w ogóle nie wiedział żeby użyć tego „prostego workaroundu”, więc zluzuj gumkę w gaciach i się nie pień.

Cenie was ale ten naglowek jest rodem z zaufanejtrzeciejstronypudelka, nie spodziewalem sie po was takiej rekacji

Uzywanie HTMLa w poufnych wiadomosciach? No bez jaj…

HTML nie użyty we wiadomości ale dorzucony przez atakującego … Oryginalna wiadomość „opakowana w HTML”

„ofiara automatycznie odszyfrowuje środkową część, a dzięki części pierwszej i trzeciej część środkowa zostaje przesłana do serwera atakującego w formie odszyfrowanej…”

Jeżeli dobrze rozumiem, ten atak wymaga przesłania obrazka na komputer atakującego.

W przypadku Thunderbird’a, jest coś takiego jak blokowanie zdalnych treści. W dokumentacji jest napisane:

„Jak Thunderbird zabezpiecza moją prywatność?

Domyślnie Thunderbird blokuje, i nie pobiera zdalnej zawartości, więc nadawca nie dostaje żadnej informacji o akcjach odbiorcy. Zamiast tego wyświetla powiadomienie W celu ochrony prywatności, zdalna zawartość została zablokowana przez program Thunderbird.”

Czy to wystarcza?

„Używacie szyfrowania poczty? Lepiej wyłączcie od razu swoje wtyczki”

I co, głupio teraz? :-) Z tego co czytałem, to trzeba było mieć automatyczne pobieranie zasobów w mailu (jaki klient ma ta ustawione domyślnie…?!).

I jak zwykle, to nie błąd samego szyfrowania, a implementacji.

Kiedyś rozpisywano się na temat TC, jak to nie został złamany hehe, a jak zawsze zawalał sam OS.

mutt i wtyczka bezpieczny?