W cyklu wycieków z archiwów NSA w końcu nadszedł czas na odcinek poświęcony atakom na sieć TOR. Nie znajdziemy w nim żadnych wielkich rewelacji, jednak warto zapoznać się z tym, jak NSA próbuje dobrać się od użytkowników TORa.

Wszystko wskazuje na to (a przynajmniej tak twierdzi Glenn Greenwald do spółki z Jamesem Ballem i Brucem Schneierem), że NSA ma z siecią TOR poważny problem. Co prawda odnosi drobne sukcesy, ale sama sieć jako całość nie została do tej pory złamana. W wyniesionych przez Edwarda Snowdena dokumentach opisanych jest kilka rodzajów ataków, jakie NSA prowadziło przeciwko użytkownikom TORa.

Egoistyczna Żyrafa atakuje

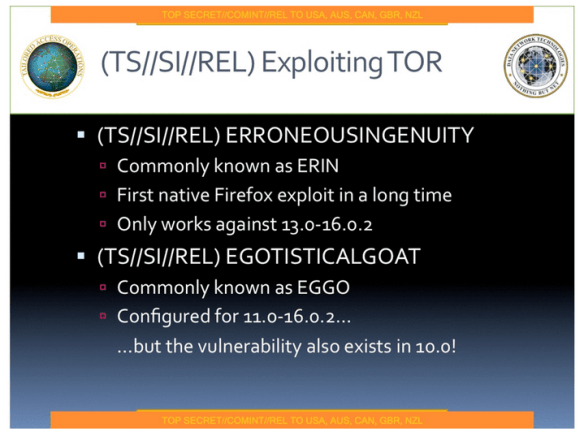

Jednym ze scenariuszy ataków jest przejęcie kontroli nad podatnym oprogramowaniem użytkownika końcowego w celu instalacji konia trojańskiego. Metoda ta ma w dokumentach NSA kryptonim EgotisticalGiraffe (Egoistyczna Żyrafa). Polega ona na zaatakowaniu pakietu Tor Browser Bundle, a konkretnie używanej w nim przeglądarki Firefox (NSA narzeka, że w przeglądarce wyłączone są wtyczki, przez co nie działają np. jej ataki na Flasha, ale cieszy się też, że NoScript nie jest domyślnie włączony). Według dokumentów NSA potrafiło przeprowadzać skuteczny atak na wersje Firefoksa 11.0 – 16.02 (kryptonim EgoisticalGoat) oraz 13.0 – 16.02 (kryptonim ErroneousIngenuity), czyli do października 2012, kiedy wyszła wersja 17. Gdy Mozilla poprawiła wykorzystywane błędy, NSA nie znalazło nowych aż do stycznia 2013, kiedy została sporządzona omawiana prezentacja. Najwyraźniej później NSA odkryła nowe błędy lub wykorzystała cudze odkrycia, ponieważ bardzo podobny atak był przeprowadzony pod koniec lipca na użytkowników niektórych stron umieszczonych na Freedom Hosting.

Raport Washington Post z kolei wspomina, że Egoistyczna Żyrafa potrafiła zainfekować w ciągu weekendu 24 użytkowników, w tym członka Al Kaidy z Jemenu.

NSA nie lubi TORa

Jedna z prezentacji pod tytułem „TOR śmierdzi” mówi, że „nigdy nie będziemy w stanie deanonimizować wszystkich użytkowników przez cały czas”. To zdanie brzmi dość optymistycznie – chociaż z drugiej strony można je zrozumieć jako „niektórych niekiedy zidentyfikujemy”. Ta sama prezentacja wspomina, że dzięki ręcznej robocie agencja może zidentyfikować niektórych użytkowników, jednak poniosła ona porażkę, kiedy miała wskazać tożsamość konkretnego użytkownika, określonego w zleceniu.

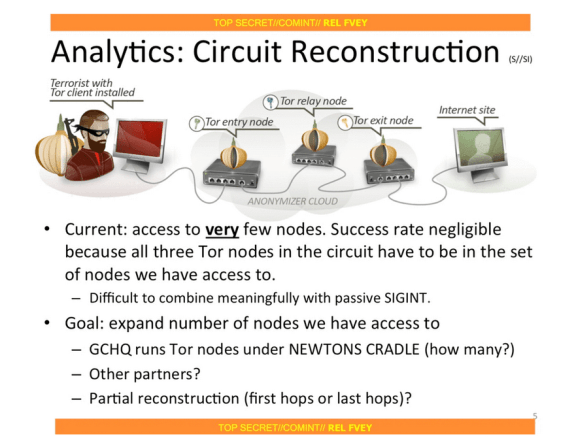

Mamy swoje węzły, ale za mało

Ta sama prezentacja nazywa TOR „królem superbezpiecznych i szybkich sieci anonimizujących”. Opisuje ona także różne rodzaje ataków, w tym obejmujące podsłuchy na szeroką skalę, prowadzone na kablach światłowodowych przez NSA oraz GCHQ. Jeden z nich ma polegać na analizie ruchu wchodzącego do sieci TOR i ją opuszczającego w celu deanonimizacji użytkowników poprze analizę całego „obwodu”, czyli wszystkich trzech węzłów, przez które przechodzi ruch. Koncepcja ataku opiera się zarówno o możliwość podsłuchu cudzych węzłów w sieci, jak i kontrolę nad węzłami, zarządzanymi przez służby. Prezentacja nadmienia jednak, że metoda ta ma niską skuteczność ze względu na małą liczbę węzłów kontrolowanych przez agencję. Prezentacja nie określa jednak, ile węzłów należy do NSA ani czy teoretyczna metoda była kiedykolwiek wdrożona.

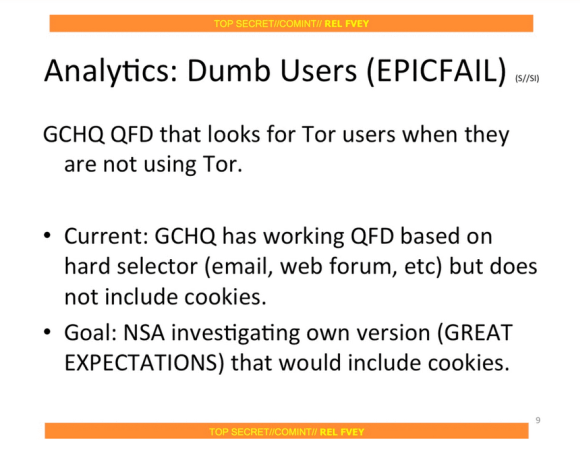

Rozważaną przez NSA metodą jest także analiza ciasteczek w przeglądarkach. Metoda ta opiera się na założeniu, że w niektórych warunkach (nie w przypadku użycia Tor Browser Bundle) niektóre ciasteczka mogą przetrwać zmianę rodzaju połączenia i ujawnić w zwykłym połączeniu fakt, że użytkownik korzystał wcześniej z TORa. NSA rozważa także wstrzykiwanie użytkownikom swoich ciasteczek lub użycie tzw. evercookie.

Inne projekty opisywane w dokumentach wspominają próby kierowania ruchu użytkownika do węzłów sieci kontrolowanych przez NSA (za pomocą konia trojańskiego zainstalowanego na komputerze) lub oznaczanie wychodzącego ruchu w celu łatwiejszego jego rozpoznania. Wspomniane są też możliwe próby wpływania na kierunek rozwoju sieci TOR. Ciekawymi koncepcjami są także ataki oparte na czasie dostarczania pakietów oraz próby utrudnienia korzystania z sieci TOR, mające na celu zmuszenie użytkownika do rezygnacji z tej technologii.

Projektem, który odniósł sukces, jest operacja MULLENIZE. Polega ona na oznaczaniu konkretnych komputerów, leżących w kręgu zainteresowania służb, poprzez subtelną zmianę ciągu określającego wersję przeglądarki. Pozwala to NSA i GCHQ łatwiej wyszukiwać i korelować ruch danego użytkownika, mimo iż korzysta on z różnych rozwiązań anonimizujących lub korzysta z sieci za NATem. Według dokumentów opublikowanych przez Washington Post oznaczanie przeglądarek jest prowadzone na dużą skalę – w jednej operacji oznaczono 150 komputerów, w drugiej 200.

NSA rozważa również modyfikację oprogramowania na posiadanych węzłach w celu przeprowadzania ataków czasowych, rekonstrukcji obwodów oraz ograniczania dostępu do niektórych usług. Najprostszą jednak metodą jest ta, która została określona kryptonimem EPICFAIL – czyli sytuacje, w których użytkownik TORa odkrywa swoją tożsamość poza nim.

Bez rewelacji

W artykule zabrakło jakichkolwiek nieznanych wcześniej istotnych informacji. Najciekawszy fragment artykułu dotyczący Egoistycznej Żyrafy opisuje atak, który został ujawniony dwa miesiące temu. Pozostałe akapity pozbawione są jakichkolwiek szczegółów technicznych. Czy oznacza to, że NSA i GCHQ ocenzurowały artykuł? A może rzeczywiście służby nie potrafią sobie poradzić z TORem? Pełne (choć pewnie ocenzurowane) prezentacje możecie zobaczyć tu, tu i tu plus dodatkowe 2 raporty tu i tu.

Komentarze

WHONIX,TAILS – najbezpieczniejsza opcja korzystania z TORa.

Wniosek jest jeden. Bezpieczniejsi są Ci, którzy w sieci anonimowi są cały czas, a nie tylko przy newralgicznych czynnościach… inaczej nieświadomie pozostawiają ślady pozwalające do nich dotrzeć. Im mniej danych o tożsamości zostawiają tym mniej materiału oddają do analizy przez wielkiego brata.

Ciekawe kiedy ktoś wpadnie na wdrożenie wieloanimowości. Wspólnej, zdecentralizowanej platformy dostępu do sieci, gdzie działania każdego użytkownika są mieszane z czynnościami innych i czynnościami generowanymi losowo.

Mam na myślą taką samą zasadę na jakiej umożliwiano mieszanie transakcji bitcoinami na pewnym osławionym serwisie.

Może wkrótce dzięki rosnącej mocy PCtów będzie też możliwe tworzenie sieci zdecentralizowanych mikroserwerów działających w tle i pozwalających łączyć się przez nie dowolnej liczbie osób w pełnej anonimowości i prywatności.

>Wspólnej, zdecentralizowanej platformy dostępu do sieci, gdzie działania każdego użytkownika są mieszane z czynnościami innych i czynnościami generowanymi losowo.

slabo szukasz, istnieje przeciez meshnet project

Ale te wszystkie internety przez sieć komórkową, czy nie są całkowicie monitorowane przez operatora ? Albo przez producenta modemu. Co nam z TORa, jak dane zanim „wejdą” do internetu są już monitorowane przez operatora i dostawcę internetu. No może w sieciach kablowych używanie TORa ma sens.

Szyfrowanie, młotku.

disposable PC :)