Czasem z pozoru umiarkowanie ciekawy wpis na forum może rozwinąć się w całkiem interesującą historię. Tak też może być z wątkiem, który pojawił się dzisiaj na pewnym znanym polskim „hakerskim” forum.

Nowy użytkownik przedstawił w nim niecodzienny problem. Otóż trafił on na serwer C&C botnetu na pewnym serwerze i nie może sobie poradzić z przejęciem jego botów. Do tego w swoim poście użytkownik zamieścił plik binarny klienta botnetu, kod źródłowy klienta wraz z innymi materiałami oraz kod źródłowy panelu sterowania. Pliki wyglądają na naszą lokalną, polską produkcję i nie natrafiliśmy na ich wcześniejszy opis w sieci.

Niecodzienny problem

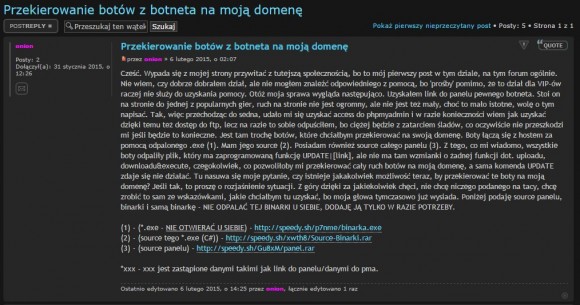

Kilkanaście godzin temu na forum devilteam.pl użytkownik onion przedstawił swój ciekawy problem w poście pod tytułem Przekierowanie botów z botneta na moją własną domenę. Oddajmy głos samemu zainteresowanemu:

Autor co prawda nie podaje adresu serwera C&C, ale najpierw wspomina, że jest on zapisany na stałe w kodzie klienta, a potem wpisem zamieszcza plik .EXE, kod źródłowy pliku .EXE (wraz z różnymi wersjami aplikacji) oraz kod źródłowy panelu C&C. Z kodu źródłowego usunął ścieżkę serwera, ale nawet samo wgranie pliku .EXE do serwisu VirusTotal pozwala na ustalenie adresu C&C.

Kilka drobnych szczegółów

VirusTotal informuje, że po raz pierwszy tę wersję klienta botnetu zaobserwował 15 stycznia 2015 (sam plik skompilowany był 2 stycznia 2015, jeśli wierzyć sygnaturze), lecz do tej pory wykrywany jest jedynie przez 2 antywirusy. Plik wykonywalny był dystrybuowany pod nazwami FJ Service.exe oraz CS Service.exe, a serwer C&C, do którego próbuje łączyć się plik wykonywalny, znajduje się pod adresem

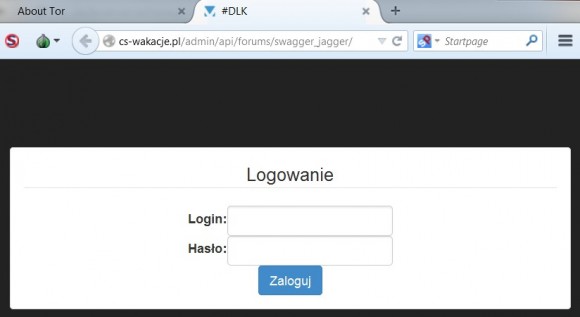

http://cs-wakacje.pl/admin/api/forums/swagger_jagger/

Gości wita tam panel pod tytułem #DLK.

Przegląd kodu źródłowego panelu wskazuje, że albo został on stworzony przez osobę polskojęzyczną, albo został w całości przetłumaczony na nasz język. W udostępnionym archiwum z kodem aplikacji znajdziemy z kolei dwie różne ścieżki:

C:\Users\Kacper\Documents\Visual Studio 2013\Projects\Anty DLN\Anty DLN\ c:\users\drlooney\desktop\anty dln\anty dln\

Inne nazwy skompilowanych wersji pliku znajdujące się w archiwum to:

- Anty DLN.exe

- Anty DLN.vshost.exe

- FJ Service.exe

- CS Service.exe

- CS Service.vshost.exe

- Aktualizacja.exe

- sobeit.exe

Co ciekawe, większość z nich nie jest wykrywana wcale lub jedynie przez 1-2 silniki antywirusowe. Wszystkie oprócz 2 łączą się do tego samego serwera C&C. Co jeszcze ciekawsze, plik CS service.vshost.exe (pierwszy raz zaobserwowany w sierpniu 2014 i dystrybuowany pod dziesiątkami różnych nazw) łączy się do serwera VBOXSVR.ovh.net, który jest dość znanym C&C dla wielu rodzajów złośliwego oprogramowania.

Atrybucja

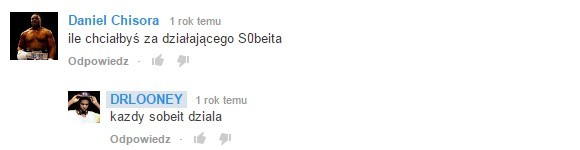

Dysponujemy jedynie kilkoma słowami kluczowymi i nie znamy się w ogóle na lokalnej scenie graczy, ale Google zawsze służy pomocą i bez problemu można się dowiedzieć, że użytkownik pod pseudonimem drlooney funkcjonuje od ładnych paru lat w sieciowym środowisku graczy, a swojego czasu identyfikował się z #DLN (patrz nazwy plików). Na profilu DRLOONEY w serwisie Youtube można znaleźć np. taką wymianę komentarzy:

Jest to kolejne nawiązanie do nazwy jednego z plików w archiwum kodów źródłowych botnetu (S0beit to podobno mod do GTA). Oczywiście może to być całkowity zbieg okoliczności, a ustalenie faktów zostawiamy lepiej zorientowanym Czytelnikom.

Komentarze

S0beit to nie mod do GTA tylko hack do gry na multi dodający pieniądze itp.

http://server-pps.com/viewtopic.php?f=7&p=349944

i

https://www.youtube.com/watch?v=3uK2ARO5S4M

Przy okazji: jak można sprawdzić czy jest się częścią botnetu?

Obserwować swoje połączenia sieciowe. Np. przez GlassWire lub podobne.

Dziękuję, na co szczególnie zwrócić uwagę? „Proces hosta systemu windows” także może być użyty w infekcji?

Nie może. Sprawdź czy w folderze domowym użytkownika nie masz ukrytego pliku o nazwie XX Service.exe (XX to dwie losowe literki). Jak masz to usuń. :P

Botnet był pisany czysto dla testu i udostępniłem go paru osobom do testowania. :P Jak na razie wyłapałem jeden błąd w Waszym artykule:

„Plik wykonywalny był dystrybuowany pod nazwami FJ Service.exe oraz CS Service.exe”

Sam plik był rozsyłany pod różnymi nazwami ale w systemie zapisywał się w postaci XX Service.exe gdzie XX to dwa losowe znaki.

Może to Wam coś pomoże https://www.google.com/safebrowsing/diagnostic?site=cs-wakacje.pl

Siedzę w środowisku SA-MP od długich lat. Tworzyłem przez ten czas wiele 'hacków’ do SA-MP, analizowałem jego kod źródłowy, modyfikowałem połączenia sieciowe (SA-MP korzysta z RakNeta który bezpieczeństwem nie świeci – DoS jest na porządku dziennym).

Człowieka przedstawiającego się pod nickiem „DRLOONEY” znam głównie z forum tematycznego GTAO.PL gdzie wielokrotnie udostępniał proste wirusy jako mod_s0beit, zazwyczaj prezentując swój wynalazek jako jedyny z atrakcyjną funkcją typu banowanie graczy (każdy z odrobiną rozumu i wiedzy o SA-MP wie, że to niemożliwe, przynajmniej nie bez spoofowania IP). Jego wynalazki zazwyczaj tworzone były w VB.NET, rzadko kiedy spakowane czymś porządnym, zazwyczaj były to archiwa SFX które zwracały plik wykonywalny który dodawał się do autostartu. Dwukrotnie udało mi się przejąć i usunąć jego „botnet” ponieważ panel kontrolny nie był zabezpieczony żadnym hasłem (a raczej domyślnym – admin). Jego 3 ostatnie programy zaś były keyloggerami i komunikowały się z serwerem pocztowym jednej z polskich skrzynek (hasło zapisane w pliku wykonywalnym) co pozwoliło mi na ich przejęcie i zablokowanie działania programu. Jego wynalazki zazwyczaj były wykrywane przez większość antywirusów, aczkolwiek nie można wykluczyć że w końcu coś znalazł bo ostatnio ucichł (chyba nauczył się też że publikowanie tego na wspomnianym forum spotka się z usunięciem tematu gdyż zazwyczaj szybko identyfikowałem problem i zgłaszałem do administracji). Prawdopodobny wiek pana „DRLOONEY” to 15-17 lat.

mod_s0beit_sa to modyfikacja – proxy DLL na d3d9 – działająca z GTA i SA-MP. Jej głównym celem było stworzenie czitu dla SA-MP. Oryginalna (stara) wersja dostępna jest na https://code.google.com/p/m0d-s0beit-sa/ zaś wersje pod obecne wersje SA-MP są rozrzucone po internecie i aktualizowane hobbistycznie przez różne „grupy” i osoby co powoduje że zazwyczaj kod nieznacznie się różni (różne nowe funkcje, albo hooki na RakNeta w kliencie SA-MP).

Z tego co widać atak jest wymierzony w grupy cziterów na SA-MP i CS, o czym świadczą nazwy. Najpewniej sam program ubierany jest w fake-instalator realnego modu/czita z niby dodanymi funkcjami i publikowany na jakiś forach/rozdawany na czatach tudzież przez znajomych.

Jestem właścicielem tej strony którą tu pokazujecie jako 'cs-wakacje.pl’ i ta osoba drlooney również zgłosiła się do mnie z zastraszeniem abym przekierował boty do niego. Teraz problem polega na tym, że muszę dojść gdzie jest luka.

Obawiam się, że Twój serwer to jedna wielka luka – pewnie masz tam co najmniej kilku administratorów, o których nie wiesz. Proponuję wyłączyć serwer i postawić wszystko od zera z pomocą kogoś kto pomoże w odpowiedniej konfiguracji.

W twoim serwerze oczywiście była co najmniej jedna luka,a teraz pewnie kilka backdoorów i rootkitów też.Nie ma co „dochodzić” gdzie teraz,bo nawet logi możesz mieć zmienione – system trzeba szybko „zaorać”. Reinstalacja z kimś ogarniętym i analiza logów na później = jak coś z nich zostało.Oczywiście instalacja najlepiej innego oprogramowania niż poprzednio przynajmniej w części.

No i czytać,uczyć się panie admin…

’prawdopodobny wiek pana ,,DRLOONEY” to 15-17 lat.’ Dobrze wiedzieć. : D

„Z tego co widać atak jest wymierzony w grupy cziterów na SA-MP i CS, o czym świadczą nazwy. Najpewniej sam program ubierany jest w fake-instalator realnego modu/czita z niby dodanymi funkcjami i publikowany na jakiś forach/rozdawany na czatach tudzież przez znajomych.” – Gówno prawda. : D Kolego, jak nic nie wiesz, to lepiej się nie odzywaj, bo się tylko pogrążasz. :(

@Adam

No to teraz zawęziłbym aproksymację do 17-18 lat :)

A ja na 14. Trzeba docenić gimnazjalistę, że ma jakąś pasję.

Najśmieszniejsze jest to, że osoba, która NIC, prócz tego, pod jakim nickiem występuje śmie o mnie pisać rzeczy, które wiedzą tylko osoby, jakie mnie znają IRL. @eider

Jak widzisz mylisz się. Czyli albo twoi znajomi mają długie ozory albo eider jest lepszy od ciebie i ma dowody. Jego opis oraz fakty, które przedstawia i sposób ich przedstawienia raczej pozwala mu wierzyć.

Dodatkowo kolego nie obraź się ale gta i cs oraz twój język w postach to raczej wskazują na 15-17 lat. Dopisz jeszcze że „beka z niego” to ujmę jeszcze ze 2 lata.

haha, przecież to ktoś od nas ;)

Nikt nas nie hackuje. ;)

Stranger jest autorem :P

Wszyscy sa u mnie na liscie plac.

Zdzislaw Dyrma

Czy jest ktoś w stanie powiedzieć gdzie mogą znajdować się boty na forum w celu ich usunięcia?

Da ktoś link do Panelu?

Rzucę okiem na podatności ;)

O ile pod linkiem http://cs-wakacje.pl/admin/api/forums/swagger_jagger/ panel już niedostępny .

To przed momentem widzialem że była ścieżka http://cs-wakacje.pl/admin/api/forums/swagger_jagger/Wróciłem

:)

„Głębokie ukrycie” :D

BTW najchętniej głęboko ukryłbym swojego buta w d*** autora tego botnetu…

Uuu, Adam, chyba rozwścieczyliście dzieciaki z Kara, miej się na baczności… Heh.

Trzeba uważać, bo może ogarnąć, że IP Adama to 127.0.0.1 i zacząć odpalać skrypty…