Na liście dyskusyjnej projektu Tor pojawił się opis ataku, prowadzonego w celu deanonimizacji użytkowników sieci od stycznia do lipca tego roku. Atak faktycznie mógł skutecznie ujawnić adresy IP osób, łączących się z konkretnymi zasobami.

Roger Dingledine, główny programista Tor, opublikował dzisiaj rano wyjaśnienie ataku, o którym głośno było od kilku tygodni. Jego efekty miały być opisane na konferencji Black Hat za kilka dni, jednak prezentacja została wycofana. Na czym polegał ten atak i kto mógł paść jego ofiarą?

Wystarczyło 115 serwerów i pomysł

30 stycznia 2014 w infrastrukturze sieci Tor pojawiło się ok. 115 nowych, szybkich serwerów, pochodzących z klas adresowych 50.7.0.0/16 oraz 204.45.0.0/16. Zarządzający siecią zwrócili na ten fakt uwagę, jednak postanowili nie interweniować, ponieważ uznali, że nawet dysponując kontrolą nad ok. 6% węzłów wejściowych sieci atakujący nie będzie mógł zagrozić anonimowości jej użytkowników. Niestety byli w błędzie.

Dnia 4 lipca administratorzy sieci odkryli, że serwery te prowadzą nowy, nieznany wcześniej atak. Atak polegał na sprytnym „oznaczaniu” ruchu sieciowego w jednym węźle i odczytywaniu „podpisu” w innym węźle w celu korelacji ruchu. Sam rodzaj ataku nie był niczym nowym – w ten sam sposób prowadzono większość wcześniejszych ataków, jednak metoda „oznaczania” była nowatorska.

Szczegóły ataku

Osoby zainteresowane szczegółami technicznymi odsyłamy do publikacji Rogera (wymagana znajomość działania sieci Tor na dość szczegółowym poziomie), a sami spróbujemy ją streścić. Serwery atakujących były na tyle szybkie i stabilnie działające, że szybko otrzymały od sieci „zezwolenie” na pełnienie dwóch ról – katalogów ukrytych usług oraz węzłów wejściowych. Brak dowodów na to, by pełniły rolę węzłów wyjściowych, co oznacza, że atak był skierowany wyłącznie na użytkowników łączących się z ukrytymi usługami (w domenie .onion).

Z reguły ataki polegające na oznaczaniu ruchu sieciowego próbowały wprowadzać znaczniki na poziomie węzłów wejściowych i odczytywać je na węzłach wyjściowych sieci. W tym wypadku strategia atakujących była inna. Zmodyfikowali oni węzły pełniące rolę katalogów ukrytych usług, by te, zapytane przez klienta, dostarczały informacje o punkcie docelowym w pakietach ze zmodyfikowanymi nagłówkami. Modyfikacje te były przesyłane przez sieć do komputera klienta i odczytywane po drodze przez węzeł wejściowy, który również znajdował się pod kontrolą atakujących. W ten sposób atakujący mogli potwierdzić, który klient sieci (znając jego publiczny adres IP) pytał o konkretną ukrytą usługę w sieci Tor.

Atakujący zastosowali ciekawą metodę oznaczania pakietów. Modyfikowali oni nagłówki sieci, przesyłając odpowiednią kombinację komunikatów sieciowych do klienta. Ta kombinacja (komórki „relay” oraz „relay early”) zawierała zakodowaną nazwę ukrytej usługi, o którą klient pytał i była przekazywana do węzła wejściowego, który mógł ja odczytać i powiązać z adresem IP klienta.

Konsekwencje

Atak bez wątpienia mógł doprowadzić do ujawnienia, jakie ukryte strony w sieci Tor były przeglądane przez użytkowników w okresie od lutego do czerwca 2014 wraz z publicznymi adresami IP użytkowników. Co gorsza, takie informacje mogły być dostępne nie tylko dla badaczy, którzy prowadzili atak na żywej sieci, ale także dla każdego, kto podsłuchiwał i zapisywał ruch sieciowy węzłów wejściowych sieci Tor. Oznaczając ruch klientów atakujący mogli, nie zdając sobie z tego sprawy, ułatwić zadanie np. NSA, które może teraz spojrzeć do swoich przepastnych archiwów ruchu i odczytać zapisane tam informacje.

Węzły, podstawione przez atakujących, zostały usunięte z sieci natychmiast po wykryciu ich działania. Nowa wersja oprogramowania dla węzłów sieci zapobiega temu atakowi, jednak sieć nadal jest i będzie podatna na podobne rodzaje ataków. Sama jej architektura sprawia, że niemożliwym wydaje się całkowite wyeliminowanie podobnych ataków w przyszłości.

Otwarte pozostają pytania takie jak:

- czy atakujący zamierzają opublikować ujawnione w trakcie ataku dane?

- czy wykryte zostały już wszystkie złośliwe węzły sieci?

- czy była to jedyna użyta metoda ataku, czy też wykorzystane były inne, na które nie trafili administratorzy?

Niestety autorzy ataku jak do tej pory bardzo niechętnie udzielają jakichkolwiek informacji na ten temat. Pozostaje nam zatem czekać na ich wyjaśnienia.

TL;DR Jeśli między lutym a czerwcem tego roku wchodziłeś na strony w domenie .onion, to ktoś gdzieś prawdopodobnie zapisał Twój prawdziwy adres IP wraz z adresami .onion, które odwiedziłeś. I tyle. Albo aż tyle.

Komentarze

Otwarte pozostają pytania takie jak:

czy rząd usa już wysłał swoich ludzi po te dane.

czy i jak zareagują użytkownicy sieci tor

czy ktoś już planuje za nich popełnić samobójstwo

Przydały by się informację kiedy te węzły zostały usunięte, żeby można było zrobić rachunek sumienia czy w tym czasie ktoś „lubił psocić” ^ ^

A więc cebula nam się posuła, pozostaje teraz freenet.

A co to jest ten freenet ?

Ban na DuckDuckGo?

http://lmgtfy.com/?q=freenet

Wystarczy teraz aby korzystać z aktualnych bramek, a te ze starym softem wykluczyć.

I znowu jest to atak typu jak nie chroniłeś swojego wyjścia z Tora i wejścia to dupa blada.

Jak krang wie to i ludzie pewnie też, że najlepsze zabezpieczenie to mnogość zabezpieczeń. Korzystanie z kilku rozwiązań na raz. Prędzej 6 w totka strzelisz ludzki robalu nim 3 czy 4 rozwiązania na raz w tym samym momencie będą miały error lub lukę. ot to to

Kilka rozwiązań *mądrze* wykorzystanych. Każda warstwa to potencjalne zagrożenie i złudzenie, że jest lepiej, a często bywa gorzej.

Weź pod uwagę, że luki mogą być wykorzystywane od dawna, a znalezione dopiero aktualnie. Kto wie ile luk w jakim oprogramowaniu aktualnie jest wykorzystywanych w różnych celach…

nic sie nie popsulo. wystarczy korzystac z tora z glowa. a nie przez tbb i z domu.

Chyba na routerach na których jest OpenWRT/DD-WRT/Tomato, można puścić cały ruch na sieć TOR. To zwalnia z przestrzegania nieustannego kontrolowania JavaScriptu w Tor Browserze na hoście podpiętym za NAT-em.

Jest też w sprzedaży gotowy router z preinstalowanym TOR-em.

Używaliście Advanced Onion Router? http://sourceforge.net/projects/advtor/

Do duzego psa. Routery z tomato maja zaimplementowanego tora ktory anonimizuje tylko.wszystko co przechodzi przez port 80 . o calym ruchu nie ma mowy. Widac ze nie korzystales tylko slyszałeś.

Owszem nie korzystałem z Tomato. Ale dziwi mnie że nie można w nich puścić całego ruchu po sieci TOR.

Jakieś 2 lata temu był news o routerze do użytku domowego – nie pamiętam jakiej firmy – który miał w sobie wbudowaną Cebulę i cały ruch szedł przez nią. Dlatego dziwne że na Tomato nie można…

A czy takie dzialania sa legalne? Jak na moje oko to wyglada jak zwykly podsluch. Moim zdaniem „naukowcy” powini za to odpowiedziec karnie. Naukowcy w cudzyslowiu, bo to zwykly bandytyzm. Podsluchiwanie bez nakazu sadowego, to bardzo zle sluzy demokracji i wolnosci slowa.

Trochę to hipokryzją zalatuje …

Jak Snowden czy WikiLeaks „Ujawnia”, to jest to cool i w ogóle super, jak ktoś inny (możliwe że z drugiej strony barykady) to robi – to już „bandytyzm” i „odpowiedzialność karna”.

Rozumiem, że 'Mareczek84′ nie napisał, że pochwala działania Snowdena i WL, jednakże z wpisów pod Waszymi art. wysuwam tezę, że 99% z nas jego metody pochwala i akceptuje.

Ja też uważam, że powinno się ujawniać takie rzeczy, dlatego też napiszę, że jeśli są jakieś luki, to dobrze, że ktoś je wykorzystał, a już w ogóle, że zrobiło się o tym głośno.

Uważam, że akurat ta część TORa którą prześwietlili nie jest „święta” i pomimo że TOR sam w sobie może jest ostatnią ostoją anonimowości w sieci, to niektóre z tych stron powinny zniknąć. (pedofilia/ karting itp)

ok, ok CARDING :)

A już miałem pytać co masz do kartingu… I jakie znasz stronki .onion z kartingiem :)

Nie widze zwiazku pomiedzy Snowden a wlamaniem na TOR. Snowden i jemu podobni ujawniaja machloje wladzy, lamanie praw jednostki itp. Dzieki nim mamy jakokolwiek szanse powalczyc o wlasne prawa i swobody.

Tutaj niczego nie swiadomi ludzie padli ofiara zmasowanego podsluchu. Kto dal tym panom uprawnienia i kompetencje do zabrania mi prywatnosci? Dobrze zrobili, ze znalezli luke, ale atak na siec i podsuch to juz przegiecie.

I nie wiadomo jakie serwisy dokladnie mialy byc zdemaskowane.

„Demokracja i wolność słowa” to bardzo piękne słowa, eeeeh!, niestety Łżeelity dla tych co w to ciągle wierzą, i łudzą się, że ktoś coś zmieni. Facet, jak chcesz coś zmienić, to SIEBIE. Kopnij się na lotnisko i zamów lot w jedną stronę do jakiegoś egzotycznego kraju. (Nie mów żonie i dzieciom). A zanim to zrobisz, to zamknij koto w swoim banku, zapłać ile trzeba, i żyj tam gdzie będzie twoja dupa. Aha, i jeszcze jedno, musisz umrzeć dla świata, bo jak się żona dowie, to pójdzie gdzie trzeba i Cię namierzą, więc wybulisz więcej z konta płacąc całą fortunę na zakamuflowanie swojego istnienia. Jak już to zrobisz, nie będziesz miał nic. A jak nie ma się nic, to nic nie tracisz, BO NIE ISTNIEJESZ.

Czy to ten atak który miał zostać opisany na Black Hat Con? Czy atakujący widzieli wyłącznie połączenia ze stronami onion, a nie widzieli co użytkownik robił w sieci? Jak na deanonimizacje to słabo, coś takiego jako jedyny dowód w sprawie nie przejdzie. I pytanie, bo pojawiła się taka myśl na ToRepublic: czy wystarczy własny entry-node, żeby uniknąć ataków tego typu?

Wiecie, że wylądowaliście na gazeta.pl i to w linkowanym ze strony głównej artykule, opisującym ten „niezwykle wyrafinowany atak”? ;)

Dzięki za info, bo całe 49 kliknięć przez 3 dni gdzieś nam umknęło w statystykach :)

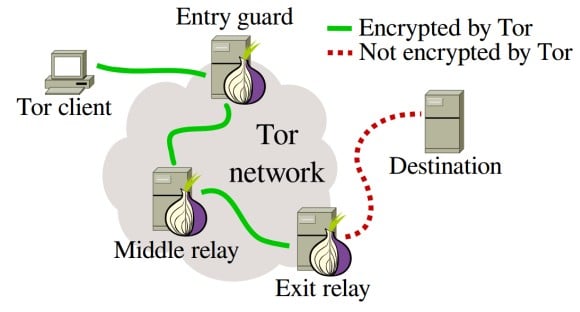

Ja tam się na TORze nie znam, bo dla mnie temat jest tak zielony, że aż żółty, ale moderatorzy powinni zrobić -fałszywe pajęcze odnogi- zaszyfrowane przez Tor i nie zaszyfrowane. Wszystkie odnogi powinny być ślepe, ale i połączone ze sobą. Może wyjaśnię na przykładzie zdjęcia powyżej; są tam po jednym -Entry guard- i -Exit relay-, Tak? Tak.

Więc trzeba je powielić nieskończonośc do n-tej potęgi, wtedy „entry guard” staje się odnogą od -Entry guard core- (czyli bazy Tora). To samo robimy z „exit relay”, który staje się -Exit relay base-. I tyle. Nawet komputer z inneg galaktyki tego nie przebije. A co ciekawe nie trzeba Firefoxa, bo taka siatka –ślepych nieskończoności– ciągnie się i ciągnie. może być większa od kosmosu, a nawet i jej wymiarów.