Specjaliści do spraw bezpieczeństwa spotykają się na konferencji Secure, a przestępcy nie próżnują i rozsyłają kolejne próby ataków na Wasze skrzynki. Próby – jak słyszymy – coraz mniej skuteczne, choć nadal setki osób instalują nieświadomie złośliwe oprogramowanie na swoich komputerach. Tym razem powraca Grupa Pocztowa, Thomas oraz ISFB – a to wszystko jednego tylko dnia.

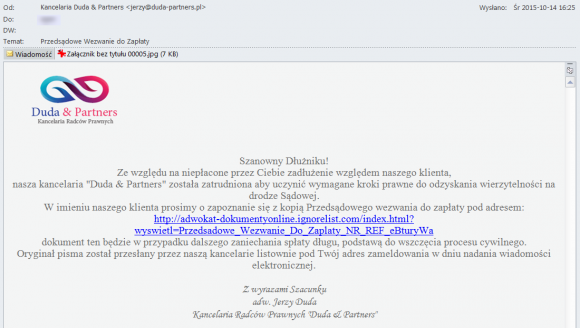

Przedsądowe Wezwanie do Zapłaty

Data: 14 października 2015 16:44:06 CEST

Temat: Przedsądowe Wezwanie do Zapłaty

Szanowny Dłużniku!

Ze względu na niepłacone przez Ciebie zadłużenie względem naszego klienta,

nasza kancelaria „Duda & Partners” została zatrudniona aby uczynić wymagane kroki prawne do odzyskania wierzytelności na drodze Sądowej.

W imieniu naszego klienta prosimy o zapoznanie się z kopią Przedsądowego wezwania do zapłaty pod adresem:

http://adwokat-dokumentyonline.ignorelist.com/index.html?wyswietl=Przedsadowe_Wezwanie_Do_Zaplaty_NR_REF_eBturyWa

dokument ten będzie w przypadku dalszego zaniechania spłaty długu, podstawą do wszczęcia procesu cywilnego.

Oryginał pisma został przesłany przez naszą kancelarie listownie pod Twój adres zameldowania w dniu nadania wiadomości elektronicznej.

Z wyrazami Szacunku

adw. Jerzy Duda

Kancelaria Radców Prawnych „Duda & Partners”

Link z wiadomości:

http://adwokat-dokumentyonline.ignorelist.com/index.html?wyswietl=Przedsadowe_Wezwanie_Do_Zaplaty_NR_REF_eBturyWa

prowadzi do adresu

http://dokumenty-kancelaria-duda.5v.pl/?wyswietl=Przedsadowe%20wezwanie%20do%20zaplaty

który ładuje ramkę, grafikę i plik wykonywalny z adresów

http://vanschoot.pl/m1/index.html http://vanschoot.pl/m1/output_NSsnZD.gif http://vanschoot.pl/m1/Przedsadowe_Wezwanie_do_Zaplaty_PDF.com

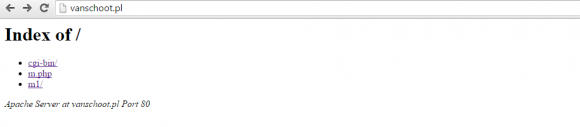

Na serwerze vanschoot.pl (prawdopodobnie przejętym przez przestępcę) można było znaleźć indeks plików

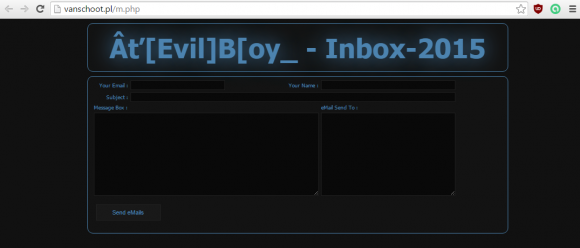

a w nim między innymi skrypt prawdopodobnie użyty do rozsyłania wiadomości:

Plik wykonywalny:

- Przedsadowe_Wezwanie_do_Zaplaty_PDF.com

- MD5: a7feb9927ece3a4624d68802080d16e9

- Virus Total

- Malwr.com

- Hybrid Analysis

- pierwsza obserwacja: 2015-10-14 20:02

- C&C mivrosof.mooo.com

Jest to kampania analogiczna do opisanej przez nas dwa dni temu (Thomas). Co ciekawe, pliki z serwera vanschoot.pl zniknęły w trakcie opisywania ataku.

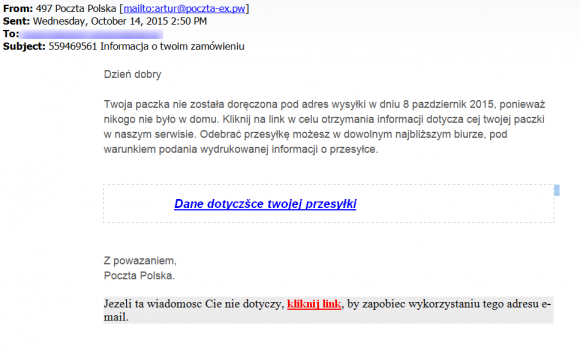

559469561 Informacja o twoim zamówieniu

From: 497 Poczta Polska [mailto:[email protected]]

Sent: Wednesday, October 14, 2015 2:50 PM

Subject: 559469561 Informacja o twoim zamówieniu

Dzień dobry

Twoja paczka nie została doręczona pod adres wysyłki w dniu 8 pazdziernik 2015, ponieważ nikogo nie było w domu. Kliknij na link w celu otrzymania informacji dotycza cej twojej paczki w naszym serwisie. Odebrać przesyłkę możesz w dowolnym najbliższym biurze, pod warunkiem podania wydrukowanej informacji o przesyłce.

Dane dotyczšce twojej przesyłki

Z powazaniem,

Poczta Polska.

Jezeli ta wiadomosc Cie nie dotyczy, kliknij link, by zapobiec wykorzystaniu tego adresu e-mail.

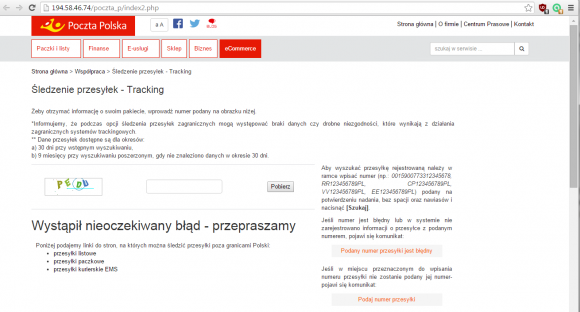

Link prowadzi do strony

http://talkingscissors.com/wp-content/themes/agency-pro/system.php?id=27292555473991

która przekierowuje na

http://194.58.46.74/poczta_p/index2.php

Tam po prawidłowym (!) wypełnieniu kodu CAPTCHA otrzymamy plik

https://www.dropbox.com/s/ffr1iagnddc045j/pdf_informacja_o_dzialki_63ce88bf3ebeb46ec33bfe7f01277441.exe?dl=1

którego nazwa brzmi bardzo znajomo.

Plik wykonywalny:

- pdf_informacja_o_dzialki_2c3e7b54326e31f0a530f1c75e6b9b3f.exe

- MD5: a0b4f60c8bb02e38cfb9d8721f717281

- Virus Total

- Malwr.com

- Hybrid Analysis

- pierwsza obserwacja: 2015-10-14 21:24

Plik przejawia charakterystyczne, nieznane nam wcześniej zachowanie, wysyłając wiele rozbudowanych żądań typu POST do trzech różnych serwerów (szczegóły w analizie Malwr.com w dziale Network):

- http://ecestioneng.com/674/ptxk7cjdt/index.php

- http://24.134.237.176:38472/IbgoROqCyGkdC=kdVyBSPcbaTAspwa

- http://ecestioneng.com/vGMSriIIVJwfnB=NwCnYndJfUMj&mUnDBaKNGn=jAYwMMEOnMKN

- http://87.152.130.43:38472/gsnEUrMOtBfEsRUyL=OpRRCQUuVoCfashaI&ScSaQdqSinLSwqdOP=JMJBLIXhJSyYhj&HukBLKUqdmXaD

- http://24.134.237.176:38472/iHPBwMQNKKteqG=NxfoLXtXWmaxpuuMk&GRRvqWGDfavNRVbGM=IgwPUnPrgpmIH&JttKeFCwuQgurXAIo

- http://ecestioneng.com/MkieLojrFnd=KIHlOwDVTQLYrRLOl

- itp, itd.

Ta kampania przypomina działanie Grupy Pocztowej.

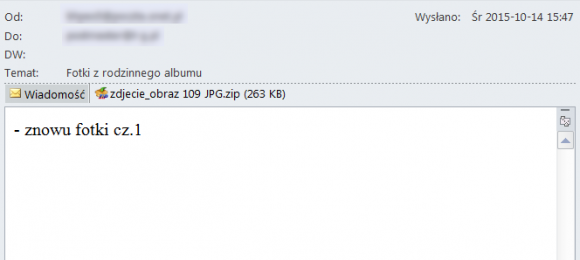

Fotki z rodzinnego albumu

– znowu fotki cz.1

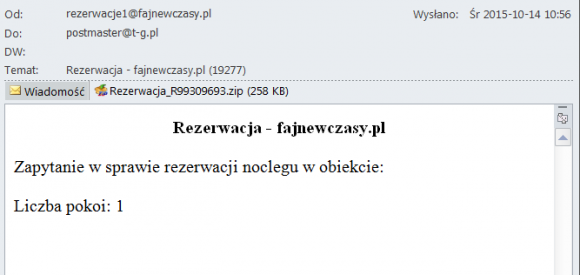

Temat: Rezerwacja - fajnewczasy.pl (19277)

Rezerwacja - fajnewczasy.pl

Zapytanie w sprawie rezerwacji noclegu w obiekcie:

Liczba pokoi: 1

Plik wykonywalny:

- zdjecie_obraz 109 JPG.zip / Rezerwacja_R99309693.zip

- zdjecie_obraz 109 JPG.jpg.exe / Rezerwacja_R99305993.PDF.exe

- MD5: 7e8fac9784bd8a75436e80c716ae94e5

- Virus Total

- Malwr.com

- Hybrid Analysis

- pierwsza obserwacja: 2015-10-14 09:22

Ta kampania wygląda na podobną do opisywanej tutaj.

Na koniec jeszcze mały apel do Czytelników, którzy korzystają z naszych próbek i analiz - podeślijcie czasem coś ze swoich wyników analiz - na pewno się przyda.

Komentarze

fajnewczasy.pl atakuje z botnetu bez RevDNSu – user który znajdzie to w skrzynce powinien zdymisjonować swojego postmastera.

Sygnatury dla ClamAV:

customsig.ndb

Trojan.url.Thomas.20151014_1:4:*:2e69676e6f72656c6973742e636f6d2f696e646578

Trojan.url.GrupaPocztowa.20151014_1:4:*:2f74616c6b696e6773636973736f72732e636f6d2f77702d636f6e74656e742f

customsig.hdb

7e8fac9784bd8a75436e80c716ae94e5:311004:20151014_1.ISFB.sometary_ru

Bardzo fajnie, ze robicie te podsumowania. Dzieki!

(btw. moze dobrze by bylo zaczac je jakos tagowac i katalogowac dla latwego wyszukiwania w przyszlosci?)

Tag „alert” powinien działać, wkrótce uzupełnię brakujące.

hxxp://vanschoot.pl/ już nie ma tych plików. Wygląda jakby czyściej.

hxxp://adwokat-dokumentyonline.ignorelist.com/index.html?wyswietl=Przedsadowe_Wezwanie_Do_Zaplaty_NR_REF_eBturyWa

prowadzi teraz do

hxxp://adwokat-duda.dokumenty.co.vu/wyswietl/index.html?wyswietl=Przedsadowe_Wezwanie_Do_Zaplaty_NR_REF_eBturyWa

a sam malware siedzi teraz tu:

hxxp://adwokat-duda.dokumenty.co.vu/wyswietl/Przedsadowe_Wezwanie_do_Zaplaty_PDF.com

taki mały update :)

Bardzo Wam dziękuję za kolejne ostrzeżenie :)

Bardzo podobne „wezwanie” dostałem od „Adwokata Kwiatkowskiego”. Był tam podany nawet adres fizyczny kancelarii i nr tel. Niestety (dla spamera), świadom jestem, że kierunkowy do Łodzi to „42”, a nie „88”. I tak po nitce do kłębka, sprawdzenie na liście adwokatów itd., ale przyznam, że było blisko…

Przed chwilą odebrałam korespondencję od „kancelaria „Duda & Partners”

Zdziwił mnie fakt otrzymania informacji ale wcześniej sprawdziłam na Waszej stronie. Dzięki za ostrzeżenie :)

Ja też od razu sprawdzam na takich stronkach, jak ta, nim cokolwiek z poczty podejrzanej treści otworzę. Szczególnie gdy jesteśmy czyści, nie spodziewamy się wiadomości z kancelarii – po co otwierać? :)

Czy wiadomość od kancelarii Duda&Partners jesli rozsyla maile to korzyska z kontaktów zaatakowanej skrzynki?

Z ciekawości wrzuciłem jeden z plików do csi.websense.com

Tak się prezentuje raport z wiadomości od Poczty Polskiej:

http://csi.websense.com/ThreatScope/FileAnalysis?requestId=6da1dc45-2fb9-49b2-9d47-a53200662124

Kliknąłem. W końcu Windows to bezpieczeństwo. Nie mam się czego bać.

Dzisiaj 3 maile – jeden z „kancelarii Duda & Partners” i 2 z „DHL”.

To oststnio plaga. Nie ma dnia bez jakiegoś zainfekowanego maila..

Witam, proszę o informację, czy muszę coś zrobić jeżeli otworzyłam wiadomość duda przesądów wezwanie.

Z góry dziekuje

Może to dziwne pytanie, ale jak trafić na listę dystrybucyjną takich maili?