Sprawa Silk Road nie przestaje przynosić niezwykle ciekawych wątków. Tym razem najnowszy akt oskarżenia nie dotyczy dilerów ani ich klientów, a agentów federalnych, którzy prowadząc sprawę Silk Road przywłaszczyli BTC.

Lista zrzutów robi naprawdę wrażenie – jeden z agentów jest oskarżony o kradzież 800 tysięcy dolarów w BTC, zaś drugi między innymi o sprzedawanie Rossowi Ulbrichtowi informacji o toczącym się postępowaniu.

Agenci z lepkimi rączkami

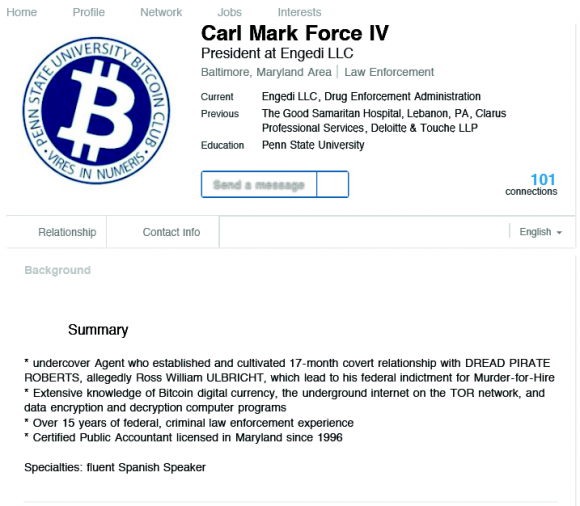

The New York Times jako pierwszy poinformował o zarzutach postawionych dwóm agentom federalnym – przedstawicielom DEA oraz Secret Service. Carl Mark Force IV (tak nazywa się pierwszy) oraz Shaun Bridges oskarżeni są między innymi o zdefraudowanie sporych kwot BTC oraz pranie brudnych pieniędzy w trakcie śledztwa przeciwko Silk Road. Agenci, z odpowiednio 15-letnim i 8-letnim stażem, najwyraźniej dali się omamić rzekomej anonimowości BTC.

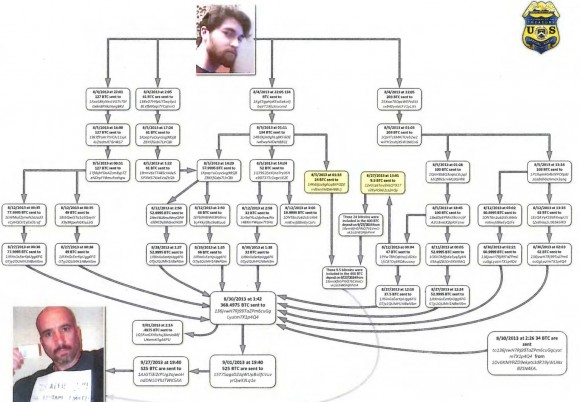

95-stronicowy dokument opisujący zarzuty to obszerna lektura. Możemy w nim wyczytać, że Shaun Bridges w trakcie śledztwa ukradł z serwera Silk Road ponad 20 tysięcy bitcoinów wartych 800 tysięcy dolarów (po kursie ze stycznia 2013, kiedy doszło do kradzieży). Wykorzystał w tym celu login i hasło administratora SR, który złapany przez DEA udostępnił swoje dane do logowania agentom. Bridges użył konta administratora do zresetowania haseł i kodów PIN sprzedawców, ukradł ich BTC i przeprał je przez swoje konto w serwisie MtGox. Bridges zarejestrował nawet firmę o nazwie Quantum International Investments (zupełnie jak z Bonda), by za jej pomocą prać skradzione bitcoiny. Po swoim zawieszeniu próbował podrzucić swojego służbowego laptopa do miejsca, gdzie jego agencja czyści twarde dyski. Próbował także namówić przełożonego, by pozwolił mu z drugiego komputera skopiować prywatne pliki z rachunkami za zakupy, ale został przyłapany na kopiowaniu folderów o nazwach sugerujących inną zawartość.

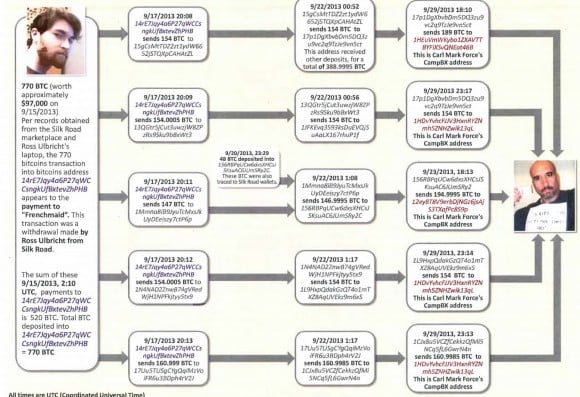

Dużo więcej zarzutów usłyszał agent Carl Force. Obejmują one przywłaszczenie rządowego mienia w wysokości 500 tysięcy dolarów, pranie brudnych pieniędzy oraz konflikt interesów w trakcie śledztwa. Force w trakcie pracy zaprzyjaźnił się z Rossem Ulbrichtem, właścicielem serwisu i przyjmował od niego wynagrodzenie, które, zamiast oddać skarbowi państwa, w całości przywłaszczał. Najciekawsze jest jednak oskarżenie o sprzedawanie informacji o toczącym się śledztwie Ulbrichtowi. W międzyczasie także pracował dla giełdy BTC CoinMKT, w którą zainwestował 110 tysięcy dolarów i wykorzystywał swoje uprawnienia służbowe do przejęcia prawie 300 tysięcy dolarów z konta jej klienta. Przy innej okazji sfałszował urzędową dokumentację nakazując innemu serwisowi zwolnienie jego własnych środków, zatrzymanych w związku z podejrzeniem o pranie brudnych pieniędzy.

Według aktu oskarżenia Force oprócz wykonywania zadań służbowych pełnionych pod pseudonimem Nob, wykorzystując swoją wiedzę stworzył także inne tożsamości, których celem było zarobienie sporych pieniędzy. Nie jest jasne, jakie konkretnie informacje sprzedawał Force, jednak pamiętnik Rossa Ulbrichta zawiera wpisy o dwóch informatorach działających pod pseudonimami French Maid oraz AlPacino. Ross zapisał także, że zapłacił French Maid 100 tysięcy dolarów w BTC za informację o tym, jakie nazwisko szef MtGoxa, Mark Karpeles, przekazał agentom, jednak prawdopodobnie nigdy nie otrzymał tych danych. Ta informacja mogła naprowadzić śledczych na ślad sprzedajnego agenta – wiedziała o niej tylko wąska grupa funkcjonariuszy prowadzących śledztwo.

Sam Force chwali się na swoim profilu LinkedIn (obecnie już usuniętym), że „utrzymywał przez 17 miesięcy relację z Dread Piratem Robertsem” oraz posiada głęboką wiedzę o tym, jak działają bitcoiny oraz sieć Tor. Najwyraźniej wiedza ta była niewystarczająca. A może nie spodziewał się, że Ulbricht pisze pamiętnik, który trafi w ręce organów ścigania i loguje każdą rozmowę, która skończy dokładnie tak samo? To właśnie fragmenty niezaszyfrowanej korespondencji między agentem a DPR pozwoliły na ustalenie, że jeden ze śledczych kradnie fundusze, które powinny trafić w ręce rządu. Z kolei transfery BTC między portfelami Silk Road z kontem agenta pozwoliły wprost potwierdzić jego tożsamość.

Carl Force również nie popisał się inteligencją. W pierwszej wiadomości do DPR podpisał się swoim prawdziwym imieniem – chwilę potem próbował naprawić błąd, zmieniając pseudonim na żeński – Carla. W trakcie pracy na służbowym komputerze, którego ekran był cały czas nagrywany na potrzeby śledztwa, Force prowadził również prywatne rozmowy z DPR z kont, o których nie wiedział jego przełożony. Co ciekawe, część komunikacji z DPR szyfrował za pomocą PGP, jednak nigdy nie przekazał kluczy prywatnych ani związanych z nimi haseł.

Historia Silk Road właśnie zrobiła się jeszcze ciekawsza niż do tej pory. Czekamy na kolejne sensacje.

Komentarze

Trzy lata bez zawieszenia powinni dostać.

Obydwu gnojów, a szczególnie tego który kablował Ulbrichtowi, należy wrzucić do głębokiego na 3 metry dołu i zasypać wapnem lub sodą kaustyczną.

Dla sprzedajnych funkcjonariuszy, jest tylko jedno – śmierć! Powinna to być śmierć długa i bolesna!

Mogliby się razem z Ulbrichtem rozkładać w tym dole, bo są siebie warci.

Ja bym im dał inną karę. Mają na raz zeżreć WSZYSTKO, co sprzedawał gość, którego kryli… :)) Ot taka powracająca karma dosłownie i w przenośni… ;)

…aha i oczywiście TAKA SAMA KARA dla właścicieli SR i WSZYSTKICH sprzedawców z zakładki Drugs.

Towaru podejrzewam by starczyło dla wszystkich…

a kupujący niby lepsi? też niech żrą wszystko na raz

Taak, zwłaszcza z zakładką art i collectibles mieli by problem….

@maslan

Ich problem. A jeśli ktoś szmulgluje narko w oponach, to jak dla mnie powinien zeżreć wszystkie te szmuglowane prochy włącznie z tą oponą…

A powiedz mi, bo nikt inny nie chce – opisz mi w jaki sposób moje palenie marihuany wpływa negatywnie na twoje życie. Nie Władka, Bolka czy innego Kowalskiego, tylko jak *moje* palenie wpływa na *twoje* życie. Swój wywód zakończ zdaniem „…i dlatego chcę ci zakazać palenia”. Masz swoją szansę wylania sensownych zastrzeżeń, czekam.

Następnie napisz czy korzystasz z netu dłużej niż godzinę dziennie, a ja ci strzelę litanię o uzależnieniu od internetu i wykażę dlaczego chcę zakazać ci korzystania z niego i zmusić do przestrzegania mojego wymysłu. Umowa stoi?

To powyższe było @Adam.

Pojawiają się teraz dwa pytania:

1. Czy w filmie „Silk road” – zagra Leonardo DiCaprio?

2. Czy jeśli będzie odtwórcą Rossa to czy znowu ominie go oskar?

Robert pattinson najbardziej przypomina DPR, wygląda jak jego klon

Bo tym tylko od innych różni się ta ballada,

Że w tym mieście, gdzieś na prerii krańcach,

Na każdego mieszkańca jeden szeryf przypadał,

Jeden szeryf na jednego mieszkańca…

(…)

Dobrzy ludzie, na próżno wołacie,

Nikt nie wstanie, za spluwę nie chwyci

Bo już każdy świadomość zatracił,

Czym się różnią od ludzi bandyci.

(…)

Wyciągnijmy więc morał w tej balladzie ukryty:

Gdy nie grozi nam żadne riffifi,

Że czasami najtrudniej jest rozpoznać bandytów,

Gdy dokoła są sami szeryfi.

No i się potwierdza, służby mają w dupie prawo, działają tam, gdzie czują możliwość przecięcia kasy na lewo.

Tak samo przy konfiskatach chowają połowę po kieszeniach, bo samo chcą skorzystać,a nie płacić.

Legalize

No to teraz czekajcie na zwolnienie Ulbrichta – prawo Amerykańskie mówi bowiem, że w sądzie nie mogą pojawić się materiały uzyskane przez władze w drodze przestępstwa. Jeżeli dwóch agentów łamało prawo podczas rozpracowywania Ulbrichta (brało od niego szmal), to popełniali przestępstwo i wszelkie zdobyte przez nich „dowody” powinny być obecnie odrzucone w ponowieniu sprawy (sąd apelacyjny). Radosna nowina :)

@Marciny, adamy i nie-adamy,

wam się chyba pomyliły portale, ja wiem, że kolorystyka może być myląca i łatwo pomylić z3s z onetem, no ale czytajcie następnym razem chociażby URLa. No chyba, że celowaliście w tvn24, no tu jest gorzej, ale dalej mam lifehacka – czytając URLa upewnijcie się, że nie macie ŻADNYCH cyfr (cyfry to są te klawisze, patrząc na klawiaturę, drugi rząd od góry, no chyba, że macie multimedialną (będzie pisało w instrukcji) to trzeci) Cieszę się, że mogłem pomóc, nie dziękujcie! :)

Popieram drugi akapit :)

„Dwaj eksperci w praniu BTC w akcji” – pieknie dopasowany tekst pod facepalmowym obrazkiem

Czy ten Carl nie był przypadkiem zwierzchnikiem Fox Force Five (https://www.youtube.com/watch?v=SZgxGIpe3xI)?

Patrzę na te schematy i tak się zastanawiam: co by było, gdyby ci panowie mieli trochę więcej rozumu i trochę więcej czasu…

Współpracował z agentami toczącymi śledztwo. Albo Ross był prawdziwym geniuszem, albo rzeczywiście jest słupem, bo nie chce mi się wierzyć w to, żeby prowadzący SR był aż tak nieudolny… :x

Wszystkiego po trochu.

Też mi się wydaje, że wszystkim po trochu.