Firma zajmująca się handlem exploitami ujawniła dzisiaj, że w przeglądarce Tor Browser istniał bardzo poważny błąd, umożliwiający ominięcie jej wysokich ustawień bezpieczeństwa i uruchomienie kodu JavaScript mimo obecności wtyczki NoScript.

Tor Browser to domyślna – i w założeniu bezpieczna – przeglądarka korzystająca z sieci Tor. Używają jej nie tylko handlarze narkotyków czy miłośnicy dziecięcej pornografii, ale także opozycjoniści w krajach, w których rząd chce decydować o tym, co ludzie mogą czytać i jakie strony odwiedzać. Anonimowość, w której zachowaniu Tor Browser pomaga, może ratować ludzkie życie w krajach takich jak Chiny czy Iran. Nic więc dziwnego, że narzędzie to jest na celowniku włamywaczy sprzedających swoje narzędzia temu, kto więcej zapłaci.

0-day z Twittera

Błąd w Tor Browserze został dzisiaj opublikowany przez firmę Zerodium, zajmującą się skupowaniem błędów i odsprzedawaniem ich rządom (a przynajmniej tak firma charakteryzuje swoich klientów). Na jej koncie pojawił się taki oto wpis:

Advisory: Tor Browser 7.x has a serious vuln/bugdoor leading to full bypass of Tor / NoScript 'Safest' security level (supposed to block all JS).

PoC: Set the Content-Type of your html/js page to "text/html;/json" and enjoy full JS pwnage. Newly released Tor 8.x is Not affected.— Zerodium (@Zerodium) September 10, 2018

Opublikowany błąd umożliwia trywialne ominięcie jednego z najważniejszych mechanizmów bezpieczeństwa Tor Browsera, czyli ustawień wtyczki NoScript, blokującej wykonywanie JavaScriptu. JavaScript nie jest potrzebny na wielu witrynach (szczególnie w sieci Tor), a jednocześnie stanowi stosunkowo łatwiejszy cel ataku. Kilka ujawnionych wcześniej ataków na przeglądarki (w tym także na Tor Browsera) wykorzystywało właśnie błędy w JavaScripcie. Wyłączenie go jest podstawową rekomendacją bezpieczeństwa dla użytkowników Tor Browsera. Jak się jednak okazuje, niewystarczającą.

Jak w wypowiedzi dla serwisu ZDNet skomentował twórca NoScripta, przyczyną błędu była chęć odblokowania możliwości korzystania z wbudowanej przeglądarki plików JSON. Niestety sposób implementacji tego obejścia sprawił, że wystarczyła prosta zmiana nagłówka, by JavaScript wykonywał się bez względu na ustawienia użytkownika i wtyczki NoScript. Ups!

Warto podkreślić, że istnienie błędu nie ujawniało adresu IP użytkowników ani żadnych innych danych bez istnienia drugiego błędu w samym silniku JavaScriptu. Jednak w przypadku posiadania przez kogoś błędu w JavaScripcie, znacząco ułatwiało dokonanie ataku na użytkowników, którzy mieli wysokie ustawienia bezpieczeństwa.

Aktualizujcie Tor Browsera

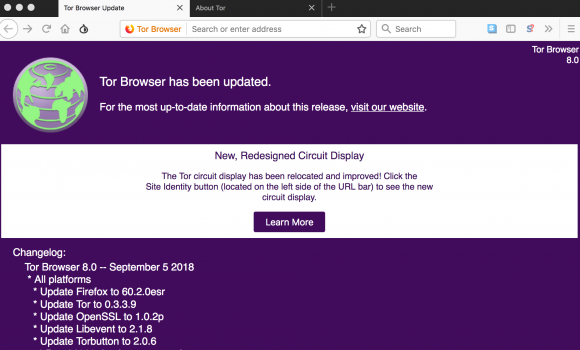

Jeśli używacie Tor Browsera, to możecie go zaktualizować do wydanej kilka dni temu wersji 8. Ta wersja nie jest podatna na opisywany atak – wtyczka NoScript została w niej całkowicie przepisana od nowa i nie wymagała podobnej ekwilibrystyki, by działać prawidłowo. Dodatkowo twórca NoScripta wypuścił już odpowiednią aktualizację, by usunąć błąd.

Tor Browser bez wątpienia długo pozostanie na celowniku hakerów – to się po prostu opłaca. Obecnie Zerodium płaci 250 tysięcy dolarów za możliwość zdalnego wykonania kodu w systemie, na którym działa Tor Browser z wysokimi ustawieniami bezpieczeństwa, lecz kilka miesięcy temu nagroda wynosiła nawet milion dolarów. To pokazuje, jak wysoką cenę za możliwość przełamania jego zabezpieczeń gotowe są zapłacić rządy niektórych krajów lub inni klienci Zerodium.

Komentarze

Kto myśli że VPN i Tor zapewnią mu anonimowość, obudzi się za kratkami.

Nikt nie pisze o vpn-ie ani o torze.

Artykuł jest o TorBrowserze i wtyczce NoScript.

Dobrze wiem o czym jest artykuł. Mówię że nawet znacznie bardziej profesjonalne setupy niż Tor Browser, np. VPN+Whonix, są tylko iluzją bezpieczeństwa.

nie sądzę mam się dobrze od ponad dekady

jakby nie zapewniał to już dawno bym siedział bo posiadam a nawet produkuję CP

Bo akurat każdy, kto używa tora na pewno ma coś na sumieniu? Obudź się.

Czy javascript.enabled=false zabezpieczy?

Czy też dupa?

raczej tak bo błąd tyczy się dodatku noscript

Czy nie jest to podejrzane że firma która zajmuje się handlem błędami, sama błąd ujawnia? przecież strzelają sobie w stopę i nie mogą handlować tym exploitem

i jaki interes ma ta firma w namawianiu do aktualizacji do wersji 8? może taki interes że mają wiele exploitów na sprzedaż do wersji 8. może nawet sami je zrobili, w końcu torbrowser jest open source

Ciekawe czemu to ujawnili. Pewnie mają 10 innych 0dayów na to miejsce, łatwiejszych do użycia.

Można domyślać się interesu w tym ruchu. Kilka dni temu wyszedł TB 8 oparty o Firefoxa Quantum. Czyżby za mało userów zdecydowało się na migrację? Może gdyby było ich więcej to ruch w interesie Zerodium by się zrobił większy. Zapewne na półce sprzedawcy leży kilka bugów w TB8/FF6x.

nie trzeba aktualizować przeglądarki

wejść tu https://noscript.net/getit

i ściągnąć wersję 5.1.8.7

tylko trzeba zmienić xpinstall.signatures.required na false w about:config

>You can still download NoScript „Classic” (5.1.8.7) for Firefox 52 ESR here: it will be updated until September 2018, when ESR and the Tor Browser based on it will switch to 60.

>Notice: you may need to open about:config and set your xpinstall.signatures.required preference to false in order to install, since Mozilla doesn’t support signatures for legacy add-ons anymore.

kurde, dopiero zauważyłem ze jest aktualizacji TORB, ale no nic rzadko jej używam

jak już mowa o VPN zna ktoś jakiś doby i sensowny?

Jasne że znamy, Pan niebezpiecznik sam reklamuje: https://niebezpiecznik.pl/post/ostatnie-godziny-aby-sporo-taniej-kupic-vpn-a/

Zapewne każdy Ci może polecić NordVPN.

Nie ma dobrych VPN. są iluzją bezpieczeństwa. VPN to firmy które są zainteresowane zyskami a nie twoim bezpieczeństwem. jak rząd rozkaże im wydać ciebie bo jak nie to wyślą pełno kontroli skarbówek itp i zniszczą firmę to myslisz że co kapitalista wybierze?

vpn to co najwyżej jak chcesz sobie odblokować youtube w niemczech albo inne strony wideo

Ale który rząd wyśle kontrolę skarbówek do siedziby tej firmy – rząd Seszeli, Panamy, Hongkongu?

Oraz co firma może wydać, jeśli instancja serwera wraz z sesjami użytkownika siedzi wyłącznie w pamięci regularnie czyszczonej przy restarcie?

I wreszcie na czym kapitaliście może zależeć bardziej, niż na zaufaniu klientów regularnie płacących kasę za wiarygodną usługę?

FUD warning :)

Super bezpieczne anonimowe VPNy w Panamie i inne protonmaile są zakładane przez służby żeby szpiegować naiwniaków. Jedyny zaufany VPN to taki który postawisz na swoim VPSie. Ale nawet wtedy musisz pamiętać o dostawcach szkieletowych.

https://restoreprivacy.com/lawsuit-names-nordvpn-tesonet/

>The copyright infringement lawsuit (trial info) involves Tesonet and Luminati Networks, which are believed to be the parent companies behind NordVPN and HolaVPN, respectively. The allegations within the lawsuit raise serious questions about NordVPN and whether it is in the business of reselling user bandwidth through a proxy service operated by Tesonet in Lithuania – exactly like Hola was caught doing a few years ago.

>Why is Luminati Networks (Israel) suing Tesonet (Lithuania) through an Eastern Texas District Court?

>In conclusion, Luminati is suing Tesonet for doing the very thing that caused privacy-conscious users to abandon HolaVPN years ago: reselling users’ bandwidth.

Takie VPN-y mogą, ale nie muszą być dziełem służb. Jednak własny VPS też nie musi gwarantować prywatności – wiele zależy od kraju, gdzie fizycznie jest ten serwer (kwestia retencji danych w prawie), jak i od dostawcy hostingu (polityka prywatności danej firmy).

>Jednak własny VPS też nie musi gwarantować prywatności – wiele zależy od kraju, gdzie fizycznie jest ten serwer (kwestia retencji danych w prawie), jak i od dostawcy hostingu (polityka prywatności danej firmy).

Tak, dokładnie.

@we – polityki prywatności są po to, żebyś jako czytający je lepiej się poczuł, a nie po to, by firmy je publikujący sztywno się ich trzymały.

Torrentfreak.com co roku robi zestawienie providerów VPN, przy czym jest to na podstawie danych które dostarczają same serwisy.

Kilka VPNów o których mogę się wypowiedzieć:

Proxy.sh – multum serwerów na całym świecie, po kilka w każdym kraju, ale łączenie trwało dość długo co robiło się irytujące.

Ipredator – w porządku, renoma TPB :) ale oferowali tylko jeden serwer wyjściowy.

ProtonVPN – śmiga uruchamiany z linii poleceń, ale konfiguracja gryzła się z ubuntowym networkmanagerem i nie startował automatycznie wraz z połączeniem internetowym.

BlackVPN – działa szybko i sprawnie, w pakiecie Privacy 10%

przeznaczają na Electronic Frontier Foundation, używam od paru lat i mogę polecić.

VPNy są badziewne w porównaniu do Tora już w tym jak działają np.

-jak masz VPN to na wszystkich stronach na jakie wejdziesz np.dzisiaj, masz ten sam adres IP. a przy Torze na każdej stronie masz osobne IP

i (mając VPN) np. logujesz się na swoje konto bankowe albo email. a jednoczesnie robisz inne działania, niebezpieczne, np.jako dziennikarz czy whistleblower

i służby sprawdzają ten adres IP z którego dokonano akcji dziennikarskiej. okazuje się że to samo IP logowało się w tym dniu na twoje konto bankowe

-w większości VPN, IP wyjściowe jest takie same jak wejściowe – wtedy analiza dla służb jest banalna. jak sprawdzą IP z którego ktoś postował (IP VPNa) sprawdzą kto np.z polski się łączył danego dnia do tego IP. będzie to np.3 osoby (w tym ty) i będą mieli najazd na dom

Warto zwrócić uwagę na jeszcze jeden cytat ludzi z Zerodium:

„”We’ve launched back in December 2017 a specific and time-limited bug bounty for Tor Browser and we’ve received and acquired, during and after the bounty, many Tor exploits meeting our requirements,” Bekrar told ZDNet.”

(https://www.zdnet.com/article/exploit-vendor-drops-tor-browser-zero-day-on-twitter/)

Twierdzą, że że mają „many Tor exploits” spełniających ich wymagania (wyszczególnione tutaj: https://zerodium.com/tor.html).

TOR jako sieć jest niemożliwy do złamania, więc szuka się exploitów na przeglądarkę/system/jakieś specyficzne funkcje JSa.

Nawet bym się nie zdziwił, gdyby wszystkie Windowsy i iOXy wysyłały domyślnie dane dot. używania TORa, bo po co się pieprzyć z exploitami, jak Małomiękki czy Jabuszko są wstanie dodać wymagane funkcje w automatycznych update’ach.

Prawda wygląda jednak tak, że jak handel w TORze kwitł, tak kwitnie jeszcze bardziej, a to znaczy, że ludzie są świadomi jak zachować bezpieczeństwo na tyle, by te wszystkie magiczne exploity były nic nie warte.

Przecież na nowych wersjach silkroada już sprzedaje się towar na kilogramy :D

Chyba mało wiesz o torze.

Wystarczy korelacja czasowa i służby już wiedzą po jakich stronach śmigasz.

Poczytaj o webpage fingerprintig i innych różnych atakach deanonimizacyjnych.

Jakby co to trochę nauki jest na bm6hsivrmdnxmw2f.

>TOR jako sieć jest niemożliwy do złamania

Jeżeli ukryta usługa trafi na guard node postawiony przez służby to już ją rozpracowali.

Jeżeli użytkownik trafi na swój guard node + guard node swojej ulubionej ukrytej usługi postawione przez służby to już go rozpracowali.

A jak myślisz, kto stawia te nody o przepustowości kilku gigabitów na sekundę? Krasnoludki?

Jedno rzecz nurtuje mnie od bardzo dawna – skoro JS jest całkowicie niepożądany w kontekście TORa, dlaczego silnik JS nie został już dawno temu usunięty w całości z kodu przeglądarki? Czy ktokolwiek, kiedykolwiek zadał sobie tak trywialne pytanie?

Bo na niektórych stronach jest potrzebny.

niecktos podrzuci klucz tor project

https://www.torproject.org/docs/verifying-signatures.html.en

http://pool.sks-keyservers.net/

Jedną z głównych zasad działania tora nie jest przypadkiem to żeby nie używać odnościków, linków do clearnetu?

Bawiłem się torem, ale nie wchodziłem na deepweb. Nie miałem potrzeby a pozatym bałem się tego co się nie odzobaczy. Przeglądałem sobie tylko clearneta. Wogole kiedy dowiedziałem się, że Tor jest nie tylko do deep to się nim zainteresowałem. Ale czy warto? Do czego mi anonimowość? I czy chodzenie w clear ujawnia mnie, czy tylko w deep jest anonimowość?

Heja!

Slużby na pewno rozpracowały już sieć Tor, szyfrowanie pewnie też. Przestępcy dostaną swoje pod celą – kwestia czasu.