Wczoraj wieczorem ujawniono istnienie błędu w TorBrowserze, który wykorzystywany jest w trwających atakach na użytkowników. Błąd istnieje także w aktualnym Firefoksie a Mozilla pracuje nad jego usunięciem.

Przeglądanie sieci za pomocą TorBrowsera i sieci Tor nie zawsze jest bezpieczne. Co kilkanaście miesięcy pojawiają się informacje o kolejnym ataku pomagającym w deanonimizacji użytkowników. Na szczęście ofiarami tego typu ataków najczęściej padają przestępcy.

Ujawnienie ataku

Wczoraj wieczorem na liście dyskusyjnej tor-talk pojawił się interesujący wpis pod tytułem Javascript exploit. Anonimowy autor opublikował w nim kod złośliwego ataku, na który – jak twierdzi – trafił w sieci. Wstępne analizy wykazują, że exploit jest prawdziwy. Co wiemy o nim do tej pory? Dan Guido przedstawił dobre podsumowanie.

Odkryty kod exploita atakuje wyłącznie TorBrowsera (w oparciu o nazwę przeglądarki podawaną w żądaniu) lecz działa na najnowszej wersji Firefoksa (wg niektórych analiz od wersji 41 do 50). Wczoraj o problemie została powiadomiona Mozilla, która potwierdziła istnienie błędu i pracuje nad jego usunięciem.

Podatność istnieje w Firefoksie zarówno na Windowsie jak i OS X, jednak ujawniony kod exploita atakuje wyłącznie systemy Windows. Użytkownicy Linuksów mogą spać spokojnie – chyba że istnieje inna wersja exploita, która nie została jeszcze złapana. Sama podatność to podobno dość prymitywny błąd typu use-after-free w przetwarzaniu plików SVG.

Użyty w exploicie shellcode jest bardzo podobny do tego, który był zastosowany w ataku z roku 2013 na użytkowników Freedom Hosting (tak, Avast nie lubi tego linka). Czy to oznacza, że ten atak także przeprowadza FBI? Przeciwko tej teorii przemawia fakt, że adres IP 5.39.27.226 należy do OVH, a amerykański sędzia mógłby nie chcieć autoryzować ataku w którym informacje trafiają na zagraniczny serwer. W przypadku z roku 2013 exploit łączył się do serwera w USA.

Co dalej

Jeśli korzystaliście z TorBrowsera z włączonym JavaScriptem do odwiedzania stron, którymi mogły interesować się służby wywiadowcze, a TorBrowser działał w systemie operacyjnym który znał Wasz prawdziwy adres IP, to istnieje prawdopodobieństwo, że ktoś mógł wykonać kod na Waszym komputerze i ustalić dane Waszego połączenia internetowego. Jeśli po prostu korzystacie z Firefoksa, to możecie poczekać na aktualizację lub od razu przesiąść się na inną przeglądarkę. Zapewne za kilka miesięcy dowiemy się, kto i kogo tym atakiem próbował złapać i co z tego wyszło.

Komentarze

Oj, nigdy nie widziem systemu w 100% bezpiecznego, nie podatnego na zadne ataki, i zachowujacego prywatnosc w 100%. To chyba utopia… Trzeba zaznaczyc iz nie tylko FBI interesuje sie uzytkownikami sieci tor. Z drugiej strony, nie jest zalecane zezwolenie na uzywanie scryptow w tej sieci. Mozna je zablokowac za pomoca wtyczki NoScript.

A ja widziałem – można takim uczynić każdy system. Wystarczy odłączyć kabel od internetu.

To troche za malo… chyba ze calkowicie wylaczysz maaszyne, ale jaki uzytek wtedy?

No dobrze, podpowiem troche:

Mialem na mysli wirusa stuxnet i spektakularny atak na wirowki sluzace do „wzbogacania” uranu, ktore znajdowaly sie w Iranie. Atak zostal przeprowadzony na siec kopletnie odizolowana i nie majaca zadnej stycznosci z internet. Dlatego sadze iz samo wyciagniecie kabelka sieciowego nie wystarcza.

Definicja bezpieczeństwa informacji zakłada z definicji zapewnienie każdego z 3 filarów: poufności, integralności i dostępności informacji. O ile funkcją systemu ma być zapewnianie dostępu do zasobu w sieci, to jego odłączenie powoduje, że system nie spełnia cech systemu bezpiecznego z definicji.

TorBrowser z włączonym javascript? Ktoś używa takiej konfiguracji? To chyba nawet defaultowo jest wyłączone.

Logujac sie na forach na przyklad, musisz zezwolc na scrypty na danej stronie. W przeciwnym wypadku to nie bedzie mozliwe…

Potrzebne sa ciastka do przechowywania danych sesji (i sledzenia). JS jest do wodotryskow i innych zlosliwych rzeczy. Jesli wymagany do logowania, lepiej odpuscic sobie taka strone.

JavaScript jest domyślnie włączona.

javascript.enabled : true ustawic na false

Java jest włączona, ale działa dodatek do przeglądarki blokujący działanie skryptów, można to jednym kliknięciem przywrócić.

Chcialbym sie przesiasc na inna przegladarke, ale Chrome jest straszynym g*wnem, wiec uzywam jej tylko gdy potrzebuje Flasha.

Firefox zostal zaktualizowany do 50.0.1. Chyba po problemie :)

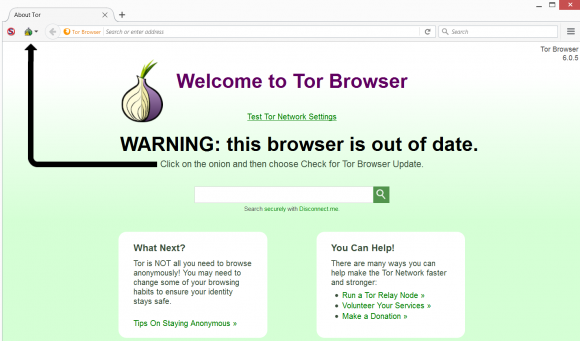

Ale tor wciaz niezalatany.

„Ale tor wciaz niezalatany”

Nie „tor”, tylko „Tor Browser” jest niezałatany.

.

A poza tym, można uruchomić każdego FF lub inną przeglądarkę z ustawieniami dla sieci Tor – w ustawieniach połączenia sieciowego dla SOCKS v.5 należy podać:

1) IP: 127.0.0.1 – proxy znajdujący się na naszym komputerze;

2) port: 9150 – domyślny port Tora, przez który trasuje on nasze połączenie.

To nie jest zbyt bezpieczne rozwiazanie. Chodzi o pluginy przegladarek. Java i Flash na przyklad lacza sie bezposrednio omijajac proxi i o zgrozo… znaja twoje ip.

To jest bezpieczne jeśli kontrolujesz skrypty. Nie trzeba używać Tor Browsera żeby bezpiecznie serfować po cebulowej Sieci.

Należy tylko używać dodatków do przeglądarek i mądrze je skonfigurować: NoScript + HTTPS Everywhere. Poza tym blokujesz Flasha/Javę/Silverlighta i resztę wtyczek typu czytnik PDF, etc.

raczej nie, wczoraj w katalogach rc pojawił się FF v50.0.2 więc pewnie dopiero ta wersja załata

Mi się dzisiaj FF zaktualizował do 50.0.2.

Ledwo co pojawila sie wersja 50.0.1, a chwile pozniej wypuscili update 50.0.2.

” Na szczęście ofiarami tego typu ataków najczęściej padają przestępcy.”

Polityczni?

Nie no naprawdę to zdanie powinniście wykreślić bo może ktoś jeszcze uwierzyć.

Ofiarami padają ci na których zostanie atak skierowany i może to być dokładnie każdy. Jak ktoś coś chce ukryć ktoś inny może być żywo zainteresowany tym.

Nawet głupie legalne porno może być dla szanowanego polityka problemem a dla atakującego ciekawe.

Fakt, atak moga przeprowadzic agencje rzadowe w krajach „kwitnacej demokracji” by zidentyfikowac przeciwnikow politycznych…

twoją postawę można chyba sprowadzić do lepiej chronić pedofilów w imie demokracji niż agencje rządowe w imię walki z pedofiliom. Dość specyficzne dla ludzi z dawnego bloku wschodniego, prędzej uwierzą w kokakole i całe zło tego świata niż w państwo w którym się wychowali.

Dlaczego wszyscy uważają że państwo na nich poluje, przecież gdyby państwo było takie totalitarne to nie musiało by się bawić w expolitowanie FF, po prostu zapukało by kolbami w wybrane drzwi o 5 nad ranem, założyło delikwentom kaptur na głowę i wywiozło ich na miłą pogawędkę do jakiegoś pobliskiego lasu.

Czego, kogo i poco bronisz, zastanawiałeś się przez chwilę choćby nad tym w jakim stopniu cię takie akcje dotyczą i jeśli tak to dlaczego ?

Zastanawiałeś się kiedyś nad czym kolwiek w ogóle ?

Wybacz, kto tobie powiedzial iz jestem polakiem? Widzisz, czasem pozory (takie jak fakt iz posluguje sie polskim) myla. Nie bronie pedofilow. Wiedz iz oni sa celem nie tylko agencji rzadowych, ale takze wszelkiego rodzaju hackers obecnych w sieci Tor. Zapraszam do przeczytania ponizszych postow gdzie wyjasnilem do czego ta siec zostala stworzona.

Daje pod rozwage ponizsza wypowiedz wciaz aktualna:

B. FRANKLIN – „Narod ktory zgodzi sie na utrate czesci swojej wolnosci by uzyskac (pozorny) sentyment bezpieczenstwa, nie zasluguje ani na wolnosc ani na bezpieczenstwo. W koncowej fazie utraci wszystko”.

Pozdrawiam

Paradoxalnie to chyba gdzieś czytałem że koncepcja i realizacja sieci TOR wyszła od rządu a później została zaadoptowana i rozwijana w celach rekreacyjnych, ile w tym prawdy nie wiem w końcu to internet najgenialniejsza koncepcja reklamy świata, za którą ludzie dadzą się zamordować bo utożsamiają ją z wolnością.

Tak, to prawda. Na poczatku to byl projekt US Navy, ktory mial sluzyc dyplomatom a w qaczegolnosci attaché militaires w ambasadach, by mogli komunikowac omijajac podsluch wywiadow krajow w ktorych sie znajdowali. Pozniej projekt tradil do domeny publicznej i tak jest do dzis.

Paradoksalnie mozna stwierdzic iz najwiekszym kontrybutorem projektu jest wlasnie rzad US i armia US.

Pozdrawiam

Latwiej sie kontroluje kogos, kto mysli, ze jest wolny, niz kogos kto wie, ze nie jest.

I ty mozesz „zostac” pedofilem – i skonczysz na waterbording’u w obozie koncentracyjnym przy wschodniej granicy (tak, tak, juz mamy), gdy ktos bedzie chcial udowodnic zasadnosc swojej „pracy”. Niejedna wojna tak sie zaczela. Niejaki busz chetnie tak pracowal i wywalczyl nam nowy, piekny swiat.

No więc sam widzisz że nie każdy, lecz każdy kto chce coś ukryć. Nie mierz wszystkich swoją miarą, nie każdy ma coś do ukrycia.

Doprawdy nie masz niczego do ukrycia?

To nie do wiary… loginow i hasel tez nie ukrywasz? No dobrze, tu moze przesadzilem.

Faktem jest iz sa ludzie, ktorzy chca przekazac cos waznego i nie chca byc zidentyfikowani gdyz moze to stwarzac dla nich zagrozenie. Mam tu na mysli dziennikarzy lub dzialaczy na rzecz obrony praw człowieka i znajdujacych sie w krajach, ktore ta wolnosc pogwalcaja. Wlasnie w tym celu siec tor powstala. Jesli chodzi o przestepcow, to wiedz oni wola raczej Dark Net (siec prywatna podobna do VPV dzialajacego w sieci tor) niz Deep Web (zwykla siec tor dostepna publicznie). Jesli natrafisz na pezestepcow dzialajacych w Deep Web, to wiedz iz to sa ci, ktorzy probuja zaistniec (naciagacze, oszusci…) a nie „grube ryby”

Pozdrawiam

” Na szczęście ofiarami tego typu ataków najczęściej padają przestępcy.” – CZYLI NP. BRYGADA Z3S BO PODOBNO SURFUJE PO SIECI TOR.

„(…) a TorBrowser działał w systemie operacyjnym który znał Wasz prawdziwy adres IP (…)” – czy możliwa jest sytuacja, że system operacyjny nie zna mojego prawdziwego adresu IP?

Np. maszyna wirtualna, komputer za VPNem itp.

Chciałeś napisać Adamie: „bezpieczna maszyna wirtualna” czyli taka która nie zostawia śladów na hoście gospodarza, np. w pliku swap.

.

A „komputer za VPNem” to zapewne miało być: „za bezpiecznym VPNem”. Swoją drogą, znasz takowy?

Ja używam 2, jeden z nich to Mullvad – jest szybki, ma kilkanaście serwerów na kilku kontynentach, ma dobry stosunek jakości do ceny i pozwala na podłączenie 3 urządzeń (w tym routerów) – ale głowy bym nie dał że w razie czego nie udostępnią metadanych.

Mullvad – torenty na tym chodzą?

Z zalozenia siec Tor to socket. Nadaje sie do protokolu http. Nie ppwinno sie w niej uzywac innych, gdyz do tego nie zostala stworzona i nie ma zapewnien bezpieczenstwa innych protokolow. Prosze o zapoznanie sie z dokumzntacja, ktora jest dostepna na oficjalnej stronie TorProjet :)

udostęnią

Z vpn tez ostroznie. DNS moze zdradzic…

Albo chociażby za NAT-em

Zobacz sobe Whonixa, masz dwie maszyny wirtualne, gdzie jedna jest gatewayem z torem i to ona ma dostęp do internetu, a na drugiej normalnie pracujesz, ale dostęp do sieci masz tylko przez gateway.

Hm. Kilka miesięcy powiadasz. Po bebechach powiedziałbym, że kod jest bliźniaczo podobny do tego opisanego ponad trzy lata temu tutaj – https://www.wired.com/2013/08/freedom-hosting/ . Te unicody to zapytania HTTP z gzipem.

—

2013:

GET /1f84ae1d-0b15-44dc-9963-8bc971104590 HTTP/1.1

Host: ?

Cookie: ID=ws2_32IPHLPAPIPA

2016:

GET /0a821a80/05dc0212 HTTP/1.1

Host: ?A

Cookie: MC=ws2_32IPHLPAPI

—

Prawda, lecz nie wiadomo ile czasu komus zajela adaptacja kodu. Tak na prawde nie wiadomo ile czasu to cos bylo w sieci. Cala reszta to sa przypuszczenia.

Dzis wlasnie patch zostal udostepniony. Czas pokaze jak dlugo bedzie skuteczny.

Wydaje mi się, że Tor Browser ma zawsze ten sam user agent, niezależnie na którym systemie zostanie uruchomiony.

Innymi słowy jeśli uruchomię Tor Browser na Gnu/Linuksie to dalej będę miał w User Agencie system Windows.

Są wtyczki do Tor Browser/FF i innych przeglądarek zmieniające user agenta. Niektóre VPN też potrafią zmienić user agenta przeglądarkom, np. CyberGhost VPN.

Nigdy nie wiadomo kto te wtyczki programowal i jakie informacje moga wyciekac poprzez ich instalacje. Dlatego TorProjet nie zaleca instalacji dodatkowych wtyczek do tor-browser. Skonsultuj dokumentacje i zalecenia. Znajduja sie one na ich oficjalnej stronie :)

A mnie zastanawia jedna kwestia, mianowicie jaka jest różnica między Darknetem a Deepwebem?

Struktura

Deep web to jest to co jest ukryte w sieci tor a do czego masz dostep uzywajac tor browser na przyklad.

Dark net to siec bardzej ukryta na zasadzie laczy podobnych do vpn opartych na sieci tor. Jest to w zasadzie siec prywatna, do ktorej dostep zdobedziesz jesli uzyskasz kompletne zaufanie jej administratorow.

@Ag3ntJ23 często te dwa pojęcia nachodzą na siebie, ogólnie za część Darknetu chyba możemy uważać jakieś specjalne fora lub strony do których dostęp mamy tylko poprzez zaproszenie.

Swego czasu w Pl istnial portal grono.pl (nie wiem czy jeszcze istnieje) gdzie takze potrzebne bylo zaproszenie. Czy to byl DarkNet?

Podobnie jest z kazdym zamknietym forum w Deep web.

Niestety, dziennikarze myla nazewnictwo. Dla nich hacker na przyklad rowna sie przestepca.

DarkNet rozni sie od Deep web concepcja gdyz dziala na zasadzie warstwy vpn uzywajacej siec Tor jako support z dodatkowa warstwa kryptograficzna (trzeba chronic interesy…). Czasem sa to lacza klient z klientem, gdyz wiele jest wariantow.

W przeciwienstwie do Tor, nie jest jedna siecia. Oznacza to iz istnieje ich wiele i kazda organizacja posiada wlasna.

Prawda jest iz w mediach przyjeto zasade nazywania Deep web DarkNetem, ale to mylne nazewnictwo (jak w wiekszosci przypadkow).

@Ag3ntJ23 ciekawie prawisz, możesz w takim razie podać jakieś udokumentowane przykłady lub adresy sieci typu Darknet?

Do redkcji z3s: Adam, nie chce sie reklaowac, wiec masz prawo usunac link jak rowniez przetlumaczyc i uzyc tresci. Uwazam iz wiedza ma sens jesli sie nia wszyscy dzielimy.

@Frodo

Opisalem to kiedys (czesciowo) na mojej stronie (niestety, nie po polsku)

https://ncc1701.fr/bienvenues-sur-deep-web/

Niestety, nie posiadam adresow DarkNet, gdyz one sa tajemnica organizacji ich uzywajacych. To sa sieci brdzo zamkniete.

Wszystko co tu wam opisalem, to rezultat dlugich rozmow na forach hackers (niektore z.tych for juz nie istnieja, ale wciaz znajduja sie w spisie The Hidden Wiki) znajdujacych sie wlasnie w Deep web i dziele sie tu z wami moja wiedza, tak jak to powinno sie robic.

Pozdrawiam

najbezpieczniej jest chyba uzywac VPN + Whonix, bo tego raczej nie da sie obejsc za pomoca zadnego syfu rozrzucanego przez fbi

Wszystko da sie obejsc. To tylko kwestia czasu no i budzetu. Zlamanie silnych zabezpieczen jest kosztowne i nie jest dostepne dla zwylego zjadacza chleba, ale dla agencji rzadowych niektorych panstw jak najbardziej. Jesli bedziesz stwarzal powazne zagrozenie dla bezpieczenstwa, to wiedz iz tor nie pomoze za wiele. Istnieje mozliwosc ataku statystycznego. Jego cena to w przyblizeniu 40 do 70 K€ na osobe. To nie lezy w twoich mozliwosciach, ale dla taliej NSA to nie jest zbyt duzy wydatek.

Wez to pod uwage…

Sorry, ale nawet moja 60 letnia mama używa noscripta… Bez javascriptu spokojnie da się nawet zalogować do facebooka, gmaila i tu napisać komentarz :)))

Zmien ustawienia na jak najbardziej paranoiczne…