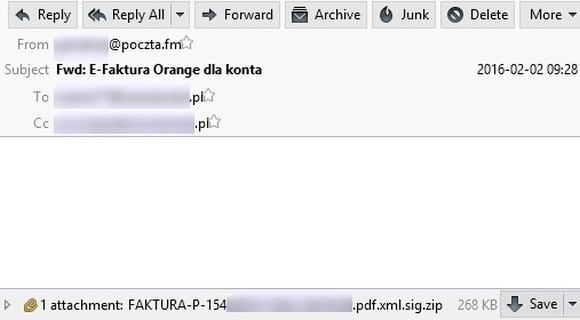

Od godziny 9:30 do skrzynek trafia wiadomość udająca fakturę od firmy Orange. Wysyłka jest przygotowana dość przyzwoicie. Możliwe tematy wiadomości to:

Fwd: Orange Fwd: E-Faktura Fwd: E-Faktura Orange Fwd: E-Faktura Orange dla konta Fwd: E-Faktura Orange dla konta 1.153[tutaj 5 cyfr unikatowych dla każdej wiadomości]

Wiadomość nie ma treści. Towarzyszy jej załącznik o nazwie

FAKTURA-P-154[5 cyfr]-[14 cyfr]-000[5 cyfr].pdf.xml.sig.zip

gdzie cyfry są unikatowe dla każdej wiadomości.

Sam załącznik:

- FAKTURA-P-154[5 cyfr]-[14 cyfr]-000[5 cyfr].pdf.xml.sig_.png.exe

- MD5: bdc93b7fde32679e44cc8177a1fc0444

- VirusTotal, Hybrid Analysis, Malwr.com

- C&C: shappointeduniorder.com, legislationtogether.com, vicerepresentatives.com

- analogiczny plik był rozsyłany 1 lutego jako rzekomy komunikat od firmy DHL (d49a33f62f30cb57de2875b7f212a2b5) oraz 2 lutego także jako faktura od Orange

Wysyłka ma dość dużą skalę, do naszego laboratorium trafiło już kilkaset identycznych próbek. Adresy rzekomych nadawców to przypadkowe konta w popularnych polskich serwisach pocztowych. Cechą charakterystyczną jest także to, że każda wiadomość wysyłana jest do dwóch adresatów (czasem obaj w polu Do, czasem jeden z Do, drugi w kopii) z tej samej domeny.

Sama wiadomość w pewnym stopniu skutecznie kopiuje wzór oryginalnej faktury. W oryginale temat to „E-Faktura Orange dla konta 1.[osiem cyfr]” a jeden z załączników ma nazwę o identycznej strukturze jak w złośliwej wiadomości, jednak bez rozszerzenia ZIP.

Aktualizacja 12:00: Identyczny plik jest obecnie rozsyłany w wiadomości o temacie „zdjęcie” z załącznikiem o nazwie zdjęcie 7-9 02 2016.zip.

Komentarze

Na serio? Tym się zajmują dziś portale o bezpieczenstwie – inforomowaniem, że ktoś przesyla .exe podszywając się pod pocztę, wodociągi, orange albo wujka z ameryki?

W jaki sposób to ma komukolwiek pomóc? Bo jeżeli dziś się znajdzie taki 'obywatel’, który nie otworzy faktury od orange dzięki temu artykułowi, to widać ma tak kiepskie rozumienie zasad bezpieczeństwa informacji, że jutro otworzy .exe od Urzędu Miasta, bo w końcu z3s.pl o tym nie pisało.

Edukujmy o filozofii bezpieczeństwa i darujmy sobie 'alerty’ o fakturach.

Litości….

A ja uważam, że to jest bardzo przydatna rzecz. jest wiele małych/średnich firm gdzie w działach typu marketing średnia wieku pracowników zbliża się do 60. Firmy takie kupują po-leasingowe kompy za jakieś grosze. Na miejscu nie ma NIKOGO kto by ogarniał takie sprawy. Na skrzynkę firmową przychodzi dziesiątki maili i czasami naprawdę takiemu pracownikowi trudno odróżnić scam od reszty maili od klientów. Dzięki takiej serii artykułów, przełożony ma przynajmniej jakieś pojęcie o aktualnych zagrożeniach i może ostrzec wyedukować resztę. I nie. Nie da się raz a dobrze. Pracowałem z takimi ludźmi oni zawsze wszystko szybko zapomną i po jakimś czasie efekt jest taki jakby szkolenia nie było :)

Trafione w sedno.

Jest jeszcze kilka potencjalnych mozliwosci uzycia takich informacji. Jedna z nich to edukacja administratorow w zakresie uzycia tej informacji jako ThreatIntelligence (jesli dotyczy firmy/klientow/rynku) i uzycie ich w elementach ochrony infrastruktury (ids/av/waf/…), nie kazdy dostawca udostepnia takie mozliwosci „od razu”, dlatego warto pytac -taki mamy cel na najblizsze 3-6 miesiace w ramach Inicjatywy Kultury Bezpieczenstwa.

Użyszkodznicy przekazują sobie tego typu informacje na zasadzie „pani ania pani zosi że nie wolno otwierać bo zrobi kuku” i taki powód publikacji jest moim skromnym zdaniem zasadny i jak najbardziej zawiera element edukacyjny.

Z punktu widzenia postmastera/admina takie informacje zwyczajnie zaśmiecają czytnik RSS – sorry @Adam ale apelowałem kilkukrotnie, podesłałem ze 3 próbki i dałem sobie spokój widząc że nie chcesz/możesz publikować informacji które postmasterom/adminom są potrzebne aby wycinać źródła a nie tylko leczyć objawy w skrzynkach userów.

Dokładnie. Jeszcze się nauczą i co wtedy?

…

Nie no dobra, przesadziłem :)

Na przykład takie info mi pomaga, gdzie mogę uprzedzić swoich użytkowników i wzbudzić u nich czujność. Proponował bym zaleczyć swoje kompleksy jako domorosłego „hackiera gimpem przez Mozille” Ewidentnie wyczuwam ze nie pracujesz zawodowo. Pozdro 600 na rejonie. ;)

> Na przykład takie info mi pomaga

Czyli jak jutro przyśle Ci windykator .exe to otworzysz bo nie było w z3s.pl?

> gdzie mogę uprzedzić swoich użytkowników i wzbudzić

> u nich czujność.

150 informacjami w ciągu roku, że dzisiaj rozsyłają podając się… [tu rzucam kostką]… prawownika gazowni? I co kolejne 20 alertów zrobi?

Zaśmiecanie głowy mnóstwem zbędnych informacji, które można zastąpić podstawami filozofii bezpieczeństwa teleinf. (teria zaufania w kontekście informacji, podstawy architektury komputerów)

> Proponował bym zaleczyć swoje kompleksy jako domorosłego

> „hackiera gimpem przez Mozille” Ewidentnie wyczuwam ze

> nie pracujesz zawodowo. Pozdro 600 na rejonie. ;)

Jestem w technikum – przyuczam się do zawodu rymarza – a ma to jakieś znaczenie w kontekście dyskusji?

I „proponowałbym”.

Podstawy o ktorych piszesz mozesz znalezc tutaj i polecic je znajomym, uzyc w swojej firmie i zmodyfikowac na wlasne potrzeby:

https://prezi.com/zmod2d-cxugj/elementarz-bezpieczenstwa/

jest tez wersja EN, sa filmiki na youtube z podzialem na rozdzialy. Jest tez masa innych materialow – wszystko w ramach promowanej przez Wroclawskie forum TechnologyRisk and Information Security inicjatywie Kultury Bezpieczenstwa Informacji…

A to co robi Z3S ma istotne znaczenie dla lokalnego rynku, mechanizmow reakcji jeszcze nie ma, ale o nich mowimy glosno i predzej czy pozniej powstana…

@BOb

„W jaki sposób to ma komukolwiek pomóc?”

A pomaga. Czytam i uczulam całą resztę, że mogą spodziewać takiej a takiej fałszywej faktury i żeby nie otwierali tylko mnie zawiadomili w razie czego.

A @terefere słusznie ci napisał – lecz kompleksy.

> A pomaga. Czytam i uczulam całą

> resztę, że mogą spodziewać takiej

> a takiej fałszywej faktury i żeby

> nie otwierali tylko mnie zawiadomili

> w razie czego.

Czyli jak nie uczuliusz to otworzą?

> A @terefere słusznie ci napisał – lecz kompleksy.

(darując sobie ironię): Jednak pisanie czegos takiego do kolegów po fachu w meryt. dyskusji nie jest ok.

@Bob

Boli, że każdą nową kampanię psuje Z3S?

@Z3S

Dobra robota, jest wiele osób nie mająych pojęcia o IT-Sec, które na tym korzystają. Tak trzymać!

> „Boli, że każdą nową kampanię psuje Z3S?”

To jakieś żarty a nie kampanie – dzieciaki rozsyłające .exe z „proszę, proszę, uruchom mnie, jestem ważnym programem”, vs polskie cybersecurity opierające się na czytaniu alertów z portali.

I jedna i druga strona nie jest zbyt wyrafinowana.

Ja również uważam, że takie alerty pomagają. Muszę jeszcze tylko nakłonić moją żonę do czytania Z3S, to być może nie będę co kilka tygodni musiał usuwać jakiegoś wirusa z jej twardziela. :-)

Dzieki za artykl.

Wg. IBM X-force exchange slabe pokrycie dostawcow av (https://exchange.xforce.ibmcloud.com/malware/bdc93b7fde32679e44cc8177a1fc0444), brak identyfikacji hasha na AlienVault, ThreatConnect. Wg VT tylko 4 silniki daja rade 23 godziny temu, 15 godzin juz 10, ale nadal bez kilku kluczowych dostawcow av. Jak widac, adopcja nowego, lokalnego zagrozenia jest slaba i wspiera rozne warianty kampanii.

Moze mozna inaczej?

Ktos zna sposob jak najszybciej takie sygnatury (hash) dostarczyc do wlasnej infrastruktury av? Temat zamierzamy poruszyc w ramach IKB na spotkaniach we Wroclawiu. W tym podejsciu nie chodzi o uzycie Yara, tylko istniejacej juz infrastruktury av, tak w 1-2 godziny po publikacji informacji przez np. Z3S.

Jest to złośliwe oprogramowanie z modułem keyloggera, które kradnie informacje wpisane z klawiatury przez użytkownika w aktywnej aplikacji uruchomionej przez niego. Ponadto podaje dokładną ścieżkę tej aplikacji, datę oraz czas uruchomienia dla przestępcy.

Malware ponadto wykrada zawartość przeglądarek użytkownika, wpisane przez niego loginy i hasła w oknach oraz cache.

Gromadzi także szczegółowe informacje na temat kiedy i jaka przeglądarka został uruchomiona,jej dokładną datę podczas aktywności oraz informację jaką witrynę otworzył użytkownik.

Następnie za pomocą wewnętrznego algorytmu kompresuje dane do pliku po czym wysyła je do serwera cyberprzestępcy (Command&Control).

Wszyscy użytkownicy Orange, którzy dostali wczoraj złośliwy załącznik i go uruchomili są chronieni przed wyciekiem swoich danych za pomocą CyberTarczy.

Jutro zostanie również udostępniona szczegółowa analiza tego złośliwego oprogramowania na łamach blog.orange.pl oraz cert.orange.pl

Pozdrawiam,

Iwo Graj

Może n6 od CERT Polska. Dostarcza informacje o zagrożeniach w Internecie i te bezpośrednio dotyczące twojej sieci. Wystarczy nr As lub własna podsieć routowalna. Artykuł bardzo potrzebny. Wystarczy tylko na proxy zablokować CNC i infekcja zablokowana. Resztę załatwi AV za kilka godzin lub Admin.

rzeczywiście bardzo szczegółowa ;]

coś mi się wydaje że to ten sam trojan który był rozsyłany już w zeszłym roku – jak on się nazywał IFBS, IBSF ?

Za miesiąc pewnie wyjdzie kolejna analiza tego samego trojana bo

sygnatura będzie inna.

Przyzwoitość nakazuje nazywać rzeczy po imieniu a mówienie że coś jest szczegółowe gdy jest (niech będzie) ogólnikowe jest przejawem cały czas tej samej choroby.

Ważne że jest C&C, statyczna i dynamiczna

i było by miło gdyby panowie dodawali sumy kontrolne próbek

Bo po takim czasie to już chyba wiecie do kogo kierowane są te raporty ?

Oczywiście to wszystko niesie jak zawsze ze sobą pewne wnioski

1. Cert OPL to czysty fake

Bo analizowanie tego samego kodu i prawdopodobnie źródła incydentu razy N w ciągu X czasu świadczy o tym że w organizacji w której mają miejsce takie praktyki nie ma żdanych informacji dt. incydentów które miały miejsce, w najlepszym wypadku nikt nie zaprząta sobie tym głowy.

2. Analizowanie N razy tej samej rodziny złośliwego oprogramowania i identyfikowanie ich N razy jako zupełnie różne zagrożenia, przy czym ani razu nie trafnie świadczy o profesjonalizmie analityków.

ze wszystkiego zawsze można wyciągnąć wnioski :)