Ciekawe wydarzenia prawie jak z filmu sensacyjnego miały miejsce w trakcie rozgrywanego niedawno turnieju pokera w Barcelonie. Ktoś włamał się do pokojów hotelowych dwóch pokerzystów i zmodyfikował zawartość ich laptopów.

Kiedy we wrześniu przeczytaliśmy pierwszy raz opowieść jednego z graczy, brzmiała ona tak sensacyjnie, ze aż niewiarygodnie. Historię gracza potwierdza jednak firma F-Secure, która badała jego zarażony komputer i znalazła tam oprogramowanie służące do zdalnej kontroli. Warto zatem opowiedzieć, jak do tego doszło.

Znikający laptop

Zawodowi pokerzyści często występują zarówno w turniejach w sieci, jak i w świecie rzeczywistym. Obecność dwóch graczy na turnieju PokerStars w Barcelonie postanowili wykorzystać sprytni hakerzy – włamywacze – pokerzyści, którzy chcieli uzyskać przewagę nad swoim przeciwnikiem przy internetowym stole. Jens Kyllönen to poważny gracz – w zeszłym roku zarobił przy stole 2,5 mln dolarów. Kiedy w środku dnia wrócił do swojego pokoju hotelowego by posurfować chwilę po sieci, zauważył, że jego karta nie otwiera zamka. W recepcji karta została przekodowana i Jens mógł wejść do pokoju. Nie znalazł w nim jednak swojego osobistego laptopa. Pomyślał zatem, ze pewnie mógł go zabrać przyjaciel, z którym mieszkał. Poszedł z nim porozmawiać (kolega ciągle grał), ale okazało się, że nie tylko kolega laptopa nie zabrał, lecz jego karta również nie działała. Cóż za zbieg okoliczności.

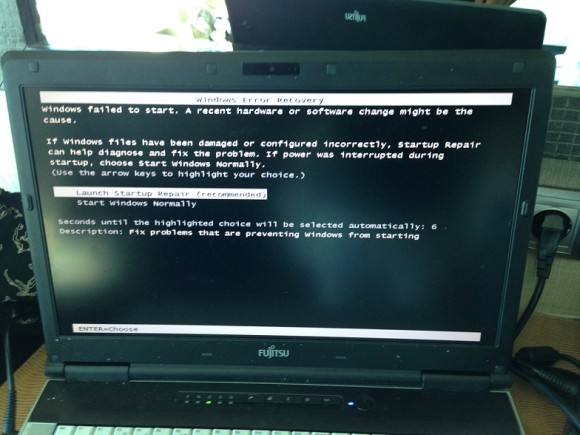

Kiedy Jens wrócił do pokoju czekała na niego jeszcze większa niespodzianka – pojawił się laptop. Kiedy spróbował go uruchomić, zobaczył komunikat o modyfikacji sprzętowej lub programowej:

Podejrzewając, że coś może być na rzeczy, Jens zażądał od ochrony hotelowej przejrzenia nagrań z kamer oraz logów dostępowych zamka. Wyniki tego śledztwa zdecydowanie nie spełniły jego oczekiwań. Niestety okazało się, ze od tygodnia kamery w korytarzu, w którym znajdował się jego pokój, nie działają. Cóż za zbieg okoliczności. Logi dostępowe miały być sprawdzone następnego dnia, zatem Jens wrócił do swojego pokoju. Po raz kolejny okazało się, ze jego karta nie działa, a gdy już została przeprogramowana, odkrył, że jego laptop… ponownie zniknął! Kiedy zgłosił problem recepcji i był bliski wyprowadzki z hotelu, sprzęt naraz odnalazł się – rzekomo leżał na korytarzu.

Ochrona? Jaka ochrona?

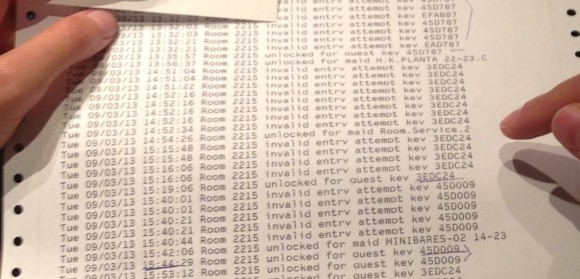

Kolejnego dnia na spotkaniu z szefem ochrony hotelu następuje ciąg dalszy farsy. Po pierwsze Jens dowiaduje się, że jego laptop nie został odnaleziony na korytarzu, tylko ktoś oddał go pracownikowi hotelu. Oczywiście wydarzenie miało miejsce w zaułku, w którym właśnie zepsuła się kamera (jak na pięciogwiazdkowy hotel dużo tych awarii). Jens otrzymuje także wydruk historii zamka swojego pokoju, jednak ochroniarz zapewnia, ze nie ma w nim niczego dziwnego. Następnego dnia Jens postanawia jeszcze raz spojrzeć na historię otwarć zamka pokoju i w ciągu 3 minut znajduje na niej kartę 3EDC24, która nigdy nie należała ani do niego, ani do jego kolegi, ani do serwisu sprzątającego.

Oczywiście ani ochrona, ani recepcja nie są w stanie wyjaśnić, kto wchodził pod nieobecność gości do ich pokoju – i to kilkukrotnie i dokładnie wtedy, kiedy tajemniczo pojawiał się i znikał laptop Jensa (prawdopodobne wyjaśnienie jak mogło dojść do otwarcia zamka możecie znaleźć w tym artykule). Jakby tego było mało, Jens spotyka w trakcie turnieju innego gracza, który opowiada mu identyczną historię znikającego laptopa. I tu cała historia mogła się skończyć – gdyby nie to, że Jens, wściekły na ochronę hotelu i turnieju, po powrocie do Finlandii postanowił odwiedzić firmę F-Secure i oddać swojego laptopa do prawdziwej analizy.

F-Secure na ratunek!

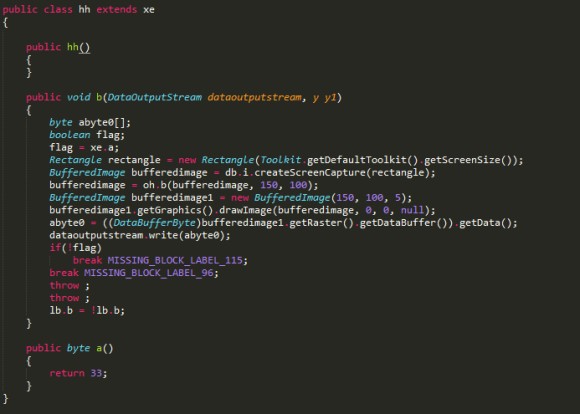

Jak można się było spodziewać, eksperci firmy antywirusowej odkryli na jego komputerze konia trojańskiego, którego zadaniem było przechwytywanie i przesyłanie zawartości ekranu komputera. Można się łatwo domyślić, że możliwość podglądu ekranu zawodowego gracza pokerowego może doprowadzić podglądanego do ruiny, a podglądacza do fortuny. Co ciekawe, koń trojański napisany był w Javie, dzięki czemu mógł działać na wielu platformach systemowych. Kod odpowiedzialny za przechwytywanie ekranu po usunięciu elementów zaciemniających wyglądał tak:

Analizie został poddany również laptop kolegi Jensa – na nim także znaleziono identycznego konia trojańskiego.

Morał z tej historii

Niektórzy pokerzyści dają się okraść jak dzieci. Jeśli grasz zawodowo, zapewne stać Cię na drugiego laptopa „tylko do gry”, na którym nie będziesz surfował po sieci i czytał poczty i którego cały dysk zaszyfrujesz a BIOS zabezpieczysz hasłem. A najlepiej do tego wyposażysz w dysk wyjmowalny i będziesz nosił zawsze ze sobą. Jak widać złodzieje czyhają na każdym kroku i nie cofną się nawet przed włamaniem do hotelowego pokoju. A nawet zaszyfrowanie dysku TrueCryptem nie uchroni Twoich danych przed prawdziwą złą pokojówką, Joanną Rutkowską.

Komentarze

Życie to gra…, a zwycięzca bierze wszystko. Opisany powyżej pokerzysta to raczej kiepski gracz jak sobie pozwala na takie numery, lub ilość odniesionych zwycięstw upewniła go w tym że reszta ludzi to debile których bez trudu może ograć, a tu niespodzianka… Pozdrawiam

Trzeba przyznać, że historia sensacyjna, ale wykonianie zadania przez atakujących dość słabe. Laptop zniknął parę razy i za długo go nie było? Chińczycy są chyba lepsi w te klocki ;)

Warto wspomnieć, że zostawienie komputera w sejfie hotelowym może nie pomóc.

http://www.bloomberg.com/news/2011-03-08/hacking-of-dupont-j-j-ge-were-google-type-attacks-that-weren-t-disclosed.html

https://docs.google.com/document/d/1iiKYZJWGihNculKbEyA5agI-32EjaYuEvcTy-XTu23Y/edit

Scotty Doesnt Know ;)

Co to byl za hotel? To chyba dosc wazne, po takim odkryciu podejscia do bezpieczenstwa.

I ten koń trojański w Javie strasznie słaby jest, jacyś totalni amatorzy to robili. Gdzie te czasy gdy się kodowało takie rzeczy w asemblerze.

Tylko, że pisząc w asmie masz kod, który nie zadziała wszędzie.

Java (brr) jest „wieloplatformowa” i to jej przewaga w tym momencie.

Choć tak, zgadzam się, asm najlepszy (jak znasz architekturę ofiary)