Kiedyś wirusy rozmnażały się przez dyskietki. Potem nadszedł czas otwartych portów i podatnych usług. Dzisiaj większość ataków następuje poprzez zainfekowane strony www, tymczasem spora część antywirusów nie radzi sobie z analizą ruchu HTTPS.

Chyba wszystkie popularne pakiety antywirusowe posiadają funkcjonalność monitorowania ruchu www pod kątem możliwych ataków wirusowych. Jak wykazali jednak badacze z firmy NSS Labs, wykrywanie wirusów w protokole HTTP nie zawsze oznacza, ze ten sam antywirus zauważy próbę infekcji przesłaną protokołem HTTPS. Na 13 przetestowanych antywirusów, 7 miało poważny problem z rozpoznawaniem części prób infekcji.

Weźmy 4 nowe exploity…

Badacze NSS Labs zaczęli od przygotowania czterech nowych exploitów. Dwa z nich oparte były o błąd CVE-2012-1875 (nieprawidłowa obsługa obiektów w IE8) a dwa o CVE-2012-1889 (błędy w XML Core Services). Z każdej pary exploitów jeden uruchamiał kalkulator w zaatakowanym systemie, a drugi otwierał zwrotne połączenie z dostępem do powłoki. Badacze nie użyli istniejących exploitów, lecz stworzyli własne, by lepiej zweryfikować możliwość prawidłowej identyfikacji zagrożeń przez programy antywirusowe.

I odwiedźmy je przez HTTP

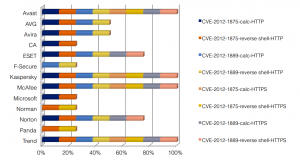

Z 13 programów antywirusowych 8 rozpoznało wszystkie 4 exploity przesłane po HTTP: Avast, Kaspersky, McAfee, Trend, ESET, Norton, AVG i Avira. Z kolei F-Secure, Microsoft Security Essentials oraz CA rozpoznały połowę exploitów, a Norman i Panda jedynie po jednym.

A jeżeli przejdziemy na HTTPS…

Kiedy jednak badacze zaatakowali te same systemy z użyciem protkołu HTTPS, okazało się, że tylko cztery antywirusy rozpoznały wszystkie cztery exploity. Prawidłowo zadziałały Avast, Kaspersky, McAfee i Trend.

Najciekawsze jednak były wyniki AVG, Aviry, F-Secure, Microsoft Security Essentials oraz CA, które po przejściu na HTTPS nie wykryły żadnego z exploitów wcześniej wykrywanych w protokole HTTP. Dodatkowo mniej exploitów wykryły ESET i Norton – połowa wykrytych w HTTP zniknęła z ich pola widzenia po zmianie protokołu. Norman i Panda nie miały problemów z HTTPS, jednak dalej wykrywały tylko po jednym exploicie.

Poniżej zamieszczamy podsumowanie wyników w formie graficznej.

Podsumowanie

Okazuje się zatem, że na próbce testowej jedynie 4 z 13 testowanych antywirusów wykazały się 100% skutecznością. Co prawda autorzy badania podkreślają, że otrzymane wyniki wymagają dalszej analizy z użyciem większej ilości exploitów dla potwierdzenia zaobserwowanego trendu, lecz już dzisiaj użytkownicy innych programów niż zwycięskie Avast, Kaspersky, McAfee i Trend mogą podjąć działania zapewniające im większy poziom ochrony. Oprócz zmiany antywirusa, mogą zadbać o aktualność swoich przeglądarek i ich wtyczek a w środowiskach korporacyjnych zalecane jest dodatkowe stosowanie wielopoziomowej ochrony, opartej o więcej rozwiązań niż tylko platforma antywirusowa.

Komentarze

nawet z testowym wirusem serwowanym po https sporo antywirów sobie nie radzi http://niebezpiecznik.pl/post/przetestuj-swojego-antywirusa/

Panowie w esecie domyślnie jest wyłączone filtrowanie HTTPS. Po jego włączeniu skanowanie https ma miejsce