Dyski z wbudowanym szyfrowaniem kuszą wygodą i pozornym bezpieczeństwem. Nie ulegajcie tej pokusie – badania pokazują, że często zabezpieczenia są na katastrofalnym poziomie – jak w przypadku produktów Western Digital.

Trzech badaczy opublikowało wyniki analizy bezpieczeństwa wielu modeli dysków Western Digital z wbudowanym szyfrowaniem sprzętowym. Efekty są porażające. Koszmarne błędy w generowaniu kluczy, klucze do odzyskania w kilka minut i wiele innych błędów odstrasza od stosowania tych produktów.

Nielosowy generator losowych kluczy

Badacze ustalili, że WD My Passport korzystają z wielu modeli kontrolerów, różnych producentów i opartych o różne architektury. W każdej z nich znaleźli kompromitujące błędy. Cała publikacja opisuje wiele ciekawych problemów, my jednak skupimy się na najbardziej bulwersujących. Na początek słowo wstępu i opis architektury rozwiązania szyfrowania sprzętowego.

Dyski przyjeżdżają z fabryki z zakodowanym kluczem AES (128 lub 256 bitów) zwanym DEK (data encryption key). Służy on do szyfrowania całej zawartości dysku. Domyślnie dyski nie mają oczywiście skonfigurowanego hasła użytkownika, służącego do stworzenia klucza szyfrującego klucz (KEK, key encryption key). Gdy użytkownik skonfiguruje swoje hasło, na jego podstawie tworzony jest klucz KEK, którym szyfrowany jest klucz DEK. Teoretycznie bez znajomości hasła użytkownika odszyfrowanie danych nie powinno być możliwe. Teoretycznie…

Badacze szczególna uwagę poświęcili kluczowi DEK. Jego znajomość pozwala na odszyfrowanie danych bez względu na znajomość hasła użytkownika. Po odszyfrowaniu jego treści z nowego dysku badacze znaleźli także sekwencję bajtów generatora liczb losowych, która została użyta do jego stworzenia. Zaciekawiło ich to, że źródłowym materiałem losowym było 8 wartości 31-bitowych, sugerujących, że generatorem losowości była funkcja rand(). Na podstawie eksperymentów udało się także ustalić wartość zalążka (seed) funkcji generatora. Był nim wynik funkcji time() z momentu produkcji dysku. Zamiast zatem użyć przynajmniej losowego zalążka, producent dysku ograniczył jego dystrybucję nie tylko do wartości jakie może przyjmować funkcja czasu, ale także zawęził je do kilku dni poprzedzających datę produkcji nadrukowaną na etykiecie.

To powoduje, że wykonalne stało się stworzenie tablicy zawierającej wszystkie możliwe klucze DEK dla dysków WD opartych o układ JMS538S. Badacze wygenerowali tablicę zawierającą wszystkie wersje zaszyfrowanych bloków składających się z 16 bajtów pełnych zer (nietrudno takie znaleźć na początku dysku). 1,2 TB danych nikogo nie rzuca w dzisiejszych czasach na kolanach, a taki zestaw informacji umożliwia odnalezienie klucza i odszyfrowanie dysku w ciągu kilku sekund.

Czy może być gorzej?

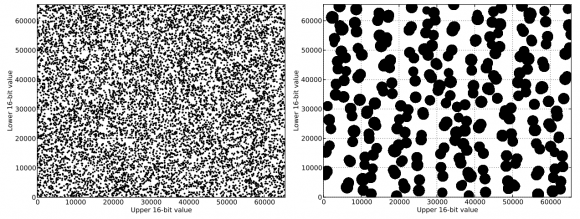

Gdy już wypłaczecie wszystkie łzy nad osiągnięciami inżynierów Western Digital pewnie pomyślicie, że przecież użytkownik może zresetować fabryczny klucz AES i wygenerować własny. To prawda, jednak niestety nie rozwiązuje problemu. W generowaniu nowego klucza używane są dwa źródła losowości. Pierwsze, pochodzące z komputera, ma 32 bajty. Brzmi dobrze – dopóki nie zorientujecie się, że tak naprawdę to 8 powtórzeń 4-bajtowej wartości funkcji GetTickCount(). Powoduje to, że losowość zredukowana jest to 32 bitów. A co z drugim źródłem losowości, pochodzącym z samego kontrolera? Spójrzcie na dwa poniższe obrazki.

Na lewym obrazku widzicie rozkład 4-bajtowych wartości z /dev/urandom. Na prawym rozkład 4-bajtowych wartości z generatora liczb pseudolosowych wbudowanego w kontroler. Generator ten może przyjąć aż 255 różnych wartości. Połączenie tych dwóch źródeł losowości powoduje, że odgadnięcie klucza wygenerowanego przez użytkownika zajmuje w najgorszym razie kilka godzin. I tyle pozostaje z bezpieczeństwa zaszyfrowanych danych.

A to jeszcze nie koniec

Inne odkrycia badaczy to między innymi klucz KEK (który ma być każdorazowo generowany na podstawie hasła klienta) zapisany na dysku i zaszyfrowany kluczem AES zapisanym w oprogramowaniu. W inny modelu z kolei w przypadku zmiany hasła na dysku zapisywany był poprzedni klucz eDEK (zaszyfrowany klucz szyfrujący dane). Oznacza to, że jeśli użytkownik tylko raz zmienił hasło (ustawił je po zakupie dysku), to na dysku zapisany jest klucz szyfrujący zabezpieczony domyślnym hasłem. Jeszcze inny model przechowuje klucz KEK w EEPROMie a urządzenie oferuje nieudokumentowaną metodę odczytania tego klucza drogą programową.

Część błędów została już naprawiona przez producenta. Część nie została ujawniona przez badaczy. Bez względu jednak na to, jak bezpieczne będą od jutra dyski WD, pamiętajcie, że zaufać można jedynie sprawdzonym mechanizmom szyfrowania.

Aktualizacja: Pytacie, jakim mechanizmom szyfrowania można zaufać – do szyfrowania plików i dysków polecamy PGP lub Truecrypta/Veracrypta.

Komentarze

„zaufać można jedynie sprawdzonym mechanizmom szyfrowania” czyli jakim?

„pamiętajcie, że zaufać można jedynie sprawdzonym mechanizmom szyfrowania.”

A ze każdy mechanizm wcześniej czy później pójdzie się gwizdać, lepiej zainwestować w kilka przenośnych maszyn które w dość łatwy sposób można uszkodzić w razie niezapowiedzianych odwiedzin.

Wcześniej czy później? PGP od 20 lat solidne…

Nie ma co promować własnościowego oprogramowania. Świetnym oprogramowaniem korzystającym ze standardu OpenPGP jest GPG – https://www.gnupg.org/ . Nawet popełniłem swego czasu art na jego temat – http://www.dobreprogramy.pl/GNU-Privacy-Assistant-GPA-for-Linux,Blog,60942.html :)

Odnośnie sprzętowego szyfrowania wiele się już powiedziało, że te niby błędy mogą być de facto backdoorami umieszczonymi na żądanie specsłużb. Dlatego nie powinno im się ufać. Sam swego czasu kupiłem dysk WD MyPassport i prześwietliłem dodany do niego soft. Niestety z wpisów znalezionych w Internecie wyłania się smutny obraz na jego temat. A wpis na z3s tylko to potwierdza. Poza tym w 2015 WD sprzedał 15 procent swoich udziałów chińskiemu Unispeldor Corporation Limited. A Chińczycy mieli (nie wiem czy już przyjęli) uchwalić prawo, że każde urządzenie i oprogramowanie wyprodukowane na terenie ChRL będzie MUSIAŁO mieć zaimplementowanego rządowego bacdoora.

PGP lub GPG…

.

Adamie, a jak jest z bezpieczeństwem układów szyfrujących TPM (Trusted Platform Module)? Mógłbyś coś napisać na ten temat?

.

Sam korzystam z TPM na jednym z moich laptopów.

Wiem, że to zamknięte rozwiązania, więc nie można mu w pełni ufać. Wiem też że TrueCrypt/VeraCrypt i BitLocker korzystają z TPM (jeśli go wykryją i jeśli im na to pozwolisz) podczas procesu szyfrowania/deszyfrowania dysku.

.

BitLockera podałem tylko informacyjnie, bo to niepoważne szyfrować nim dysk. W przypadku użycia go razem z TPM, BitLocker wymaga układu w wersji 1.2, nie niższej.

TPM-owi zawsze warto dodatkowo pomóc :)

> BitLockera podałem tylko informacyjnie, bo to niepoważne szyfrować nim dysk.

Link, szczegóły, albo to zwykły trolling.

juzek: wystarczy sprawdzić, co Microsoft pisze o przechowywaniu kluczy. Przechowywanie ich to mój ulubiony temat ;)

Microsoft nie mógłby funkcjonować w USA bez ścisłej współpracy z NSA. Nawet jeśli oficjalnie będą się zarzekać że nie współpracują. BitLocker jako rozwiązanie korporacyjnego MS, nie może być wdrożone bez tylnej furtki dla NSA i innych agencji.

.

Wydoroślej człowieku!

Czy może właśnie to ty trollujesz forum?

Niepoważnie to takie rzeczy pisać – kwestia przed kim chcesz ukryć informacje. Jeśli przed przypadkowym złodziejaszkiem to jest to mechanizm bardzo dobry oraz „out of the box”. Jeśli chcesz ukryć informację przed wystarczająco zdeterminowanymi ludźmi to żadne szyfrowanie nie ma sensu – w myśl zasady, że napięcie przyłożone w odpowiednie miejsce ujawnia każde hasło :)

Truecrypt nie korzysta z żadnych mechanizmów sprzętowych (ani z wsparcia procesora dla AES ani z TPM-a)

Mylisz się – TrueCrypt korzysta ze sprzętowej akceleracji AES wbudowanej w CPU. Z uwagi na to że w kryptologii im szybsze szyfrowanie tym łatwiejsze do złamania – wszyscy kumaci zalecają użycie szyfów kaskadowych np. AES-Serpent-TwoFish. Przy odpowiednio długim passwordzie (np. 48-znakowym) nawet stosując kilka Radeonów czas potrzebny do złamania szyfru jest kosmiczny. Oczywiście jak podpadniesz NSA to zawsze mogą zaprząc jakiś superkomputer i wtedy (tak mniemam) każdy szyfr 256-bitowy są w stanie złamać w sensownym czasie tj. poniżej 2 lat. Słuchy chodzą (plotki) że każdy szyfr rozkładają w 3 dni…ale to plotki.

A co sądzicie o makowym FileVault?

http://cdn3.tekrevue.com/wp-content/uploads/2014/01/20140102_filevault_3.png

I tyle w temacie :)

Generalnie, nie jest zle (bo moglo byc gorzej – np jak w WD :) ) – dalej zostaje 'usability’.

Uzytkownik tworzy 'szyfrowana partycje’ i zapisuje klucz do 'odzyskania’ – jak sobie go zapisze 'lokalnie’ i powiedzmy ze straci i klucz i haslo … to jest w czarnej dziurze (0 mozliwosci odzyskania danych), inaczej jest jak zapisze klucze 'w chmurze’ – po paru pytaniach mozna klucz odzyskac, co za tym idzie odzyskac szyfrowana partycje.

Czy Apple 'udostepnia’ klucze? Tego nie wiadomo, jedno jest pewne jak ktos wysyla klucze w chmure to musi sie liczyc z tym ze takie dane sa stracone (tak LastPass nie jest wyjatkiem)

Klucz szyfrujacy nie jest zapisywany wiec bez niego nie da sie 'odzyskac’ danych.

Jedyna metoda jaka zostaje to pelny format dysku (co jak wiadaomo nie jest fajne)

http://sekurak.pl/odkryto-nowe-powazne-luki-w-sprawdzonym-truecrypcie/

Jesteście pewni, że polecacie truecrypta?

Generalnie rzecz biorąc, błędy odkryte w TC nie dyskwalifikują go jako programu szyfrującego w sytuacji gdy zaszyfrowany jest cały dysk (lub wszystkie dyski).

Natomiast gdy ktoś dorwie się odbezpieczonej maszyny z TC (oraz gdy nie usunięto kluczy z pamięci – opcja w ustawieniach) można je wyciągnąć. Ale przecież równie dobrze można sobie zgrać od razu dane – w końcu system jest odbezpieczony ;)

Co do VeraCrypt – ma jeszcze sporo błędów, ostatnio podwójne montowania itd. I ma mocniejsze metody szyfrowania. I tutaj też pojawia się problem (szeroko opisywany na forum) że paranoja ludzi-od-VC (ja nie mówie że to źle, ale…) powoduje to, że ludziom system montuje się długimi MINUTAMI – np. po 30 sek na kontener/dysk/partycje co w efekcie daje 5-15 minut (AFAIR był taki przypadek). Przecież to strzał sobie w stope. Na prawde nie ma różnicy czy klucze można znaleźć w 137 mld lat – czy w 13,7 mld lat (a nawet 1,37 mld lat) ;) ;) ;)

a gdzie LUKS?? jedno z chyba najlepszych rozwiązań i działa podobnie co stary TC (kontener i te sprawy). w debianie można nim zaszyfrować dysk out of the box wręcz.

„Niestety okazuje się, że windowsowy sterownik instalowany przez TrueCrypta zawiera luki pozwalające na eskalację uprawnień użytkowników systemu.” źródło:http://sekurak.pl/odkryto-nowe-powazne-luki-w-sprawdzonym-truecrypcie/

Nie wiem czy wszyscy zauważyli ale magicznym słowem tutaj jest „Windows”.

Oooo… odpieprzcie się od rand.. !

Rand ok, zrozumiano pajace od c++?

„polecamy (…) Truecrypta” – oczom nie wierzę – nie czytacie własnych artykułów?:

https://zaufanatrzeciastrona.pl/post/tag/truecrypt/

Czekam tylko aż okaże się, że ten cały veracrypt to ściema z wielkim backdoorem na tyłku, wykorzystująca naiwność userów w łykaniu każdego nowego undergroundowego” softu z agresywnym marketingiem. :)

jak na teraz jedyną bezpieczną metodą zaszyfrowania windowsa jest chyba odpalenie go na szyfrowanej partycji pod linuksem. wtedy hasło w żaden sposób nie przechodzi przez api windows, które tak naprawdę nie wiadomo co robi i komu co wysyła.

Truecrypt 7.1a JEST nadal bezpieczny jako narzedzie szyfrujące. Znalezione błędy nie mają wpływu na jakość kryptografii przez niego oferowanej – kryptografia to matematyka, implementacja metod szyfrowania w truecrypt jest POPRAWNA wiec twoje zaszyfrowane dane sa BEZPIECZNE.

Poważny błąd o ktorym wspominasz to zapewne elewacja uprawnień do rangi „system” przez exploitacje mechanizmu montowania volumenów w windows. Błąd można wykorzystać jedynie przy odblokowanej stacji uruchamiającej truecrypta, bądz przez swiadome uruchomienie exploita w obrebie aktywnej sesji. Truecrypt nigdy nie zabezpieczał twoich danych, jesli uruchamiany jest na zainfekowanej maszynie. Żadne rozwiązanie szyfrujące tego nie robi.

Fajnie ze badacze to przeanalizowali, myśle ze te produkty bedą terez lepsze.

Wiadomo ze korzystanie z takich rozwiązań jest ryzykowne, zawsze pewniej samemu porządnie zaszyfrować dane.

Ogromnym plusem dysków WD jest prosta konfiguracja i łatwe odblokowane dostępu na dowolnym windowsie, bez konieczności instalowania czegokolwiek. Zwykły user radzi sobie z tym i nie ma problemu aby w organizacji zastąpić nośniki zewnętrzne takimi dyskami.

Do ochrony danych osobowych wg mnie to idealne rozwiazanie, ma balans miedzy poziomem bezpieczeństwa a prostota obsługi.

pgp nam wszystkiego nie zalatwi niestety :(

Panowie a co z linuksowym LUKSEM? Przecież (o ile mi wiadomo) nikt nie stwierdził w nim jeszcze błędów czy obejść.

To bardzo ciekawe. Autorzy widzą w tym dużą lukę i to prawda. Myślę jednak, że faktycznie to czy „mamy problem” zależy (jak zwykle) od modelu zagrożenia.

a) w scenariuszu „ktoś ukrdał/zgubiłem dysk” śmiem twierdzić, że nie ma się czym przejmować.

b) w scenariuszu „policja coś od nas chce” – serio, też nie ma się czym przejmować, chyba że nasz dysk trafi do naprawdę dobrze wyedukowanego i zdeterminowanego biegłego.

c) w scenariuszu „trzyliterowa agencja coś chce” – no, tutaj dopiero faktycznie mogą kombinować skutecznie.

Plusuję ten komentarz. Model zagrożenia to coś, co najczęściej umyka w dyskusjach na temat bezpieczeństwa.

„nasz dysk trafi do naprawdę dobrze wyedukowanego i zdeterminowanego biegłego”

.

Wytłumacz proszę, jak policyjny biegły ma ominąć AES, Twofish, Serpent lub ich kaskadę? Jak dysk jest dobrze zaszyfrowany, to nie ma mocnych na niego, przynajmniej na razie…

Nie musi „omijać AES-a” i innych algorytmów, tak samo jak łapiąc ludzi używających tora można ich deanomizować bez łamania TORa. Korelacje, inne kanały danych (np. keyloger, hasło przypadkowo wpisane w nie tą konsolę, okienko, jakiś określony algorytm na tworzenie haseł) etc.

Niestety, ci którzy na poważnie interesują się bezpieczeństwem robią to biorąc pod uwagę największy model zagrożenia (chronienia przed tajnymi służbami), więc z automatu są traktowani jak przestępcy.

Więc jeśli nie chcecie być na celowniku należy ukrywać o jaki model zagrożenia chodzi, a kwestię zagrożeń traktować ogólnikowo. Wtedy nie wiadomo do kogo skierowany jest artykuł.

i tak nie przewidują w modelu najgorszego wariantu, czyli zhackowanie mózgu. a można to zrobić choćby obcinarką palców, i jak „poszkodowany” pamięta wszystkie niezbędne rzeczy aby dostać się do danych, to je poda.

Bo do tego powinny służyć inne mechanizmy obronne. Jednym z nich jest np. skrypt nadpisujący dane po którejś z kolei błędnej kombinacji albo dane które próbuje się sklonować. Można też mieć podwójną autoryzację, a drugi klucz przechowywać u kogoś innego.

Nadpisywanie czegokolwiek mija się z celem, pierwsze co zrobią fachowcy to obrazek/kopia dysku.

Nie doceniasz osob pracujacych dzis w policji.

Przy okazji takie szyfrowane dyski maja jedna slabosc, nieszyfrowany kanal przesylu danych. Juz bardziej polegal bym na szyfrowaniu robionym na mbo

Ja sam korzystam z LUKSa. Dodatkowo z kontenerów TrueCrypta także pod Linuksem, a więc ostatnie błędy w nim znalezione nie powinny mnie dotyczyć.

wiele lat używałem free compuseca (najporęczniejszy ze znanych mi) ale po zmianie płyty głównej (chip z 770 na 990xa) i dysków (ze starych samsungów na nowe toshiby) coś się stało i nie chce działać prawidłowo; teraz mam diskcryptora – dość podobna funkcjonalnośc jak compusec (ma single sign on i fde, a to najważniejsze), przy czym nie ma funkcji blokowania włączonego systemu na hasło (wygaszaczem ekranu albo ctrl+alt+del) jak compusec; natomast truecrypt i veracrypt testowałem ale kuleją jeżeli chodzi o zaszyfrowanie całego systemu z kilkoma dyskami

Nie wiem w jakim sensie kuleje szyfrowanie całego systemu z kilkoma dyskami? Szyfrujesz najpierw cały dysk systemowy, a potem szyfrujesz po kolei pozostałe dyski i ustawiasz je w opcjach True/VeraCrypt żeby montował je na starcie. Jak zaszyfrujesz pozostałe dyski tym samym hasłem co partycję systemową to się od razu zamontują na starcie systemu. Jak innym, no to muisz wklepać to hasło po pojawieniu się pulpitu.

treucrypt nie ma problemow z szyfrowaniem calego systemu i uzyciu kilku dyskow rowniez szyfrowanych w calosci. oznacz dodatkowe dyski jako „system favorite” i do ich montowania w czasie startu systemu zaznacz „use preboot auth”. oczywiscie dodatkowe dyski musza byc zaszyfrowane ta sama metoda i tym samym kluczem co dysk glowny na ktorym odbywa sie pre boot auth.

na serio polecacie Veracrypta? nie jest to jakiś rządowo agencyjny projekt?

Czy to groźne dziury?

Chyba niekoniecznie.

Najapierw należy sobie odpowiedzieć na fundamentalne pytanie: przed kim/przed czym się chronię?

To naprawdę istotne.

Jeżeli na dysku noszę zdjęcia rodziny, swoje prace itp. i NIE jesteśmy zaangażowani w spiski, KGB, CIA, czy Jedwabny Szlak, to najprostsze szyfrowanie wystarczy. Ewentualny złodziej, czy znalazca po prostu zadowoli się sprzętem. Nie poświęci swojego czasu na zabawę w łamanie zabezpieczeń. Bo i po co? Żeby obejrzeć cudzą teściową przy obiedzie?

Co innego gdy się jest „bad guy’em”. Wtedy nawet Trucecrypt i miekszanie w Kambodży nie pomogą ;-)

(niezorientowanym wyjaśniam: NIE wykorzystano słabości TC)

Aha, jeżeli zabezpieczenia będą na tyle słabe, że po sieci zaczną krążyć „ready to use” aplikacje typu „unformat/undelete/uncrypt”, to faktycznie będzie źle. Ale to nie ten przypadek.

Nie rozumiesz sensu dlaczego ludzie szyfrują. Nie jest ważne kim jesteś i jakie dane trzymasz. Jeśli będziesz flejtuchem i nie będziesz przykładał należytej uwagi do bezpieczeństwa swoich danych, w końcu je stracisz. Czy to przez nieuwagę, lenistwo, lekceważenie – kiedyś się to zemści To tak jakby tworca programu szyfrującego poszedł na łatwiznę i tworzył programy na takiej zasadzie, jak kasowanie czegoś z dysku bez ich nadpisywania. Albo jeszcze lepiej, ukrywanie czegoś w tzw. głębokim ukryciu. Dlatego powinno się podchodzić do szyfrowania należycie, bo o to chodzi przecież w szyfrowaniu, żeby NIKT nie oglądał naszych danych. Jak nie będziemy zważać na szczegóły uwagi, to za jakiś czas nasze dane mogą wpaść w niepowołane ręce. Nawet nie my musielibyśmy byc za to odpowiedzialni. Może poďobne myślenie do Twojego ma admin platformy medycznej, którą nam majstrują w PL?

@Ziutek napisał

„Najapierw należy sobie odpowiedzieć na fundamentalne pytanie: przed kim/przed czym się chronię?”

Należy uwzględnić ochronę nie tylko przed odczytaniem poufnych danych, ale także przed prowokacją polegająca na spreparowaniu kompromitujących danych i podrzuceniu ofierze. A to dotyczy już każdego z nas.

Pozdrawiam

„Część błędów została już naprawiona przez producenta.” – ale że jak? Czy została wydana jakaś aktualizacja dla posiadaczy dysków WD? Posiadam dwa dyski jeden WD My Passport drugi WD My Passport Ultra i ostatnia aktualizacja Firmware pochodzi z 24 września 2014 roku.

Poprawcie dystrybucję na rozkład w zdaniu „Zamiast zatem użyć przynajmniej losowego zalążka, producent dysku ograniczył jego dystrybucję nie tylko do wartości jakie może przyjmować funkcja czasu”.

Co z programem diskcryptor? Czyżby nie był godny zaufania? Veracrypt to jakaś porażka. Sprawdzenie czy hasło jest poprawne przy uruchamianiu komputera zajmuje około minuty (na całkiem dobrym sprzęcie).

No i o to chodzi żeby to trwało. Wyobraź sobie, że jakiś mega serwer metodą brute force będzie na sekundę pierdylion haseł sprawdzał. Jeśli nawet taki mega serwer po każdym haśle musi chwilkę poczekać, to ten proces łamania się może lekko wydłużyć. Tak ciężko to zrozumieć?

Czy macie jakieś opinie o sprzętowym szyfrowaniu Samsungów? Mam nadzieję że nie jest podobnie dziurawe….

Z czystej ciekawości może głupie pytanie, a jak się to ma do konfiguracji raidowych?

hipotetycznie, szyfrujesz 2 dyski, potem nakładasz np pseudoraid programowy. ewentualnie, szyfrowanie pseudoraidu? w ogóle wykonalne? sensowne?

Ja tam mam szyfrowany dysk twardy z… WD. Ale to ten po poprawkach bo kupione bardzo niedawno i na nim jeszcze wszystko zaszyfrowane Veracryptem. Bardzo współczuję ludziom, którzy w razie wypadku będą mi „Próbować” rozszyfrować dysk ;) A i dodam, że najważniejsze dane są jeszcze dodatkowo zaszyfrowane jakimś płatnym programem.

Jaki masz model tego dysku?

Czy coś w temacie szyfrowanych dysków poszło do przodu? Co teraz polecacie – zarówno do firmowych laptopów, jak i zewnętrzne potrzebuje zaszyfrowac.

Inny sprzęt, ale temat pokrewny: policji kanadyjskiej udało się dostać do zawartości szyfrowanego sprzętowo dysku Datalocker.

https://www.hacker10.com/encryption-software-2/canadian-police-cracks-datalocker-encrypted-drive/

Wiadomo może czy WD wypuściło jakąś aktualizację firmware która usuwa w/w błąd?

Co do WD to tragedia nie tylko pod względem jakości szyfrowania, mam dwa dyski 2TB, kupione w podobnym czasie, hasło było założone i zdjęte a dysk po pewnym czasie uaktywnił zabezpieczenie i nie akceptuje haseł, żadnych nawet tych używanych poprzednio, czy da się z tym coś zrobić?

klasycznie dało się odzyskać tylko część danych, reszta nie istnieje dla programów do odzyskiwania typu Rstudio, czy testdisk