Od ok. 9:30 do skrzynek Polaków zaczęły w masowych ilościach trafiać wiadomości zawierające złośliwy załącznik udający dowód rzekomego zakupu towaru. Choć rodzaj ataku jest świetnie znany, to niestety użytkownicy nadal klikają.

Pewnie zapytacie, ile razy można pisać o tym samym. Niestety mimo naszych i Waszych wysiłków nadal setki, jak nie tysiące uzytkowników w całej Polsce grzecznie włącza makro w losowych dokumentach Worda i instaluje złośliwe oprogramowanie. Na dole wiadomości znajdziecie kilka IOC, by wykryć w swoich sieciach osoby, które już kliknęły oraz uniemożliwić innym popełnienie tego samego błędu.

Stara sztuczka, masowa skala

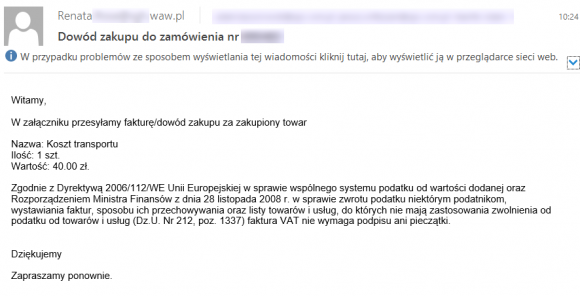

Wiadomość wygląda następująco:

W załączniku przesyłamy fakturę/dowód zakupu za zakupiony towar

Nazwa: Koszt transportu

Ilość: 1 szt.

Wartość: 40.00 zł.

Zgodnie z Dyrektywą 2006/112/WE Unii Europejskiej w sprawie wspólnego systemu podatku od wartości dodanej oraz Rozporządzeniem Ministra Finansów z dnia 28 listopada 2008 r. w sprawie zwrotu podatku niektórym podatnikom, wystawiania faktur, sposobu ich przechowywania oraz listy towarów i usług, do których nie mają zastosowania zwolnienia od podatku od towarów i usług (Dz.U. Nr 212, poz. 1337) faktura VAT nie wymaga podpisu ani pieczątki.

Dziękujemy

Zapraszamy ponownie.

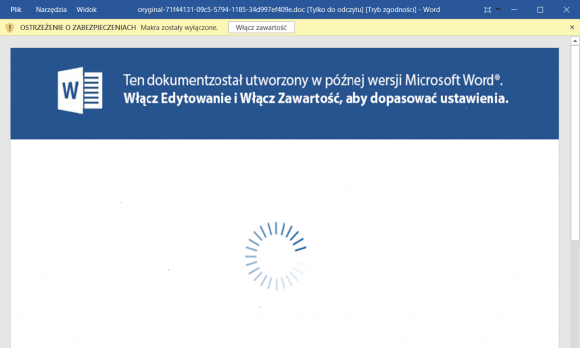

Do wiadomości załączony jest plik o nazwie

oryginal-38f91101-15c5-5768-3714-44d912ef420e.doc

Cały ciąg po „oryginal” jest unikatowy dla każdego obserwowanego załącznika. Dokument wygląda tak:

Kilka wskaźników pierwszego etapu infekcji:

nevolakro.co olseneinfeis.com zepter.com gbfeiseis.com fesirunfve.com 104.198.56.86 130.211.122.163 134.249.212.17 159.224.47.224 176.121.202.176 188.26.144.217 46.250.21.195 46.33.233.164 94.41.123.0

Nie jesteśmy pewni co robi tam domena „zepter.com”, ale jeśli Hybrid Analysis się nie myli i nie sprzedajecie garnków to lepiej dzisiaj zablokować. Plik EXE pobierany przez skrypt Powershella uruchamiany przez makro z Worda to bankowy koń trojański Nymaim (tu jego świetna analiza).

Jeśli nadal walczycie w swoich firmach z podobnymi problemami to dobrym pomysłem jest zablokowanie mozliwości uruchomienia makro dla wszystkich dokumentów nie zapisanych na dysku sieciowym.

Dziękujemy Czytelnikom zgłaszającym próbki.

Komentarze

Co zrobić jak popełniło się głupotę i kliknęło na tego maila?

1. Po kliknięciu w emaila nic.

2. Po otwarciu załącznika nic (chyba że były domyślnie włączone makra – patrz punkt 3)

3. Po kliknięciu „Enable content”, „Włącz zawartość” itp – polecana reinstalacja komputera i zmiana wszystkich haseł.

Dostałam podobnego maila, ale z innej domeny (onet konkretnie). Nawet miałam okazję go rano do certu wysłać.

Doszedł i trafił do analizy, dzięki :P

Czy jeśli się otworzyło załącznik i uruchomiło makro, ale Kaspersky podał informację, że wykrył i zablokował szkodliwe oprogramowanie, to można uznać, że nic się nie stało, czy również konieczna reinstalacja systemu i zmiana haseł?

W ostrzeżeniach Kaspersky mam informację „Wykryty obiekt (pamięć procesu) nie został przetworzony”, ale w szczegółowym raporcie, obok informacji, że wykryto i zablokowana szkodliwy program, jest też coś takiego: „Aplikacja została dodana do grupy Zaufane PowerShell.EXE Powód: analiza podpisu cyfrowego”.

To zależy czy lubisz ryzyko. Próbka którą analizowaliśmy jest wykrywana tylko przez 10/59 antywirusów. Kaspersky akurat ją wykrywa nawet, ale jako „UDS:DangerousObject.Multi.Generic” co jest bardzo średnim strzałem. Ale faktycznie, jest spora szansa że oprogramowanie zostało zablokowane.

Możesz też przejrzeć IoC które wkleiłem w innym komentarzu (pliki w %APPDATA%) albo sprawdzić czy coś Ci się injectuje w strony bankowe, ale moim zdaniem w momencie uruchomienia złośliwego oprogramowania na systemie „all bets are off” i jedyne słuszne rozwiązanie to reinstalacja.

A czy Avira zaliczała się do tej dziesiątki ? Z góry dziękuję za odp :)

Źródło tych statystyk o 10 infekcjach to virustotal – teraz już 11 AV wykrywa. Aviry niestety wśród nich nie ma.

A czy Norton Internet Security wykrywa?

Kaspersky na UTM Stormshield nic nie wykrył ok. godz. 10. Również GData na stacjach puściła załącznik.

Mail dość dobrze napisany bez błędów. Tego już w samym pliku nie miałem okazji dostrzec :)

W ubiegłą środę była podobna kampania ale gorzej „spolszczona”.

Mam kilka pytań:

1. Czy ten wirus działa tylko na Windows, czy też na inne systemy?

2. Reinstalacja komputera oznacza pełny format dysku i co za tym idzie skasowanie wszystkich partycji?

3. Czy jeżeli załącznik był otwarty na Windows, to czy mając linuxa na tym samym dysku, ale na innej partycji nadal trzeba będzie Linuxa stawiać od początku, czy jest on „bezpieczny”? No i w drugą stronę.

4. Czy podpięcie zewnętrznych nośników pod zainfekowany komputer też je zainfekuje (nawet jeżeli są podpięte gdy drugi system jest odpalony).

5. Czy zrobicie może kiedyś jakiś ranking odnośnie najbardziej zaspamowanych skrzynek? Mam wrażenie, że o2 będzie wiodło prym.

Na szczęście sam z siebie nie wierzę i nie odpalam takich plików (od razu wylatują), ale wczoraj zaskoczyłem się mailem z ipko z potwierdzeniem zapłaty. Treść maila bardzo podobna do tej powyżej a szczegóły tylko w załączniku i dziwnej nazwie. Okazało się, że narzeczona płaciła za ubezpieczenie auta.. Dodatkowo zapytałem o której godzinie płaciła. Gdyby nie przypadek to bym tego maila do spamu wrzucił.. PKO zdecydowanie powinno popracować nad swoimi potwierdzeniami.

Pozdrawiam.

1. Tylko Windows

3. W teorii trzeba stawiać od początku (jest możliwa infekcja). W praktyce w 100% bezpieczny (absolutnie nic tego nie robi).

4. W teorii tak, w praktyce prawie nic nie próbuje infekować USB (i słusznie, bo to technika niegodna XXI wieku). No i wirusy komputerowe to nie grypa, mogą najwyżej skopiować jakiś plik na USB – dla pewności możesz sformatować to USB i mieć 100% pewności że jest czysty.

Nawet gdyby ktoś np. uruchomił go w ms office działającego przez wine?

> Nie jesteśmy pewni co robi tam domena „zepter.com”, ale jeśli Hybrid Analysis się nie myli i nie sprzedajecie garnków to lepiej dzisiaj zablokować

Hybrid Analysis się nie myli. Ale domena zepter.com jest bezpieczna.

Zepter.com to nie jest domena do której idzie request, nymaimowe requesty idą bezpośrednio pod odpowiedni adres IP ze spoofowanym nagłówkiem Host. Aktualnie ta spoofowana domena to zepter.com albo carfax.com. Swego czasu były też np. breitling.com albo sixt.com.

Aktualnie prawdziwe domeny C2 to „gedstines.com”, „fesirunfve.com”. olseneinfeis.com też gdzieś mamy w logach, ale to prawdopodobnie przyszła domena (jeszcze żadnej komunikacji się nie da z nią nawiązać).

Do IOC bym dodał dziwne pliki w %APPDATA%, pasujące do schematu:

%appdata%\chans-%!rndl_0_0_1_1_3%.exe

%allusersprofile%\vmebus-%!rndl_0_0_1_1_3%.exe

%appdata%\vmbus-%!rndl_0_0_1_1_3%.exe

%allusersprofile%\pcmcia-%!rndl_0_0_1_1_3%.exe

gdzie %!rndl_0_0_1_1_3% to losowa liczba, a .exe jest wrzucony do HKCU\Software\Microsoft\Windows\CurrentVersion\Run.

Językowo twórcy e-maila się nie popisali… „Ten dokument został utworzony w PÓŹNEJ wersji Worda” – wiadomo, że powinno być późniejszej albo nazwa konkretnej wersji. Wpadki gramatyczno-językowe powinny dawać już do myślenia, jeżeli kliknęło się w ten link.

A ja się dałam złapać :( czy jeśli otworzyłam plik ale nie kliknelam na „włącz edytowanie” to mój komputer jest bezpieczny?

Adam odpowiedział w drugim komentarzu.

Haha, dostałem taką wiadomość na pocztę. Była w folderze SPAM. Treść wiadomości, pseudo faktura jako plik .doc oraz cała nazwa pliku, to te trzy elementy które mówiły mi że to z pewnością jakaś podpucha na naiwnych. Momentalnie znalazłem ten art. na Z3S i co się okazało? Nie myliłem się.

Skuteczność tego typu kampanii zwiększa pewien brak kultury pisania maili. Wierzcie albo nie ale w porównaniu do niektórych przekazywanych treści wraz z ważnymi załącznikami ta wiadomość jest wprost doskonała. Na porządku dziennym jest mail z tematem faktura, dokument i samym załącznikiem wysyłany naprawdę z onetu :)

I myśl tu teraz czy to nie próba wyłudzenia ;) To i ludzie klikają :(

Ja z fascynacją przyglądam się zabawom ze spacją:

– formatowanie spacją

– spacje mnogie

– spacje przed przecinkami

M am gościa .W pracy ,który pisze mniej więcej ,w ten właśnie sposób .

W szkole podstawowej miałem zajęcia z maszynopisania. Oprócz walenia w klawisze prawdziwej maszyny do pisania pani tłumaczyła jak się formatuje tekst oraz jak pisać bez patrzenia na klawiaturę. Za mało tego było żeby zostało w głowie na dłużej.

Dziś zastanawiam się, czemu nie ma zajęć z pisania na klawiaturze skoro od lat ’80 ubiegłego wieku wiadomo było, że komputer będzie narzędziem pracy w niemal każdym biurze, a od końca lat ’90 stał niemal w każdym domu? Przecież dziś więcej pisze się na klawiaturze niż odręcznie.

Poczta z o2 forwardowana na gmaila – gmail wykrywa wirusa i blokuje załącznik.

Jak zachowa się opisywany szkodnik przy próbie uruchomienia wspomnianego pliku za pomocą OpenOffice lub Libre Office ?

Czy wirus jest groźny tylko dla użytkowników pakietu Microsoftu?

Czy we wspomnianych wyżej opensourcowych pakietach biurowych można się jakoś dodatkowo zabezpieczyć przed tego typu zagrożeniami?

Prosiłbym o umieszczanie w informacjach również informacji dot. zachowań wirusa w alternatywnych pakietach biurowych – oczywiście Office Microsoftu jest standardem branżowym jednak wielu użytkowników i małe firmy korzystają chętnie z darmowych rozwiązań….

Jeśli poziom bezpieczeństwa masz ustawiony na wysoki, to makra w LO uruchomią się tylko wtedy, gdy są podpisane przez zaufanych wystawców. W dodatku – z tego co pamiętam – wysoki poziom jest włączony domyślnie. W każdym innym wypadku niemal pewna jest infekcja malware.

Jeśli chcesz się jeszcze bardziej zabezpieczyć się, to skorzystaj z banalnie prostego programu, ktory blokuje wszystkie próby uruchamiania skryptów w systemie, blokuje komendy z poziomu Eksploratora w PowerShellu, nie będzie uruchamiać dokumentów z zewnętrznych źródeł, zablokuje ActiveX oraz obiekty OLE.

https://github.com/securitywithoutborders/hardentools

nowa wersja:

Witam serdecznie,

Nawiązując do rozmowy telefonicznej wysyłam fakturę z brakującym numerem.

Pozdrawiam

Stanisław Nowak

Biuro Rachunkowe

U mnie też tylko podpis inny:

Pozdrawiam

Ewa Baran

Biuro Rachunkowe

Połapali się i wyszła teraz druga tura, ze zmienionym tematem:

PD: Brakujący numer faktury

Wiąże się z tym też inna ciekawostka – być może celowa próba obejścia niektórych zabezpieczeń – w Outlooku 2016, na liście wiadomości nie pokazuje się symbol załącznika przy takim mailu (spinacz), mimo tego że załącznik jest w wiadomości. Pewnie w jakiś sposób zostało to spreparowane. Żeby było ciekawiej to adresy e-mail z których pochodzą wiadomości, bardzo często nie istnieją. Dostałem pierwszą taka wiadomość 1 marca, pomyślałem że to pomyłka więc odpisałem. Odpowiedział mi demon poczty tlena że taki adres nie istnieje.

U mnie coś takiego, firmowa skrzynka w nazwie:

http://imgur.com/DnzXxIO

https://www.virustotal.com/pl/file/75fa33b86c328fed323bd9712a074a99c634d156ccea32349e6a5f61898942c4/analysis/1488883103/

u mnie wczoraj dwa z „dyrektywą UE”, dziś kolejny z nową wersją

Witam serdecznie,

Nawiązując do rozmowy telefonicznej wysyłam fakturę z brakującym numerem.

Pozdrawiam

Janina Lewandowski

Biuro Rachunkowe

z 10.14 dziś:

———-

Witam serdecznie,

Nawiązując do rozmowy telefonicznej wysyłam fakturę z brakującym numerem.

Pozdrawiam

Magdalena Kwiatkowski

Biuro Rachunkowe

———

w załączniku dokument doc z makro:

0444.doc

https://www.virustotal.com/pl/file/8345e5bd79b0c8507814fcdc8a34ce68915536527aaad3b88a1cded9271cc144/analysis/

Tak samo wyglądający po otwarciu dokument jak z wczoraj.

Inne zaciemnienie vbs w makro niż wczoraj:

http://pastebin.com/qSKWRedU

z 10.40 z dziś:

Treść e-mail

———-

Witam serdecznie,

Nawiązując do rozmowy telefonicznej wysyłam fakturę z brakującym numerem.

Pozdrawiam

Magdalena Kwiatkowski

Biuro Rachunkowe

————

załącznik: 0444.doc

tak samo wyglądający po otwarciu jak wczorajszy dokument.

https://www.virustotal.com/pl/file/8345e5bd79b0c8507814fcdc8a34ce68915536527aaad3b88a1cded9271cc144/analysis/

skrypt vbs inny niż z wczoraj:

http://pastebin.com/qSKWRedU

uzupełnienie

————

dziś ssany jest payload z:

hxxps://amosirago.co/ceb.exe

Większość av jeszcze sobie z nim nie daje rady:

https://www.virustotal.com/pl/file/87b016bd1e247197ed36ee66bc4e8d3fd3fac308457ca2a3ff8b5749c081df40/analysis/

Ja już dzisiaj otrzymałem obie wersje

U mnie dziś to samo ale mail z domeny @sgh.waw.pl

Dostałam list z domeny @sgh.waw.pl Na jaki adres, w celu analizy, mam go przesłać.

Avast nie wykrył problemu ale pracowy ESET NOD zareagował prawidłowo.

A co jeśli próbowałam otworzyć ten plik na telefonie Samsung S7 w Windows Jak mam sprawdzić czy mam wirusa w telefonie?

A ja nie dostaję takich akcji, praktycznie nigdy, co robię źle? ;)

ma ktoś pomysł jak to zablokować na serwerze poczty? zwykle przez parę godzin antywirus nie reaguje jeszcze i przechodzą przez exima i mailscannera… sprawdzenie spf nie działa bo wybierają serwery poczty, które mają z tym problem (tlen, aster)

To zaczyna się robić nudne….

Ostatnio coraz częściej klienci dzwonią i pytają czy ta faktura to prawdziwa czy nie bo nie wiedzą czy klikać :D.

I wbrew pozorom w firmach gdzie dużo leci faktur to jest kolosalny problem.

Gdy piszecie o zagrożeniach to podajcie jakie systemy operacyjne są zagrożone. Nie tylko windowsem świat stoi.

W pl tylko Windows

Jaki soft polecacie do skanowania kompów na zawartość wszystkich smieci, kiedyś dobry był spybot oraz unhackme a teraz ?

FRST?

Tez dostałam :/

Z maila:

[email protected]

„Witamy,

W załączniku wysyłam fakturę zakupu za zakupiony towar

Nazwa: Koszt transportu

Ilość: 1 szt.

Wartość: 880.00 zł.

Zgodnie z Dyrektywą 2006/112/WE Unii Europejskiej w sprawie wspólnego systemu podatku od wartości dodanej oraz Rozporządzeniem Ministra Finansów z dnia 28 listopada 2008 r. w sprawie zwrotu podatku niektórym podatnikom, wystawiania faktur, sposobu ich przechowywania oraz listy towarów i usług, do których nie mają zastosowania zwolnienia od podatku od towarów i usług (Dz.U. Nr 212, poz. 1337) faktura VAT nie wymaga podpisu ani pieczątki.

Dziękujemy

Biuro Rachunkowe”

Ja dostałam 6,14 i 20 marca i każdy z innego adresu i innej domeny i w mailu z 20 marca jest kwota 1352zł i brzmi tak:

Witam

Proszę o zapłacenie za fakturę FV/145/2017

z dnia 08.03.2017r. Termin płatności minął 17.03.2017r. Kwota do zapłaty

1352,- zł. Pilne!

Pozdrawiam

Paweł Mazur

I różni się tym, że w dwóch poprzednich nikt się nie podpisał. Ktoś powie co mam zrobić ? :/