Zamknięcie botnetu to z reguły spory sukces organów ścigania. Botnet ma jednak to do siebie, że lubi wracać. Zapobiec temu może sukces większy, choć trudniejszy do osiągnięcia – jest nim zamknięcie autora botnetu. Spotkało to twórcę SpyEye.

W czerwcu 2013 Sasza Panin wracał do Moskwy z Dominikany, gdzie odwiedzał swojego znajomego. Nie zdążył jednak wsiąść do samolotu powrotnego, ponieważ został zatrzymany przez dominikańską policję na podstawie nakazu aresztowania, wystawionego przez Interpol. Usłyszał, że po kontroli dokumentów będzie kolejnym lotem odesłany do swojego kraju, jednak samolot, do którego został 1 lipca wprowadzony, wylądował w USA, a Sasza został zatrzymany przez amerykańskie służby.

Czemu Amerykanom tak bardzo zależało na zatrzymaniu Rosjanina? Będzie to pewnie łatwiej zrozumieć jeśli dodamy, że Aleksander Andriejewicz Panin był autorem jednego z najpopularniejszych narzędzi cyberprzestępców – SpyEye. Znany na co dzień pod pseudonimem Gribodemon figurował od wielu miesięcy na liście najbardziej poszukiwanych przestępców. Amerykanie czekali dwa lata, aż postawi stopę w kraju, w którym będą go mogli aresztować. Aby zrozumieć, jak do tego doszło, trzeba się cofnąć do roku 2010.

Poważny konkurent ZeuSa

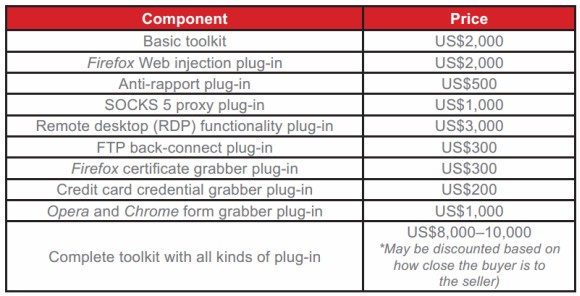

W styczniu 2010 na słynnym forum Darkode.com pojawiła się oferta sprzedaży SpyEye. Na rynku, praktycznie całkowicie zdominowanym od roku 2007 przez ZeuSa, była to duża nowość. Gribodemon reklamował swój produkt na wielu forach jako lepszy od ZeuSa – nazywał go nawet „ZeuS Killer”. Podstawowy zestaw kosztował 2 tysiące dolarów, a „pełna opcja” 8500 USD. SpyEye nie tylko potrafił zbierać z komputera dane kont użytkownika (czy też usuwać ZeuSa), ale przede wszystkim jego mocną stroną były ataki MitB, czyli „Man in the Browser”, polegające w tym wypadku na podmienianiu w locie stron bankowości elektronicznej w celu wyłudzenia od użytkownika jednorazowych kodów zatwierdzających przelewy.

Rynek szybko docenił profesjonalizm twórcy SpyEye. Stworzone przez niego narzędzia były bardzo skuteczne i łatwe w obsłudze, zapewniał także szybkie wsparcie techniczne. Jako pierwszy na rynku oferował także wtyczki, które klient mógł samodzielnie konfigurować. W trakcie śledztwa agenci znaleźli na koncie Panina w serwisie Gmail ok. 80 wiadomości, w których pomagał swoim klientom oraz wysyłał im aktualizacje oprogramowania. FBI szacuje, że z jego usług skorzystało 150 przestępców, odpowiedzialnych za milionowe kradzieże z amerykańskich banków. Tylko jeden z nich, działający pod pseudonimem Soldier, okradł klientów amerykańskich banków na ponad 3 miliony dolarów. W sumie szacuje się, że SpyEye zainfekował ok. półtora miliona komputerów na całym świecie, a tylko w roku 2013 mógł odpowiadać za opróżnienie nawet 10 000 rachunków bankowych.

O znaczeniu Gribodemona i jego produktu na czarnym rynku najlepiej świadczy fakt, że gdy Slavik, ciągle nieuchwytny autor słynnego ZeuSa, oficjalnie wycofywał się z interesów w październiku 2010, własnie jemu oficjalnie przekazał kod źródłowy i dalsze wsparcie produktu.

Utalentowany nastolatek

Sasza Panin urodził się w roku 1989 w Twerze, kilkaset kilometrów od Moskwy. Był w piątej klasie, gdy rozwiedli się jego rodzice. Przeprowadził się wtedy do babci. W szkole radził sobie dobrze, a szczególnie błyszczał na lekcjach matematyki i informatyki. Kariera programisty była dość popularna w okolicy, jednak gdy Sasza zrezygnował z dalszej edukacji, nie znalazł pracy w mieście i wyjechał do Moskwy. Nawet jego matka nie wie, gdzie wtedy pracował. Opowiadał jej tylko, że jego marzeniem jest stworzenie technologii zacierającej granice między człowiekiem a komputerem, a w celu realizacji projektu potrzebuje najpierw zgromadzić odpowiednie środki.

Jego prawnik przedstawia Saszę jako genialnego programistę, który nie dostał atrakcyjnej pracy, żył w małym mieszkanku w Moskwie i nie dorobił się na swoim produkcie, ponieważ nie miał udziałów w zyskach swoich klientów. Porównuje go do Kałasznikowa, który co prawda skonstruował karabin, ale nie wywołał żadnej wojny. Prokurator nie do końca zgadza się z tą opinią. Sasza w styczniu tego roku przyznał się do części zarzutów związanych z oszustwami i oczekuje na proces w amerykańskim więzieniu w Atlancie. Jak jednak Amerykanie go zidentyfikowali?

Krok po kroku, ślad po śladzie

Próbując zidentyfikować autorów botnetów, organa ścigania często korzystają z wyników pracy specjalistów zajmujących się zwalczaniem złośliwego oprogramowania. W tej sprawie FBI blisko współpracowało z firmą Trend Micro, która poświęciła wiele czasu właśnie SpyEye. Badacze między innymi przejęli kontrolę nad jednym z serwerów C&C, używanych przez przestępców (pierwsze wersje oprogramowania były podatne na liczne błędy), na którym znaleźli ślady prowadzące do bliskiego współpracownika Gribodemona, działającego pod pseudonimem bx1. W pliku konfiguracyjnym odnaleziono adres email oraz hasło do panelu serwisu Virtest.com – czarnorynkowego odpowiednika VirusTotal. Adres email z kolei doprowadził do profilu na Facebooku…

Agentom FBI udało się ustalić tożsamość bx1 – był to Hamza Bendelladj, obywatel Algierii. W lutym 2011 agenci przejęli jeden z zarządzanych przez niego serwerów C&C botnetu, znajdujący się w Atlancie. Znalezione na nim dowody potwierdzają, że był wykorzystywany do sterowania ok. 200 komputerami znajdującymi się w USA oraz w innych krajach i wykorzystywanymi do prowadzenia operacji bankowości elektronicznej (serwer przechowywał formularze logowania ponad 200 różnych banków). Na początku lipca 2011 agenci FBI działający pod przykryciem kupili od Gribodemona najdroższe pakiety usług i zapłacili mu za pomocą usługi Liberty Reserve. Jest to istotna informacja, ponieważ warto pamiętać, że w maju 2013 szefowie LR zostali zatrzymani na podstawie amerykańskich listów gończych, a dane systemu przejęły organa ścigania.

W grudniu 2011 gotowy już był akt oskarżenia przeciwko Hamzie Bendelladj, jednak tożsamość Gribodemona ciągle nie była znana Amerykanom. Dopiero żmudna praca nad łączeniem drobnych śladów takich jak adresy email, numery ICQ (wciąż popularnego w Rosji) czy dane rejestrowanych domen pozwoliły agentom FBI, pracującym wspólnie z pracownikami Trend Micro, na ustalenie prawdziwego nazwiska Gribodemona. Wiedza ta była utrzymywana przez dwa lata w sekrecie. Amerykanie czekali, aż Panin pojawi się w jednym z krajów, z którymi mają umowę o ekstradycji. Taka okazja pojawiła się dopiero w czerwcu 2013, kiedy to Panin został zatrzymany na Dominikanie.

Sam Hamza został aresztowany w styczniu 2013 w Bangkoku, gdy wsiadał do samolotu lecącego do Egiptu. W maju trafił do USA, gdzie nie przyznał się do winy. Proces Panina odbędzie się w kwietniu tego roku. Miejsce bx1 i Gribodemona zajęli już inni oferenci, a kod źródłowy ich produktu jest nadal rozwijany.

Źródła: USA Today, Krebs on Security, Microsoft, TrendMicro, Wired, FBI.

Komentarze

„Andreevich”

Błagam – Andriejewicz. Nie rozumiem głupiej mody na zangielszczanie czegoś, co bezproblemowo można przełożyć na polski. Zwłaszcza, że w Polsce jest sporo osób o nazwiskach będących patronimicznymi.

Mody jak mody, nie pamiętałem poprawnej transliteracji. Poprawione.

@Adam:

Polecam na przyszłość, bardzo przydatne:

http://so.pwn.pl/zasady.php?id=629697

@ru:

To nie moda, najczęściej po prostu lenistwo lub/i niewiedza.

szkoda tylko że to nie jest prawdziwy Gribodemon/Harderman :-)

To czemu się przyznał?

Jednak samoloty to niebezpieczny środek transportu…

Na furmance też mogli go zwinąć… :)

Świetny artykuł!