Od ostatniej soboty każdy z użytkowników polskich banków internetowych loguje się do nich trochę inaczej. Dodatkowy kod SMS lub zatwierdzenie w aplikacji miały poprawić bezpieczeństwo. Czy poprawiły?

Do tej pory złodziej, który ukradł nasz login i hasło do banku mógł zajrzeć do naszego rachunku, poczytać historię przelewów przychodzących i wychodzących, zobaczyć, ile zarabiamy, gdzie kupujemy pietruszkę, zapłacić rachunek za prąd na następne 30 lat – ale nie mógł ukraść pieniędzy, nie mogąc odczytać kodu z SMS-a lub kliknąć za nas w aplikacji banku. Nowa unijna regulacja postanowiła życie złodziejom utrudnić – od 14 września potrzebują kodu z SMS-a lub potwierdzenia z aplikacji już do logowania do rachunku – tak samo jak my, prawowici użytkownicy.

To w ogóle złodziejom nie przeszkadza

Tak jak się spodziewaliśmy, wdrożenie nowych mechanizmów logowania nie stanowiło istotnej przeszkody dla złodziei. Od lat znają już sposoby wyłudzania kodów SMS (w końcu bez nich nie mogliby nic ukraść) i po prostu musieli dodać nowe pola do swoich formularzy wyłudzających informacje od nieświadomych niczego ofiar. To, czego nie przewidzieliśmy, to to, że zajmie im to aż 4 dni. Jak się jednak okazuje, nawet w Pakistanie (bo tam często wynajmowani są deweloperzy narzędzi polskich złodziei) proces wdrożenia zmian kilka chwil zajmuje.

Przykładowe wdrożenie PSD2 u złodzieja

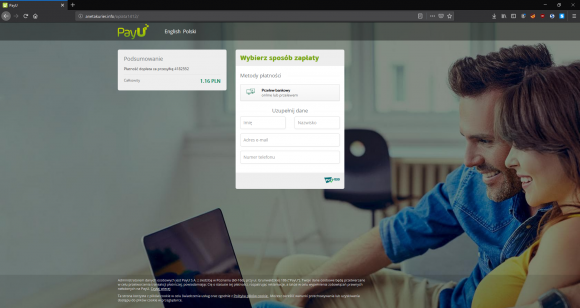

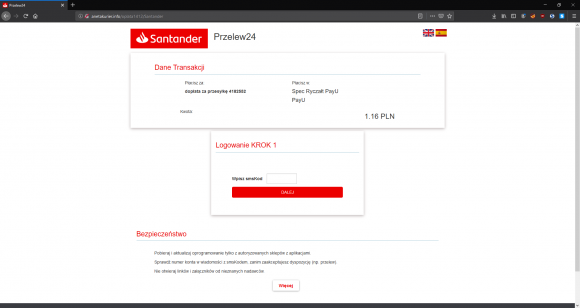

Ofiara otrzymuje SMS-a, z którego wynika, że powinna dopłacić 1,16 PLN do przesyłki kurierskiej. Klika w link i ląduje na odpowiednio spreparowanej stronie złodzieja.

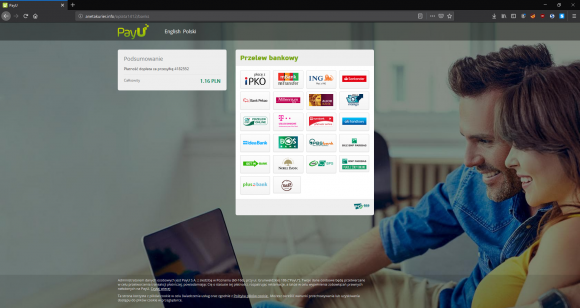

Jeśli nadal jest przekonana, że należy kontynuować „płatność” (a wiele osób, szczególnie używając smartfona, nie patrzy na pasek adresu), wybierze swój ulubiony bank.

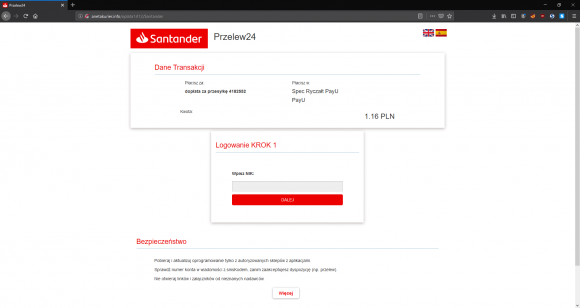

Jeśli ofiara jest klientem Santandera, to wyląduje na odpowiednio przygotowanej witrynie udającej ten właśnie bank.

Zostanie tam poproszona o NIK (identyfikator klienta).

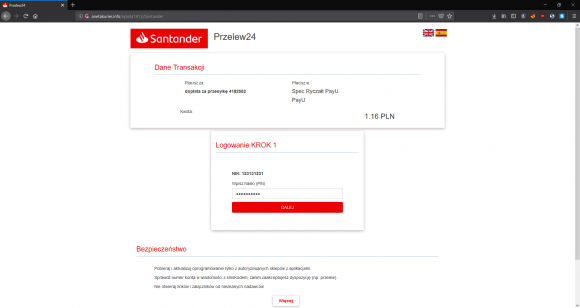

Następnie strona poprosi o PIN (hasło).

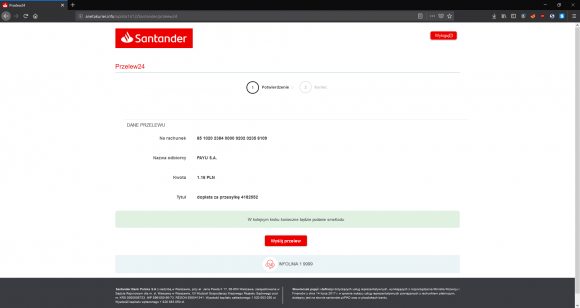

Po czym – wdrażając silnie uwierzytelnienie – strona złodzieja poprosi o kod SMS. Otrzymawszy te dane złodziej może już zalogować się do banku zamiast klienta. Ofiara, nawet jeśli przeczyta SMS-a, zobaczy, że faktycznie loguje się właśnie do banku.

Pozostaje jeszcze przekonać klienta, że faktycznie opłaca przesyłkę.

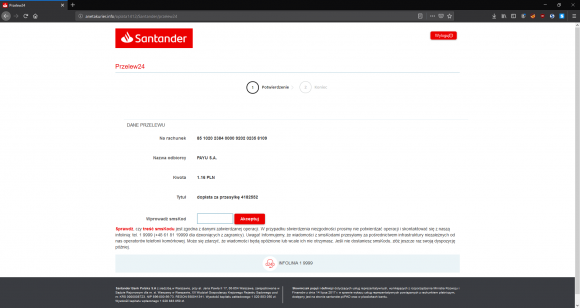

I wyłudzić od niego drugi kod z SMS-a. Osoby, które skopiują na stronie kod autoryzacyjny, nie czytając pełnej treści drugiego SMS-a, padną ofiarą złodzieja.

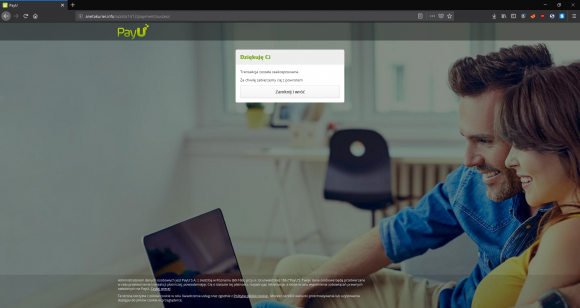

Złodziejowi pozostaje podziękować za udany atak. Sformułowanie jest trochę niezręczne – zapewne autor strony nie mówi po polsku, a zamawiający nie zdążył jeszcze wprowadzić poprawek.

Wdrożenie trwa

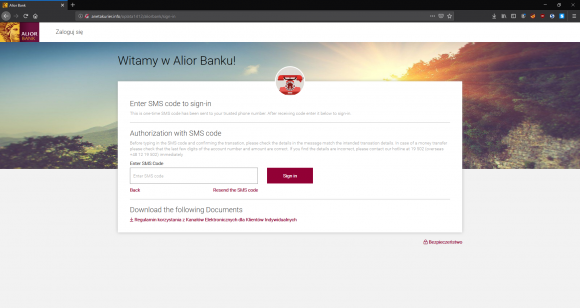

Obserwacja działań przestępców pozwala nam stwierdzić, że proces dostosowania do PSD2 jest rozpisany na wiele etapów. Pamiętajmy, że dyrektywę muszą wdrożyć w kilkunastu bankach – to dużo trudniejsze, niż wdrożenie w jednej instytucji. Skutki takiego projektu widać np. w przypadku Aliora – programista najwyraźniej kopiował ekrany z wersji anglojęzycznej, a zamawiający nie zdążył wprowadzić odpowiednich korekt.

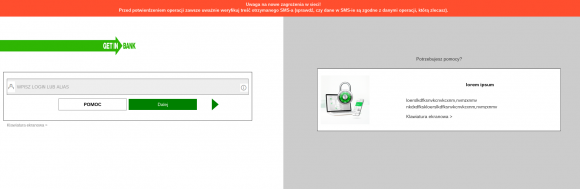

Z kolei w przypadku Getinu projekt nie wyszedł poza „lorem ipsum”.

Jesteśmy jednak przekonani, że za kilka, najdalej kilkanaście dni wszystkie strony złodziei będą już odpowiednio dopracowane. Zatem gdy przy najbliższej okazji przedstawiciele banków będą omawiać efekty wdrożenia PSD2, mogą wspomnieć, że wdrożenie było tak pełnym sukcesem, że nawet złodzieje przerobili już swoje witryny. Można skorzystać przy okazji ze zrzutów ekranu zamieszczonych powyżej. Mamy ich o wiele, wiele więcej – jeśli zatem chcecie, byśmy przyjechali sami opowiedzieć (i pokazać!), jak złodzieje kradną pieniądze, to wiecie, gdzie nas szukać.

Komentarze

„każdy z użytkowników polskich banków internetowych loguje się do nich trochę inaczej” – IPKO bez zmian ;)

W Inteligo również bez zmian. Dziś logowałem się i płaciłem za zakupy. System poza loginem i hasłem nie poprosił o nic, ani o kod SMS ani o przepisanie Captcha, którą tak reklamowali, że wprowadzą.

Po ostatniej wpadce z pokazywaniem danych innych Klientów mam obawy, czy PKO w ogóle ogarnia jeszcze własne serwisy transakcyjne.

Potwierdzam.

To nie znaczy, że nie wprowadzili. Może zabezpieczenie jest tylko gdy system wykryje podejrzane zachowanie.

Na pewno nie chodzi o podejrzane zachowanie. Dyrektywa wymusza pewne standardy logowania w oderwaniu od oceny sytuacji banku. Panowie zapewne logowali się do aplikacji mobilnych na telefonach, a nie stacjonarnie przez przeglądarki. Teraz muszą być dwa punkty weryfikacji. Przy telefonie samo jego posiadanie jest jednym elementem, drugim może być hasło. Czyli właściwie bez zmian. Przy przeglądarkach banki potrzebują hasło/login i sms. Przynajmniej te które wdrożyły dyrektywę. Choć mogą na przykład zrezygnować z sms i potwierdzać logowanie w przeglądarce właśnie przez swoją aplikacje w telefonie

W Nest Banku też jest jak było. Żadnego kodu z SMSa nie chcą przy logowaniu.

A próbowałeś wejść na konto – u mnie wtedy żądało SMS-a. w ING też nie żąda SMS przy każdym logowaniu – dopiero raz mi się to zdarzyło ale oni o tym uprzedzali. Oni mają jakiś system analizy zachowań logującego bo przy robieniu przelewów też nie zawsze się pytają o SMS-a. Pewnie go przystosowali do dyrektywy.

W nest banku masz te całe obrazki czy inne avatary. To chyba wystarczy do silnego uwierzytelniania przy logowaniu.

W ipko dość dawno wprowadzono „trzeci poziom logowania”. Po wpisaniu numeru klienta trzeba posłać „enter”, nie jak wcześniej „tab”.

Wtedy ukazuje się uzgodniony wcześniej obrazek. Jeśli obrazek się zgadza, podajemy hasło, nastęouje logowanie.

Oczywiście wykonanie dowolnej operacji potwierdzamy bądź numerem z listy „zdrapek” (transakcja internetowa), bądź kodem PIN (transakcja kartą). W dodatku ipko żąda podania numeru zdrapki w sobie tylko znanej kolejności. Haker zwykle nie wia, jakie numery ze zdrapki zostały już wykorzystane.

Zdarzało mi się też, że do jakiś czas, do wykonania płatności zbliżeniowej poniżej 50 zł terminal żądał podania PIN.

W sumie, dość sporo utrudnień dla złodzieja. Rzecz jasna, tak zwany „czynnik ludzki” zawsze pozostaje poza kontrolą.

Za cos takiego powinno być minimum 15 lat odsiadki!

Trzeba tylko chciec wylapac to robactwo.

No to powiedz dlaczego:

Banki nie martwia sie – zlodziejami,

operatorzy gsm – oszustami premium sms,

a policjanci – policjantami ktorzy prawdopodobnie okradli bankomat w Łebie (napelniony o dziwo, PO sezonie turystycznym…)

Kazdy ma jakis interes w tym…

„policjantami ktorzy prawdopodobnie okradli bankomat w Łebie”

Wiesz na pewno że to byli policjanci?

Czy wolisz tworzyć i utrwalać fake newsa i miejskie legendy?

Rezygnacja z kodów SMS jest już od dawna koniecznością. Patrz wyrabianie duplikatów kart SIM.

Poza tym takie drobne opłaty/dopłaty to ludzie róbcie kodem BLIK. Wtedy nie trzeba logować się do banku.

W jaki sposób bez kodu SMS zalogują się osoby nieposiadające smartfona?

Równie dobrze możesz zapytać jak zalogują się nieposiadający komputera.

Pisząc o rezygnacji z kodów SMS miałem na myśli dobrą praktykę.

Czy zwykły telefon komórkowy nie odbiera sms?

Do odczytania wiadomości SMS nie jest potrzebny smartfon wystarczy np. Nokia 3310 ?

ale komentujący proponuje właśnie wycofanie SMS i przejście w całości na aplikację

polecam SGB , czyli banki spółdzielcze , 5 poziomów bezpieczeństwa , ja osobiście mam już dość koszmar

Ja tam przez aplikacje banku autoryzuję.

A reszta tak jak wcześniej Blik i problem znik..ł

Mogą sobie zakładać na bankomatach co chcą i podrabiać strony :)

A właśnie to prawda, że blik będzie w końcu płatny? czy plotka?

to nie powstrzyma ani jednego oszustwa bo kiedy ofiara wierzy że naprawdę rozmawia z prawdziwym policjantem/bankiem/szefem/kontrahentem potrafi wrzucić oszczędności życia do śmietnika

ale jest inny ciekawy aspekt tej sprawy, zastanawialiście się ile informacji o waszym telefonie zbiera aplikacja banku/inpostu?

Nie każdy bank ..

W https://inteligo.pl (PKOBP) logowanie jest nadal tylko login/pass

Ja mam inteligo i loguję aplikacją. Trzeba to uruchomić.

W pko bp można włączyć ręcznie potwierdzanie logowania w aplikacji. Ale w komunikacie w aplikacji nie ma żadnej informacji gdzie ktoś próbuje się logować. Jest tylko info, że jest próba logowania i pytanie o zezwolenie. NA moje oko to trochę słabo. Mogli chociaż napisać z jakiej przeglądarki i jakiego systemu się ktoś chce logować.

A jak jest w innych bankach? Szczerze, to pierwszy raz obsługuję konto przez aplikację, więc nie wiem co i jak.

Proponuję zrobić badanie mające na celu znalezienie najmniejszej liczby prawdziwych napisów w otoczeniu „lorem ipsum”, przy której skuteczność scamu zmniejsza się nie bardziej niż o 50% – coś jakby TD50 dla liczby loremowej (liczba loremowa określana analogicznie do liczby oktanowej)

Swoja droga można by np. zrobić wtyczkę do Firefoxa ostrzegającą w postaci chmurki ze dana strona pochodzi z kraju o podwyższonym ryzyku oszustw.

Wtyczka po geolokalizacji IP i po nazwie serwera i może po DNS sprawdzałaby czy strona może pochodzić z innego kraju niż Polska i jakie jest ryzyko oszustwa tej strony skąd pochodzi.

Po drugie 4 dni to nie tak dawno, możliwe ze istnieje szansa namierzenia ich. Może szybciej przez zaimplementowanie czegoś na ich własnej stronie, bo w TV mówią droga prawna doproszenie się danych właściciela IP innego kraju jest trochę długa i nie zawsze możliwa.

„Może szybciej przez zaimplementowanie czegoś na ich własnej stronie”

jak to zrobić i co zaimplementować?

Dokładnie to nie wiem, po za tym głupio by było ujawniać wszystko oficjalnie.

Wystarczy np. zainfekować urządzenie początkowe, czyli oszusta.

Nie trzeba mieć podatności np. ostatnio czytam „exploit that was created by the U.S. National Security Agency” bo to nie etyczne.

Wystarczy poprosić o dostęp do serwera, niekoniecznie bezpośredni (takie live-cd), szyfrowanie jemu nie pomoże bo serwer jest aktywny. Można mu ta stronę popsuć, jeśli strona jest ewidentnie złośliwa by pieniądze nie spływały, ale jeszcze lepiej po prostu zablokować konto z powodu jakiejś „usterki” na określony czas.

Może coś ala pod pozorem aktualizacji php na serwerze lub czegoś innego.

Może to skusi oszusta do zajrzenia na konto.

Ewentualnie można także administracje poprosić o dostarczenie konika w sposób nie jawny w wiadomości. Wszystko za zgoda sadu tylko jednego kraju. Zresztą komu by się chciało bawić w zabezpieczanie co może być zaraz skasowane. A skoro oszust może oszukiwać to my możemy trochę jego oszukać.

Jeśli celem nie jest niszczenie, a go znalezienie, to jest to etyczne.

Oczywiście nie będzie to 100% skuteczne (jeśli oszust nie popełnia błędów, lub sam jest adminem tego serwera), ale każdy zawsze na coś się nabiera.

Oczywiście lepszym wydaje się izolacja użytkowników „podejrzanych”

niż ich ściganie. Np. Nie można wyeliminować reklam z google, ale można sobie tworzyć bazę zaufanych stron. Takim czymś wydaje się np. menadżer haseł, chociaż nie do tego został stworzony, takim czymś miało być https, ale certyfikat dostajesz zanim stworzysz złośliwą stronę i zgaduje ze czasami nie trzeba potwierdzać tożsamości. Tutaj są problemem luki bezpieczeństwa, bo to one pozwalają wykradać dane, a także podszyć się pod kogoś (pomijając wyłudzenie), już nie wspominając o możliwości przejęcia legalnego serwera. Dlatego tak bardzo nie lubię pomysłu tworzenia luk przez rzad USA. Możesz napisać ze przecież serwer może być w Panamie i nic nie możesz. A kto Ci każe korzystać serwerów z Panamy?

Możesz sobie stworzyć własny firewall na wzór chińskiego i odciąć się od reszty świata, a gdy odblokowujesz jakaś stronę, to jesteś pewny ze jest bezpieczna i robisz to świadomie.

Jeśli natomiast nie płacisz przez internet to Ci obojętne jakie strony oglądasz, byle żeby przeglądarka nie była podatna lub się nie psuła.

można nawet nie włamywać się na serwer tylko podać spreparowane dane dostępowe do banku

a po wpisaniu tych danych dostępowych na stronie banku wykonanie exploita

tylko czy istnieją exploity na tyle skuteczne aby zdeanonimizować tego oszusta?

Można mu wysłać kilka propozycji nie do odrzucenia.

Może się skusi. Np. „Okazja , lamborghini za polowe ceny, zadzwoń, jazda próbna gratis.” :D

O! Jeśli będzie taka możliwość to można na serwerze oszusta zainstalować programik do zarabiania na bitcoinach, a zyskami się podzielić z poszkodowanymi. Server i tak opłacony przez oszusta to po co ma się zmarnować. :D

Niemcy już wprowadzili. Teraz, żeby się zalogować, potrzebuję aplikacji bankowej (no bezpiecznie będzie jak cholera) albo sprzętowego generatora TAN. To z kolei jest wyjątkowo wygodne, szczególnie na wakacjach.

A takie miałem ładne, 20-znakowe losowe hasło do logowania…

Ja już od kilkunastu w banku Santander (wiadomo – dawniej BZ WBK) mam tokena. Takie coś co przypomina wyglądem kalkulator. Aby go uruchomić, muszę go kodem pin odblokować. Po 3 albo 5 razach złego wprowadzenia pinu token by się na amen zablokował.

Po jego odblokowaniu generuje jeden pin automatycznie – tego używam przy logowaniu do banku, też od wielu lat.

Jest też druga opcja – na stronie – podczas przelewu generowany jest pin – wykorzystywane tu są moduły wchodzące w skład konta na który robię przelew. Przepisuję kod do tokena i ten mi generuje nowy, który wpisuję na stronie.

Z czegoś takiego jestem bardzo zadowolony, bo nawet gdybym dostał fałszywego smsa to będę wiedział że jest fałszywy.

Oczywiście tokena trzymam tylko w domu. Aplikacja mi służy tylko do sprawdzania stanu konta. Płatności Blik wykonuję tylko w domu, gdyż i tu przy logowaniu do aplikacji potrzebny jest token.

A wiadomo – tokena nikt mi nie s hakuje. Ma on własny numer seryjny przypisany do banku. Gdybym miał drugi taki sam to i tak nic bym z nim nie zrobił gdyż musiał by być powiązany z bankiem.

W PKO mają wywalone na te przepisy, normalnie można się logować tak jak dotychczas tylko przy pomocy loginu i hasła. Żadnego pytania o hasło z SMS ani mobilnej autoryzacji przez IKO. Nawet sprawdziłem logując się z Afganistanu i Indii przez VPN. Bez problemu logowanie przeszło.

Widać są równi i równiejsi :(.

Z drugiej strony logując się przez VPN wyczyściłeś pamięć podręczną przeglądarki oraz ciasteczka? Ewentualnie logując się w trybie incognito? W innym przypadku system banku mógł rozpoznać twój komputer.

Wydaje mi się, że SMS przy logowaniu zmniejsza bezpieczeństwo zamiast je zwiększyć. Teraz po wejściu na fałszywą stronę ofiara dostanie dwa SMS-y. Pierwszy jest stosunkowo niegroźny, dotyczy logowania. Usypia czujność. Drugi SMS jest kluczowy dla złodzieja, a ofiara po wpisaniu pierwszego może podać drugi już machinalnie. Pierwszy SMS przetarł szlaki neuronalne.

Nie klikam na jakiekolwiek linki. Chyba, że dostanę od dobrego znajomego. W opisanym przypadku w odpowiedzi na sms poprosilbym o nr konta, na który mam przelać dopłatę i zależnie od sytuacji wykonałbym przelew lub nie. Ale bez korzystania z podesłanego mi linku.

Wszyscy tu komentujący piszą, że oni nie dadzą się nabrać na takie „chamskie” oszustwo. I pewnie mają rację. Raczej na pewno mają rację. Tylko, że problem jest taki, że ofiarami takich oszustw padają ludzie nie czytający tej strony czy im podobnych. Ofiary to najczęściej osoby nie mające za wiele doczynienia z nowymi technologiami i nie interesujące się tym. Zostały „zmuszone” do korzystania z nich bo w takich czasach żyjemy i niestety często to wygląda tak, że pani w banku powie coś, że przyjdzie sms, może syn lub córka raz czy dwa pokażą jak to się robi i teraz muszą sobie radzić. I złodzieje to wykorzystują

Taaa… a wyłudzenia i kradzieże metodą na wnuczka też są spowodowane wykorzystaniem najnowszych technologii – telefonu i domofonu… jak ktoś nie myśli i nie dba o swoje to sam się podkłada.

tak mniej więcej jak zakup perfumów od cygana na parkingu… najpierw ci sprzeda wodę z kibla w fancy flakonie a w międzyczasie okradnie jak już zobaczy, że masz w portfelu jeszcze pięć złotych…

Coraz wygodniej i coraz… mniej bezpieczniej. Wszyscy reklamują SMS jako super bezpieczne. I co? Dawniej był login i hasło (znany tylko użytkownikowi), karta kodów czy zdrapka (leżąca spokojnie w domu w szufladzie) i parę przelewów na miesiąc. Teraz mamy boom w płaceniu elektronicznie i wygląda na to, że trzeba autoalarm w komórce zamontować. Hasła i loginy na strony bankowe wielu zapamiętuje w przeglądarce w komórce (bo wygodniej) smsy przychodzą na komórkę z autoryzacją zleceń lub mamy na komórce aplikację do autoryzacji, płacimy komórką (pay) limity i piny do karty, także wirtualnej, ustawiamy w komórce a do zabezpieczenia komórki oczywiście odcisk palca bo wygodniej. Teraz złodziej mają coraz łatwiej. Namierzyć cel, dobrowolnie ;-) namówić do odblokowania palcem komórki i już można… jakże łatwo, jakże wygodnie! Bądź bohatyrem w gildii Złodzieji… bo to teraz tak wszystko wygodnie…

Namawianie zawsze chyba było.

Znasz przykłady żebractwa i kieszonkowców na ulicy które mogą być oszustwem?

Teraz mamy więcej urządzeń IT w sklepie, ale nie reklamuje się prewencji przed niebezpieczeństwami.

Witam chcialem wam szanowni niebezpieczniacy zglosic problem z tym nowym logowaniem. Konkretnie na stronie mbanku (ikona mobilnosci:). Co sie tam loguje to dostaje komunikat ze „nie rozpoznane urzadzenie” – dodaj do urzadzan zaufanych. Tylko ze to jest za kazdym razem. Za chwile pewnie napisza ze za duzo urzadzen i nie bede mogl sie zalogowac. Wyglada na to ze musialbym po prostu zachowywac cookies i inne takie zeby tego nie bylo. Jak wiadomo nie jest to najbezpieczniejsze zeby dawac sie szpiegowac logujac sie na strone swojego banku. Prosze przyjrzyjcie sie sprawie.

I skąd to zdziwienie? Przecież urzędnicy w Brukseli to nie są geniusze intelektu. Na opracowanie unijnej instrukcji obsługi drabiny wydali kilka milionów euro. Instrukcję taką zrobi nam każdy murarz czy malarz za Harnasia z puchy.

Logowanie aplikacją banku nic nie zmieni, bo tak samo jak podaje się kod sms, to bedzie się potwierdzało aplikacją banku…. Nie dziwie się, że pisząc takei głupoty ludzie łapią się na tak chu*** phishing pod darmowymi domenami tk, ml itp… Na prawdę trzeba być debilem by się złapać na taki phishing, sam po wprowadzeniu psd2, dla klientów stworzyłem VPS z parrotem, gdzie postawiłem własne zmodyfikowane mitm proxy z certyfikatem wildcard, i payload w js, oraz docx z exploitem CVE 2017-8579 (zrefudowanym), który wczytuje js, instalując certyfikat funkcją certutil i jako INVOKER zmieniając proxy w rejestrze( działa pod chrome i IE explorer), dlatego klientom zawsze polecam firefoxa, gdyż posiada własne certyfikaty i wewnętrzene ustawienia proxy(chociaż też jest to do ominięcia). Działa też pod niektóre smartphony, za pośrednictwem wysłania SMS’a binarnego z ustawieniami sieci(takimi evil). Test przeprowadziłem w lokalnej sieci na domenie mbank.pl. – prezentuję to klientom, są zadziwieni, że wystarczy odpalić plik docx, który po przeskanowaniu esetem jest czysty i zalogują się na phishingową stronę z certyfikatem ssl pod domeną banku (prawdziwą domeną). Nie rozumiem dlaczego z3s do tej pory nie opisało takiej metodyki, której używają zaawansowane polimorficzne trojany bankowe. Uważam, że polska cyberprzestępczość jest na bardzo niskim poziomie zaawansowania i wprowadzenie kilku zmian w php i html, nie jest warte artykułu, bo to żaden skill, w zaden sposób to nie omija psd2, bo wciąż bazuje na „niedbalstwie klienta banku” – taka prawda, że nikt o zdrowych zmysłach nie zaloguje się na takiej stronie. Najbezpieczenijszym rozwiązaniem by totalni laicy mogli używać bankowości internetowej jest wydawanie przez banki osobnego urządzenia (tableta, laptopa) z dedykowanym systemem operacyjnym tylko i wyłącznie do logowania do banku po wewnętrznej sieci vpn, weryfikowanym po HWID urządzenia, w dubaju niektóre banki wprowadziły już takie rozwiązania. Bo nawet token sprzętowy na usb, bez którego podłaczenia nie zalogujemy się do bankowości, jest do obejścia poprzez metody hVNC i hRDP, czego pełno jest na sprzedaż na hackforum, a samemu na windows też nie trudno to zrobić, wystarczy basic skill z pythona i kompilacja skryptów z githuba… Osobne urządzenie tylko do bankowości byłoby najlepszym rozwiązaniem, wtedy nikt nie zaloguje bez naszej wiedzy i jest po problemie, a płatnosci internetowe jak np Payu, po zakupie np na allegro wyświetlały by QR kod do zeskanowania takim tabletem bankowym, wtedy dokonywalibyśmy płatności z innego urzadzenia, dedykowanego do płatności(które sprawdzałoby, czy klucz api się zgadza z kluczami ktore podmiotom udostępniliśmy API). Mimo moich wielu mailli przesłanych do banku, filmików z atakami mitm proxy, które omijają 2fa, injectują javascripty w bankowościach internetowych podmieniając np sam string numeru konta bankowego. Żaden bank mi nie odpisał, czy rozważy wprowadzenie mojego rozwiązania, chociażby testowo, dla grupy klientów testerów.

To jakiś test generatora bełkotu?

Ludziom, którzy będą dopłacać 1,16 za niezamówioną przesyłkę i logować się do swojego banku przez stronę anetakurier.net nie pomogą żadne zabezpieczenia

nijak nie mogę zrozumieć dlaczego banki w wysyłanych smsach nie podają pełnego numeru konta tylko jakieś 2 pierwsze i ostanie cyfry, za wiele to nie pomaga, czyżby sabotaż?

Cztery pierwsze i cztery ostatnie cyfry numeru konta jak już i to w zupełności wystarczy, ja uważam że kod sms jest wystarczającym zabezpieczeniem dla osób które nabyły podstawową umiejętność czytania ze zrozumieniem. Jeżeli żyją osoby które zwykłego sms nie potrafią przeczytać to może nie powinny konta bankowego posiadać bo to dla nich jak mechanika kwantowa.

Tysiąc komentujących ignorantów. Żaden nie raczył zapoznać się dyrektywą PSD2 i z zasadami SCA jakie wprowadza. W zależności od Banku silne uwierzytelnienie podczas logowania można ustawić: a) zawsze b) nie rzadziej niż raz na 90 dni. Nie rzadziej raz na 90 dni wymaga PSD2. Silne uwierzytelnienie musi być: a) gdy sprawdzamy, dodajemy, usuwany, edytujemy kontrahenta b) gdy sprawdzamy historie powyżej 90 dni c) gdy importujemy przelewy itp itd. Jeśli chodzi o PKO to oni poszli na żywioł uznając że zdrapki są „bezpieczne” choć PSD2 jednoznacznie wyklucza je jako dozwolone. Widocznie wola zapłacić za sporadycznego frauda niż wywalić kilka baniek na SMS-y.

„Ofiara, nawet jeśli przeczyta SMS-a, zobaczy, że faktycznie loguje się właśnie do banku.” Czyli w sumie chyba im nawet ułatwili :D.