Hacking Team twierdził, że produkowane przez niego konie trojańskie są niewykrywalne dla większości antywirusów. W rzeczywistości wcale tak nie było, lecz klienci byli oszukiwani w trakcie prezentacji produktów na żywo.

Kolejne ciekawe materiały znalezione w archiwum wykradzionej poczty z serwerów Firmy Hacking Team pokazują, jak jej przedstawiciele by ukryć problemy techniczne oszukiwali swoich klientów w trakcie demonstracji produktów od których zależała akceptacja dostawy.

Koń trojański nie działa? Uruchomimy jeszcze raz

W przepastnym archiwum wiadomości znaleziono między innymi raport z prezentacji produktu dla klienta opisanego jako VIKIS, pochodzącego z Wietnamu. Raport ten jest o tyle ciekawy, że opisuje problemy techniczne, na jakie natrafiono w trakcie prezentacji, lecz które udało się ukryć przed klientem. Prezentacja była elementem akceptacji dostarczonego towaru – w przypadku jej niepowodzenia klient mógłby odmówić przyjęcia i zapłaty.

Zaczęło się od infekcji UEFI. Koń trojański Hacking Team potrafi zainfekować UEFI, by przetrwać formatowanie dysku twardego. W trakcie prezentacji prawdopodobnie udało się z sukcesem przeprowadzić infekcję, jednak komputer nie uruchomił się po restarcie. Po drugim restarcie zadziałał, jednak nie widać było, by proces konia trojańskiego wystartował. Jeden ze sprzedawców odwrócił zatem uwagę klienta, a drugi niepostrzeżenie uruchomił konia trojańskiego ręcznie. Brzydka sztuczka, a to dopiero początek.

Całkowicie niewidzialny dla antywirusów. No prawie całkowicie

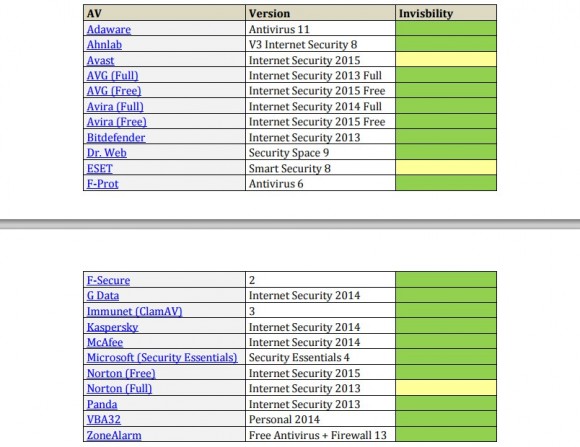

W archiwum Hacking Team znaleźć można aktualny raport niewidzialności. Jest to dokument opisujący, dla jakich antywirusów Hacking Team gwarantuje niewykrywalność swoich produktów.

Aktualny raport z maja tego roku pokazuje, że na platformie Windows 7 w wersji 64-bitowej antywirusy takie jak AVG, Avira, Dr. Web, F-Secure, G Data, Kaspersky, McAfee czy Panda w ogóle nie powinny zauważyć obecności i działalności konia trojańskiego RCS. Z kolei Avast, ESET i Norton w pełnej wersji mogą, według raportu, albo wykrywać elementy wirusa (lecz nie zakłócając jego funkcjonowania) lub wykrywać jego ruch sieciowy. Jak to wygląda w praktyce?

Najlepiej sytuacje opisuje raport z demonstracji u klienta. Okazuje się, że w przypadku złośliwego dokumentu Worda, testowanego z Nortonem, sam eksploit wykonał się prawidłowo, jednak pierwszy element infekcji, tzw. scout, został wykryty przez antywirusa. Jeden ze sprzedawców odwrócił uwagę klienta, podczas kiedy drugi… dodał złośliwy program do listy wyjątków antywirusa, dzięki czemu dalsza infekcja przebiegała prawidłowo. Z produktami takimi jak NOD32, Kaspersky i BitDefender takich problemów nie było. Z kolei na platformie OS X Yosemite z antywirusem AVG w trakcie instalacji konia trojańskiego pojawiło się ostrzeżenie, szybko zamknięte przez sprzedawcę zanim zauważył je klient.

We wszystkich przypadkach prawidłowo zadziałał tzw. moduł kryzysowy konia trojańskiego, blokujący wszelką komunikację w przypadku wykrycia uruchomienia Wiresharka, TCP Viewera czy Process Explorera.

W podsumowaniu raportu sprzedawca pisze, że gdyby nie to, że pojechał na prezentację z kolegą, który odwracał uwagę klienta, prawdopodobnie nie doszłoby do podpisania protokołu odbioru. Pamiętajcie zatem, kupując produkty IT sadzajcie jednego kolegę przed ekranem na którym odbywa się prezentacja z zakazem spuszczania z niego wzroku.

Komentarze

Na końcu artykułu: http://zawszeczujni.blogspot.com/2015/07/galileo-remote-control-system-analiza.html również wzmianka na ten temat.

Oszuści z Hacking Team wydymali 3-literowych zachłannych na władzę fiutów. To zbrodnia!

fucking team….

Z tego wynika, że klientami byli skończeni głupcy.

A czego spodziewać się po siepaczach tępych reżimów, którzy znają tylko jeden sposób na wszystko – przemoc?

mieszkam w VN, i nie wiem gdzie jest wiekszy rezim, u nich czy u nas :D

dobry instruktarz jak prezentować swoje produkty klientom

Ależ wszyscy producenci i integratorzy robią dokładnie to samo podczas odbiorów tech.

po przeczytaniu arta odniosłem wrażenie, że ESET to nie to samo co NOD32

W zasadzie prawidłowy odruch. Nod32 jest częścią „ESET Secure Enterprise” czyli pełnej wersji produktu wspomnianego w artykule

Dobre wrażenie, bo oczywiście że Nod32 i ESS to dwa produkty. Nod32 jest jednym z wielu modułów ESS

No dobrze. Artykuł ciekawy. Ale jak znaleźć tego parcha ?

Google Detekt.

„We wszystkich przypadkach prawidłowo zadziałał tzw. moduł kryzysowy konia trojańskiego, blokujący wszelką komunikację w przypadku wykrycia uruchomienia Wiresharka, TCP Viewera czy Process Explorera.”

Ciekawi mnie, czy to jest lista zamknięta do tych 3. programów, czy KAŻDY soft tego typu będzie aktywował tryb ukryty trojana?

to może być też ciekawa obrona :)

odpalasz przy starcie systemu process explorera, wiresharka i tcpview i trojan się nie komunikuje :P

Nie wiem jak to jest w Windowsie, ale każde uruchomienie tcpdumpa na linuxie powoduje przełączenie interfejsu w tryb promiscuous i można taki stan wykryć.

Z prezentacją toż to jest klasyka. Idź robić interesy z bandytą i dziw się, że zachował się, jak bandyta…

Czy są jakieś skuteczne metody aby przeskanować UEFI i wykryć takiego intruza?

Coz-trafila kosa na kamien.Jedni to oszusci a drudzy glupcy-i cale szczescie-pomyslcie o ile gorzej byloby gdyby te osly ze sluzb byly kompetentne.

Wniosek: Odpalony process Wireshark / Process Explorer sposobem na eventualne uśpienie szpiega.