Co robi normalny producent sprzętu i oprogramowania, w którym znaleziono stertę różnych błędów? Naprawia błędy i przeprasza. Co robi sprytny producent w tej samej sytuacji? Utrudnia badaczom przeprowadzanie kolejnych analiz.

Czy można próbować zabezpieczyć urządzenie przed niezależnymi próbami oceny poziomu jego bezpieczeństwa? Zawsze może próbować zaszyfrować jego oprogramowanie i pliki konfiguracyjne. Jeśli jednak robi się to nieudolnie, możecie się spodziewać efektów.

Historia błędów Linksysa

Może to być temat na osobny artykuł, ale ograniczając się tylko do błędów odkrytych w ostatnich miesiącach trzeba wspomnieć o roocie na WRT54GL (błąd w UPnP) oraz śmiesznej tylnej furtce na niestandardowym porcie w wielu modelach. Linksys najwyraźniej postanowił ograniczyć podobne publikacje w przyszłości. Zamiast jednak wzmocnić procedury kontroli jakości kodu źródłowego lub przeprowadzić rekrutację fachowców zajmujących się testami penetracyjnymi, poszedł drogą na skróty i wprowadził szyfrowanie oprogramowania wbudowanego.

Na efekty takiej decyzji nie trzeba było długo czekać. Craig, autor serwisu /dev/ttyS0, postanowił bliżej przyjrzeć się oprogramowaniu rutera WRT120N. Polecamy Wam lekturę opisu całego procesu omijania szyfrowania pliku oprogramowania, a tych, którzy się na nią nie skuszą, informujemy, że Craig dokonał identyfikacji oprogramowania podłączając się do portu szeregowego po czym zrzucił zawartość pamięci flash, przeprowadził analizę wsteczną bootloadera, znalazł procedurę zaciemniającą (bo trudno to nazwać szyfrowaniem) oprogramowanie i stworzył narzędzie, umożliwiające bezproblemowe odpakowanie „zaszyfrowanego” oprogramowania rutera (potem jeszcze aktywował port JTAG i zmodyfikował kod bootloadera, by móc z niego korzystać, ale to osobna historia).

Zaszyfrowaliśmy plik konfiguracyjny

W komentarzu do zmian w najnowszej wersji oprogramowania rutera Craig znalazł także ciekawy fragment:

Firmware 1.0.07 (Build 01) - Encrypts the configuration file.

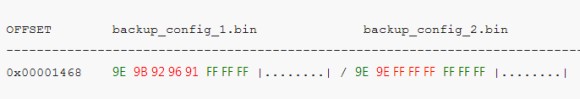

Ciekaw, jakie to szyfrowanie pliku konfiguracyjnego wymyślił Linksys, postanowił przyjrzeć się bliżej tej kwestii. Przeprowadził klasyczny atak ze znanym tekstem jawnym na algorytm szyfrujący. Skorzystał w tym celu z opcji stworzenia kopii bezpieczeństwa konfiguracji. Wygenerował dwie kopie – jedną z hasłem „admin”, drugą z hasłem „aa”, po czym porównał oba pliki wynikowe.

Już na pierwszy rzut oka widać, że litera „a”, od której zaczynają się oba hasła, jest zaszyfrowana w ten sam sposób – zaszyfrowana ma postać 9E. Widać także, że w drugim haśle druga litera „a” również w formie zaszyfrowanej ma postać 9E. Widać zatem, że wynik szyfrowania nie zależy od pozycji znaku. Czy możliwe zatem, że całe to „szyfrowanie” to tak naprawdę funkcja XOR na poszczególnych bajtach? Łatwo to sprawdzić.

Wystarczy wykonać operację XOR na jawnym i zaszyfrowanym znaku, by otrzymać klucz szyfrujący. Zatem

61 XOR 9E = FF

(61 to wartość HEX dla „a”)

Widzimy zatem, że kluczem może być wartość FF. Przetestujmy to dla pozostałych znaków:

9E XOR FF = a 9B XOR FF = d 92 XOR FF = m 96 XOR FF = i 91 XOR FF = n

Jak zatem widać, „szyfrowanie” producenta ruterów Linksys okazało się warte dokładnie tyle, co jego wcześniejsze tylne furtki.

Komentarze

lol

lol

Oby tylko TP-Link nie zaczął iść w tę stronę, bo zabawa z OpenWRT może stać się znacznie trudniejsza.

Byście napisali lepiej jak aktualnie anonimowi ddosuja GSHQ :)

O tym to niech na Onecie napiszą…

Na pewno by było ciekawsze niż art „MON: Proszę nie nazywać hakerami naszych specjalistów”

Ile zdań można napisać o jednym ataku DDoS, o którym wiadomo tyle, że jest? A jak się artykuły nie podobają, to nie czytaj – nikogo nie zmuszamy :)

Chodzi o ogół pewnie to usuniesz ale zobacz jak wygląda sprawa na tych stronach: http://www.ehackingnews.com/, http://thehackernews.com/

Mam na liście subskrypcji, ale ich wpisy o DDoSach i deface’ach nie wnoszą niczego ciekawego – są identyczne i zmienia się tylko URL. Co innego gdyby ktoś napisał o nowej technice DDoS albo szczegółach włamania – to chętnie poczytam.

COFAM SUBA! :D

Ale historia ładna, bo to był odwet za to że GCHQ ddosowało ich irca, albo news że ostatnio miał najmocniejszy ddos na cloudflare.

To, że GCHQ DDoSowało Anonymous, to jest news i o tym pisaliśmy (akurat źródłem nie był żaden z tych portali, tylko NBC). Tak samo atak na CF tez jest ciekawy i też pierwotnym źródłem nie był żaden z tych portali… :)

Lepiej poczekać, aż media zaczną podawać nazwiska kolejnych łebków przy aresztowaniach :)

Czyli mówiąc krótko, moim zdaniem Cisco to amatorzy. Kiedyś Linksys robił najbardziej stabilne routery domowe. Po przejęciu przez Cisco (chyba cisco wystraszyło się umacniającej się konkurencji, lidera urządzeń domowych, która w przyszłości mogła by im namieszać w segmencie biznesowym, więc kupili ich za drobne) zaczęła się prowizorka i robienie wała z klientów (zrezygnowali z urządzeń biznesowych, a w segmencie domowych postawili na zysk kosztem jakości). Na koniec sprzedali wsio Belkinowi, który ma już totalnie wszystko w dupie. Aby sprzedać a później niech martwi się klient. Tak oto rozpoznawalna i wybijająca się solidna marka, stała się synonimem kwitnącej lipy

a moze kiedys mniej ludzi weryfikowalo takie rzeczy. Dzis to modny temat.

Bolo i tu się w 100% z tobą zgadzam. Sam pamiętam jak zawsze polecałem Linksysa bo to naprawdę dobry sprzęt tylko szkoda że BYŁ

Dziękuję. Dzięki tym radom włamałem się na serwery Pentagonu z których właśnie pisze.

Ech, szkoda że zapomnieliście dodać że to wersja z drugiej połowy 2012 roku….

„Oprogramowanie sprzętowe

06/28/2012

Ver.1.0.07 (Build 02)”

czyli wbrew sugestii z tymi błędami akurat nie ma to nic wspólnego.

Słuszna uwaga, że biorąc pod uwagę chronologię, z tymi akurat błędami nie ma nic wspólnego. Zapewne ma zatem coś wspólnego z poprzednimi błędami – bo po co „szyfrować” firmware rutera?

A może to jest szyfrowanie? One-time Pad, z bardzo krótkim kluczem i używanym w kółko :)

Ktoś tu był leniwy :D

Wybaczcie ale zapytam? To w końcu szyfrują pliki konfiguracyjne (tzw. config), czy image softu, bo to zasadnicza różnica. Jakoś widzę bardzo mały związek z config’iem i reverse engineering’iem obrazu firmware urządzenia

I to, i to.