Znajdujesz atrakcyjną ofertę w cieszącym się dobrą opinią sklepie. Składasz zamówienie. Opłacasz je, klikając w link do prawdziwej płatności PayU. Czy możesz zostać oszukany? Jak najbardziej. Pokazujemy krok po kroku, jak może do tego dojść.

W ubiegłym miesiącu opisywaliśmy okradanie nieświadomych użytkowników z wykorzystaniem prawdziwych płatności zarówno na fałszywym, jak i na prawdziwym Allegro. Podobną sztuczkę z powodzeniem stosują także właściciele fałszywych sklepów internetowych.

Przypadek 1: zapraszamybowarto.pl

Kilka lat temu pod adresem zapraszamybowarto.pl można było kupić urządzenia RTV i AGD sprzedawane przez legalnie działający sklep Gamma z siedzibą w Głogowie. Cieszył się on dobrą opinią wśród klientów, z czasem jednak z domeny zrezygnował, ograniczając działalność w sieci do prowadzenia firmowego profilu na Facebooku. W marcu br. domena została zarejestrowana ponownie – według ogólnie dostępnej bazy WHOIS przez firmę Intershop z Opola, za pośrednictwem Home.pl. Sklep się nieoczekiwanie odrodził, kusząc potencjalnych nabywców niskimi cenami. Z zamieszczonych na stronie informacji wynikało, że prowadzi ją wspomniany wcześniej przedsiębiorca z Głogowa. Tyle że nie prowadził – gdy zdał sobie sprawę, że ktoś się pod niego podszywa, zawiadomił prokuraturę o podejrzeniu popełnienia przestępstwa.

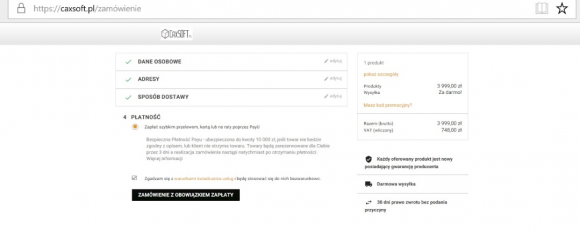

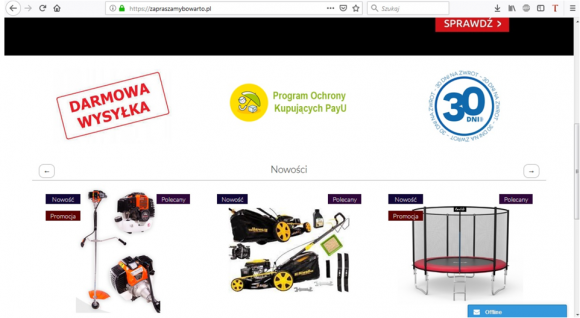

Gdyby to było jedyne przewinienie nowego właściciela domeny, to byśmy o tym nie pisali. Szkopuł w tym, że sklep oferował płatności z wykorzystaniem szybkich przelewów PayU, mimo że PayU z danym sklepem nie współpracował. Obok znajdowała się informacja o programie ochrony kupujących PayU, który – co za pech! – przestał już istnieć. Zobaczmy, jak wobec tego wyglądało składanie zamówienia.

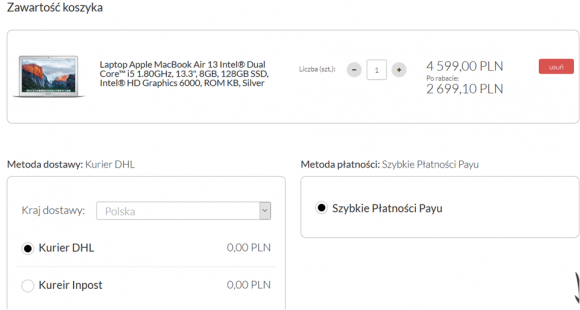

Załóżmy, że potrzebujemy laptopa. MacBook Air 13 za 2 699,10 PLN? Wkładamy do koszyka.

Wybieramy metodę dostawy i płatności – zapłacić możemy tylko za pośrednictwem PayU.

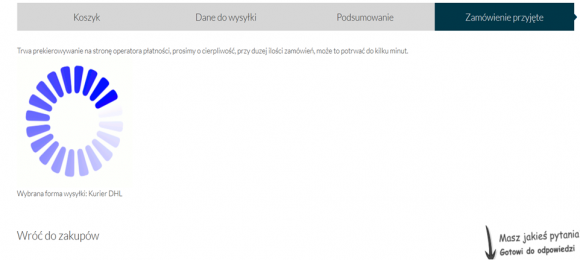

Po zatwierdzeniu zamówienia dostajemy komunikat: „Trwa prekierowywanie na stronę operatora płatności, prosimy o cierpliwość, przy duzej ilości zamówień, może to potrwać do kilku minut” (pisownia oryginalna).

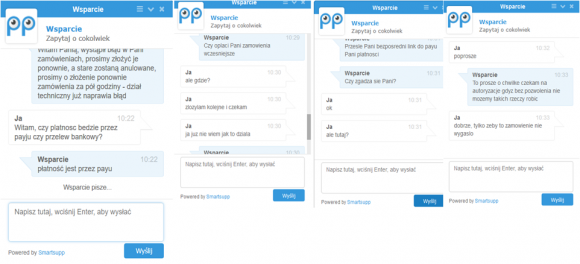

Po kilku minutach na czacie dostępnym na stronie sklepu odzywa się do nas pracownik, informując o błędzie lub przerwie technicznej. Sugeruje ponowne złożenie zamówienia. Innym rozwiązaniem ma być wysłanie nam na czacie linku do płatności. Zgadzamy się na to ostatnie.

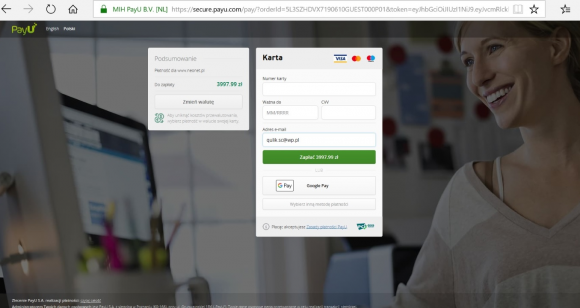

Otrzymujemy link do formatki płatności PayU wygenerowanej w innym sklepie, który – w odróżnieniu od zapraszamybowarto.pl – naprawdę współpracuje z tym operatorem:

https://secure.payu.com/pay/?orderId=553M6WGPXJ190331GUEST000P01&token=eyJhbGciOiJIUzI1NiJ9.eyJvcmRlcklkIjoiNTUzTTZXR1BYSjE5MDMzMUdVRVNUMDAwUDAxIiwicG9zSWQiOiJKdms1bWJPNSIsImF1dGhvcml0aWVzIjpbIlJPTEVfQ0xJRU5UIl0sInBheWVyRW1haWwiOiJhYWFhYWFhYWFAd3AucGwiLCJleHAiOjE1NTQxNDYyNTUsImlzcyI6IlBBWVUiLCJhdWQiOiJhcGktZ2F0ZXdheSIsInN1YiI6IlBheVUgc3ViamVjdCIsImp0aSI6ImRmMGVjYTNjLTliYTQtNGM0MS04NGVjLTAwNjFkOWU2ZTVjMCJ9.g4yAbvLzQemBXoVS7I0YDjIVMNuxv0TOmaFHkuAr8G8#/payment

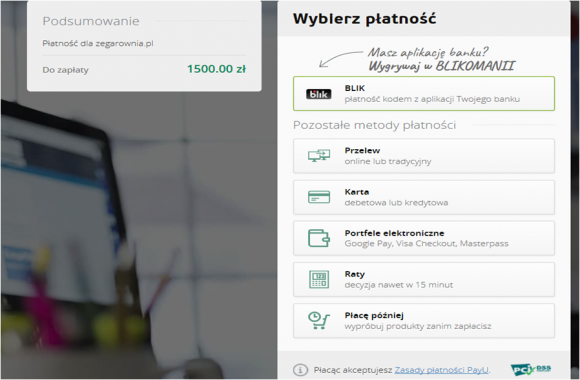

Po kliknięciu można łatwo zauważyć, że nie zgadza się ani nazwa sklepu, ani kwota do zapłaty.

Dokonując płatności w tym konkretnym przypadku, sfinansowalibyśmy oszustowi zakupy warte 1 500 PLN na stronie zegarownia.pl. Podstęp widać na pierwszy rzut oka, więc czy ktoś się na to nabiera? Niestety tak, wiemy o czterech transakcjach na łączną kwotę 7 200 PLN, które zostały zrealizowane. Oszukanych byłoby z pewnością więcej, gdyby do akcji nie wkroczył sam PayU. Operator nawiązał kontakt ze sklepami, w których oszust mógł tworzyć zamówienia – interesowały go przede wszystkim karty paysafecard, bony i vouchery, które po zakupieniu były wystawiane w serwisie OLX po znacznie zaniżonych cenach. PayU w porozumieniu z administratorami sklepów anulował wszystkie podejrzane zamówienia, które oczekiwały na potencjalną wpłatę. Podjął też (w kilku przypadkach skuteczną) próbę zatrzymania realizacji zamówień. Następnie skontaktował się z Home.pl, w wyniku czego strona zapraszamybowarto.pl przestała być dostępna. Sukces? Nie do końca. Zapytaliśmy pierwotnych właścicieli domeny, którzy zgłosili sprawę do prokuratury, na jakim etapie znajduje się obecnie postępowanie. Okazało się, że pod koniec czerwca zostało umorzone z powodu niewykrycia sprawców przestępstwa.

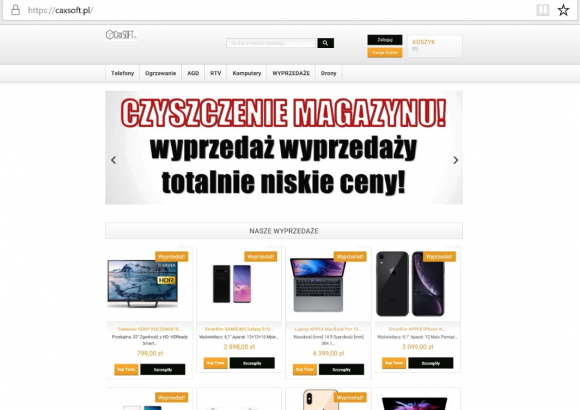

Przypadek 2: caxsoft.pl

W tym przypadku również mamy do czynienia z podszyciem się pod realnie istniejącą spółkę, która – jak zauważył serwis legalniewsieci.pl – w marcu br. została wykreślona z rejestru przedsiębiorców (ustaliliśmy zresztą, że dopóki działała, zajmowała się m.in. obróbką mechaniczną elementów metalowych). Tymczasem na Ceneo i Opineo zachowały się dobre opinie o sklepie, który kilka lat temu funkcjonował pod adresem caxsoft.pl i był prowadzony przez jeszcze inną firmę. Oszustowi udało się przejąć należący do niego profil na Facebooku. Do ponownej rejestracji domeny (za pośrednictwem serwisu Domena.pl) doszło na początku maja, dane abonenta zostały niestety utajnione.

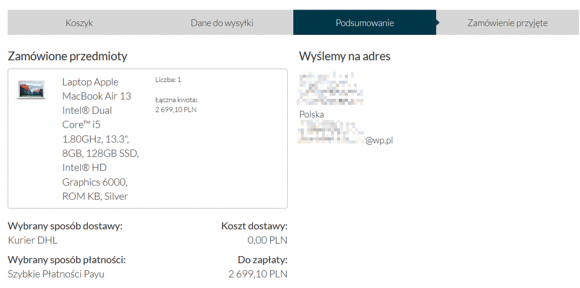

Świeżo uruchomiony sklep – tak jak zapraszamybowarto.pl – oferował urządzenia RTV i AGD. W cenach atrakcyjnych, ale bardziej prawdopodobnych (w porównaniu z omawianym wyżej sklepem – tutaj za MacBooka Air 13 musielibyśmy zapłacić 4 399 PLN). Proces zakupowy wyglądał bardzo podobnie. Prześledźmy go krok po kroku.

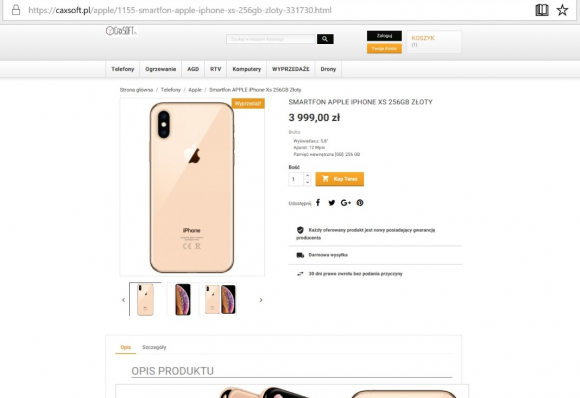

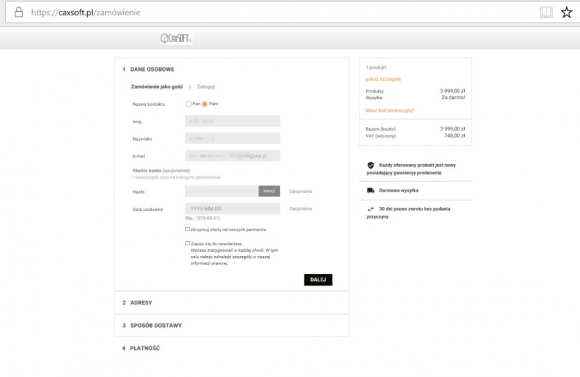

Załóżmy, że tym razem zainteresował nas iPhone XS za 3 999 PLN. Po kliknięciu w przycisk Kup Teraz podajemy niezbędne dane.

Potem wybieramy sposób dostawy i metodę płatności – znów możemy zapłacić tylko przy użyciu PayU.

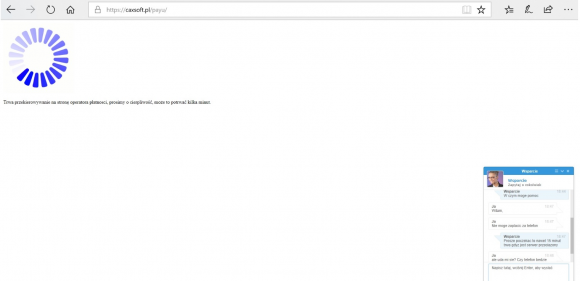

Zatwierdzenie zamówienia skutkuje przekierowaniem na kolejną stronę, gdzie możemy zobaczyć znajomy komunikat z prośbą o cierpliwość.

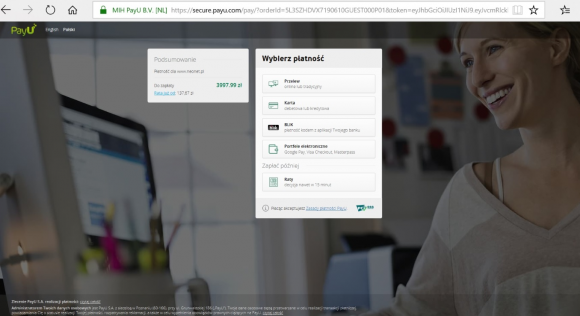

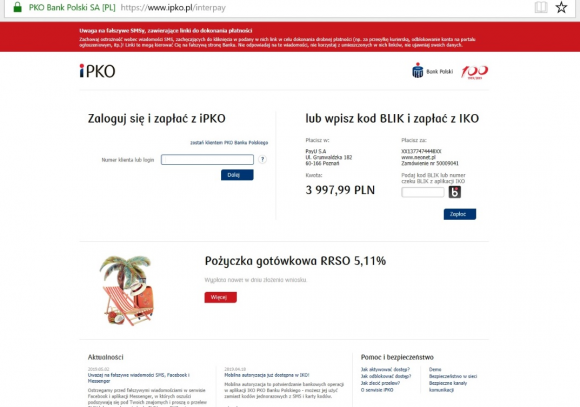

Po dłuższej chwili odzywa się obsługa sklepu, przekonując, że serwer operatora płatności jest przeciążony i trzeba poczekać. Po kilku minutach rzekome problemy zostają zażegnane i następuje przekierowanie na stronę PayU, gdzie można opłacić zakupy – co budzi mniejsze podejrzenia niż wysyłanie linku na czacie, choć tak samo prowadzi do formatki płatności PayU pochodzącej z całkiem innego sklepu (w tym konkretnym przypadku z neonet.pl). Kwota też się różni, ale minimalnie.

Wybierając płatność kartą, możemy zobaczyć także adres e-mail oszusta.

Po przekierowaniu na stronę banku również możemy się przekonać, że opłacamy nie to, co mieliśmy zamiar.

Dobra wiadomość jest taka, że ten sklep także przestał istnieć. Czy był prowadzony przez te same osoby, co i zapraszamybowarto.pl? Możliwe, w obu przypadkach część wysyłek miała trafić do paczkomatu w Płocku.

Niestety opisana metoda działania cieszy się wśród oszustów coraz większą popularnością. Niedawno zlikwidowano dwa inne sklepy, które oszukiwały swoich klientów w podobny sposób – mikro24.pl i bochce.pl. Wkrótce mogą pojawić się kolejne albo już się pojawiły, tylko jeszcze o tym nie wiemy. Zapraszamy do zgłaszania nam podobnych nadużyć.

Komentarze

Wystarczyłoby, żeby Payu wprowadził zmiany w interfejsie, aby lepiej było widać na co wydajemy pieniądze.

Bazowanie na spostrzegawczości użytkownika nie jest dobrym pomysłem. Większość tych szwindli polega właśnie na tym, że ludzie zakładają dobrą wolę i klikają byle szybciej.

Lepsze byłoby zablokowanie możliwości użycia takiego bezpośredniego linku z poza domeny dla której został wygenerowany.

Pewnie to kwestia prywatności, a dokładnie niepowierzania niepotrzebnych danych o zakupie operatorowi płatności/bankom. Operator tylko widzi kto komu płaci i jaką kwotę. A może się mylę i PayU też to widzi?

Warto zaznaczyć, że wymienione w artykule sklepy: zegarownia.pl i neonet.pl – są tutaj również stronami poszkodowanymi, bo może to nie być dobrze zrozumiane przez niektórych czytelników.

Mechanizm trudny do wyłapania, ale jak słusznie kolega wyżej zaznaczył – wystarczy zmiana w interfejsie lub pokazywanie logo sprzedawcy podczas realizacji płatności (tak jak w PayPal) żeby ograniczyć tego typu nadużycia.

PayU mogłoby zablokować możliwość płacenia otrzymanym/skopiowanym linkiem do płatności lub dać sklepom wybór, bo pewnie są takie które celowo dają taką możliwość. A normalnie płatność powinna działać tylko po przekierowaniu ze strony uprawnionego sklepu.

Payu powinno sprawdzać referer z którego wychodzi link, jeśli referer jest inny niż sklep z którego został wygenerowany link, to powinno dawać stronę blokady, mogą też zrobić link w iframe, kodowany w base 64, wątpie, że będzie się chciało przestępscą odkodowywać link itp. Iframe to chyba najlepsze rozwiazanie, bo wtedy płacimy na stronie sklepu i zawsze wiemy za co płacimy :)

Płatność jest prowizjw jest poco sie spalać?

ale w momencie kiedy byś płacił w iframe, nie masz pojęcia komu powierzasz swoje dane (bez badania źródła)

referer też nic nie da, bo da się go „wyczyscić” na kilka sposobów

Proszę, tylko nie „przestępcą”!

Co to da jak za pewien czas w przeglądarkach czekają nas zmiany w ref.?

>Sukces? Nie do końca. Zapytaliśmy pierwotnych właścicieli domeny, którzy zgłosili sprawę do prokuratury, na jakim etapie znajduje się obecnie postępowanie. Okazało się, że pod koniec czerwca zostało umorzone z powodu niewykrycia sprawców przestępstwa.

>Czy był prowadzony przez te same osoby, co i zapraszamybowarto.pl? Możliwe, w obu przypadkach część wysyłek miała trafić do paczkomatu w Płocku.

rośnie nowy Thomas, ciekawe ile tym razem zajmie wykrycie sprawców przestępstwa

”… w obu przypadkach część wysyłek miała trafić do paczkomatu w Płocku”

Skąd posiadasz taką wiadomość?.

Zostaliśmy oszukani, ja z regionu podkarpackiego i inna osoba z którą jestem w kontakcie z regionu warmińsko-mazurskiego przez caxsoft.pl i poszukujemy wszelkich informacji na ten temat.

Będę wdzięczna.

>Skąd posiadasz taką wiadomość?

z przedostatniego akapitu artykułu, trzeba zapytać autorki

Informacja otrzymana od PayU

Nie wiem jak można być tak naiwnym i tak nieuważnym, jeśli chodzi o własne, ciężko (?) zarobione pieniądze. Po prostu to do mnie nie dociera. Jak widać napis „Promocja” ma faktycznie przepotężną moc.

Tu kolejny sklep który cały czas oszukuje, pomimo zgłoszeń…

https://mediartvagd.in.net/