Powstały 20 lat temu polski koń trojański jest od kilku lat jednym z najczęściej wykrywanych rodzajów złośliwego oprogramowania na całym świecie. Tak przynajmniej uparcie twierdzi jeden z dużych dostawców rozwiązań bezpieczeństwa.

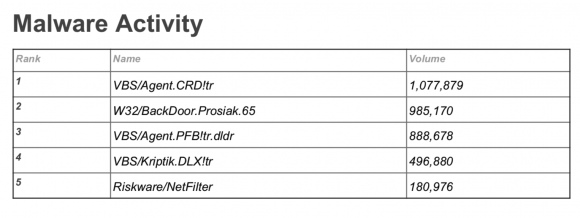

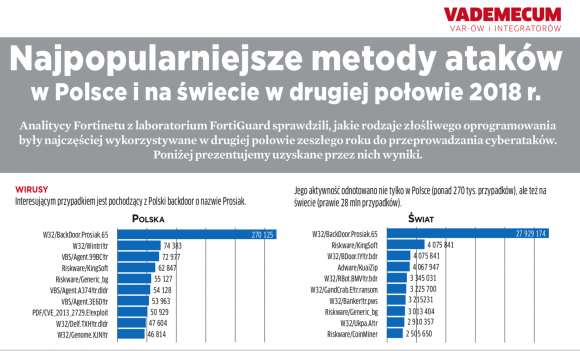

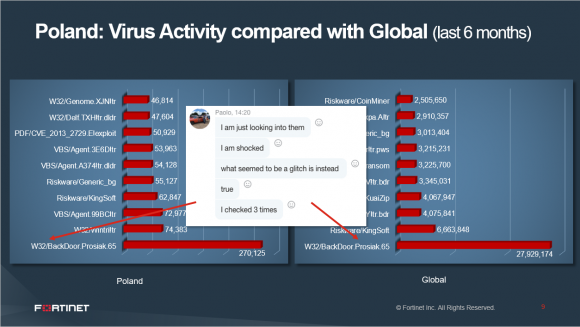

Kilka dni temu przez polskie media przetoczyła się wiadomość o zaskakującej dominacji konia trojańskiego o wdzięcznej nazwie Prosiak. Cytując raport dotyczący ataków spotykanych w Polsce w drugiej połowie roku 2018 liczne serwisy, w tym także branżowe, śmiało przytaczały nastepujące statystyki:

Interesującym przypadkiem jest pochodzące z Polski złośliwe oprogramowanie o nazwie Prosiak. Jest to wirus, którego aktywność odnotowano najczęściej nie tylko w Polsce (ponad 270 tysięcy przypadków), ale też na świecie (prawie 28 milionów przypadków).

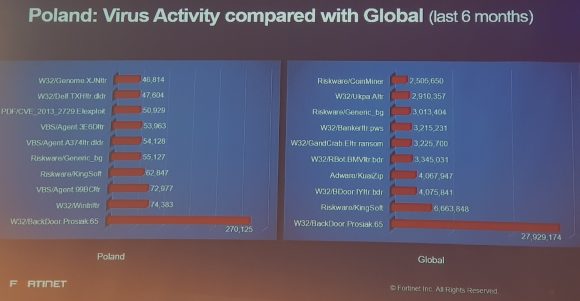

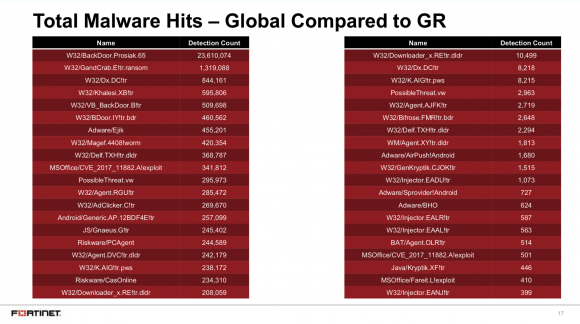

Polski koń trojański, który zdominował scenę cyberzagrożeń nie tylko w kraju, ale także za granicą? Wygląda to na temat warty głębszej analizy. Sięgnęliśmy zatem do historii i ustaliliśmy, że analogiczne wyniki przedstawione zostały przez przedstawiciela tej samej firmy już w marcu 2019 na konferencji SEMAFOR. Oto zdjęcie slajdu:

Tak, wzrok was nie myli. W32/Backdoor.Prosiak.65 nie tylko był najczęściej spotykanym wirusem w drugiej połowie 2018 roku na całym świecie, ale wręcz zdominował konkurencję. Prosiaków znaleziono prawie 28 milionów, podczas kiedy drugie na liście zagrożenie odnotowało zaledwie niecałe 7 milionów przypadków. Skąd ta nagła popularność?

Atak zza grobu

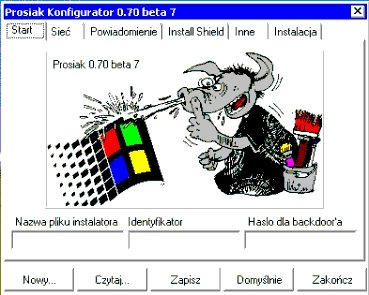

Jeśli należycie do grona młodszych miłośników bezpieczeństwa to pragniemy poinformować, że Prosiak swój debiut miał w grudniu roku 1998 (wersja 0.21), a rozwój oprogramowania został zakończony około roku 2000 na wersji 0.7.

Wywiad z autorem Prosiaka (udało nam się do niego dotrzeć) znajdziecie na końcu artykułu. Prosiak był klasycznym wówczas koniem trojańskim, który umożliwiał denerwowanie zainfekowanej osoby np. przez mruganie monitorem czy inne dziwne, niewytłumaczalne zjawiska. Pełny opis funkcji Prosiaka wraz ze zrzutami ekranów znajdziecie w tym świetnym artykule. Co zatem tak wiekowy koń trojański robi w raportach i publikacjach prasowych w roku 2019? To bardzo dobre pytanie.

To trwa od lat

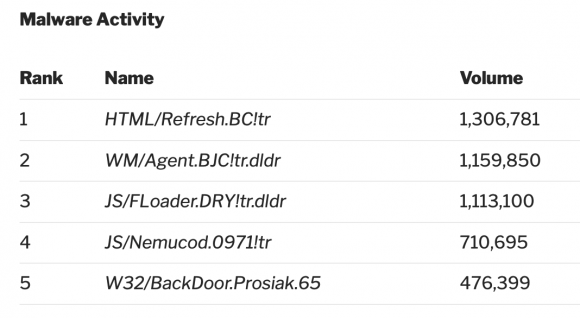

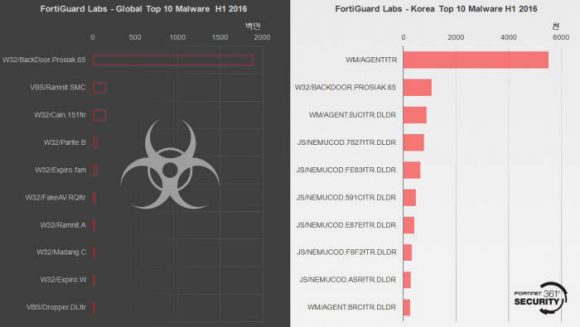

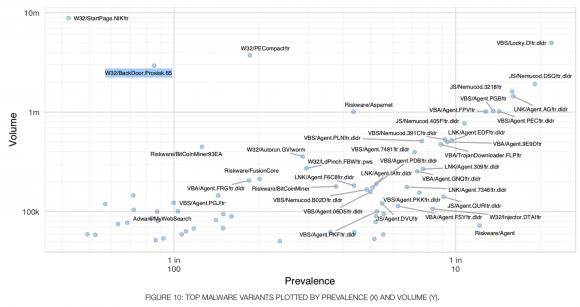

Postanowiliśmy znaleźć moment, w którym Prosiak zmartwychwstał i ponownie wkroczył na scenę cyber. W tym celu przejrzeliśmy dziesiątki dokumentów i prezentacji, znajdując liczne przypadki jego wystąpień – wszystkie autorstwa jednej i tej samej firmy. Poniżej prezentujemy je w ujęciu chronologicznym. Okazuje się, że Prosiak od 2016 do 2018 był na czele listy zagrożeń, a czasami wręcz kilkunastokrotnie dominował nad konkurencją.

Skąd zatem ten Prosiak?

Biorąc pod uwagę fakt, że Prosiak pojawił się raportach tego dostawcy, po 15 latach nieaktywności, w pierwszej połowie 2016 (a przynajmniej takie ślady udało nam się znaleźć) i trwa tam do tej pory mimo braku jakichkolwiek innych śladów (brak nowych próbek na VirusTotal, brak wzmianek w raportach innych firm i organizacji), obstawiamy, że jest to fatalny błąd w sygnaturach firmy, która go „wykrywa”. Ta sytuacja powoduje jednak, że w naszych głowach pojawiają się liczne pytania, na które trudno znaleźć nam odpowiedzi:

- Dlaczego autorzy raportu przez trzy lata nie zwrócili uwagi na nagłą dominację niszowego konia trojańskiego sprzed prawie 20 lat?

- Dlaczego osoby prezentujące te raporty na różnych konferencjach i w mediach przez trzy lata nie sprawdziły, skąd biorą się takie niecodzienne dane i nie spowodowały ich korekty?

- Dlaczego nikt nigdy nie zakwestionował publicznie wiarygodności tych danych? (szukaliśmy długo, nie znaleźliśmy żadnych śladów wątpliwości)

- Ile w tym kontekście warte są pozostałe dane płynące z raportów tego dostawcy oraz analogicznych raportów innych producentów?

Zwróciliśmy się z prośbą o wyjaśnienia do wspomnianego dostawcy. Mamy nadzieję je kiedyś otrzymać i opublikować. Tymczasem zapraszamy do lektury krótkiego wywiadu, którego był nam miły udzielić Paweł – twórca Prosiaka, który pragnął jednak zachować pewien stopień anonimowości.

Wywiad z twórcą Prosiaka

Ile miałeś lat, gdy stworzyłeś Prosiaka? Mignęło mi gdzieś w internecie, że byłeś wtedy studentem. Jeśli to prawda, to co studiowałeś?

Najstarsza wersja udostępniona (0.21) jest z 15 grudnia 1998 (miałem wtedy 23 lata), byłem studentem Elektrotechniki na Politechnice Lubelskiej.

Prosiak istniał już trochę wcześniej, ale ile czasu… nie pamiętam.

Co zmotywowało Cię do napisania takiego programu?

Prosiak pierwotnie służył do „administrowania”… czytaj robienia żartów w pracowni komputerowej w bibliotece uczelni.

Jak długo w sumie nad nim pracowałeś? Jaki był harmonogram prac? Pamiętasz daty wydania kolejnych wersji? Ile ich łącznie było i skąd takie dziwne numery?

Prosiak został napisany w Delphi (kto dzisiaj o czymś takim pamięta…). Nie mam kodów źródłowych do nowszych wersji, trudno ustalić, kiedy powstały.

0.21 – 15 grudnia 1998

0.25 – 20 Grudnia 1998

0.26 – 28 Grudnia 1998

0.33 – ???

0.45 – 7 stycznia 1999

0.5 – ???

0.6 – ???

0.7 beta ? – ?

Dziwne numery? Mi się wydawały normalne. Był nawet spory odzew ludzi, betatesterów :) ale nie zachowały się do dzisiaj żadne maile.

Jakie funkcje miała pierwsza wersja i jak się program potem rozwinął?

Dołączam plik tekstowy z wersji 0.21. Niewiele szczegółów pamiętam z tamtych czasów, to było prawie 20 lat temu.

Kiedy i dlaczego zaprzestałeś rozwijania Prosiaka?

Przede wszystkim koniec studiów. Przestałem go rozwijać kolo 2000 roku.

Jak doszło do jego „uwolnienia” do internetu?

Sam go uwolniłem, nie pamiętam, w jaki sposób, pewnie strona internetowa na serwerze uczelni.

Jak się zapatrujesz na to, że program mógł być używany do niecnych celów?

Od początku Prosiak był zrobiony do niecnych celów, ale nie było to raczej niszczenie, tylko żarty. Siedliskiem Prosiaków były przede wszystkim wszelkie laboratoria/pracownie na uczelniach, stale podłączone do internetu.

Czy miałeś z tego powodu jakieś problemy?

Nie, nigdy, ale też nie chwaliłem się zbytnio. O Prosiaku wiedziało tylko kilka osób ze studiów.

Czym się zajmujesz teraz? Nadal coś programujesz?

Tak, pracuję obecnie jako programista Javy w branży niezwiązanej z bezpieczeństwem/security. W wolnym czasie rozwiązuję zadania typu CTF lub pokrewne jak np. https://rabbithole.nokiawroclaw.pl/ czy dawniej rozwal.to Sekuraka.

PS. Jako ciekawostkę mogę dodać ze Prosiak posiadał backdoora :) Niezależnie jakie hasło się ustaliło, działało dodatkowo hasło „commodore6”.

Aktualizacja 2019-06-14: Oświadczenie zespołu FortiGuard Labs

Jako firma specjalizująca się w cyberbezpieczeństwie przetwarzamy ogromne ilości danych. Istnieje wiele sposobów na ich zaprezentowanie w postaci statystyk. Podczas ostatniej konferencji „Semafor” w Polsce pokazaliśmy następujący slajd:

Zaskoczeniem dla nas było to, że 20-letni polski malware „Prosiak 65” okazał się wirusem najczęściej wykrywanym przez nasze czujniki w poprzednim półroczu. Podczas prezentacji przedstawiciel Fortinet zaznaczył, że statystyka ta stanowi pewną anomalię i wskazał publiczności, że weryfikował ją wspólnie z analitykiem danych.

To samo złośliwe oprogramowanie znalazło się na liście Top 5 Global Malware w naszym raporcie FortiGuard Threat Report przy wielu okazjach (30 czerwca 2017 roku i 24 listopada 2017 roku), ale dlaczego próbka martwego wirusa sprzed prawie 20 lat miałaby pojawiać się tak licznie w naszych ogólnoświatowych statystykach?

„Prosiak 65″ został zaobserwowany pierwszy raz prawie 20 lat temu. Podobnie jak w przypadku wielu innych starszych wersji złośliwego oprogramowania, nadal znajduje się on w obiegu. Podczas gdy ogólne rozpowszechnienie „Prosiaka 65” zmniejszyło się we wszystkich lokalizacjach, wciąż obserwujemy jego powtarzającą się aktywność – w tym wzrost w 2018 r. i w ciągu ostatnich sześciu miesięcy.

Istnieje kilka powodów, dla których takie stare złośliwe oprogramowanie może być wykrywane przez nasze systemy:

- może być naprawdę nadal aktywne (przez pojęcie „aktywne” rozumiemy bycie widzianym przez nasz silnik AV, dlaczego jest aktywne – to inne pytanie);

- może współdzielić komponenty z nowszym rodzajem złośliwego oprogramowania, dla którego nasze sygnatury są wyzwalane;

- może to być wynik false positive.

Aby ustalić właściwy powód, nasz zespół zbadał dokładnie temat i uważamy, że podpis W32/BackDoor.Prosiak.65 poprawnie identyfikuje próbkę znalezioną na VirusTotal. Z naszych wewnętrznych testów wynika, że choć bardzo stare, to złośliwe oprogramowanie może nadal działać i infekować pliki w systemach Windows XP i Windows 7.

Nasze badanie wykazało, że chociaż skokowy wzrost przypadków wykrycia jest duży pod względem wielkości, to jednak jego rozpowszechnienie jest niskie. Na przykład w naszym „Global Threat Landscape report” za IV kwartał 2017 r. „Prosiak 65” był widziany u mniej niż 1% firm. W pomiarach przeprowadzonych w ciągu ostatnich 30 dni wykryto go na mniej niż 1000 urządzeń.

Jednak całkowita liczba wykryć w tym samym czasie pochodząca z tych urządzeń wyniosła około 665 000, przy czym większość źródeł tych wykryć pochodziła z sieci naszych największych klientów ISP, bez szczególnego uwzględnienia regionu czy branży. Dokładne przyczyny takiego wyniku są w tej chwili niejasne i nadal je badamy.

Przy ponad 5 milionach urządzeń sprzedanych na całym świecie, wykrycia pochodzące z 1000 z nich mogą brzmieć trywialnie, ale 665 000 przypadków – już nie. Wyzwaniem, przed którym stoimy, prezentując takie informacje, jest przedstawienie ich w odpowiednim kontekście w sposób spójny i użyteczny. Musimy też upewnić się, że nie manipulujemy danymi, aby wyglądały „wygodnie” lub nie naginamy ich do komunikatu, który chcemy przekazać. Dlatego też stosujemy proces „peer-review”, oceny wzajemnej, aby zapewnić dokładność informacji i sposób ich prezentowania.

Wnioski

Czy podane informacje są błędne? Nie mamy podstaw, by tak sądzić, chociaż nadal to sprawdzamy. Uważamy jednak, że ranking jest zniekształcony przez dużą liczbę wykryć z relatywnie małej liczby urządzeń. O tym właśnie mówiliśmy na konferencji „Semafor”.

Czy wymaga to dalszego dochodzenia? Na pewno anomalne informacje takie jak ta są analizowane przez naszych naukowców i zespół FortiGuard Threat Research, abyśmy mogli dowiedzieć się o nich więcej.

Czy musimy przyjrzeć się temu, jak prezentujemy nasze dane? Być może, nie chcemy jednak wykluczać informacji, aby uczynić je wygodniejszymi i pasującymi do narracji.

Po prezentacji otrzymaliśmy informację od zewnętrznych analityków zagrożeń, że również oni uznali te dane za zaskakujące i szczególnie interesujące ze względu na polskie pochodzenie złośliwego oprogramowania. Z wdzięcznością przyjmujemy takie informacje od społeczności, nawet jeśli są one sprzeczne z naszymi, ponieważ pomaga to wszystkim w zrozumieniu sytuacji.

Komentarze

To autorzy tego opracowania się nie ździwili to co to za ochrona!

To apsurd co ze zgodnością pliku exe zmiana kompilatora to zmiana winiku binarnego. To hyba ich heurystyka szaleje.

Jedyny „apsurd” to Twoja ortografia mistrzu. Piszę się „absurd”. Przez B.

No APSURD …. :(

Ty specjalnie te błędy robisz? Jesteś analfabetą kolego czy to dla żartu?

Atrybucje autorską https://pl.wikipedia.org/wiki/Stylometria niejeden próbuje na taki sposób okiwać.

Dzięki. Jako samozwańczy CEO przyszłego globanego lidra w banży „szydery oraz celnej i ciętej riposty”, szukałem nazwy firmy. teraz już mam – Apsurt

No koledzy, a „ździwili” to już nikt nie wytknie?

To chyba Prosiaka uzywalem by otwierac cd-romy kolezankom na Pc w tej samej sieci

A moze Netbusa?

U mnie w podstawówce jeden z nauczycieli informatyki (bo co chwila był inny) sam zainstalował na wszystkich komputerach NetBus. Oj, działo się… :)

Na miejscu autora nie mógłbym powstrzymać fantazji żeby zamiast zawsze dementować fakenewsy raz samemu jakiegoś wypuścić ;P

A myślałem, że tylko mi coś nie pasowało w prezentacji od Fortinet :)

Pamietam zabawy Prosiakiem czy Netbusem.

Mówiłem im na Semaforze, że albo ktoś im niezły żart zrobił albo coś im działa nie tak. Bo to jest niemożliwe. Gość mówił, że jeszcze zweryfikuje, ale jak widać albo zapomniał albo weryfikacja też nie wyszła i dalej kompromitują się rozpowszechniając takie staty.

Ja z kolei tłumaczyłem badaczom Kasperskiego jak bardzo się mylili przy analizie „cuda z klonowaniem kart płatniczych w Brazylii”. Sprostowania nigdy nie było, to co powypisywali – powielano bez cienia refleksji w artykułach na całym świecie…

Co ciekawe, Visa w swoich periodykach (Pr3ssure Gauge, April 2018, „New ‘Prilex’ Malware Operation Discovered in Brazil”) również założyła, że skoro to „badacze od Kasperskiego” to pewnie się znają – a tam były szkolne błędy… OK – dotyczyło to stosunkowo niszowej działki, ale nawet tam, za Wielką Wodą – na pewno dałoby się znaleźć kogoś, kto choć trochę wie o technicznych aspektach akceptacji kart chipowych.

A czego spodziewać się po firmie której nazwa jest anagramem Fortnite? :D

Pan Adam bardzo fajny człowiek, wreszcie miałem okazję zobaczyć go w tym tygodniu na żywo, chociaż niestety nie zdołałem go dotknąć na szczęście.

czytałem tytuł arykułu i pierwsza myśl – prosiak.

pochwalam sie :))

Część serwerowa prosiaka działała przecież tylko na Windows 9x. Jak to możliwe, że pokazuje się we współczesnych raportach? O co tu chodzi?

Ponowna lektura artykułu może pomóc w zrozumieniu. Szczególnie przedostatniego podrozdziału.

No, i to jest dzieknikarstwo, o jakie nic nie robiłem, a takie jak te od Adiego z A*Lab.

Czekamy na prezentacje autora prosiaka na konfidensie.

Chciałbym zauważyć że kod prosiaka był swego czasu wrzucony do sieci. Sam pamiętam jak się w nim grzebałem :). Więc wcale nie jest to niemożliwe że ktoś po końcu „oficjalnego” wsparcia nie zrobił sobie nowszej i bardzej wypasionej wersji i sobie z niej korzysta.

Netbus, Matrix, Brutus, GGcrack. To były czasy. A tutaj zawartość pliku „co nowego” dla Prosiaka 0.7 beta :

—-poprawione——-

obsluga wav,bmp i jpg spod prawego klawisza myszy

okienko z jpeg’iem mozna zamknac przed czasem przez Alt-F4

i/o error przy sciaganiu plikow/screenow

blad w ms network jesli brak udostepnien

zmiana portu telnetd (wczesniej zawsze 23)

konfiguracja uslug przez klienta

uaktualnianie listy okien

wiecej informacji w mailu z potwierdzeniem

poprawiony konfig.exe

—–dodane—-

losowa zmiana daty i dlugosci pliku serwera

log uruchamianych aplikacji

nowy sposob instalacji w rejestrze

parametry domyslne dla konfig w .ini

uruchamianie programu po instalacji

test dialogu

dodaj do ulubionych

ladowanie bookmarku przy starcie klienta

czysczenie okienka z klawiszami przy polaczeniu z nastepna ofiara

—prawdopodobne zmiany i dodatki w nastepnych wersjach——

server ftp

wyszukiwanie plikow

wybor jezyka w konfigu

przyklejanie sie prosiaka do plikow exe

ladowanie skryptow podczas instalacji

zapis terminow w formacie unixowego crona

zdalna zmiana adresu do powiadamian i ilosci maili

chat

nagrywanie dzwiekow

rozszerzone informacje o sprzecie ofiary

zmiana rozdzielczosci

bzdury na drukarke

blokowanie klawiszy

zmiana czasu/daty

blokada klawiatury

wykrecanie numerow modemem

zmiana kolorow systemowych

wylaczenie podwojnego klikniecia

—-znane bledy——-

skaner sieci – czasem wykrywa cos bez sensu

dziury pod win98 – nie beda niestety dzialac

Albo jakiś rząd przerobił prosiaka do innego celu i liczy ze nikt sie nie zorientujee

Podsumowując: prosiaczek wyszedł po latach z wojska…

A jak ktoś nie rozumie: nie było a teraz pewnie jest w gorszej formie,ktoś pewnie wykorzystał kod albo zrobił reversing i na podstawie starej świnki wyhodował nowego wieprzka,stąd go pewnie antywirusy łapią po sygnaturach bo kod się podobnie kompiluje. Pewności nie mam i sprawdzić nie mam jak – przydało by się porównać próbkę z archiwalnymi wersjami prosiaka.

Że to jest dziwne korzystać ze starego wirusa z sygnaturą ? No nie wiem,stary wirus długo nie był aktywny,może ktoś liczył że sygnatura już dawno poszła do kosza ?

Ewentualnie jak nie to ktoś do uczciwego programu wykorzystał kod z prosiaka/zrobił coś podobnie i mamy w efekcie false positive.

kez, nie ma żadnych nowych próbek, nigdzie. To błąd pomiaru.

śmiała teza, jakieś dowody ku temu ? bo statystyki to trochę mało …

Może do nierozpoznanych próbek przypisywane są bardziej ogólne traity, które potem najlepiej wpasowują się do prosiaka ze względu na jego prostotę?

Prosiak story rozwija się ;D

http://di.com.pl/poznaj-prosiaka-i-inne-metody-przeprowadzania-cyberatakow-na-dzialajace-w-polsce-firmy-63188

Ja mam inną teorię. Ktoś po prostu skompilował źródła prosiaka na nowo i zrobił to tak, że działa na nowszych systemach. Sam przed chwilą znalazłem na jakimś chomiku źródło wersji oznaczonej Prosiak 0.7b6.zip

Tylko że poza „skompilowaniem sobie” należy wyjaśnić również popularność na skalę globalną bo przecież ponoć próbki nie pochodzą z bibliteki uczelnianej. Obawiam się że to jest zwykłe dziadostwo, jakiego pełno jest w security IT w ostatnim czasie, każdy chce zbić na tym kasę bez względu na jakość wypocin ważne aby powerpoint był śliczny, z tranzycjami.

Jeśli mnie pamięć nie myli to w laboratoriach K7 w Ćennaj już go rozbroili.

Jakis link do zrodla?

Wirusy dyskietkowe pisało się na zaliczenie już w 1994 na jednej z technicznych uczelni w Polsce :) co gorsza by je uzyskać trzeba było usunąć je z wszystkich zarażonych maszyn na uczelni (albo napisać szczepionkę). Internet wtedy jeszcze działał inaczej ;)

Jaka to uczelnia i jaki wydział??

Niekoniecznie na uczelniach…. niektóre pracownie komputerowe w liceach w 1995 roku wymagały dodatkowego oprogramowania żeby odpalić nieodzowne do nauki wtedy gry…. Słyszałem nawet o jednym gościu który masowo pisał keyloggery.

Nigdy więcej nic nie ściągam z neta :) zadne PDF, XML, DOCI.

Co najlepsze pamiętam czasy jak się tym bawiło.. No cóż hakierryyy

A może jakiś state actor testuje sobie domain generatory i mechanizmy spreadowania malwaru na szeroką skale z 0dayem jako first stage którego nie chce stracić. Jednocześnie nie chce EICARA go nie da przejrzystych statystyk.

chyba coś w temacie: https://www.fortinet.com/blog/threat-research/big-data-made-small.html

Sprawa nadal pozostaje nierozwiązaną zagadką? Może ktoś dodał kawałek prosiaka do protokołu internetowego? … Hehehe to wiele by wyjaśniało :)

Dopiero sie dowiedziałem :) Heheh

To ja autor prosiaka możecie pisac na [email protected] :)