Anarchaos, jeden z ważniejszych aktywistów Lulzsec, odbywa wyrok 10 lat więzienia. Jego aresztowanie było sprawką dobrego kolegi, jednak FBI tożsamość hakera potwierdziła analizując jedynie adresy docelowe wykonywanych przez niego połączeń.

Starsi stażem czytelnicy naszego serwisu bez wątpienia pamiętają wyczyny grupy LulzSec, która spędzała sen z powiek administratorów największych serwisów internetowych. Jednym z jej najbardziej utalentowanych współpracowników był Jeremy Hammond, znany między innymi pod pseudonimem Anarchaos. Do sieci wyciekły właśnie ciekawe fragmenty materiału dowodowego, zgromadzonego przeciwko niemu przez FBI. Stanowią one interesujące studium przypadku.

Anarchaos

Hammond nie był „oficjalnym” członkiem grupy LulzSec, jednak bardzo blisko z nią współpracował. Był między innymi autorem słynnego włamania do firmy doradztwa strategicznego Stratfor, z której wykradziono gigantyczne ilości danych oraz numery kart kredytowych. Hammond, choć bardzo starannie ukrywał swoją tożsamość korzystając z sieci Tor, wpadł głównie z powodu zdrady Sabu, „szefa” LulzSec. Sabu jeden raz wszedł na grupowy czat z domowego adresu IP, dzięki czemu został namierzony i namówiony do współpracy przez FBI. W trakcie wielomiesięcznej pracy pod kierownictwem agentów FBI Sabu wsypał wszystkich swoich kolegów z grupy (lub prawie wszystkich). Przy okazji wyszło też na jaw, że na „zlecenie” FBI za pośrednictwem Sabu Anarchaos hakował m. in. polską ambasadę w Londynie. Tożsamość Anarchaosa FBI wytypowało na podstawie drobnych sygnałów, które ten zostawił w czatach ze swoim „przyjacielem”.

Anarchaos jako jedną z metod ukrywania swojej tożsamości stosował wiele różnych pseudonimów. Występował także jako sup_g, burn, yohoho, POW, tylerknowsthis oraz crediblethreat. Sabu znał te pseudonimy, dzięki czemu agenci FBI mogli połączyć wszystkie wypowiedzi Hammonda i ustalić na ich podstawie, że:

- jego znajomi byli aresztowani w St. Louis

- był zatrzymany za protesty przeciwko konwencji republikańskiej w Nowym Jorku w 2004

- przebywał w federalnym zakładzie karnym

- przebywał w lokalnym areszcie za posiadanie marihuany

- znajdował się w okresie warunkowego zawieszenia kary

Połączenie tych wszystkich kryteriów w oparciu o dane z systemów informatycznych pozwoliło zidentyfikować jedynego podejrzanego, do którego pasowały wszystkie elementy układanki. Był nim aktywista anarchistyczny Jeremy Hammond. Brak jednak było jakichkolwiek dowodów, jednoznacznie potwierdzających jego tożsamość.

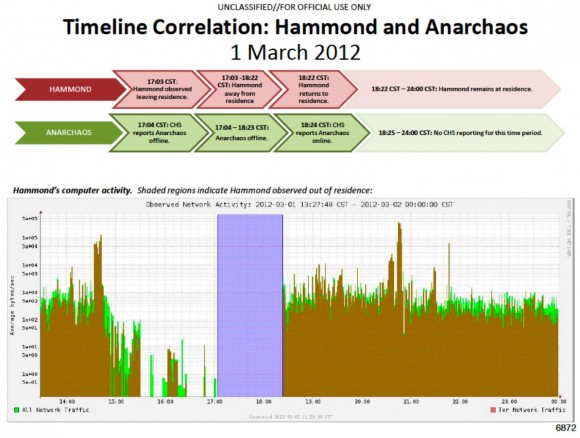

To tylko metadane

Na podstawie zgromadzonych przesłanek agentom udało się uzyskać postanowienie sądu, umożliwiające uzyskanie informacji o ruchu internetowym podejrzanego. Nie mieli jednak wglądu w treść przesyłanych przez niego pakietów, a jedynie otrzymali dostęp do metadanych połączeń TCP i UDP, pokazujących źródłowe i docelowe adresy IP pakietów. Agenci szybko ustalili, ze znakomita większość ruchu internetowego Hammonda przechodziła przez węzły sieci Tor. Aby potwierdzić, że Hammond to rzeczywiście Anarchaos, agenci przez 5 dni prowadzili obserwację w trzech różnych płaszczyznach: obecności Hammonda w domu (przez agentów obserwujących wejście do budynku), wykorzystania internetu w podziale na ruch do sieci Tor oraz „zwykły” oraz obecności Anarchaosa na IRCu i Jabberze (przy pomocy Sabu). Dopiero korelacja tych elementów pozwoliła im potwierdzić, że Hammond to rzeczywiście Anarchaos. Do sieci wyciekły właśnie wykresy analizy ruchu internetowego Hammonda

Kolor brązowy na wykresie to ruch do serwerów sieci Tor, kolor zielony to pozostały ruch. Wyraźnie widać przerwy w ruchu w momencie, gdy Hammond opuszcza dom, potwierdzono jest także znikanie z sieci Anarchaosa w tym samym czasie.

Surowy wyrok

Kilka dni po przeprowadzeniu obserwacji pod dom Hammonda zajechało 16 wozów FBI i Anarchaos został aresztowany. Przed sądem nie wyraził żadnej skruchy i podkreślał, że przez wiele lat próbował prowadzić protesty legalne i pokojowe, ale ich brak skuteczności sprawił, że postanowił sięgnąć po inne metody zmiany świata. Sąd skazał go na 10 lat więzienia i dodatkowe 3 lata zakazu korzystania z jakiejkolwiek szyfrowanej komunikacji.

.Trzeba przyznać, ze choć głównym powodem wpadki Hammonda była zdrada Sabu (który był szantażowany przez FBI tym, że jego dzieci, którymi się opiekował, po jego aresztowaniu zostaną przekazane do państwowej instytucji opiekuńczej), to jednak nawet w przypadku zdrady Sabu Hammond nie zostałby zidentyfikowany gdyby nie jego gadatliwość. Po raz kolejny widać zatem, jak ważne jest bezpieczeństwo operacyjne, a nie tylko komputerowe a metadane niosą ze sobą wiele informacji.

Szczegóły całej akcji FBI możecie poznać dzięki temu świetnemu artykułowi The Daily Dot (dziękujemy humanerror za linka).

Komentarze

Czyli mamy kolejne zalecenie opsec – trzeba generować ciągły strumień ruchu o możliwie losowej charakterystyce aby zniszczyć korelację pomiędzy działaniami w sieci a życiem w świecie rzeczywsitym :)

na ircu wciąż mogą znaleźć korelacje

BTW, w związku z nadchodzącymi „smart licznikami” energii elektrycznej, które najprawdopodobniej zostaną nam siłą narzucone – zna ktoś jakiś generator „ciągłego strumienia ruchu o możliwie losowej charakterystyce” w sieci elektrycznej? Jak będzie trzeba to sam zmakgajweruję sobie coś, ale wygodniej by było kupić gotowe rozwiązanie :-)

Fuck fbi battleship, ale i tak potem im dokopano :D

Zastraszanie ludzi pod groźbą ukarania naszej rodziny powinno być karane dożywociem, jest to gorsze niż to co robił sam Anarchaos.

Stare sowieckie metody. Jeśli ktoś miał jeszcze jakieś wątpliwości w jakim kierunku zmierza Związek Radzieckich Stanów Zjednoczonych, to myślę że czas się już ich pozbyć.

„wykrozystania” ;)

Dzięki, poprawione

Mozna zamiast laczyc sie bezposrendio do Tora robic to poprzez VPN i dopiero do tora, generowac fejkowy ruch, zmyslec swoj zyciorys i wprowadzac fejkowe dane o sobie i swoje „wycyzny”

Tylko proxy chaining przez modem z budki telefonicznej na stacji benzynowej bez kamer.

Ktoś poleci jakiś dobry i tani/darmowy VPN?

Private Internet Access cenowo jest całkiem przyzwoity, no i wydaje się, że nie jest sprzedajny dla służb ale to już ciężko sprawdzić, bo wiekszość zapewnia, że „no logs” a w praktce wiemy jak to wygląda :).

ewentualnie VPN poprzez Tor i Tor poprzez tak zestawiony VPN, koniecznie przez prepaid’a i modem GSM zakupiony na bazarze.

Koniecznie w foliowej czapeczce i makijaży zmylającym rozpoznawanie twarzy.

A za oknem FBI z btsem

Padowanie ruchu może być trochę kosztowne z prepaidem…

Po przeczytaniu tego artykułu, odczuwam pewne powiązanie z anime „Death Note”, kiedy to policja polowała na Yagamiego ;D

13 lat zakazu szyfrowania wiadomości… 13 lat pozbawienia konstytucyjnego prawa do prywatności! Serio, nikt nie zwrócił na to uwagi??

To USA – tam prawo jest trochę .. hm… dziwne. W Polsce to niemożliwe. W ogóle wyglądałoby to raczej na proces poszlakowy gdyby podejrzany sam się nie przyznał to może w ogóle by go nie skazano. W ogóle to nie należy wierzyć organom bo powiedzą wszystko by mieć skazanie.

Damian: obczaj sobie tiger vpn. 7 euro za miesiac, chyba z 50 lokalizacji (w tym pl), niby bez logow itp. (kiedys byla taka grafika porownawcza z torrentfreaka chyba). Wejdz na ich fb to jest jakis rabat dla austriakow i mozna placic btc. Firma ze slowacji, fajna strona i fajnie opisane korzystanie. Dodatkowo jak zrobisz wszystkie zadania to dostaniesz tyle pkt bonusowych, ze styknie na 2msc kolejne. Predkosc calkiem wporzo (zalezy od lokalizacji), pingi tez (przez pl). Innych nie uzywalem.