W trakcie trwającej własnie corocznej konferencji Kaspersky’ego w Cancun firma ujawniła grupę włamywaczy działających od kilkunastu lat i wykazujących bardzo wysoki poziom zaawansowania technicznego, wskazujący na NSA.

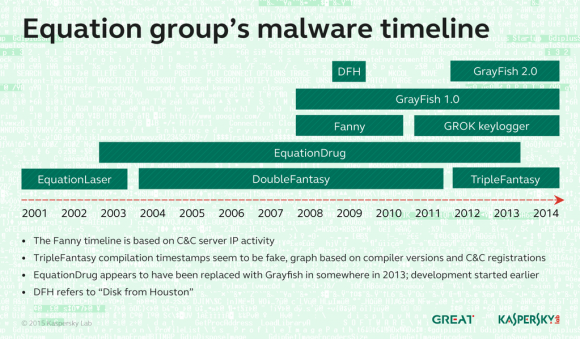

Analiza ujawnionych informacji pozwala na dość precyzyjne dopasowanie poszczególnych elementów oprogramowania zidentyfikowanego przez Kaspersky’ego do programów NSA opisanych w dokumentach wykradzionych przez Snowdena. W jednym z przypadków nazwa kodowa projektu NSA GROK znalazła się również w kodzie programu odpowiadającego jej opisowi. Nazwana przez Kaspersky’ego Equation Group działała praktycznie niezauważona od co najmniej 2001 roku i ma również wyraźne powiązania ze Stuxnetem i Flame.

Bomba na konferencji

Kilkadziesiąt minut temu Kaspersky ujawnił jedną z najciekawszych informacji ostatnich tygodni, czyli opis działania włamywaczy nazwanych Equation Group. Wiele elementów tej historii jest dość wyjątkowych. Zacznijmy od czasu działania: najstarszy egzemplarz oprogramowania przypisywanego grupie powstał w roku 2001. Z kolei jeden z serwerów C&C używanych przez grupę używa domeny zarejestrowanej w roku 1996. Do tej pory nie mieliśmy do czynienia z grupami o tak długiej historii działania.

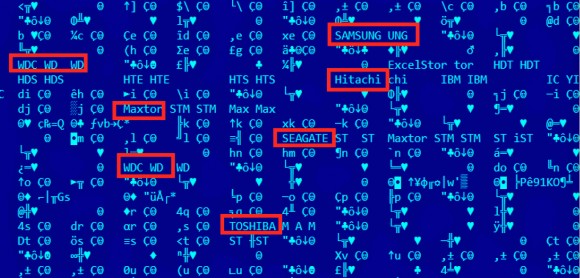

Na trop grupy analitycy Kaspersky’ego trafili badając oprogramowanie Regin, użyte w ataku na firmę Belgacom. Powszechnie uznaje się, że Regin to narzędzie GCHQ – potwierdzają to dokumenty wyniesione przez Snowdena. Szukając „kuzynów” Reginu Kaspersky natrafił na całą grupę wyrafinowanego oprogramowania, którego poziom zaawansowania technicznego przekraczał wszystko, co analitycy widzieli do tej pory. Na przykład platforma nazwana GreyFish przechowuje swoje pliki w formie zaszyfrowanych kluczy w rejestrze Windows, dzięki czemu nie jest identyfikowana przez oprogramowanie antywirusowe. GreyFish odszyfrowuje swój kod jedynie na konkretnym, predefiniowanym komputerze – unikalny identyfikator jest kluczem odszyfrowującym pierwszy etap infekcji. GreyFish posiada także moduł umożliwiający modyfikowanie oprogramowania wbudowanych sterowników dysków twardych 12 różnych producentów, dzięki czemu potrafi przetrwać formatowanie dysku. Do modyfikowania firmware używa nieudokumentowanych funkcji producenta sprzętu.

Inne ciekawe przykłady zaawansowania technicznego to moduł Fanny, znaleziony w Pakistanie, który używał dwóch exploitów typu 0day zanim zostały one umieszczone w Stuxnecie. Inny zidentyfikowany błąd typu 0day używany przez Equation Group był wcześniej użyty w ataku typu 0day na Google (Operacja Aurora). Istnieje podejrzenie, że błąd ten został „poddany recyklingowi” i po przechwyceniu chińskiego ataku na Google użyty w amerykańskim ataku na Afganistan. Złośliwe oprogramowanie korzysta także z wirtualnych systemów plików, prawdopodobnie skutecznie infekuje platformy iOS i OS X i potrafi w oryginalny sposób omijać konieczność podpisywania kodu w ostatnich wersjach systemu Windows.

W innym przypadku kod PHP autorstwa Equation Group sprawdza skróty MD5 nazwy użytkownika forum, zanim przeprowadzi proces infekcji. Pełen kod tego skryptu udało nam się znaleźć w sieci, zapewne wrzucony przez któregoś z pracowników Kaspersky’ego.

Grzegorz Brzęczyszczykiewicz

Kaspersky przytacza także przykład anonimowego naukowca, któremu nadaje personalia Grzegorza Brzęczyszczykiewicza. Naukowiec ten w roku 2009 był na ważnej konferencji branżowej w Houston. Krótko po powrocie z imprezy otrzymał płytę z nagranymi zdjęciami z konferencji. Oprócz zdjęć płyta zawierała 3 exploity, z czego dwa typu 0day, które pomogły w zainstalowaniu oprogramowania Equation Group na jego komputerze. Inny podobny przypadek dotyczył płyty służącej do instalacji oprogramowania Oracle, które również zostało „wzbogacone” przez Equation Group.

Ofiary Equation Group, zidentyfikowane dzięki szerokiej sieci instalacji oprogramowania Kaspersky’ego, zlokalizowane są głównie w Rosji, Afganistanie, Pakistanie, Belgii, Niemczech, Sudanie, Libanie oraz Palestynie. W przypadkach gdy oprogramowanie było znalezione na komputerach w USA lub Wielkiej Brytanii, za każdym razem ofiarą był działacz muzułmański.

Błędy Equation Group

Jak wszyscy ludzie również najlepsi włamywacze popełniają błędy. Kaspersky zidentyfikował około 20 domen spośród 300, używanych jako C&C, które nie zostały na czas wykupione na kolejny rok przez swoich właścicieli. Firma je zarejestrowała i dzięki przechwyceniu ich ruchu poznała kolejne ofiary infekcji. Wśród nich znalazła się także domena z roku 2003, dzięki której udało się zidentyfikować kilkanaście ofiar, ciągle zarażonych po 12 latach od pierwszej infekcji. Inne ciekawe wpadki to zachowana w jednym pliku ścieżka do katalogu z nazwą użytkownika czy też nazwy zmiennych i plików, pokrywające się z katalogiem narzędzi NSA.

Źródła: Wired, Ars Technica, Kaspersky

Komentarze

„GeyFish posiada także moduł umożliwiający modyfikowanie oprogramowania…”

Droga redakcjo, mówi się waginosceptyk skrzelododatni.

Poprawione, choć nieco inaczej :)

Grzegorz Brzęczyszczykiewicz – miły ukłon Kasperskich w stronę polskiej komedii, z początku myślałem, że imię naukowca jest ustawianie na podstawie geoip, ale po kilku testach z proxy okazuje się, że jest stałe. Pewnie po to żeby czytający łamali sobie języki, podejrzewam że sam pomysł jest Pani M.J pracującej w teamie GReAT

Może chcą pomóc w zniesieniu wiz do USA.

A tak jakoś mi się pomyślało ;)

Chodzi o Maciarewicza i badania jego zespołu nad [cenzura] .

Przecież to oczywiste

Mi co zniszczyli 2 twardziele to je trzymam by kiedyś je jeszcze raz zeskanować względem malware, może za lat kilka antywirusy będą to wykrywać. Jeżeli chodzi o linuxy to włazi syf za pośrednictwem flasha. Mam uczulenie na produkty Adobe.

Wirus potrafi przetrwać format dysku, ale w jaki sposób następuje infekcja po formacie?

Jak poczytasz jak działa dysk twardy to sie dowiesz ;)

Pisze jak byk: 0day + niedokumentowane funkcje producenta.

Zakładamy scenariusz taki:

Zapisujemy oprogramowanie dysku na 'nasze’ skoro dysk startude, musi wczytać 'wielkośc sektora’ jezel itak to przy wykonywaniu tej operacji sprawdz czy MBR jest 'zaznaczony’ jezeli nie infekuj jeszcze raz …

Zaraz za MBR .. juz dzieją sie cuda ;)

„..W przypadkach gdy oprogramowanie było znalezione na komputerach w USA lub Wielkiej Brytanii, za każdym razem ofiarą był działacz muzułmański…” – chyba jedyna pocieszająca rzecz

„Do modyfikowania firmware używa nieudokumentowanych funkcji producenta sprzętu.”

Więcej nie trzeba pisać, bo szkoda słów…

Pytanie czy te funkcje maja 'od producenta’ czy po prostu je 'znaleźli’?

Jest cala masa rożnych dodatków od różnych producentów, ukryte funkcje Windows, czy iOS nikogo nie dziwią, dlaczego na dyski miało by być inaczej?

Programiści to leniwe bestie, tryb 'debug’ może wiele pokazać, sam programuje więc wiem co mówię :P

Obydwie możliwości są prawdopodobne.

.

Pamięta ktoś jeszcze czasy procesorów Intel 80386/80486, gdy w BIOSach płyt głównych było zaimplementowane niskopoziomowe formatowanie HDD?

.

Co do „nieudokumentowanych” funkcji, to sporo na ten temat mogliby się wypowiedzieć specjaliści od odzyskiwania danych. Bo oni dysponują specjalistycznym sprzętem (interfejsy) + softem, niedostępnym dla zwykłego informatyka.

Jak zrzucić z laminatu elektroniki HDD/SDD zawartość wszystkich obecnych tam ROMów/EPROMów/FLASHy, lub różnych kilkudziesięcionóżkowych żuków, o których działaniu mamy tylko ogólne pojęcie? I nie wiemy co w nich siedzi;)

czasami coś tam wiemy: https://zaufanatrzeciastrona.pl/post/praktyczna-implementacja-tylnej-furtki-w-pamieci-flash-dysku-twardego/

Tak, „wiemy”…

Nasze „wiemy” ograniczyliśmy do czytania Z3S.

Sam tego eksperymentu nie przeprowadziłem, choć nie ukrywam że chętnie bym to zrobił. Ale to angażujące i czasochłonne przedsięwzięcie: trzeba znać elektronikę dysku twardego żeby się wpiąć w jego laminat + programowanie jego podukładów.

Jeśli powtórzyłeś taki eksperyment, możesz wtedy powiedzieć „wiemy”.

Большая Cобака: Jtag był potrzebny tylko do reverse engineeringu, badacz napisał i udostępnił swoje narzędzia do zabawy z dyskiem, polecam dokładną lekturę artykułu. Jakbyś chcial sam sobie pogrzebać (w twardych dyskach) to kabel jtag zrobisz sobie za kilkanaście pln, a wszystkie operacje manualne nie wyglądają na trudniejsze, niż naprawa zbrickowanego dlinka.

Poczytaj sobie o rootkicie w karcie sieciowej, sprawa z 2010 roku: http://www.dobreprogramy.pl/Rootkit-w-karcie-sieciowej,News,21667.html

No to Kasperski się obudził :D A tak bardziej serio, mimo tego, że nie wymieniają NSA z nazwy – wiadomo na kim ruska firma się mści. Wiadomo, że współpraca miedzy Hamburgerami i Kielonami trwała, trwa i będzie trawała. Chocby na poziomie walki ze zorganizowaną międzynarodową przestępczością, praniem brudnej kasy i terroru. Niestety sankcje robią swoje i Ruscy musieli się odpłacić. Równowaga w przyrodzie musi być :D

anOn

Ruscy musieli się odpłacić? – Każda wielka firma sprzedająca software stara się pokazać swój profesjonalizm by lepiej sprzedawać produkty – idąc Twoim tokiem myślenia F-Secure’s Mikko Hyppönen mści się za co?

Mikko nigdy nie należał do żadnej organizacji przestępczej, jaką jest niewątpliwie neoKGB. Poza tym firma taka jak Kasperski musi się w taki sposób promować, bo jest firmą ruską. I władza na pewno jest z takiego obrotu sprawy zadowolona. Upieczone dwie pieczenie na jednym ogniu :)

Zastanawiam się czy Kaspersky ujawni równie chętnie pododne konie trojańskie używane przez Rosję, czy Chiny.

Nie wiem, czy równie chętnie, ale ujawnia. Pisali np. obszernie o APT28 (Rosja).