Pewnie wszyscy wiecie, że hasło „1234” nie jest najlepszym pomysłem i nigdy nigdzie go nie ustawiacie. Może się tak jednak zdarzyć, że ktoś ustawi je za Was, w usłudze, o której istnieniu nie wiecie, ale dowie się o tym ktoś inny i skorzysta z okazji.

Choć ten scenariusz brzmi mało prawdopodobnie, to jednak spotkał co najmniej kilkudziesięciu klientów czeskiej sieci Vodafone, którzy muszą teraz ponieść koszty wygenerowane przez oszustów. Jak mogło do tego dojść?

Schemat oszustwa

Jak donosi czeski portal iDNES.cz, sąd w Cieplicach skazał dwoje oszustów na kary 2 i 3 lat więzienia za kradzież SMS-ów o wartości ponad 100 000 PLN. Petr Bužo oraz Nikola Horváthová odkryli sposób zarabiania na domyślnych hasłach – a konkretnie na jednym domyślnym haśle, „1234”. Sprawcy nie byli hakerami. Byli zwykłymi czeskimi bezrobotnymi z kilkoma wyrokami na koncie. W dokonaniu oszustwa pomogła im konfiguracja usługi.

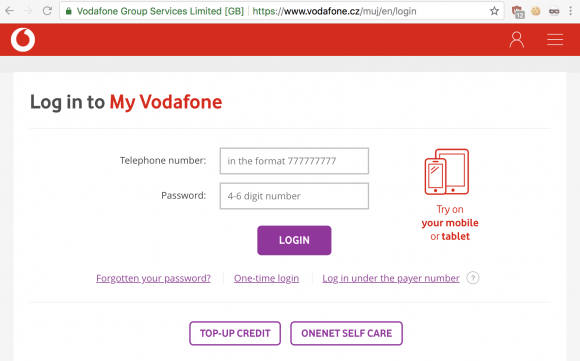

Klienci czeskiej sieci komórkowej Vodafone mogą korzystać ze sklepu online. W sklepie tym mogą przekazać swoje minuty bliskim, sprawdzić biling czy zamówić dodatkowe karty SIM. Strona logowania wygląda tak:

Widzicie, co znajduje się w polu hasła? Sugestia, że może być to tylko liczba o długości od 4 do 6 cyfr. Loginem z kolei jest numer telefonu – o przewidywalnej konstrukcji a zapewne także i prefiksie. Jak trudno jest zatem spróbować zalogować się na cudze konto? Dla Petra i Nikoli okazało się to dość łatwym zadaniem. Tym łatwiejszym, że sprawdzali tylko hasło „1234”, zmieniając numery telefonu. Najwyraźniej mechanizmy blokowania prób zgadywania hasła nie działały lub nie były prawidłowo zaprojektowane, ponieważ bohaterowie tej historii dostali się na co najmniej kilkadziesiąt kont użytkowników.

Gdy już byli zalogowani na cudze konto, w kolejnym kroku zamawiali dodatkowe karty SIM, które odbierali w salonach obsługi klienta w okolicy. Nikt nie sprawdzał ich tożsamości – wystarczyło, że znali numer telefonu i czterocyfrowe hasło. Następnie używali wyłudzonych kart do przelewania pieniędzy na swoje konta u bukmacherów za pomocą najwyraźniej popularnych w Czechach usług płatności mobilnych (za pomocą SMS premium). Przelanymi środkami obstawiali zakłady, w ten sposób „piorąc” skradzione pieniądze. Od kwietnia do października 2017 udało im się w ten sposób wykraść kwotę wynoszącą ponad 100 000 PLN.

Skąd to hasło

Okradzeni klienci otrzymali mocno zawyżone rachunki. Złożyli zatem reklamację do operatora. Vodafone jednak reklamacje odrzucił, ponieważ uznał posiadanie słabego hasła za problem klienta. Z kolei niektórzy klienci twierdzą, że nie tylko sami nigdy nie ustawiali takiego hasła, jak też nawet nie wiedzieli, że sklep online w ogóle istnieje i oferuje takie możliwości. Co ważne, od roku 2012 „hasło” do sklepu (używamy cudzysłowu ponieważ 6 cyfr trudno nazwać hasłem) jest generowane losowo przez system lub klient jest proszony o jego samodzielne skonfigurowanie w momencie nabywania usługi. System nie pozwala także na użycie zbyt prostych haseł. Jak zatem wyglądało to do 2012? Vodafone twierdzi, że nigdy nie konfigurował klientom takich domyślnych haseł, nie wyklucza jednak, że mogło być to dzieło pracowników obsługi klienta, którzy w ten sposób upraszczali sobie proces obsługi klienta.

Vodafone jednocześnie podkreśla, że komunikował klientom konieczność zmiany zbyt prostego hasła. Tyle że komunikował ją na stronie, na którą klienci nie zaglądali – bo nie wiedzieli nawet, że istnieje. Opisana powyżej sytuacja pokazuje, że mimo wysokiej świadomości zagrożeń nasze dane i pieniądze mogą być wystawione na ryzyko bez naszej wiedzy – i trudno znaleźć sposób, by takich sytuacji uniknąć.

Komentarze

4-6 cyfr, mocne hasło…

„Najwyraźniej mechanizmy blokowania prób zgadywania hasła nie działały lub nie były prawidłowo zaprojektowane”

Nie da się „właściwie zaprojektować” mechanizmów blokowania jeśli próba zgadywania jest JEDNA per login, bo przecież w przypadku nieudanej próby zgadywali na kolejnym numerze, z tym samym hasłem. A blokowania po stronie klienta, nieudanych prób logowania na różne loginy, nikt nie robi – byłyby albo bezwartościowe (tylko po stronie klienta, czyli do obejścia) albo zbyt silne (można by nieudanymi logowaniami na przypadkowe loginy blokować złośliwie użytkownikom dostęp do kont).

Wina jest całkowicie po stronie dostawcy usługi, który ustawia losowe hasło o tak nikłej entropii.

Jak to się nie da – oczywiście że się da. Można blokować na podstawie np. adresu IP lub użycia tego samego hasła do wielu kont po kolei itd.

A może by tak captcha o oświeceni Polscy eksperci sekjurity ?

Captcha to oczywiście dobry pomysł, zakladając że jest bezwarunkowa, znaczy – zawsze tam by się pojawiała. Tyle że wtedy nie jest to mechanizm „blokowania prób zgadywania hasła” – a do tego mam wątpliwości.

W wielu przypadkach biznes się nie zgadza na captche – vide strony banków.

a idź ty

Blokowanie po IP jest słabe, bo zbyt łatwo blokować całe grupy użytkowników widocznych na serwerze pod tym samym adresem. Blokowanie użycia tego samego hasła po kolei wymaga korelacji kolejnych żądań, jeśli jest po stronie klienta, to latwo je obejść, jeśli serwera – to tylko po IP i patrz punkt 1. Od 15 lat projektuję systemy i powtarzam – łatwo jest zablokować bruteforces na konkretne jedno konto, ale pojedynczych prób zalogowania się na wiele różnych kont nieinwazyjnie łatwo zablokować się nie da. Chętnie uchylę czoła przed konkretem, a nie „np.”.

Najczesciej adresy IP używane w tych atakach nie maja zbyt wiele wspólnego z prawdziwymi klientami. Oczywiście to nie jest tak że 3 próby i out – analiza obejmuje tez charakterystykę wcześniejszego użycia tego adresu. Ale nie licz na to że duże firmy opublikują tu reguły korelacyjne swoich systemów które skutecznie bronią przed takimi atakami…

Powątpiewam trochę po prostu w to, że ktoś MA skuteczne sposoby radzenia sobie z takimi atakami, idące właśnie w tę stronę. Bank nie ma szans być dobrym przykładem, w moim od lat funkcjonowało coś takiego że po trzykrotnej błędnej próbie logowania konto jest blokowane, gdyby ktoś więc znał mój login (a te są dużymi liczbami naturalnymi), mógłby mi złośliwie permanentnie blokować dostęp do konta. Nie wiem czy to dalej funkcjonuje ale gdybym się nudził, masowo blokowałbym dostępy do kont losowym użytkownikom. Swego czasu innego dużego klienta długo przekonywaliśmy żeby zrezygnował z takiego wymagania które umieścił w OPZ, na korzyść innych.

Mnie się po prostu wydaje że w takich przypadkach można zastosować zupełnie inne podejścia:

a) skoro to jest operator mobilny, to po wprowadzeniu numeru telefonu powinien wysyłać jednorazowe hasło/dodatkowy token na SMS (tak robi np. t-mobile na stronie itaktak)

b) dobrym pomysłem jest zawsze to co robi od jakiegoś czasu Live – ma w tle hasła z ogólnodostępnych tęczowych tablic i nie pozwala ustawić hasła, które uzna za zbyt oczywiste

Na podstawie IP wykosić tysiące użytkowników za NATem? Wow, nie wierzę, że widzę takie bzdury na Z3S.

Przeczytaj jeszcze raz komentarz o sposobie podejmowania decyzji o wycinaniu adresów IP.

Hasło abonenckie w Play ma podobną złożoność.

Co śmieszne, przy przedłużaniu oferty Twoje z mozołem zmienione hasło zostaje zmienione na domyślne.

Kara za lenistwo użytkowników sieci Vodafone. A wystarczyłoby do tych czterech cyferek dodać chociażby „pies”, „kot” czy „dupa” i byłoby zupełnie bezpiecznie.