Po ogromnej wpadce z oprogramowaniem Superfish oferującym niechciane reklamy a przy okazji poważnie zagrażającym bezpieczeństwu użytkownika, Lenovo z kolei ma problem z pewnym programem w ThinkPadach.

Kilka dni temu w laptopach Lenovo odkryto poważny problem z bezpieczeństwem, który mógł zagrozić prywatności przeglądania bezpiecznych stron internetowych. Tym razem pracownicy polskiej firmy Prevenity natrafili na podejrzane funkcje innej aplikacji instalowanej domyślnie na laptopach ThinkPad.

Niedokończony keylogger

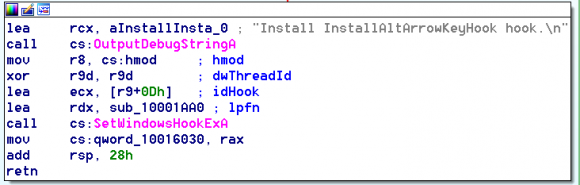

Na blogu Prevenity możemy przeczytać o ciekawej funkcji aplikacji USB Enhanced Performance Keyboard w wersji 2.0.1.9. Rejestruje ona wszystkie uderzenia klawiszy użytkowników. Aplikacja uruchamiana z klucza rejestru HKLM\Software\Microsoft\Windows\CurrentVersion\Run ładuje bibliotekę SKHOOKS.DLL, która za pomocą funkcji SetWindowsHookExA() rejestruje procedurę przechwytującą, monitorującą zdarzenia dotyczące klawiatury.

Należy tutaj podkreślić, że nie jest to w pełni funkcjonalny keylogger – aplikacja naciśnięcia klawiszy rejestruje i w formie kodów ASCII udostępnia poprzez funkcję API OutputDebugString(). Do pełnej funkcjonalności brakuje drugiego modułu, który odbierze generowane informacje i je utrwali. Nie znaleziono także śladów zapisu naciskanych klawiszy na dysku ani przesyłania ich za pośrednictwem sieci. Po co zatem taka funkcja w zainstalowanej na laptopie aplikacji?

Odpowiedź prawdopodobnie znajduje się w nazwie API. OutputDebugString w założeniu służy do przekazywania danych do debuggera. Funkcja ta wygląda na pozostawioną przez pomyłkę i mającą na celu wsparcie rozwiązywania problemów z aplikacją lub obsługiwaną przez nią klawiaturą. Aby odebrać rejestrowane przez nią znaki wystarczy użyć narzędzia DebugView z pakietu Sysinternals lub programu napisanego przez autora odkrycia.

Gdzie leży ryzyko?

Nie mamy powodu podejrzewać Lenovo o celowe pozostawienie ukrytych funkcji w aplikacji. Brak jakichkolwiek przesłanek wskazujących na złą wolę firmy. Jednak tak samo jak w przypadku aplikacji Superfish, ryzyko posiadania tej aplikacji na dysku nie wynika z niej samej, a z możliwych skutków ubocznych. Dysponując wiedzą o istnieniu funkcji rejestrującej klawisze przestępcy mogą w łatwy sposób stworzyć aplikację odbierającą udostępniane w ten sposób dane, nie zawierając w swoim złośliwym programie kodu monitorującego klawiaturę. W ten sposób złośliwa aplikacja może łatwiej uniknąć wykrycia przez mechanizmy analizy behawioralnej lub statycznej. Lenovo powinno było wyeliminować kod używany na etapie testów z aplikacji przekazywanej do wdrożenia produkcyjnego i niestety tego nie zrobiło.

Komentarze

Niebezpiecznik napisze o tym za 3, 2, 1… Nie, dopiero wtedy gdy IgH was przeczyta ^^

Masz jakiś kompleks czy po prostu wydaje ci się że jest jakaś konkurencją pomiędzy z3s i niebezpiecznikiem?

ze swoim wydziałem naukowo-technicznym, departamentem bezpieczeństwa, tysiącem pracowników etc, oni nie mają żadnej konkurencji. :DDD

Po pierwsze, każdy ma jakiś kompleks, więc zadajesz pytania bez sensu. Po drugie, jeśli nie zauważyłeś tego schematu, możesz prześledzić godziny opublikowania starych postów. Po trzecie, Z3S nie ma żadnej konkurencji. Dlatego ją czytam. Prośba do redakcji o przepuszczenie mojego wazeliniarskiego wpisu ^^

Nie rozumiem w czym problem.

Nawet jeśli niebezpiecznik też o tym napisze to każdy ma swoją opinię która też jest wartościowa.

z3s i niebezpiecznik to żadna konkurencja, jedynie co mogą robić to się wzajemnie uzupełniać.

„Nie mamy powodu podejrzewać Lenovo o celowe pozostawienie ukrytych funkcji w aplikacji.”

Bo ich nie ma, to raz, a dwa przestępcy nie dysponowali taką wiedzą, no teraz o tym już wiedzą, ale to nic im nie da, nie bawią się takimi „duperelami”, mają poważniejsze swoje narzędzia hakerskie.

Nie róbmy więc zamętu, bo to żaden poważny problem i po co to wyolbrzymiać?

„mają poważniejsze swoje narzędzia hakerskie.”

LOIC? xD

Zakładanie, że przestępcy nie wiedzieli o tym problemie to zbytni optymizm. Niejedną grupę stać na własne poszukiwania podatności. Poza tym o niektórych z nich dowiadujemy się dopiero, gdy są już wykorzystywane np. w exploit kitach.

Przestępcy wiedzą wszyyyyyystkoooooo!

…”a dwa przestępcy nie dysponowali taką wiedzą, no teraz o tym już wiedzą, ale to nic im nie da, nie bawią się takimi „duperelami”, mają poważniejsze swoje narzędzia hakerskie”…

No chyba nie do końca, po co przestępca ma tworzyć cały system oprogramowania by się włamać???

Przecież łatwiej i szybciej posłużyć się właśnie takimi błędami czy lukami, na tym to polega by wykorzystać to co mamy a nie tworzyć cuda.

„mają poważniejsze swoje narzędzia hakerskie.”

np. egrep

Coż za zbieg okoliczności, http://www.afr.com/p/technology/spy_agencies_ban_lenovo_pcs_on_security_HVgcKTHp4bIA4ulCPqC7SL

Niezłe. Tam mają jeszcze więcej argumentów :)

Czy wy naprawdę myślicie, że firma tak wielka jak lenovo potrzebuje stosować takie sztuczki. Gdyby chcieli to mogą wszystko schować na poziomie sprzętowym.

Używanie biblioteki było w celu uruchomienia nakładki pewnie dla ekranów dotykowych.

Lenovo umieszcza pełno swoich wodotrysków by „żyło się łatwiej”, które cholernie zaśmiecają system.

Nie zmienia to faktu, że ich produkty są jednymi z najlepszych na rynku pod względem niezawodności i funkcjonalności.

„Przecież łatwiej i szybciej posłużyć się właśnie takimi błędami czy lukami, na tym to polega by wykorzystać to co mamy a nie tworzyć cuda.”

@zibi – jakie cuda, i system oprogramowania, to zbędne , wystarczy to:

http://virusshow.info/ispy-keylogger-v3/

…i tysiące innych…ten w Lenovo nie jest w pełni funkcjonalny keylooger, więc po co mają się główkować jak go „ulepszyć” i tracić czas, mają gotowe zestawy.