W sieci pojawiło się kilka plotek o atakach na użytkowników Signala, prowadzonych przez Rosję. Znalazły one nawet swoje odzwierciedlenie w komunikacie rozesłanym do polskich VIP-ów. Na czym miał polegać atak i co warto w związku z tym zrobić?

Wczoraj Radio ZET opublikowało artykuł pod tytułem „Resort ostrzega najważniejsze osoby w państwie przed korzystaniem ze znanego komunikatora„. Przyjrzeliśmy się sprawie, dotarliśmy do treści ostrzeżenia i okazuje się, że tytuł, łagodnie rzecz biorąc, mija się z prawdą, a sam komunikat ma ciekawe pochodzenie. Sam autor artykułu pisze o „ostrzeżeniu przed korzystaniem”, podczas gdy w treści zarówno artykułu, jak i komunikatu, znajdziemy coś zupełnie innego.

Komunikat – treść i pochodzenie

Według naszych informacji treść komunikatu brzmiała tak:

Szanowni Państwo, dowiedzieliśmy się o rosyjskich działaniach przeciwko aplikacji Signal. Prosimy szczególnie uważać, ustawić w aplikacji PIN (Ustawienia -> Konto > PIN) i raz dziennie restartować telefon.

Na początek porównajcie treść komunikatu z tytułem artykułu Radia ZET. Fajne, prawda? Tyle tu ostrzeżeń przed korzystaniem, że hej.

Do analizy samej (w dużej części sensownej) rekomendacji zaraz przejdziemy, ale najpierw przyjrzyjmy się pochodzeniu tego komunikatu.

Sama wiadomość trafiła do ograniczonego grona odbiorców. Nie została nigdzie oficjalnie opublikowana, jedynie minister Cieszyński potwierdził jej rozesłanie. Skąd jednak mogło nadejść to ostrzeżenie?

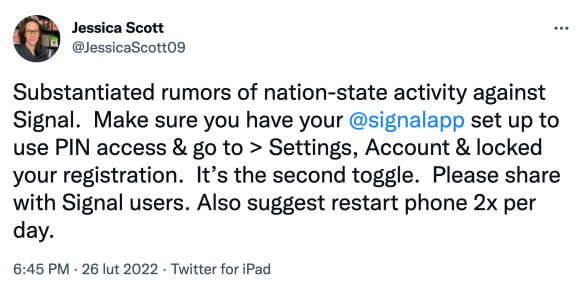

Podobnie jak wielu z was, także i my spędzamy sporą część dnia na śledzeniu wiadomości z Ukrainy. I mieliśmy dziwne przeczucie, że gdzieś już ten komunikat widzieliśmy. W końcu udało się zlokalizować jedno z możliwych źródeł:

Jeśli porównacie treść komunikatu, to zobaczycie, że w jego polskiej wersji zmalała rekomendowana liczba dobowych restartów, za to pojawiło się wskazanie na Rosję. Biorąc pod uwagę, że komunikat ze zrzutu ekranu dzieli od wysłanego przez ministerstwo jakiś czas, możliwe, że – jak w głuchym telefonie – przeszedł modyfikacje po drodze. Skąd jednak taka ograniczona dystrybucja, skoro treść jest w zasadzie publiczna? Na to pytanie nie znamy odpowiedzi. Plotki za to na pewno się rozchodzą, ponieważ zareagował na nie sam Signal:

Ta rekomendacja ma sens (i to od lat)

Skupmy się teraz na głównej części rekomendacji, czyli ustawieniu kodu PIN w aplikacji. Co taki kod daje użytkownikom i dlaczego rekomendujemy jego ustawienie wszystkim użytkownikom Signala?

Kod PIN, o którym mowa, uniemożliwia „przejęcie” naszego konta osobom niepowołanym, które mogą ukraść treść naszych SMS-ów. Jak pewnie wiecie, konto Signala jest przywiązane do waszego numeru telefonu. Jeśli chcecie je przenieść na nowe urządzenie, to możecie to zrobić, między innymi podając przy uruchomieniu „czystej” aplikacji swój numer telefonu i przepisując kod z otrzymanego SMS-a.

Jeśli zatem ktoś przejmie waszego SMS-a, to może także przejąć wasze konto Signala i następnie na przykład dodać sobie je do wersji desktopowej aplikacji. Wy potem konto odzyskacie, a napastnik dalej będzie czytał wasze wiadomości. Jak zatem temu zapobiec? Ustawić kod PIN, bez którego ponowna aktywacja aplikacji na innym urządzeniu na waszym numerze będzie niemożliwa. Warto także sprawdzić już połączone urządzenia (ikonka użytkownika -> Ustawienia -> Połączone urządzenia).

Czy Rosja prowadzi takie ataki?

Nie wiemy nic o tym, by jakoś ostatnio się nasiliły, ale oczywiście że prowadzi. Pisał o tym chociażby Bellingcat, opisując faktyczne przypadki przejęcia kont Telegrama w identyczny sposób. Podobne incydenty dotykały także rosyjskich użytkowników WhatsAppa (tam też możecie taki kod ustawić: Ustawienia -> Konto -> Weryfikacja dwuetapowa).

Oczywiście warto pamiętać, że każdy kraj ma podobne możliwości – służby każdego kraju, nie tylko Rosji, mogą przechwytywać wiadomości SMS.

A co z restartowaniem telefonu?

To prawdopodobnie pokłosie wiedzy o tym, że restart usuwa (tymczasowo) Pegasusa i niektóre inne implanty. Pamiętajcie jednak, że po restarcie może dojść do reinfekcji tym samym wektorem i jeśli był to wektor zdalny, to po chwili sytuacja wraca do stanu sprzed restartu. Jeśli zatem czujecie się celem Pegasusa, to restartujcie. Jeśli nie, to nie. A czy raz czy dwa – to już niech każdy wybierze sobie sam.

Komentarze

Niech rozsyłają, może politycy dowiedzą się o istnieniu Signala i zaczną go używać na przekór MC.

Czyli wychodzi na to, że wektorem ataku jest SMS i integracja Signala z ich odczytem.

Ja na to nie pozwoliłem, SMS’y są w swojej aplikacji, a wiadomości Signala w swojej.

Zresztą raz pozwoliłem Signalowi na odczyt danych z moich kontaktów, to po jakimś czasie okazało się, że moja książka uzyskala bazę nowych numerów od nieznanych mi osób i nowe wpisy w kalendarzu. Także dzięki, nie integruje, postoję.

I wtedy sie obudziles. Masz pewnie kilka apek do kontaktow, telefonu i ch*j wie czego jeszcze i dawno straciles nad tym kontrole.

Święta racja, ludziom się w łbach poprzewracało ! są wstanie zmienić co rok smartfonu ale numeru telefonu już nie łaska.

> Czyli wychodzi na to, że wektorem ataku jest SMS i integracja Signala z ich odczytem

Nie, nie wychodzi. W artykule nic na ten temat nie ma.

Zapewne chodzi o starą jak świat zasadę, że zwykła komunikacja GSM jest: 1. nieszyfrowana 2. można przejąć [chwilowo] SMSy kierowane do danego numeru:

2.a) fizyczna kradzież telefonu/karty SIM

2.b) duplikat SIM, np. https://niebezpiecznik.pl/post/tmobile-duplikat-sim-swap/

2.c) …

Szwajcarska armia zabrania stosowania Signala, zamiast tego rekomenduje Threema. Jakiś komentarz co do stosowania tego drugiego jako zamiennika Signala właśnie?

Threema jest szwajcarska i działa na serwerach zlokalizowanych w Szwajcarii.

Signal serwery Signala leżą w Stanach.

Wytyczne szwajcarskiej armii są w pełni zrozumiałe.

A co mają wspierać darmową otwartą apkę z USA, kiedy mają swoją płatną? ;-)

Tak, tylko Threema jest płatny a Signal za free ;-)

Pozdrawiam.

Brute force na pin w signalu przechodzi czy jest jakieś zabezpieczenie po stronie serwerów? Raczej ludzie mają w miarę proste piny.

Co wy cpacie w tym ministerstwie?

Artykul powolujacy sie na radiozet i promujacy w zamian uselesscrypt made by penises of polish scientists na avlab za 3… 2… 1…

Zwróćcie uwagę na artykuł:

https://www.forbes.com/sites/zakdoffman/2021/01/12/if-these-apps-are-on-your-samsung-huawei-xiaomi-or-google-phone-delete-them/?sh=b66be405d551

A dokładnie na pozycję z listy:

Buzz, [org.thoughtcrime.securesms]