Piętnastoletni Brytyjczyk uzyskał dostęp między innymi do informacji o tajnych operacjach szpiegowskich w Iranie i Afganistanie – a to wszystko z użyciem telefonu i internetu z zacisza domu swojej matki.

The Telegraph opisuje niezwykłe pasmo sukcesów Kane’a Gamble, brytyjskiego nastolatka, który na przełomie 2015 i 2016 działał w grupie Crackas with Attitude. Grupa ta pod jego przywództwem odniosła kilka spektakularnych sukcesów w atakach na najwyższych rangą przedstawicieli amerykańskich organów ścigania i służb wywiadowczych.

Telefon jako broń ostateczna

Lektura listy osiągnięć Crackas with Attitude jest co najmniej zaskakująca. Gamble potrafił przekonać firmę Verizon, dostawcę internetu w USA, że jest Johnem Brennanem, ówczesnym dyrektorem CIA, dzięki czemu uzyskał dostęp do jego danych. Wcześniej udawał pracownika Verizona, by wyłudzić od ofiary informacje potrzebne do przeprowadzenia ataku. Gdy przy pierwszym podejściu nie udało mu się podać imienia zwierzęcia Brennana, zadzwonił drugi raz i namówił pracownika Verizona do zmiany kodu PIN i pytania bezpieczeństwa. W podobny sposób dostał się do konta AOL Brennana, by w końcu dotrzeć do poczty dyrektora CIA, listy kontaktów, jego konta w iCloud oraz iPada jego żony. To w ten sposób uzyskał dostęp do poufnych informacji o akcjach wywiadu w Iranie i Afganistanie.

Zmanipulował także obsługę klienta dostawcy internetu Jeha Johnsona, Sekretarza Bezpieczeństwa Narodowego, dzięki czemu mógł odsłuchać jego pocztę głosową oraz wysyłać SMSy z jego numeru telefonu. Wykradzione informacje wykorzystał, by zastraszać Johnsona i jego żonę. Niedługo potem uzyskał dostęp do kont zastępcy dyrektora FBI, Marka Guiliano. Za ich pomocą dostał się do portalu przeznaczonego dla agentów FBI, pełnego różnych baz danych mających pomagać im w pracy. Kiedy FBI zorientowało się, że ktoś uzyskał nieuprawniony dostęp do systemu, zmieniło hasło konta Guiliano, jednak Gamble przekonał helpdesk FBI że jest Markiem Guiliano i dostęp odzyskał. Korzystając z tej bazy wykradł i opublikował informacje na temat policjanta, który zastrzelił bezbronnego nastolatka. Również Guiliano i jego rodzina stali się ofiarą napastliwych telefonów i wiadomości – do ochrony dyrektora oddelegowano nawet uzbrojonego strażnika.

Gamble wykradł także dane Johna Holdrena, doradcy Obamy ds. nauki i technologii. Dane te przekazał wspólnikowi, który wykorzystał je, by zgłosić niebezpieczną sytuację w domu Holdrena, prowokując wizytę oddziału antyterrorystycznego. Gamble wykradł też prywatne emaile Avril Haines, doradcy do spraw bezpieczeństwa narodowego w Białym Domu. Uzyskał także dostęp do komputera agentki FBI Amy Hess. Na jej komputer pobrał filmy Hackers oraz V jak Vendetta a także film pornograficzny. Przejął także kontrolę nad domowym numerem telefonu Jamesa Clappera, Dyrektora Wywiadu Narodowego i przekierował wszystkie połączenia na numer Ruchu Wyzwolenia Palestyny.

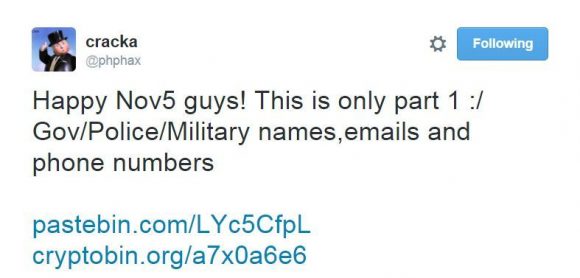

Gdy w lutym 2016 Gamble uzyskał dostęp do systemów Departamentu Sprawiedliwości, skąd wykradł dane 20 tysięcy pracowników FBI, amerykańskie organy ścigania zidentyfikowały sprawców włamania i przekazały jego dane brytyjskim służbom, które doprowadziły do zatrzymania.

Podsumowanie

Sukcesy włamywaczy pokazują, że dostawcy usług w USA są wyjątkowo niefrasobliwi (lub stawiają wygodę klientów wyżej niż ich bezpieczeństwo) a najwyżsi rangą przedstawiciele organów ścigania i służb specjalnych mają dość swobodny stosunek do bezpieczeństwa swoich kont i danych. Zastanawiamy się, czy w Polsce dostawcy lepiej zabezpieczają konta klientów, agenci lepiej dbają o swoją prywatność czy po prostu nikt do tej pory takich ataków nie próbował przeprowadzić…

Komentarze

Komentarz nie odnosi się do tego artykułu, ale muszę powiedzieć, że robicie dobrą robotę. Aż wyłączyłem na Waszej stronie adblocka.

Operator niekoniecznie jest „niefrasobliwy” – może mieć dwa worki klientów: zwyczajnych, których wygodę stawia wyżej, oraz VIP, dla których stosuje dodatkowe mechanizmy bezpieczeństwa. Klienci „VIP” to na przykład przedsiębiorstwa, gdzie weryfikuje się dodatkowe dane, choćby same pełnomocnictwa do reprezentacji podmiotu – bo dla takich klientów nawet osoba, która faktycznie zamawiała usługę, może nie być już uprawniona do dokonywania zmian (np. została pozbawiona stanowiska i wykreślona z KRS). Nie wyobrażam sobie zresztą operatora, który stosuje jednakowe zasady dla Kowalskiego i spółek kodeksowych. Stąd przecież powszechny, mimo że nieumocowany prawnie, wymóg pieczątkowania dokumentów.

Kto zatem jest „niefrasobliwy”? – obstawiam, że to owi urzędnicy, którzy podpisując umowy z różnymi podmiotami nie zastrzegają, żeby ich traktować jak firmy i wymagać dodatkowych weryfikacji. Z własnej wygody, bo często takie dodatkowe weryfikacje kończą się na wizycie z dokumentem tożsamości lub wysyłaniem pocztą notarialnie potwierdzonych kopii dokumentów.

Doskonale ujęte …

> Sukcesy włamywaczy pokazują, że dostawcy usług w USA są

> wyjątkowo niefrasobliwi (lub stawiają wygodę klientów wyżej

> niż ich bezpieczeństwo

Czym się ich niefrasobliwość różni od tej u polskich operatorów telekomunikacyjnych, banków, firm pożyczkowych, wypożyczalni samochodów, itd.? „Wygoda klienta” to tak naprawdę wygoda i cięcie kosztów przez dostawcę danej usługi, który nie musi wysyłać pracowników na pocztę ani zwiększać zatrudnienia w punktach obsługi klienta.

> Z własnej wygody, bo często takie dodatkowe weryfikacje kończą

> się na wizycie z dokumentem tożsamości lub wysyłaniem pocztą

> notarialnie potwierdzonych kopii dokumentów.

Różni klienci rzeczywiście mają różne wymagania, ale zacytowana metoda weryfikacji jest tak naprawdę jedyną rozsądną. Wszystkie pozostałe są o wiele mniej bezpieczne.

Swoją drogą ciekawe czy wspomniany włamywacz korzystał z jakichś proxy i jak go złapano.

GCHQ i NSA coś ci mówią? Jak się dodzwoniło do operatora to zostawił wyraźny ślad w sieci telefonicznej.

Kilka dni temu było info jak to się firma przekonała, że kupiła telefon z abonamentem. Więc „klienci VIP” to absolutna bzdura. Tak długo jak obsługa klienta jest taka jaka jest. Być może obsługa firm powinna być wyselekcjonowana i lepiej płatna. Ale jak widać po pojawiających się informacjach niestety tak nie jest.

Z naszego podworka namacalnie odczutym.

Play ma gdzies bezpieczenstwo danych swoich klientow. Zarowno randomowych Kowalksich jak i vipowych. A patrzac po tym co inni operatorzy wyprawiaja, to mozna zalozyc, ze u nich jest tak samo chujowo.

Jakby ktos zrobil im porzadny audyt z pentestami na kazdym poziomie dostepu, to lista win szlaby w cale tomy akt :D

Spokojnie, poczekajmy do 25 maja…

Biorąc pod uwagę poprzedni post, operatorzy u nas też mają problem z weryfikacją czegokolwiek.

Przypadek pierwszy

Wchodzę do T-Mobile (w US of A) i proszę o nową kartę SIM. Starą zgubiłem. Pokazuję pracownikowi na dowód skrawek rozmowy na TT z T-Mobile. 5 minut później miałem kartę SIM, nie pokazująć żadnego ID, nie podając PINu do konta – jedyne co podałem to numer telefonu :) TT mnie nie weryfikował, a poza tym marna to weryfikacja.

Przypadek drugi

Przenosiłem numer między operatorami. Pracownik w salonie Nowego Operatora (NO) poprosił o pin do Starego Operatora (nie PIN do karty ale do konta u SO). Nie mam. OK, tu masz listę numerów i wymówek co masz im powiedzieć – dzwoń. Zadzwoniłem. U mnie w tle hałas ogromny. Imię, polskie kosmiczne nazwisko, chciałem zresetować PIN. Masz stary? Nie mam, dlatego resetuję. Hmmm… a masz hasło? Nie mam. A jaki numer? Taki. OK, widzę, że się numer telefonu, który podałeś, zgadza z tym z którego dzwonisz. Twój nowy PIN to . Nie przełączył mnie do automatycznego systemu, gdzie miałbym go sam ustawić. To nie Polska i to nie bank ;-)

Przypadek trzeci

Poczta głosowa rozpoznaje po caller ID. Autentykacji innej nie ma.

Żeby nieco polepszyć bezpieczeństwo konta, trzeba dzwonić do operatora i przekonać kogoś po drugiej stronie, żeby wymagali hasła. Nie zawsze się da, nie zawsze wymagają, w razie czego pomogą zresetować ;)

Po tym jak Pani w banku przeprowadziła autentykację po twarzy (mojej, takie FaceID, tylko u niej w głowie ;) – zmieniłem bank.

Na stronie internetowej banku za 2FA robił … PIN do karty. I tak cud, żeby 2FA było.

USA jest dziwne ;-)

Sądzę że przedostatni przykład który podałeś jest najbezpieczniejszy. Hasło, pin – zresetują. Dokumenty, podpisy – podrobią. Ale twarzy nie podrobią. Nawet jeśli twój brat bliżniak z dokumentami przyjdzie do banku po pieniądze osoba która cie zna może spytać się o temat ostatniej rozmowy np. jak było w Grecji na wakacjach. A ty byłeś we Włoszech. Pytanie specjalnie mylące.

Zastanawia mnie coś jeszcze. Chłopak dostał się do prywatnych kont i przeczytał dane operacyjne. Ktoś tu powinien siedzieć (jak Hilary :)

Z doświadczenia, jeśli korzystanie z firmowych/rządowych systemów jest zbyt trudne i powoduje zauważalny i irytujący bół w dolnej partii pleców, ludzie będą kopiować dane na prywatne urządzenia, forwardować emaile, etc.

Troche naciągana ta historyjka, skąd niby wiedział w jakiej firmie ten urzędas ma konto/ skrzynke, jak uzyskał dostęp do icloud tylko z maila ?

Gdyby ofiara miała przykładowo maila na gmail/yahoo, to raczej by to tak łatwo nie poszło, zbyt dużo szukania.

Tam w ameryce to chyba wszystko trzymane jest na mailu, komputerów sie nie wyłącza [pobranie filmów na komputer kobiety] .

Nie musieli wiedzieć jaka firma obsługuje skrzynkę. Po prostu zadzwonili do wszytskich. Mając juz dostęp do czegokolwiek systemy weryfikacji opierają się o siebie nazwajem. Wystarczy zerwać najsłabsze ogniwo.