Freedom Hosting 2, największy hosting w sieci Tor utrzymujący ok. 20% wszystkich ukrytych stron, został wczoraj zhakowany a bazy danych jego serwisów udostępnione w sieci. Wśród nich można znaleźć także bazy kilku polskich serwisów.

Kilka lat temu akcja organów ścigania pozwoliła na zamknięcie największego ówczesnego hostingu w sieci Tor pod nazwą Freedom Hosting. Jego założyciel został zatrzymany, a osoby próbujące odwiedzić hostowane przez niego strony dla pedofili były atakowane sprytnym eksploitem ujawniającym ich adresy IP. Nieco ponad rok temu powstał inny hosting, który nazwą nawiązywał do tradycji słynnego poprzednika. Freedom Hosting 2 został jednak zhakowany przez anonimowych sprawców, którzy wyłączyli wszystkie przechowywane na nim strony a ich bazy danych udostępnili w sieci. W bazie znaleźliśmy kilka polskich serwisów. O incydencie można było najpierw przeczytać na Reddicie, a porządną analizę incydentu przeprowadził Chris Monteiro.

Jak zhakować „profesjonalny” hosting

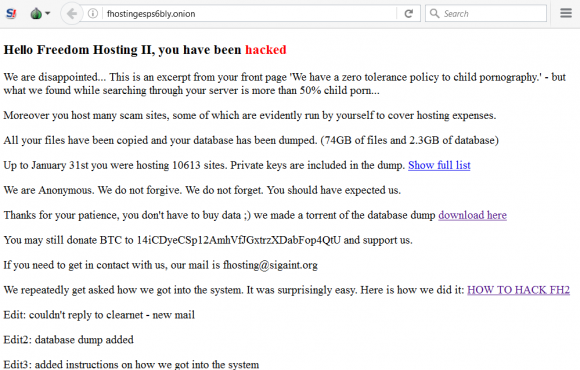

Włamywacze na podmienionej stronie hostingu zostawili dokładny opis tego, w jaki sposób uzyskali dostęp do bazy serwisu. Metoda jest dość prosta, ale nadal całkiem ciekawa. Kolejne kroki wyglądają następująco:

- Stwórz konto w serwisie

- Zaloguj się i ustaw konto FTP (sftp)

- Zaloguj się po sftp i utwórz symlink do głównego katalogu /

- W pliku .htaccess wyłącz DirectoryIndex, włącz mod_autoindex, wyłącz PHP, włącz wyświetlanie plików PHP jako tekstowych (powoduje, ze wszystkie pliki serwera można przeglądać przez WWW)

- Znajdź folder /home/fhosting, w nim subfolder /www, w nim plik index.php

- W pliku znajdź link do /home/fhosting/www/_lbs/config.php

- W pliku config.php znajdź dane do logowania do bazy danych

- Znajdź listę użytkowników z dostępem do shella w /etc/passwd

- Przeczytaj jak działa proces resetu hasła i zresetuj hasło jednego z użytkowników

- Połącz się po ssh na konto „user” i zrób „sudo -i”

- Włącz zdalne logowanie roota, zmień hasło roota, zaloguj się na jego konto i korzystaj.

Baza danych i polskie ślady

Baza danych całego serwisu ma ponad 2 GB. Znaleźliśmy co najmniej 800 różnych serwisów posiadających bazy danych a według autorów włamania serwisów było ponad 10 tysięcy. Wśród nich spotkać można sporo serwisów dla pedofili – mamy nadzieję, że zrzut bazy pomoże organom ścigania znaleźć ich użytkowników, w tym także Polaków.

W bazie znaleźliśmy ślady siedmiu różnych polskojęzycznych serwisów. Część z nich nie działała już od pewnego czasu, a reszta padła w momencie włamania. Dostępne są bazy serwisów takich jak ChrzanCzan, Morderpol, Polish Pedo Chat, DarkMachine, Polskie forum Deep Web, Torepublic 3 oraz RS Torum. Bardziej szczegółowa analiza danych na pewno zajmie trochę czasu.

Komentarze

To że się włamali na ten skurw***y hosting, to jest piękne i Anonimowym należą się wielkie brawa!

.

Szkoda trochę, bo mogli to lepiej rozegrać – czyli przekazać psom albo agencjom dostęp do roota i pozwolić im zebrać więcej danych od łączących się z tym serwerem. Ale i tak jest nieźle!

wątpię żeby było tam wiele obciążających rzeczy, jak anonimuski chciały zabłysnąć to mogły chociaż podmienić serwowane pliki na jakiegoś rata, czy choćby stronę krzyczącą że działa tylko na chromie, zawsze trochę ludzi by się nabrało

Udostępnili też dane z FTP userów? Czy tylko SQLe?

I po co to wszystko, brak korzyści od strony atakujących i tylko spora strata po stonie hostingu, i tak gówniany hosting, że w tak łatwy sposób dali się zhakować, ee.. krótki wiosek.. jebać

„Wśród nich spotkać można sporo serwisów dla pedofili – mamy nadzieję, że zrzut bazy pomoże organom ścigania znaleźć ich użytkowników, w tym także Polaków.”

Nie wiem czy macie świadomość, ale przez Was opisywane polskie fora (ToRepublic, Torowisko) też serwowały treści pedofilskie (czyli były de facto stronami m.in. pedofilskimi). Przynajmniej sądząc po tytułach wątków tam zamieszczonych. A żeby je opisywać, trzeba było je odwiedzać (oczywiście nie sugeruję, że ktokolwiek z Was przeglądał takie materiały). Jednak zgodnie z tym co piszecie, Was też powinno się ścigać? Sami widzicie, że wrzucanie wszystkich userow do jednego worka, jest trochę nieuczciwe. Bo strona stronie nierówna.

Raczej chodzi o ludzi udostępniających tam materiały

Ale zrozum, że na fora torowe wchodzą nie tylko pedo. Często się zdarza, że jacyś chorzy ludzie dodają przestępczy kontent, ale to nie oznacza z automatu, że wszyscy zalogowani to zboczeńcy i całe forum jest złe. A tak odbieram tamte wtręty.

Poza tym dlaczego pisać o Polakach? To są pedofile, ostatecznie polscy pedofile.

Przeczytaj jeszcze raz co napisałem. Zapewne organom ścigania chodzi o tych, którzy wrzucają tam materiały.

„ale to nie oznacza z automatu, że wszyscy zalogowani to zboczeńcy i całe forum jest złe”

jeżeli moderacja forum toleruje takie gówno, to należy je zaorać i tyle

Policja i prokuratury w ten sposób nie działają. Popatrz na sprawę SR i Ulbrichta, KAT oraz TPB.

Śmieszy mnie trochę korzystanie z hostngu gdy chce się zachować anonimowość, przecież to się wyklucza. Co z tego że usługa w torze skoro oddajemy pełen dostęp do danych komuś kogo kompletnie nie znamy.

a kto mi zagwarantuje że ten cały hosting nie został stworzony przez %tu wstaw dowolną trzyliterową agencje% czekali az zrobi się popularna a teraz nadszedł czas żniw, ale żeby przypału nie było niech źli hakerzy się włamią i wszystko upublicznią… za chwilę postanie nowy hosting i jak przyjdzie czas znowu ktoś go zhakuje.

free hint dla kogoś kto by chciał jednak założyć podobny hosting i uniknąć podobnego fakapu w źródłach apache ustawiamy żeby opcja FollowSymlinks robiła to samo co opcja FollowSymlinksIfOwnerMatch, przebudowa pakietu i z grubsza to powinno pomóc na podobne ataki.

pod tym adresem dziala juz 'Welcome on gunshot hosting!’ xD

Jakiś rok temu pewna grupa polskich włamywaczy w poszukiwaniu bitcoinow również dostała się do fh2. Bardzo ciekawe jest to że schemat ataku był niemal identyczny. Kłamstwem jest jednak że połowa treści tam hostowanych była pedofilska, działały tam dwa takie fora. Większość stron to był scam. Fakt że schemat ataku był taki sam wskazuje na jeden z dwóch scenariuszy. Pierwszy to taki że ktoś z tych osób wrócił tam i „dokończył robotę”. Drugi, równie prawdopodobny to że ataki zazwyczaj wyglądają bardzo podobnie i ktoś również wpadł na tę samą „sztuczkę”, gdzie tak naprawdę nie było to nic wyrafinowanego.

Masz dumpa bazy FH2 z okresu o którym piszesz?

Możesz udowodnić że wtedy były tam tylko 2 pedofora?

Jeśli nie, to wybacz ale takie opowieści to zwykły magiel.

czemu blokujecie możliwość dodawania komentarzy z Tora?

Nie blokujemy.

Cloudflare cały wczorajszy dzień pisał Krangowi, że jest bee i że nie doda jego komentarza :( Drogi Adamie, czy myślałeś o dodaniu adresu cebulowego dla Twoich czytelników? Wzorem DeepDotWeb lub Facebooka ;)

Mogę potwierdzić też wchodzę to was przez tora i ten cloudflare jest wyjątkowo upierdliwy, nie możnaby z tym coś zrobić ?

Przed chwilą sprawdziłem z tora i wchodzi bez problemów.

@maks

a przeczytałeś uważnie, że więcej niż 50% to były złe materiały?

Czyli gdyby udostępnili te materiały, sami braliby udział w szerzeniu ścierwa. Nieprawdaż?

To jest tylko dump bazy i pliki serwera już po włamaniu czyli z podmienioną zawartością www i np. usuniętą historią basha itp. ślady anonimowi włamywacze po sobie zatarli.

@zadko

Nie masz zielonego pojęcia co było na TR i teraz wyciągasz jakieś swoje kosmiczne wywody mijające się z prawdą. Opowiadasz o wrzucaniu wszystkich do jednego wora, a sam robisz dokładnie to samo. Wrzucasz jedno z nielicznych polskich for, które nie serwowało złych materiałów do worka z forami mającymi linki do złych materiałów. Tak właśnie wygląda internet fachowców, co jeden to mądrzejszy ale nikt nic nie wie nikt nic nie widział i nikt na nic nie ma dowodów. Wracaj na zapytaj.onet.pl lamusie :D

„Wrzucasz jedno z nielicznych polskich for, które nie serwowało złych materiałów do worka z forami mającymi linki do złych materiałów. ”

https://darkwebnews.com/wp-content/uploads/2015/06/Torepublic-Home4.png

Kpisz czy jesteś całkowitym oszołomem? A te działy to pewnie wszystko legit ogłoszenia. Skończ pitolić. Przestępcze forum, które było prowadzone przez bandytôw, ktorych na szczęście wyłapali.

Celowo napisałem o jednym i drugim forum, choć różnice działalności były. Ja tylko zrobiłem podobnie jak autor wpisu. Najpierw napisał o pedofilach, potem zestawił to z Polakami i na koniec doprawił kilkoma adresami, ktore niekoniecznie musiały być pedofilskie. Takie zestawienie mocno sugeruje, kto na wspomniane fora wchodzi. I potem dziwić się, że ludzie myślą o Torze jako szatańskim wynalazku, a o kryptografii i innych wynalazkach potrafiących zapewnić prywatność, jak o narzędziach tylko potrzebnych przestępcom.

Ja bym nie był taki do przodu z oskarżeniami i moralizatorstwem typu „mamy nadzieję, że zrzut bazy pomoże organom ścigania znaleźć ich użytkowników”.

Gdzie na Twoim screenie są te złe linki do pedofilii? Rozmawiamy o wrzucaniu TR do worka z forami posiadającymi „złe linki”=”materiały pedofilskie” a Ty mi wyjeżdżasz screenem, który potwierdza, że nie masz racji. Strzał w stopę? Czy po prostu lubisz siać zamęt? Jak chce porozmawiać o moralności tych for lub zamieszczanych innych tam materiałów to przynajmniej rozpocznij nową myśl ale zakończ poprzednią. Wciąż czekam na dowody w oskarżeniu, że na TR była pedofilia.

A ja po raz kolejny napiszę, że moja pisanina odnośnie forów była celowa, która miała pokazać, że słabo mieszać wszystko razem. Nic sensownego z tego nie wyjdzie. Na TR mogły być pedo materiały, a równie dobrze mogło ich tam nie być. Nie to tutaj jest ważne. Ale jeśli ręczysz, że nikt nigdy nie wrzucił żadnej treści nawet lekko zahaczającej o pedo, to przyznam rację. Jednak to jest niemal nierealne, żeby nikt nie dał żadnego mangowego obrazka z dzieckiem, linka jednego czy dwóch, opowiadania na wspomniany temat. Przewijało się tam sporo różnych zwyroli z loginami typu zwierzaczek czy inni, których admini mogli banować za naruszenia, ale to nadal nie poprawia reputacji jakiegoś forum.

Na reszcie mogę napisać, że się z Tobą zgadzam w tym co napisałeś. Uff a bałem się, że będziemy dalej pierdzieć o tym czyja racja jest czyjsza.

Wydaje mi się jednak, że mimo, iż słusznie zwróciłeś uwagę na pewien problem, który wystąpił w tym artykule to ukazywanie problemu w ten sam sposób w jaki został zaprezentowany w artykule wniosło tylko kolejne nieścisłości, np. przypierniczanie się Kranga.

Domyślam się, że to coś jak wrzucić wszystkich księży do worka z pedofilami w artykule o molestowaniu chórzystów i przylepianiu łatki księżom.

ale co tam, przynajmniej sobie coś pogdybaliśmy.

Aloha

Nie ma tam linkow do pedo, ale widac dzialy o tematyce przestepczej. Czyli nawet jak tam nie ma pedo to i tak zagladali tam przestepcy tylko innego rodzaju. Nie ma ich co wybielac tylko dlatego, ze nie sa pedofilami.

Lol tor i windows dobre :) na to bym nie wpadł

i bardzo dobrze!