Choć w Polsce nie doświadczyliśmy jeszcze skutków wyłączenia prądu czy wysadzenia rurociągu przez komputerowych włamywaczy, to nie znaczy, że sieci dostawców usług krytycznych nie są na celowniku hakerów. Ślady kolejnej grupy znaleziono także u nas.

Zdalne powodowanie szkód na terytorium wroga, bez strat własnych, a często bez ujawniania własnej tożsamości, jest bez wątpienia marzeniem niejednego stratega. Dzięki wszechobecności sieci komputerowych i coraz dalej idącej komputeryzacji procesów przemysłowych te marzenia przynajmniej w pewnym zakresie stają się rzeczywistością.

Następcy znanych aktorów

Gdy w grudniu 2015 zgasły światła w tysiącach ukraińskich domów, ustalono, że w ataku tym użyto oprogramowania nazwanego przez badaczy BlackEnergy. Jego ślady znajdowano również w Polsce. Po tamtym ataku BlackEnergy przestało pojawiać się z wynikach analiz ataków – tak, jakby zrezygnowano z jego dalszej eksploatacji. Znalazło jednak godnego następcę. Firma ESET opublikowała właśnie raport, w którym opisuje obserwowane od dwóch lat złośliwe oprogramowanie nazwane GreyEnergy. Zawiera ono dużo podobieństw do BlackEnergy, a grupa go używająca prawdopodobnie powiązana jest z grupą TeleBots, stojącą między innymi za atakiem NotPetya.

ESET informuje, że po raz pierwszy na ślad unikatowego narzędzia GreyEnergy natrafił w grudniu 2015 w Polsce. To właśnie nasz kraj, obok Ukrainy, znajduje się na liście najczęściej spotykanych celów ataków tego oprogramowania. W przeciwieństwie do Industroyera, innego narzędzia wywodzącego się z podobnej okolicy, GreyEnergy nie posiada modułów umożliwiających interakcję z systemami sterowania przemysłowego. Analitycy z firmy ESET zauważyli jednak użycie innego niebezpiecznego modułu, służącego do niszczenia zawartości dysków ofiary w celu zatarcia śladów.

Technikalia

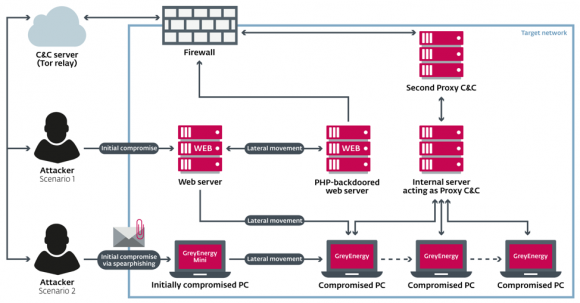

GreyEnergy dostarczany jest na dwa różne sposoby. Oprócz prostego, klasycznego spear phishingu, przestępcy czasami włamują się do aplikacji na serwerach WWW firm leżących w kręgu ich zainteresowania, a następnie wykorzystują uzyskany dostęp, by przedostać się sieci wewnętrznej ofiary. Z reguły pierwszym etapem infekcji jest oprogramowanie „GreyEnergy mini”, niewymagające uprawnień administratora i pozwalające na utrzymanie dostępu do zaatakowanej sieci. To proste narzędzie zbiera informacje o ofierze, takie jak nazwa komputera, wersja systemu operacyjnego, ustawienia językowe, nazwa użytkownika, uprawnienia użytkownika, ustawienia serwera proxy, informacje o modelu i producencie komputera, strefie czasowej, zainstalowanym oprogramowaniu typu antywirus lub firewall, lista użytkowników i domen, adres IP i lista działających procesów. Zebrane dane przekazywane są do serwera sterującego. GreyEnergy mini obsługuje tylko kilka prostych poleceń – pobieranie, uruchamianie plików, uruchamianie poleceń, upload wybranego pliku i odinstalowanie się.

W kolejnym kroku przestępcy inwentaryzują sieć wewnętrzną i zbierają hasła przydatne do podniesienia uprawnień. Grupa korzysta w tym celu ze standardowych narzędzi, takich jak nmap czy Mimikatz. W kolejnym kroku w sieci instalowany jest właściwy koń trojański, GreyEnergy, wymagający uprawnień administracyjnych. Najczęściej instalowany jest on na serwerach z dużym uptimem (rzadko restartowanych) lub na stacjach roboczych używanych do sterowania procesami przemysłowymi. W jednym z przypadków badacze ESET-u odkryli próbkę głównego modułu podpisaną prawidłowym certyfikatem firmy Advantech. Certyfikat ten najprawdopodobniej został skradziony jego właścicielowi. GreyEnergy może być uruchamiany zarówno w postaci procesu obecnego jedynie w pamięci komputera (używane na serwerach, które są rzadko restartowane), jak i jako usługa w pliku DLL.

Komunikacja z serwerem C&C realizowana jest za pośrednictwem wewnętrznego serwera proxy. Jedna z zainfekowanych maszyn zbiera komunikację z pozostałych stacji lub serwerów wewnątrz sieci ofiary i przesyła do serwera sterującego w internecie. W ten sposób minimalizowana jest liczba komputerów wysyłających pakiety poza sieć ofiary. W przypadku gdy firma posiada serwery WWW podłączone do sieci wewnętrznej, instalowane są na nich zapasowe tylne furtki, najczęściej w postaci prostych skryptów umożliwiających włamywaczom relatywnie prosty powrót do sieci ofiary w razie usunięcia głównej tylnej furtki. Co ciekawe, wszystkie serwery C&C przestępców są jednocześnie serwerami sieci Tor. Prawdopodobnie ma to na celu lepsze ukrycie źródła połączeń przychodzących od osób zarządzających tymi serwerami. Główny moduł regularnie sprawdza możliwość komunikacji z serwerem C&C. Jeśli określona w pliku konfiguracyjnym liczba nieudanych połączeń zostanie osiągnięta (lub minie określony w konfiguracji czas od ostatniego udanego połączenia), cały koń trojański sam usuwa się z dysku ofiary.

Oprócz głównego modułu badacze odkryli także wiele modułów pomocniczych. Mogą one służyć do wstrzykiwania plików PE do procesów, zbierania informacji o zarażonym komputerze, robienia zrzutów ekranu i zapisywania naciskanych klawiszy, zbierania zapisanych haseł, tworzenia tuneli SSH czy serwerów proxy oraz zbierania haseł użytkowników systemu Windows.

Podsumowanie

Opisywane narzędzia używane są przez wysokiej klasy fachowców, którzy nie raz pokazali już, że zależy im na wywołaniu spektakularnych efektów. Nie należy ich zatem lekceważyć. W raporcie ESET-u znajdziecie liczne informacje o skrótach plików, adresach IP i nazwach domenowych, pod kątem których warto sprawdzić logi swoich SIEM-ów. Pamiętajcie także, że można natrafić na fałszywe trafienia, ponieważ serwery C&C były także serwerami sieci Tor. Życzymy Wam braku trafień przy wyszukiwaniu.

Komentarze

A polski (aktualny) minister cyfryzacji – z zawodu humanista, twierdzi publicznie, że wystarczą nam specjaliści ze średniej półki z wynagrodzeniami ze średniej półki…

Bo ma racje. Po co jakiś specjalista informatyk do urzędu w wiosce. Elektrociepłownie sprywatyzowane, infrastruktura wojskowa sprywatyzowana. Nie ma czego bronić. Reszta to prywatne firmy.

Tak to właśnie wygląda, prywatne przedsiębiorstwa w Polsce nie mają rządowej ochrony. Tymczasem w Niemczech to normalne, wrażliwe projekty, firmy strategiczne itp. mają rządową ochronę. Czasami kompletnie niewidoczną. Gdy to czytacie i znacie się trochę na hackingu to chyba uświadamiacie sobie jak wysoki to jest poziom włamań? Nieduża jednostka badawczo-rozwojowa nie ma żadnych szans ochrony przed takimi zagrożeniami. Skutek jest taki że wyciekają Polskie rozwiązania, jak przez durszlak, a to są tylko szkody w wyniku szpiegostwa przemysłowego. Atakować polskiego systemu strategicznego np. sieci szkieletowej nie ma potrzeby, taniej jest zapłacić aby Orange wyłączyło serwery. Francuzi zrobią taki numer za grosze, padnie cała sieć, a my będziemy mogli im skoczyć.

Mają tylko ochronę rządu ! Ruskiego bo to rezydentury kgb wszysko i wam nic do tego krakerzy !

Wypowiedź ministra Zagórskiego w radiowej Trójce nie dotyczyła akurat informatyków w urzędach gminy, szkołach czy nawet szpitalach – tylko ludzi obsługujących na poziomie ministerstwa infrastrukturę krytyczną państwa, niestety.

Rozwinięcie tematu – analiza z perspektywy polskiej firmy analiycznej:

http://malware.prevenity.com/2018/10/greyenergy-w-polsce.html