Użytkownicy sieci Tor, korzystający z serwisów pedofilskich, byli demaskowani przez FBI poprzez infekcję ich komputerów długo zanim wybuchła afera z Freedom Hosting. Czy jednak metody te służą tylko do identyfikacji sieciowych pedofilów?

Kiedy dokładnie rok temu FBI aresztowało założyciela Freedom Hosting, serwisu w sieci Tor, na którym utrzymywana była większość stron pedofilskich, nikt jeszcze nie zdawał sobie sprawę ze skali akcji organów ścigania. Krótko potem jeden z administratorów pedofilskiego serwisu powiadomił swoich użytkowników, że jego strona serwowała im skrypt JS, którego tam nie zamieszczał. Szybko okazało się, że FBI umieściło na serwerze Freedom Hosting kod exploita, którego zadaniem było zbieranie informacji o użytkownikach. Okazuje się jednak, że nie był to pierwszy taki przypadek.

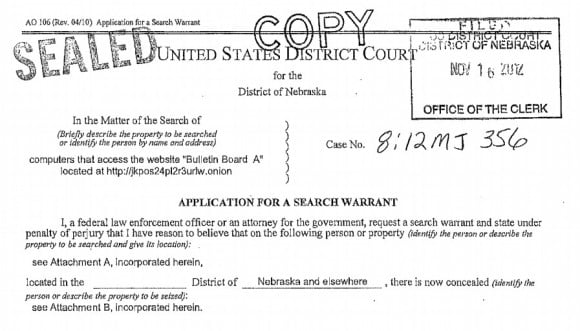

Operacja Torpedo

W świetnym artykule redaktor Wired Kevin Poulsen ujawnia nieznane wcześniej szczegóły działań organów ścigania przeciwko pedofilom. Opublikowane właśnie dokumenty sądowe opisują historię, która zaczęła się w sierpniu 2011 w Holandii. Tamtejsza policja postanowiła bliżej przyjrzeć się stronom pedofilskim funkcjonującym w sieci Tor. Najpierw przeprowadzili ich inwentaryzację, a następnie, uzbrojeni w nakaz sądowy, spróbowali wykryć ich faktyczną lokalizację. Zadanie trudne, ale jak się okazuje wcale nie niemożliwe. Szczęście dopisało im w przypadku serwisu pedofilskiego, którego administrator zapomniał ustawić swojego hasła. Dzięki takiemu dostępowi agenci przejęli kontrolę nad serwerem i ustalili, że znajduje się on w USA, w firmie Power DNN oferującej usługi hostingowe.

Dalsza analiza konfiguracji serwera ujawniła dwie inne ukryte usługi uruchomione na tej samej maszynie (inny serwis pedofilski oraz serwis umożliwiający hosting plików graficznych). W jednym z plików konfiguracyjnych natrafiono także na informację o innej ukrytej usłudze, którą okazało się być dość wówczas popularne forum Pedoboard. Holendrom udało się przejąć kontrolę nad drugim serwerem i odczytać jego adres IP, który również zlokalizowany był w USA, na prywatnym łączu abonenckim. Sprawę przekazano zatem FBI.

FBI szybko ustaliło, że prywatny adres IP należy do niejakiego Aarona McGratha, który okazał się być również odpowiedzialnym za obsługę serwerów w firmie Power DNN. McGrath był na tyle głupi, ze nie tylko nie ustawił hasła, ale serwery trzymał w pracy i u siebie w domu. FBI, zamiast interweniować, objęło obserwacją podejrzanego i jego działania. Ustalono, iż bardzo często łączy się on z węzłami wejściowymi sieci Tor a także z jednym z serwerów w swojej firmie. Dopiero w październiku 2012 McGrath został aresztowany, a jego serwery trafiły do siedziby FBI. Co ciekawe, w momencie aresztowania podejrzany zamknął swojego laptopa, jednak dokumenty sądowe mówią, że „mimo iż był zabezpieczony hasłem, agenci uzyskali dostęp do urządzenia i znaleźli na nim otwarte okno przeglądarki zalogowanej do forum Pedoboard jako administrator serwisu”.

Na podstawie nakazu sądowego na serwerze Pedoboard zainstalowano, jak ujmuje to dokumentacja, „dodatkowe oprogramowanie rozszerzające jego możliwości” i ponownie podłączono go do sieci.

Koń trojański FBI

W języku agencji koń trojański zwie się NIT – network investigative technique, czyli sieciowa technika śledcza. Jest to całkiem udany eufemizm (jeden z wielu używanych w tego typu sprawach), opisujący de facto złośliwe oprogramowanie wraz z techniką jego dostarczenia na komputer użytkownika końcowego. W zależności od wariantu, NIT może jedynie przesyłać prawdziwy adres IP oraz MAC adres karty sieciowej i nazwę komputera użytkownika do serwera FBI, a może także dawać pełen dostęp do zawartości jego komputera. Program stosowany podobny od roku 2002 wcześniej używany był jako wędka – wysyłany był np. do osób podejrzanych o zgłaszanie fałszywych alarmów bombowych.

To jednak się zmieniło – obecnie program stosowany jest bardziej jako sieć rybacka, do której wpaść może większa liczba użytkowników. Aby tego dokonać, FBI stosuje metodę „drive by download”, czyli modyfikuje stronę internetową, odwiedzaną przez podejrzanych, w taki sposób, by serwowała ona każdemu użytkownikowi odpowiedni exploit. W przypadku Freedom Hosting był to znany od kilku tygodni exploit na Firefoxa w wersji używanej w Tor Bundle, nie znamy niestety metody dostarczenia kodu użytkownikom Pedoboard.

Sukces Torpedy

Akcja okazała się umiarkowanym sukcesem. W ciągu 2 tygodni od umieszczenia kodu exploita w serwisie udało się zidentyfikować 25 jego użytkowników. Nie wiemy, jak ta liczba ma się do całkowitej liczby odwiedzin w tym czasie, ale przy ok. 6000 zarejestrowanych użytkowników i możliwym dostępie również użytkowników niezarejestrowanych nie jest to imponująca wartość. Możemy się domyślać, że atakowana była jedna wersja przeglądarki, a atak mógł być skuteczny tylko w wypadku, gdy ofiara nie korzystała z osobnego środowiska fizycznego lub wirtualnego i nie tunelowała wszystkich swoich połączeń przez Tor. W kwietniu 2014 FBI przeprowadziła skoordynowane przeszukania w wielu miastach USA i 14 oskarżonych stanęło właśnie przed sądem. Co ciekawe, w przypadku akcji przeciwko Freedom Hosting do tej pory tylko jedna osoba została oskarżona o posiadanie treści pedofilskich.

Kontrowersje

Oczywiście w sytuacji, gdy chodzi o treści pedofilskie, nikt nie kwestionuje poczynań organów ścigania. Zachodzi jednak obawa, że metoda identyfikacji użytkowników, stosowana wobec wszystkich odwiedzających daną witrynę, może być coraz częściej używana przez organa ścigania. O ile raczej rzadko ktoś trafia przez przypadek na stronę z pedofilią, o tyle np. strony islamskich ekstremistów odwiedzane są zarówno przez potencjalnych terrorystów jak i osoby, zajmujące się badaniem tego środowiska. Ataki prowadzone przez FBI z użyciem technologii NIT nie będą w stanie odróżnić jednych od drugich, narażając niewinne osoby na co najmniej utratę prywatności lub poważniejsze konsekwencje. Metoda ta powinna zatem być poddana skrupulatnej kontroli – na co na razie się nie zanosi.

Ciągle także nie wiemy, czy w celu zidentyfikowania użytkowników serwisów pedofilskich amerykańskie służby zhakowały OVH…

Komentarze

Szkoda że świat przestępczy tak intensywnie korzysta z TOR-a. To woda na młyn dla wszystkich 3-literowych służb, aby jeszcze intensywniej inwigilować i rozpieprzyć w końcu tę sieć. Dziś sporo węzłów w TOR-owych, to niestety honeypoty! Stało się tak w dużej mierze dzięki przestępczemu podziemiu, przede wszystkim pedofilskiemu podziemiu.

Walka z pedofilią w Sieci to jedno.

O wiele trudniej jest ogarnąć to od strony medyczno-psychiatrycznej. Geneza pedofilii jest skomplikowana i nie do końca jasna. Pedofilia może być np. spowodowana uszkodzeniem płatów czołowych już w okresie prenatalnym. Może być np. spowodowana także uwiądem starczym. Jest kilka czynników prawdopodobnie powodujących powstanie skłonności pedofilskich. To cholernie trudne i niejednoznaczne zagadnienie. Na pewno nie można nic nie zrobić.

Wystarczy pić herbatę z bromem. A tak serio to powinni neurolodzy się wykazać nad stymulacją poszczególnych części mózgu za pomocą np. elektrod

Dlaczego się tak stało, że hakerzy teraz tolerują pedofilów?

Kiedyś atakowano serwisy pedofilskie, polskie antypedo itp. Dzisiaj dzieciakom to nie przeszkadza. A jak widać TOR powinien zostać w swiecie hakerskim/crakerskim, a nie jak teraz to wygląda w świecie typowo przestępczym ( narkotyki, pedofilia).

Nie chodzi o tolerancję, chodzi o wolność słowa. Dzięki TOR-owi stajemy się wolni i możemy wypowiedzieć swoje prawdziwe zdanie. Nie jesteśmy straszeni regułkami typu adres IP będzie logowany. I nie ważne czy jesteśmy chorzy psychicznie, planujemy napad na bank, gwałt na nieletniej czy budujemy własną, piracką rozgłośnię radiową.

Większość normalnych ludzi zgadza się, że naganne jest seksualne wykorzystywanie dzieci. Jednak to co w przypadku dzieci o nierozwiniętych cechach płciowych wydaje się oczywiste wcale nie jest już w przypadku nastolatków. nie prowokując nadto dyskusji zwrócić chciałbym uwagę jedynie na okoliczność odmiennego ustanowienia wieku przyzwolenia w systemach prawa karnego różnych państw. I tak w Hiszpanii można od lat 13, Włoszech (i Watykanu w związku z tym również:) od lat 14, Polsce 15 a w niektórych stanach USA od 17 lub 18 -tu. W Polsce 16 latka za zgodą sądu rodzinnego i opiekuńczego może wyjść za mąż i stać się równocześnie pełnoletnia. W USA za stosunek z 16 latką można zaś trafić na wiele lat do więzienia z łatką pedofila i gwałciciela (w USA każdy akt małoletnim poniżej wieku dopuszczenia jest gwałtem), zostając stygmatyzowanym do końca życia jako niebezpieczny zboczeniec (rejestr przestępców seksualnych). Ta garść informacji to jedynie dla refleksji bowiem komentując doniesienia zza oceanu możecie pomyśleć „groźny pedofil” o kimś kto współżył z 16 czy 17 latką np., która w Polsce mogłaby być już dawno zamężna:).

Ciekawe ile w tej walce z pedofilią jest walki z nią, a na ile ważne są korzyści płynące z tej walki. 25/6000 i 1/dużo (wszystkich odwiedzających strony na FH) to liczby bardzo małe, za to „uprawnienia” (zgoda na trojany, podsłuchy, itd.) dzięki „walce z pedofilią” mają coraz większe. Obawiam się, że pedofilia jest jak terroryzm dawniej – po prostu dobra wymówka. Dawniej: szyfrujesz dysk? jesteś terrorystą; dzisiaj: szyfrujesz dysk? jesteś pedofilem. Bo przecież żadna ze służb nie uznaje za dobry powód, że szyfrujesz dane służbowe w ramach ochrony przed konkurencją i włamania do siedziby firmy, a dane prywatne na wypadek np. kradzieży laptopa.

A swoją drogą, czy tor bundle uruchomiony w wirtualnej maszynie, której cały ruch jest puszczony przez TOR-a, jest bezpieczniejszy niż zwykła przeglądarka na wirtualce?

Że co? Wejdź chociażby na ToRepublice, to zobaczysz jaka jest „tolerancja” dla pedonich, gdzie nawet na cień podejżenia posty takie wylatują z miejsca tak szybko że nawet pedoni nie zdąży zająknąć a w mig pojmie że ma wypierdlać bo nie ma tam dla niego miejsca

Ale pedofile nie będą się ogłaszać na „oficjalnych” forach TOR-owych, tylko założą swoje własne, nie będące w katalogu ani wyszukiwarce TOR-owej, będące ukryte pod podwójnym (potrójnym) dnem. Adres takiego fora jest rozsyłane pocztą pantoflową, wśród pedofilskiej braci. Takie foro jest „elitarne” tylko dla wybranych, nie dla pedofilskiego motłochu. Dlatego przebiegli pedofile nie ogłoszą się na ToRepublice. Bogatych pedofili stać nawet na zatrudnienie lub zlecenie dla profesjonalnego informatyka, który zabezpieczy ich przed działaniami policji. Pedofilami są często ludzie związani z polityką, Kościołem, biznesem. Czasem pedofilem jest osoba związana z oświatą ale to z reguły nie jest osoba zamożna. Tych bogatych jest trudno namierzyć, bo stać ich na płatną profesjonalną „techniczną obsługę” swoich pojebanych zainteresowań.

Jeśli ktoś z Was walczy z pedofilią, np. jest policjantem, to proszę nie ogłaszajcie swoich przemyśleń w Sieci, bo takie fora jak Z3S czytają różni ludzie, także przestępcy. Jak łapać pedofili, jak sobie z tym radzić, to już niech będzie Wasze know-how, nie do publicznej wiadomości. A dla zdrajcy który puści parę, ostrzegawczy strzał w tył głowy!

Pedofile tworzą zamknięte „elitarne” środowisko. Pedofilem może być… każdy. Nie ma jednorodnego rysu psychologicznego tej dewiacji. Pedofilem może być robotnik budowlany albo profesor z uniwersytetu. Mam jednak wrażenie że częściej są to ludzie wykształceni, „na stanowisku”, często związani z polityką, Kościołem, biznesem. Czasem pedofilem jest ktoś pracujący w oświacie i szkolnictwie, ale z reguły jest to osoba niezbyt zamożna. Czemu piszę o kasie? Bo tych bogatych pedofili „na stanowisku” stać na opłacenie profesjonalnego informatyka, który przygotuje w sieci TOR całe forum wymiany i pouczy jak z niego korzystać aby nie zostać namierzonym.

Więc pierdoleni pedofile nie będą się ogłaszali na ToRepublice. Sorry ale jesteś naiwny jak myślisz że tam będą. Nawet jeśli się tam ktoś taki ogłosi, to prawdopodobnie masz do czynienia z prowokacją, a nie z prawdziwym pedofilskim podziemiem. Ci naprawdę przebiegli pedofile, założą własne forum pod adresem którego nie znajdziesz w TOR-owej wyszukiwarce. Dodatkowo, będzie ono dla zwiększenia „bezpieczeństwa” włączane tylko w pewnych ustalonych godzinach, obowiązkowo szyfrowane, itd., itd.

Mam prośbę aby osoby które chcą walczyć z internetową pedofilią, nie dzieliły się swoimi przemyśleniami jak z tym walczyć. Strony takie jak Z3S są odwiedzane nie tylko przez specjalistów od bezpieczeństwa, ale także przez świat przestępczy. Zachowajcie swoje know-how tylko dla siebie, nie ogłaszajcie swoich pomysłów jak walczyć z cyfrowym przestępczym podziemiem. Po co to robić? Żeby przestępcy się zabezpieczyli przed nami? Ludzie, miejcie rozum!

A dla zdrajców, ostrzegawczy strzał w tył głowy! Czyż nie mam racji ?!!!!

Przepraszam, to miało być do @Michal

Jest tylko kwestią czasu kiedy i piractwo będzie tak zwalczane. A po drugie dzisiaj jak baba ma 17 lat to też pedo, więc oglądanie nawet zwykłego porno to duże zagrożenie. Mamy państwo policyjne.

„dzisiaj jak baba ma 17 lat to też pedo”

Bzdura do kwadratu!

Często 17-stki potrafią się wystylizować na 25-latki, więc np. korzystając z usług nieletniej prostytutki która przedstawia się i stylizuje się na osobę pełnoletnią, nie ryzykujesz zarzutów o pedofilię!

No chyba że wiesz że to 17-stka, to wtedy bierzesz na siebie odpowiedzialność, ale nawet wtedy jest to współżycie z osobą 17-letnią a nie np. z dzieckiem 5-letnim. O ile dzieje się to za obopólną zgodą, a nie wynika z psychomanipulacji lub gwałtu, także gwałtu spowodowanego pigułką gwałtu lub upojeniem alkoholowym.

Zapomniałeś chyba o ostatniej zmianie prawa w Polsce.

http://proline.pl/?n=kary-za-samo-ogladanie-pornografii-dzieciecej-weszly-zycie

http://iswinoujscie.pl/artykuly/31913/

http://di.com.pl/news/49970,0,Kary_za_samo_ogladanie_pornografii_dzieciecej_weszly_w_zycie-Marcin_Maj.html

myślę , że więcej ci dowodów nie trzeba.

słuchajcie służby scigania wara od tora i stron ped