Pierwszym programem antywirusowym, z którym ma do czynienia każdy użytkownik systemu Windows, jest Microsoft Defender. Niektórzy od razu zastępują go rozwiązaniem jakiejś innej firmy, coraz więcej jest jednak takich, którzy przy nim pozostają. Czy dobrze robią?

Microsoft Defender (do maja br. funkcjonujący pod nazwą Windows Defender) wywodzi się z oprogramowania chroniącego komputer przed aplikacjami szpiegującymi, stworzonego przez GIANT Company Software. Korporacja Billa Gatesa przejęła tę firmę w połowie grudnia 2004 r., by na początku stycznia pokazać pierwszą wersję beta programu Microsoft AntiSpyware, przeznaczoną dla systemu Windows XP. Nieco ponad rok później zadebiutowała przeprojektowana druga wersja beta – już jako Windows Defender. Wersję stabilną, nadal skupioną wyłącznie na aplikacjach szpiegujących, wydano w październiku 2006 r. Wraz z rozwojem złośliwego oprogramowania zaistniała jednak potrzeba wyposażenia systemu w rozwiązanie zapewniające ochronę przed szerszą gamą szkodników. Tym rozwiązaniem okazał się Microsoft Security Essentials (MSE), który – w wersji próbnej – pojawił się jesienią 2009 r. i trafił najpierw do systemu Windows Vista, a potem (mimo niezbyt imponujących wyników uzyskiwanych w testach antywirusów) także do Windowsa 7. Pożegnaliśmy się z nim przy Windowsie 8, gdzie Microsoft powrócił do Windows Defendera (który de facto był tylko ulepszoną wersją MSE). Pełnoprawnego antywirusa, który może konkurować z komercyjnym oprogramowaniem wiodących firm, otrzymaliśmy dopiero z systemem Windows 10. Zanim jednak rzucimy się w wir porównań, sprawdźmy, co dokładnie oferuje rozwiązanie Microsoftu i jak można je skonfigurować, by uzyskać najlepsze efekty.

Jak skonfigurować antywirusa Microsoftu

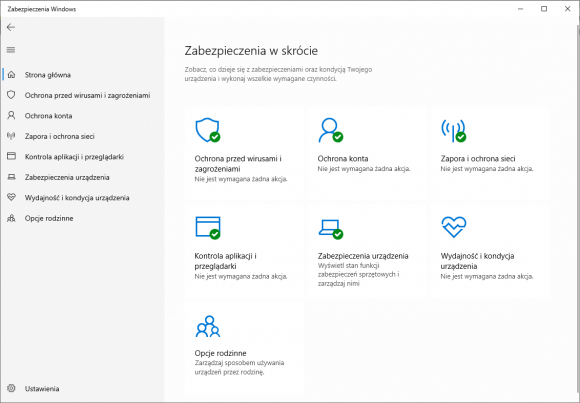

Jeśli po zakupieniu komputera nie wprowadzaliśmy żadnych zmian w konfiguracji systemu, to na pasku zadań gdzieś obok zegara znajdziemy pewnie ikonę „Zabezpieczenia Windows”. W przeciwnym wypadku zaczynamy od uruchomienia menu „Start” i kliknięcia w „Ustawienia”, tam wybieramy opcję „Aktualizacja i zabezpieczenia”, następnie „Zabezpieczenia Windows” i na końcu „Otwórz usługę Zabezpieczenia Windows”, co spowoduje otwarcie nowego, widocznego poniżej okna.

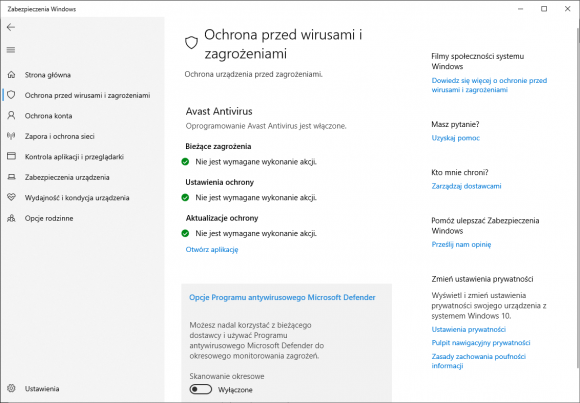

Jeśli zdążyliśmy już zainstalować inny program antywirusowy, to po wybraniu zakładki „Ochrona przed wirusami i zagrożeniami” zobaczymy podsumowanie jego bieżącej aktywności. Dowiemy się też, że korzystając z rozwiązania innego dostawcy, nadal możemy okresowo skanować system przy użyciu Defendera. W przypadku włączenia tej opcji Defender nie będzie monitorował zagrożeń w czasie rzeczywistym, gdyż zajmuje się tym wcześniej zainstalowana aplikacja (w przypadku pokazanym na zrzucie ekranu – Avast). Uruchomienie dwóch antywirusów naraz prawdopodobnie prowadziłoby do spowolnienia komputera i potencjalnie innych problemów. Czy warto jednak włączyć możliwość skanowania okresowego? Naszym zdaniem – nie bardzo. Przygotowując co tydzień Weekendową Lekturę, nieraz mogliśmy zauważyć, że największe żniwo operatorzy złośliwego oprogramowania zbierają w ciągu pierwszych godzin po wypuszczeniu go do sieci, zanim producenci antywirusów zaktualizują bazy sygnatur. Tworzone w rekordowym tempie szkodniki mają krótkotrwały żywot – ustępują miejsca nowszym wersjom wkrótce po tym, jak zaczną być wykrywane. Nie ma co liczyć na to, że skanowanie okresowe ochroni nas przed świeżo powstałymi zagrożeniami, a z istniejącymi od pewnego czasu szybciej sobie poradzi monitoring w trybie rzeczywistym.

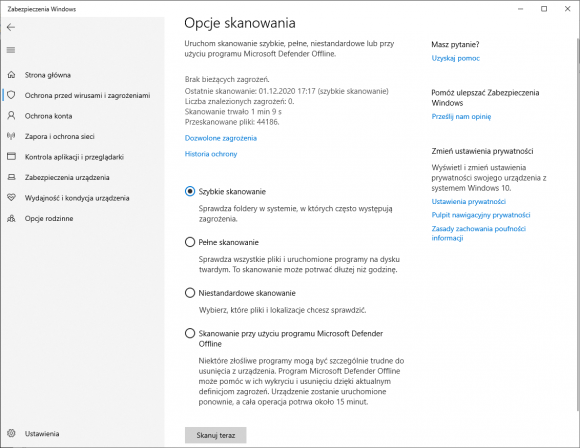

Załóżmy jednak, że chcemy korzystać z Defendera. Uzyskamy wówczas dostęp m.in. do opcji skanowania i będziemy mogli uruchomić skanowanie szybkie, pełne, niestandardowe (obejmujące wybrane przez nas pliki i lokalizacje) oraz z wykorzystaniem narzędzia Microsoft Defender Offline, które ma pomóc w pozbyciu się bardziej opornych szkodników. Nie zobaczymy tu jednak ustawień pozwalających określić czas i częstotliwość skanowania, co nie oznacza, że nie da się tego zrobić.

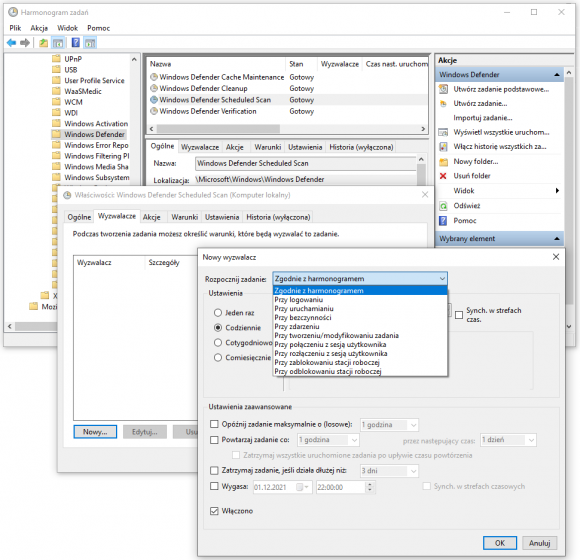

Aby zaplanować skanowanie, konieczne jest uruchomienie innego programu, a konkretnie Harmonogramu zadań – znajdziemy go po otwarciu menu „Start” w katalogu „Narzędzia administracyjne systemu Windows”. W lewej części okna powinniśmy rozwinąć pozycję „Biblioteka Harmonogramu zadań”, gdzie wybieramy najpierw „Microsoft”, następnie „Windows”, na końcu „Windows Defender”. W środkowej części okna dwukrotnie klikamy opcję „Windows Defender Scheduled Scan” i przechodzimy do karty „Wyzwalacze”. Po wciśnięciu przycisku „Nowy” będziemy mogli ustalić częstotliwość i porę uruchamiania skanowania.

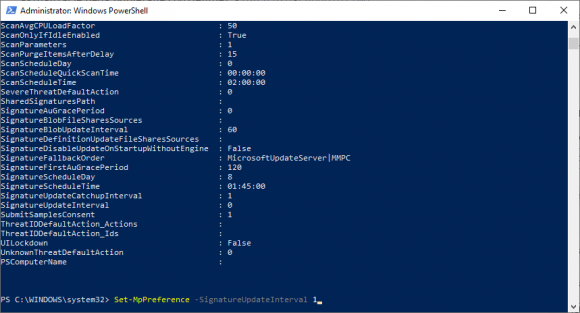

Takie podzielenie funkcji między dwa różne programy może przysporzyć kłopotów mniej zaawansowanym użytkownikom, a to niestety nie koniec. Wróćmy do zakładki „Ochrona przed wirusami i zagrożeniami” w Defenderze. Po kliknięciu w opcję „Aktualizacje ochrony przed wirusami i zagrożeniami” możemy sprawdzić datę i wersję ostatnio zainstalowanej bazy sygnatur, a także samodzielnie ją zaktualizować. Nic więcej, podczas gdy rozwiązania innych producentów pozwalają użytkownikom określić np. częstotliwość pobierania aktualizacji. Aby zrobić to samo w Defenderze, musimy skorzystać z… PowerShella, co wydaje się grubą przesadą. Mimo to spróbujmy. Po kliknięciu w przycisk „Start” zaczynamy wpisywać słowo „power” (zadziała, nawet jeśli nie widzimy żadnego pola do wpisywania tekstu). Na pierwszym miejscu w wynikach wyszukiwania zobaczymy aplikację Windows PowerShell – wybieramy opcję uruchomienia jej jako administrator. Aby sprawdzić aktualne ustawienia Defendera, wpisujemy polecenie Get-MpPreference. Mamy tu kilkanaście opcji dotyczących aktualizowania sygnatur, m.in. SignatureScheduleDay (domyślne 8 oznacza, że program ignoruje ten parametr, z kolei 0 sprawi, że aktualizacje będą pobierane codziennie), SignatureScheduleTime (określa godzinę pobierania), SignatureUpdateCatchupInterval (definiuje liczbę dni, po upływie których program wymaga aktualizacji sygnatur), najbardziej powinien nas jednak interesować SignatureUpdateInterval, czyli co ile godzin (nie dni!) ma się aktualizować baza wirusów. Wybieramy minimalny odstęp czasowy, czyli jedną godzinę – w tym celu wpisujemy polecenie Set-MpPreference -SignatureUpdateInterval 1 (zob. zrzut ekranu):

Na wszelki wypadek możemy też ustalić, by Defender sprawdzał, czy wydano nowe sygnatury, bezpośrednio przed skanowaniem. Zrobimy to, wpisując polecenie Set-MpPreference -CheckForSignaturesBeforeRunningScan 1. Więcej informacji o pozostałych parametrach znajdziemy na stronie Microsoftu. Wprowadzając zmiany, warto jednak zachować ostrożność – nie wszystkie ustawienia, które mogą się nam wydawać dobre, rzeczywiście takie są, o czym przekonacie się w dalszej części artykułu.

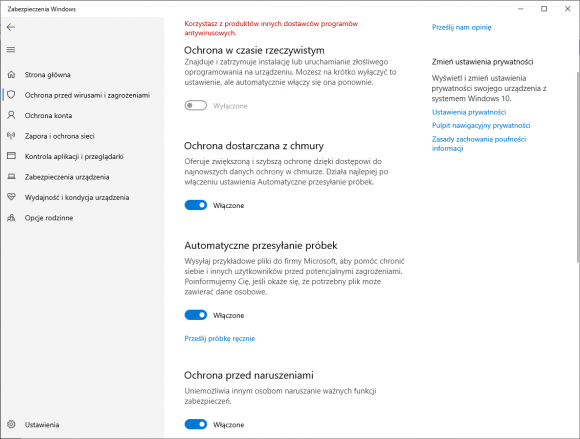

Teraz natomiast wróćmy do ustawień „Ochrony przed wirusami i zagrożeniami”. Jeśli korzystacie z innego programu antywirusowego, to monitoring zagrożeń w czasie rzeczywistym będziecie mieli wyłączony. Używając wyłącznie Defendera, ani myślcie o jego dezaktywacji. Możecie natomiast rozważyć, czy interesuje was ochrona dostarczana z chmury i czy chcecie przesyłać próbki na serwery Microsoftu. Tak, większość rozwiązań znanych i uznanych producentów korzysta ze wspomagania chmurowego i od dobrych kilku lat jest to właściwie standard, trzeba jednak pamiętać, że związana z tym poprawa bezpieczeństwa oznacza zmniejszenie poziomu prywatności. Twórcy antywirusów zwykle zapewniają, że otrzymują i przechowują dane w postaci zanonimizowanej, jednocześnie w regulaminach zastrzegają, że na żądanie organów ścigania przekazują im określone informacje o użytkownikach. Warto też pamiętać o wpadce Avasta, którego jakiś czas temu przyłapano na sprzedaży danych klientów. W obu przypadkach powiązanie ze sobą danych z różnych źródeł mogłoby skutkować ich deanonimizacją. Zastanówcie się więc, czy bardziej zależy wam na szybszym wyłapywaniu nowo powstałych zagrożeń, czy na wyższym poziomie prywatności – i w zależności od tego skonfigurujcie program.

Jeśli dwa przełączniki to dla was za mało, zajrzyjcie jeszcze raz do PowerShella i użyjcie polecenia Get-MpPreference. Za „Ochronę dostarczaną z chmury” odpowiada m.in. parametr MAPSReporting. Jeśli opcja jest wyłączona, zobaczymy 0 (Defender nie będzie nic wysyłał na serwery Microsoftu). Przy opcji włączonej zobaczymy 2, co oznacza, że oprócz podstawowych informacji o potencjalnych zagrożeniach, wykrytych na naszym komputerze, do producenta trafi szereg dodatkowych danych (Microsoft uprzedza, że w niektórych przypadkach także osobowych). Jak możecie się domyśleć, ręcznie możemy ustawić 1 – zmuszając program do wysyłania wyłącznie danych podstawowych (tak jak poprzednio należy użyć polecenia Set-MpPreference). Za „Automatyczne przesyłanie próbek” odpowiada parametr SubmitSamplesConsent. Tutaj możemy wybrać cztery wartości: 0 – Defender będzie pytał przed wysłaniem każdej próbki, 1 – wysyłane będą próbki niezawierające danych osobowych, 2 – program nie będzie wysyłać żadnych próbek, 3 – wysyłane będą wszystkie próbki bez wyjątku. Używając przełącznika w ustawieniach, poruszamy się między 0 a 1, tylko w PowerShellu możemy przejść na 2 lub 3 (ostatnią wartość odradzamy ze względu na zagrożenie dla prywatności). Na uwagę zasługuje także parametr CloudBlockLevel, dzięki któremu możemy ustawić czułość ochrony w chmurze. Do wyboru mamy poziomy: 0 – domyślny, 1 – umiarkowany, 2 – wysoki, 4 – bardzo wysoki, 6 – zero tolerancji. Ostatniego nie polecamy, zwłaszcza programistom, ponieważ blokuje wszystkie nieznane pliki wykonywalne, co może być bardzo uciążliwe. Lepiej wybrać poziom wysoki albo bardzo wysoki – pierwszy mniej obciąża komputer, ale zwiększa ryzyko fałszywych alarmów, drugi na odwrót (z uwagi na zastosowanie dodatkowych środków ochrony). Aby ograniczyć liczbę błędnych trafień, warto zmienić wartość parametru CloudExtendedTimeout, pozwalając na nieco dłuższe skanowanie próbek przesyłanych do chmury. Podstawowy limit czasu to 10 sekund, możemy go zwiększyć do jednej minuty (zakres wartości od 0 do 50).

Na powyższym zrzucie ekranu możecie zobaczyć jeszcze domyślnie włączoną opcję „Ochrona przed naruszeniami”, która ma zapobiegać zmienianiu ważnych ustawień programu, dotyczących monitorowania systemu w czasie rzeczywistym i ochrony w chmurze. Chodzi o to, by nie robiły tego szkodliwe aplikacje. Mając uprawnienia administratora, możemy ustawienia modyfikować – szkopuł w tym, że Microsoft za bardzo się rozpędził i większość z nich ukrył nie tylko przed wirusami, ale również przed użytkownikami, co pokazujemy w tym artykule.

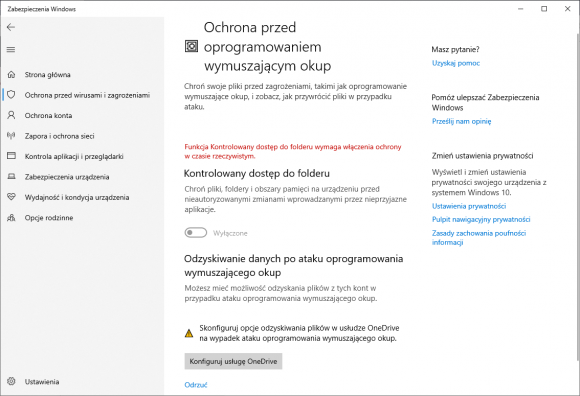

Microsoft Defender został ponadto wyposażony w „Ochronę przed oprogramowaniem wymuszającym okup”. Opiera się ona m.in. na kontrolowanym dostępie do określonych folderów, co wymaga włączenia monitoringu w czasie rzeczywistym (czyli funkcja ta nie będzie działać przy zainstalowanym antywirusie innej firmy). Domyślnie chronione są foldery systemowe oraz część folderów użytkownika, np. Dokumenty i Obrazy. Można zarówno uzupełnić tę listę o kolejne pozycje, jak i dodać wybrane aplikacje do wyjątków, zezwalając im na wprowadzanie zmian w chronionych folderach. Drugą linię obrony przed atakiem ransomware’u ma stanowić konfiguracja opcji odzyskiwania plików w usłudze OneDrive, co nie jest złym pomysłem (o ile nie będziemy przesyłać do chmury dokumentów zawierających wrażliwe dane), kolejny raz mamy tu jednak do czynienia z podziałem funkcji między dwa różne narzędzia.

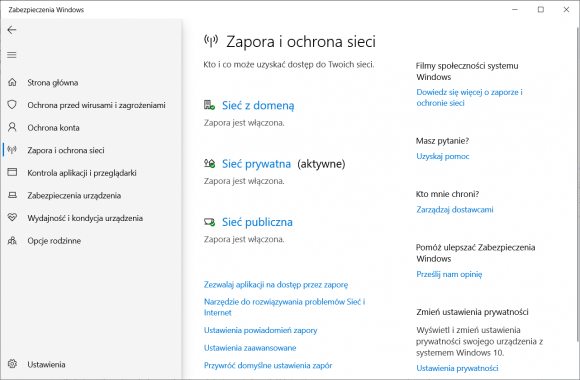

Zakładkę „Ochrona konta” możemy pominąć, gdyż pozwala ona po prostu przejść do opcji logowania i ustawień konta, w tym funkcji Windows Hello i dynamicznej blokady – w praktyce nie ma więc za wiele wspólnego z działaniem antywirusa. W zakładce „Zapora i ochrona sieci” – jak sama nazwa wskazuje – możemy zarządzać ustawieniami wbudowanej w system zapory sieciowej, która filtruje dane przesyłane do i z systemu Windows, blokując połączenia i programy, które uzna za szkodliwe.

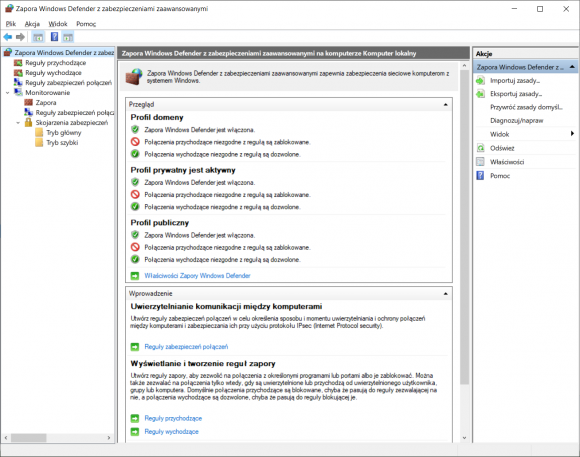

Zapora używa predefiniowanego zestawu reguł dla ruchu wychodzącego i przychodzącego. Jak widać na powyższym zrzucie ekranu, w Windowsie zdefiniowano trzy profile sieciowe: „Sieć z domeną” ma zastosowanie do sieci, w których host może uwierzytelnić się w kontrolerze domeny, „Sieć prywatna” służy do wyznaczania sieci domowych oraz w miejscu pracy, a „Sieć publiczna” odnosi się do sytuacji, gdy korzystamy z hotspotów Wi-Fi w kawiarniach, na lotniskach i innych lokalizacjach. W każdym z wymienionych przypadków użytkownik może zaporę wyłączyć (choć nie jest to zalecane), może też zablokować wszystkie połączenia przychodzące, co może być w niektórych sytuacjach przydatne. Na tym etapie nikogo już chyba nie zdziwi, że po kliknięciu w odnośnik „Ustawienia zaawansowane” otworzy się nam całkiem inny program, umożliwiający samodzielne tworzenie reguł, co jednak wykracza poza tematykę tego artykułu. Jeśli zagalopujecie się, wprowadzając zmiany, zawsze możecie wrócić do aplikacji „Zabezpieczenia Windows” i skorzystać z opcji „Przywróć domyślne ustawienia zapór”.

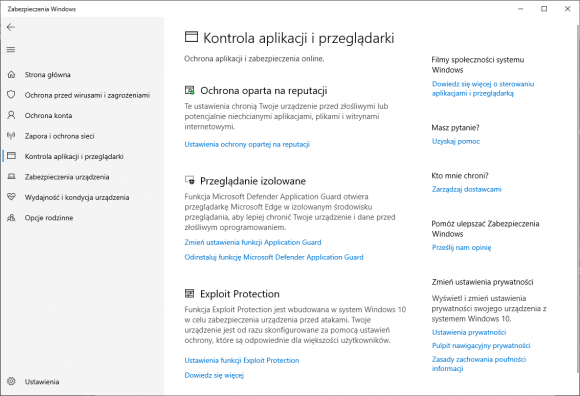

Przejdźmy teraz do zakładki „Kontrola aplikacji i przeglądarki”. Konfigurację zaczynamy od włączenia (domyślnie dezaktywowanej) „Ochrony opartej na reputacji”. Zaglądając do jej ustawień, przekonamy się, że chodzi o tzw. potencjalnie niechciane aplikacje (ang. potentially unwanted application), czyli rozmaite paski narzędzi i rozszerzenia do przeglądarek, widżety reklamowe itp. Możemy tu także określić, czy chcemy używać filtru SmartScreen, który ma nas chronić przed złośliwą zawartością na stronach odwiedzanych za pomocą Edge, podejrzanymi plikami pobieranymi z sieci i złośliwymi aplikacjami, którym uda się przedostać do sklepu Microsoftu.

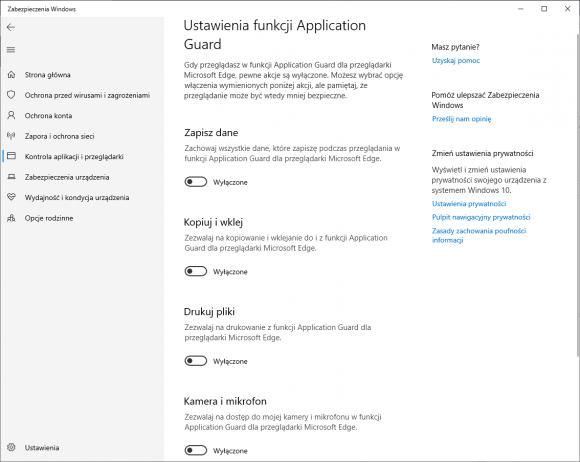

Jeśli będziemy chcieli w ramach Edge korzystać z funkcji „Przeglądanie izolowane” (czyli z tzw. piaskownicy), to konieczne będzie zainstalowanie narzędzia Microsoft Defender Application Guard. Jeśli nasz procesor nie obsługuje wirtualizacji lub została ona wyłączona w oprogramowaniu układowym (BIOS/UEFI), to instalacja się nie powiedzie. W przeciwnym wypadku uzyskamy dostęp do szerszej gamy ustawień, np. będziemy mogli określić, czy dane, które zapiszemy w izolowanym środowisku przeglądania, powinny zostać zachowane, czy nie.

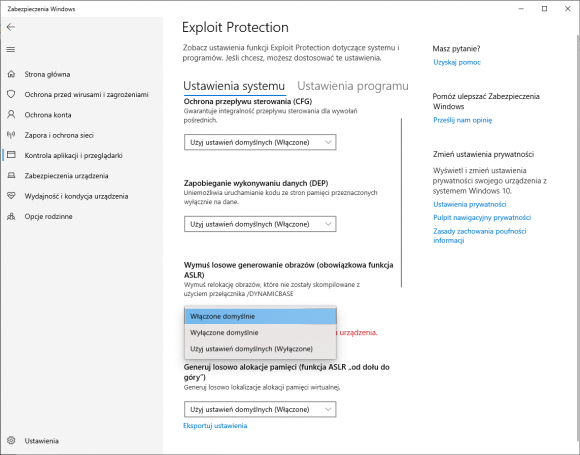

Jeszcze ciekawsza wydaje się funkcja „Exploit Protection”, czyli ochrona przed złośliwym kodem wykorzystującym luki w systemie operacyjnym lub oprogramowaniu działającym na danym komputerze. W jej ustawieniach możemy zarządzać takimi mechanizmami, jak losowa alokacja wirtualnej przestrzeni adresowej (ASLR, ang. Address Space Layout Randomization) czy zapobieganie wykonywaniu kodu z segmentu danych (DEP, ang. Data Execution Prevention), które utrudniają ataki związane z naruszeniem pamięci, np. przepełnienie bufora. Domyślnie prawie wszystkie opcje będziemy mieli włączone – jeśli zależy nam na dobrej ochronie, to nie powinniśmy ich dezaktywować.

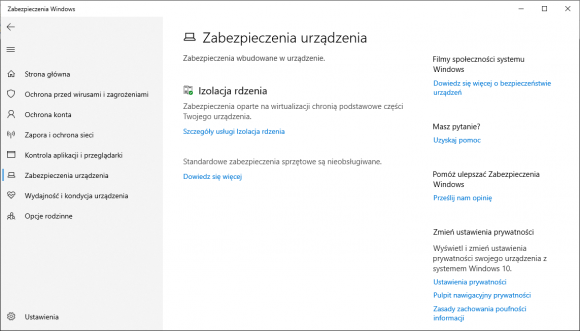

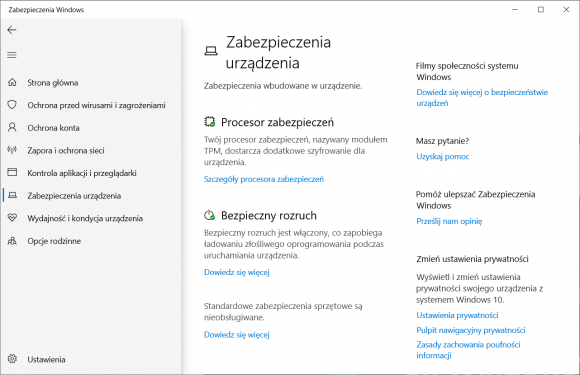

Zawartość zakładki „Zabezpieczenia urządzenia” może się różnić w zależności od sprzętu, jakiego używamy – dwa przykłady poniżej. Wśród dostępnych funkcji znajdziemy np. izolację rdzenia, która zabezpiecza przed atakami, odizolowując procesy komputera od systemu operacyjnego. Jeśli mamy zgodne sterowniki, po kliknięciu w „Szczegóły usługi…” będziemy mogli włączyć opcję „Integralność pamięci”, która zapobiega wstrzyknięciom złośliwego kodu do procesów działających w trybie jądra. Na drugim zrzucie ekranu widzimy inne funkcje. Procesor zabezpieczeń, czyli TPM (ang. Trusted Platform Module) w wersji 2.0, umożliwia szyfrowanie dysków przy użyciu BitLockera. Możemy sprawdzić jego specyfikację, ale nic tu nie skonfigurujemy. Mechanizm bezpiecznego rozruchu ma nas natomiast chronić przed rootkitami, czyli złośliwym oprogramowaniem ładowanym w trakcie uruchamiania urządzenia. W obu przypadkach widzimy też informację „Standardowe zabezpieczenia sprzętowe są nieobsługiwane”, co oznacza, że testowane urządzenia nie spełniały co najmniej jednego z wymagań Microsoftu. Oprócz wyżej wymienionych należą do nich wspomniana wcześniej funkcja DEP oraz UEFI MAT (ang. Memory Attributes Table). Jeśli używany przez was sprzęt będzie spełniał wszystkie wymagania, Defender również o tym poinformuje, a jeśli zobaczycie komunikat „Twoje urządzenie ma włączone wszystkie funkcje komputera z zabezpieczonym rdzeniem”, będzie to oznaczać, że poza spełnieniem opisywanych wymagań macie włączoną także funkcję SMM (ang. System Management Mode).

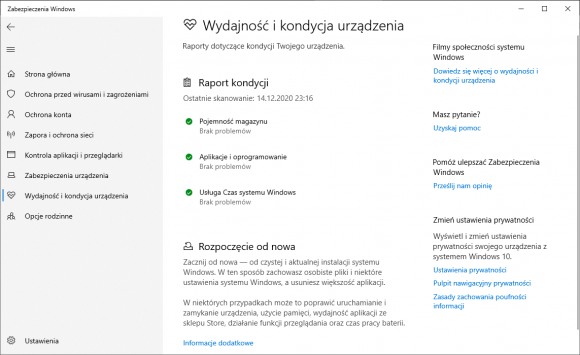

W zakładce „Wydajność i kondycja urządzenia” znajdziemy ostrzeżenia dotyczące typowych problemów z systemem i propozycje co do sposobu ich rozwiązania. Jeszcze pół roku temu mogliśmy tu także skorzystać z funkcji „Rozpoczęcie od nowa”, która pozwala na ponowne zainstalowanie i zaktualizowanie systemu bez utraty ustawień i plików osobistych, co może być korzystne w przypadku problemów z wydajnością. Od wersji 2004 systemu Windows 10 funkcja ta nosi nazwę „Resetuj ustawienia komputera do stanu początkowego” i należy jej szukać w dziale „Odzyskiwanie” – dotrzemy tam, uruchamiając menu „Start” i wybierając najpierw „Ustawienia”, następnie „Aktualizacja i zabezpieczenia”.

Ostatnia z zakładek, czyli „Opcje rodzinne”, jak można się domyślić, umożliwia monitorowanie aktywności dzieci w internecie oraz sprawdzanie stanu zabezpieczeń i kondycji sprzętu, którego używamy w domu. W cokolwiek klikniemy, zostaniemy jednak przekierowani na stronę Microsoftu, gdzie po zalogowaniu się na swoje konto będziemy mogli poustawiać limity czasu korzystania z poszczególnych urządzeń, zablokować nieodpowiednią zawartość, przejrzeć raporty aktywności itd.

Krótkie podsumowanie

Pozornie Microsoft Defender jest narzędziem prostym w konfiguracji – w ustawieniach znajdziemy kilkanaście przełączników, które może odpowiednio przesunąć nawet laik. Jeśli jednak zależy nam na lepszym dopasowaniu programu do własnych potrzeb, musimy sięgnąć głębiej, niekiedy aż do PowerShella. Z pewnych opcji nie da się skorzystać bez włączenia wirtualizacji w BIOS-ie, inne wymagają uruchomienia dodatkowych narzędzi, np. Harmonogramu zadań. Staraliśmy się to wszystko klarownie opisać, ale nie zdziwimy się, jeśli takie rozdrobnienie funkcji między różne aplikacje skłoni początkujących użytkowników do sięgnięcia po rozwiązania innych firm. Które warto wziąć pod uwagę? Jak w porównaniu z nimi wypada Microsoft Defender? O tym przeczytacie w kolejnym artykule z cyklu Podstawy Bezpieczeństwa.

Dla zachowania pełnej przejrzystości: Patronem cyklu jest Aruba Cloud. Za opracowanie i opublikowanie tego artykułu pobieramy wynagrodzenie.

Komentarze

Ludzie przy nim pozostają, bo nie chcą nic konfigurować.

Chyba raczej: bo nie chcą płacić.

…Ale tylko jeśli są świadomi, że on działa. Chodzi o zaspokojenie psychicznej potrzeby bezpieczeństwa. Ludzie instalują darmowe wersje Avasta albo Aviry żeby „mieć antywirusa”. Defendera „nie widać”, nie bombarduje komunikatami – więc dla większości „nie ma go”.

Tak samo jest z nieodpartą pokusą instalowania CCleaner-a. Po co? „Bo on czyści”. Ale co czyści? „No wszystko!”

Defender ma 100% kompatybilnosci z wersja windows na ktorej dziala. Inne AV generuja mnustwo problemow z kompatybilnoscia. Mowa o srodowiskach firmowych/korporacyjnych.

Może jakiś dowód potwierdzający tę tezę?

Akurat CC czyści śmieci, z którymi nie radzi sobie windows.

Poza tym jaka jest różnica w cenie między Avastem czy Comodo a defenderem dla użytkownika prywatnego, bo podobno użytkownicy nie chcą przepłacać.?

A co do bombardowania przez defendera, a raczej jego brakiem bombardowania, to wynika z prostej zasady – nie bombarduje komunikatami, bo nic nie wykrywa.

Jakie śmieci? Myślisz, że system muli od tych 168 niepotrzebnych kluczy rejestru? Albo jak wywali z Windows\Temp i %temp% kilka GB (tydzień przed tym, jak sam Windows by to zrobił) – to komp odżyje?

Na cudzych kompach, na których wyskakują dziwne rzeczy, odinstalowuję śmieć-ware, wyłączam co nie trzeba w msconfigu i _doraźnie_ używam AdwCleaner-a. Ale i tak polecam reinstalkę + konto bez uprawnień do codziennej pracy.

Tym, co ściągają piraty i klikają na oślep – nic nie pomoże. Albo regularne reinstalki, albo pogodzenie się z syfem i nieużywanie kompa do poważnych rzeczy.

Nie widzę potrzeby posiadania zainstalowanego i permanentnie włączonego takiego programu. Ani żadnego innego typu „przyspiesz swój komputer o 150%”.

20 lat temu koledzy zachwycali się „programami do czyszczenia pamięci RAM”. No spektakularne efekty! Miałem zajęte 90MB RAM-u… klik i już zwolnił 45MB. A co tam! Kolejny klik i jeszcze zwolnił 10MB. Ale czad i magia!

Tyle, że „zwolniona” pamięć szła w plik wymiany i komp mulił niemiłosiernie przez kolejną minutę, aż z powrotem przerzucił ze swapa do RAM-u. Ale efekt psychologiczny był. Program czyścił fantastycznie.

> A co do bombardowania przez defendera, a raczej jego brakiem bombardowania, to wynika z prostej zasady – nie bombarduje komunikatami, bo nic nie wykrywa.

Miałem na myśli bombardowanie specjalnymi ofertami zakupu pełnej wersji. Dobrze, że chociaż zrezygnowali z tej gadającej baby, co aktualizowała wirusy :D

A z wykrywaniem Defendera nie jest tak źle. Moim zdaniem.

Zabawne.

W następnym artykule SELinux i jego konfiguracja.

nikt tu nie jest kosmitą żeby tego używać już nie wspomnę o opisaniu działania tego potworka, które zajęłoby autorowi kilka lat życia, jedynym sensownym i userfriendly narzędziem tego typu na Linuksie jest Apparmor :)

AppArmor „user-friendly”? Wyborny żart, Milordzie! :-)

Chodzi mi ostatnio pytanie po głowie: skoro antywirusy mają wbudowane funkcjonalności anti-ransomeware, to dlaczego ransomeware nadal pozostaje takim dużym problemem? Te funkcjonalności nie działają? Są zbyt łatwe do ominięcia? O ile pamiętam one miały wykrywać i blokować próby wykonania operacji kryptograficznych, co w takim podejściu jest nie tak?

@Marek

Wg mnie dużo ludzi / firm kupuje najtańsze i/lub najtandetniejsze rozwiązania antywirusowe, które nie mają anti-ransomware. Po prostu.

To, że zapłacisz więcej niczego nie gwarantuje. Bezpieczeństwa nie da się kupić. Największe bezpieczeństwo można osiągnąć ustawiając userowi takie uprawnienia, że nie będzie mógł uruchomić niczego, co nie jest dozwolone. Przez co nie uruchomi również wirusa. Do ustawienia takiej konfiguracji nie potrzebujemy niczego poza tym co jest w Windows. Miałem płatnego antywirusa w robocie, i co? syf był. Wywaliłem tego antywirusa, było zupełnie bez, wprowadziłem w.w. ograniczenia i spokój jest już od kilku lat. Dodatkowo odpadły problemy powodowane przez ten antywirus, typu, że coś nie działało, okazywało się, że jak się wyłączy ochronę to nagle działa wszystko. W Win10 zostawiam Defendera, przynajmniej zbytnio nie przeszkadza, i ci, co się nie znają nie czepiają się że nie ma antywirusa.

Artykuł z 2015, ale myślę, że nadal aktualny:

Windows może być bezpieczny, o ile pracujemy na koncie standardowym

https://www.dobreprogramy.pl/Windows-moze-byc-bezpieczny-o-ile-pracujemy-na-koncie-standardowym,News,62117.html

„Brak wysokich uprawnień powoduje, że 98% podatności w systemie Windows nie dałoby się wykorzystać. ”

Z tego powodu pracuje na koncie standardowym Windowsa i tylko gdy muszę coś zainstalować wchodzę na konto administratora.

Używam również płatnego antywirusa, a dokładnie oprogramowania Internet Security i nie mam z tym żadnego problemu – jestem zwykłym/ostrożnym użytkownikiem.

Podoba mi się to, że program Internet Security przypomina mi o na bieżąco o aktualizowaniu oprogramowania, a moduł do bezpiecznej bankowości blokuje robienie zrzutów ekranu oraz udostępnia wirtualną klawiaturę. To z rzeczy, które jestem w stanie zaobserwować.

@Marek

A, i nie pomaga forsowana przez wielu power userów filozofia „po co antywirus, wystarczy myśleć”.

E tam!

Częściej użytkownik coś kliknie. Niemała część „power userów”, to realnie cieniasy. Podejmują wiele ryzykownych działań – np. „skrakuję tego Corela! umiem, bo się znam!” i cyk – wirusek z cracka zainstalowany w systemie.

Co innego, jeśli jest 0-day.

Ludzie kompetnie sie nie znaja i instaluja takie „tfory” jak AVG czy Avast. I tu ich nie krytykuje, bo userzy nie musza sie znac na wszystkim. Problem jest po stronie oszukanczych praktych wielu producentow, nie tylko zreszta antywirusow. Opakowanie piekne, zawartosc smieciowa, testy przeplacone, PR wyzszy od budzetu na developerke itd. I tak sie to kreci.

Microsoft też w piętkę goni – były takie fajnostki, jak Windows phone, na szkoleniach z bezpieczeństwa mobilnego prawie nie tykany oraz EMET z regułami blokowania badziewia. No i co? Było i nima …

Używam wyłącznie Defendera na Win 8.1. Po kilku antywirusach, w tym i płatnych, stwierdziłem, że chyba daję się nabijać w butelkę. Od kilku lat stosuję tylko to i zdrowy rozsądek. Myślę, że do domu i dla standardowego użytkownika zupełnie wystarczy.

Sam fakt istnienia ustawień których nie ma w interfejsie użytkownika, ale działają powinien być karalny :/

Najlepsza konfiguracja Defendera jest instalacja Kasperskiego lub ESETa. Jakis czas temu mialem w rekach sprzet znajomej z pracy – oczywiscie Defender i kupa (doslownie) syfu na komputerze. Kaspersky sobie z tym jakos poradzil, bo system nawet zaczal dzialac, ale czy na 100% sam nie jestem pewny, a grzebac w tym na powaznie mi sie nie chcialo.

Defender jest jak sito.