Słyszeliśmy już o atakach botnetów na infrastrukturę krytyczną, ale to, do czego wykorzystywany jest niedawno odkryty botnet, jest dla nas nowością. Zadaniem sieci przejętych komputerów jest umawianie wizyt w polskich konsulatach.

Firma ESET odkryła i opisała stworzony niedawno botnet, który infekuje wyłącznie komputery na Białorusi i został stworzony tylko po to, by umawiać spotkania wizowe w polskich konsulatach na Białorusi.

Towar deficytowy

Zdobycie polskiej wizy jest dla Białorusinów niełatwym zadaniem. Kilka lat temu by zlikwidować kolejki pod konsulatami wprowadzono „ułatwienie”, czyli możliwość umówienia przez internet spotkania z urzędnikiem w specjalnym serwisie E-Konsulat. Kalendarz spotkań na kolejny miesiąc publikowany jest wybranego dnia poprzedniego miesiąca a cała pula dostępnych terminów kończy się w zasadzie natychmiast. Pośrednicy wizowi szybko zwietrzyli doskonały interes i początkowo korzystając ze skryptów generowali setki wniosków o spotkania. W odpowiedzi informatycy MSZ wprowadzili utrudnienie, czyli konieczność wpisania kodu CAPTCHA. Skrypty zostały zastąpione przez dedykowanych pracowników, a koszt „odkupienia” spotkania wzrósł do 200 – 300 dolarów. MSW ograniczyło możliwość umawiania spotkań do adresów IP z terenu Polski i Białorusi, ale pośrednicy się nie poddają i sięgnęli po nowy oręż.

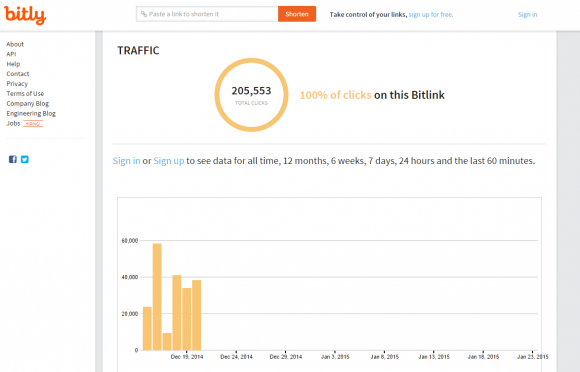

ESET odkrył botnet, nazwany MSIL/Agent.PYO, którego podstawowym zadaniem jest rezerwowanie terminów spotkań w polskich konsulatach na Białorusi. Program był w grudniu dystrybuowany za pomocą Nuclear Exploit Kit a celem instalacji były jedynie komputery znajdujące się na Białorusi. Infekcja zaczyna się od downloadera (występującego w dwóch wersjach) oraz modułu głównego stworzonego w .NET. Z uwagi na użycie linków bit.ly możliwe jest prześledzenie dystrybucji ataku:

W grudniu zapisy na wizyty zaczynały się 20 grudnia – jak widać złośliwe oprogramowanie ruszyło w teren kilka dni wcześniej. Serwer C&C znajdował się pod adresem 37.28.153.162 a trakcie 5 tygodni monitorowania botnetu badacze zaobserwowali łącznie ok. 900 zainfekowanych komputerów.

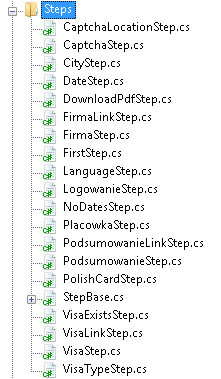

Główny moduł oprogramowania został skompilowany bez dodatkowych zabezpieczeń, zatem możliwe było odzyskanie oryginalnych nazw zmiennych i procedur użytych przez autora kodu. Nie pozostawiają one wątpliwości co do celu programu.

Czy botnet jest skuteczny? Tego nie wiemy, możemy być jednak pewni, że na rynku pośrednictwa wizowego panuje duża konkurencja związana z wysoką opłacalnością tego interesu. Krążą także plotki, że w utrudnianie rejestracji wizyt zwykłym użytkownikom może być zamieszany lokalny monopolista internetowy, Beltelekom, ponieważ wielu próbujących umówić wizytę na własną rękę napotyka na podobne problemy z dostępem do witryny w momencie gdy próbuje wysłać już wypełniony wniosek. Być może botnet ma pomóc ominąć te ograniczenia.