W lipcu 2012 opisaliśmy ponad 30 polskich serwisów, które nie chronią odpowiednio haseł użytkowników. W ciągu ostatnich 10 miesięcy połowa z nich poprawiła swoje zabezpieczenia. Sprawdź, kto ciągle wysyła hasła użytkowników otwartym tekstem.

Pierwsza edycja zestawienia polskich serwisów, które potrafią przesłać użytkownikowi jego własne hasło emailem, otwartym tekstem, cieszyła się wśród Was dużą popularnością. Dzięki Waszym wskazówkom w komentarzach początkową listę rozbudowaliśmy o wiele stron, których administratorzy nie przejmują się bezpieczeństwem. Postanowiliśmy po dziesięciu miesiącach sprawdzić, czy wymienione wcześniej serwisy wprowadziły zmiany w swoich systemach i procedurach. Ku naszemu pozytywnemu zaskoczeniu prawie połowa z nich zmieniła sposób odzyskiwania utraconego hasła.

Dobre przykłady należy promować, tak więc oto strony, które w procesie odzyskiwania zapomnianego hasła przestały wysyłać użytkownikom ich hasła otwartym tekstem w poczcie elektronicznej: racjonalista.pl, pizzadominium.pl, wiadomosci24.pl, narzedzia.pl, plfoto.com, ticketpro.pl, biegnijwarszawo.pl, gamepad.pl, abilet.pl, intercity.pl, domiporta.pl, margonem.pl, renault.pl.

Uwaga: obecność na powyższej liście wcale nie oznacza, że serwisy te przechowują Wasze hasła w swojej bazie w bezpiecznej, haszowanej formie. Oznacza jedynie, że przestały wysyłać otwartą formę hasła pocztą elektroniczną.

Z zeszłorocznej listy zniknęły także: monitoring.webhostingtalk.pl i officedepot.pl (koniec działalności), carlsberg.pl (usunięta personalizacja), gazetagoleniowska.com oraz alterart.pl (brak możliwości odzyskania hasła, przynajmniej my nie znaleźliśmy). Kto zatem pozostał?

Serwisy wysyłające hasło otwartym tekstem

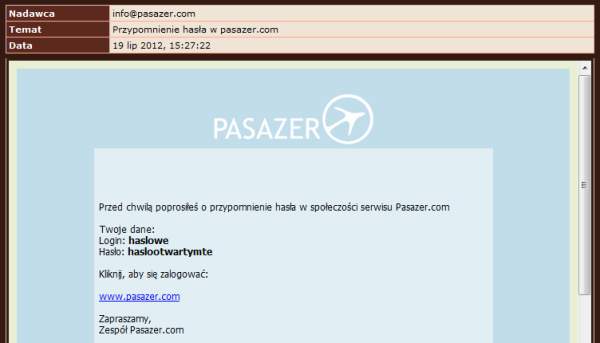

1. pasazer.com

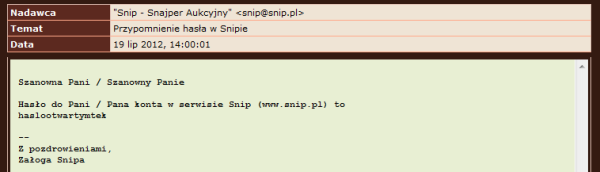

2. snip.pl

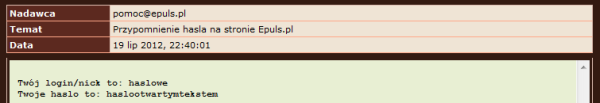

3. epuls.pl

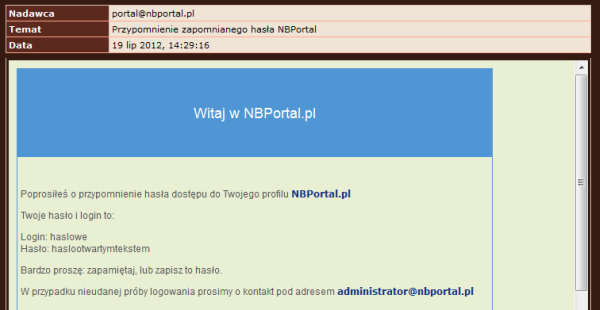

4. nbportal.pl

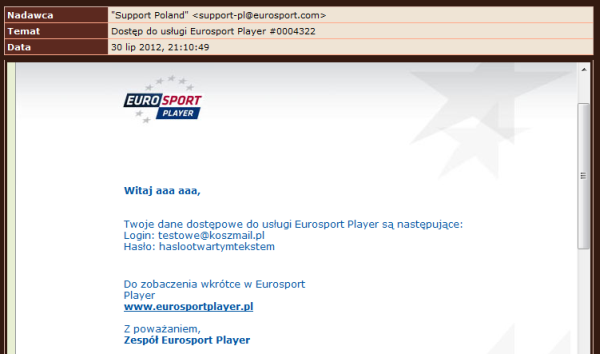

5. eurosportplayer.pl

Zgłosił Hubert

6. palmtopy.pl

Zgłosił Darek

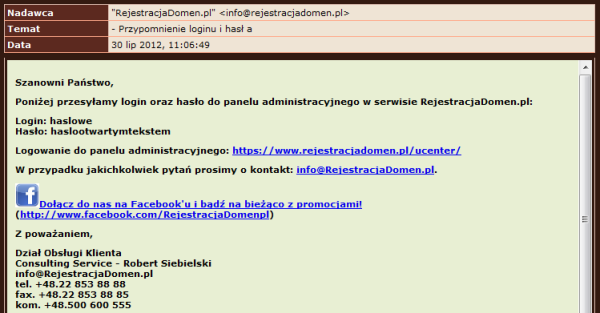

7. rejestracjadomen.pl

Zgłosił sowiq

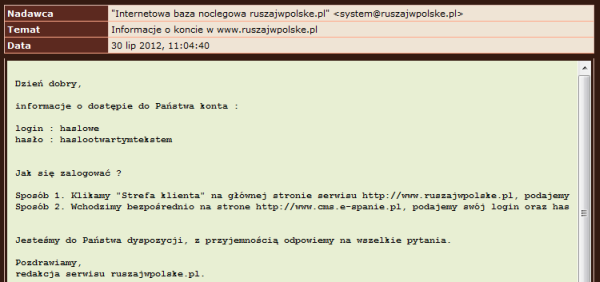

8. ruszajwpolske.pl

Zgłosił radmen

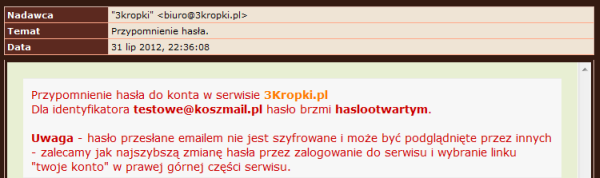

9. 3kropki.pl

Aktualizacja 2017-02-23: 22 lutego otrzymaliśmy informację, iż metoda obsługi haseł została poprawiona i nie są one już przesyłane.

Zgłosił Wiktor

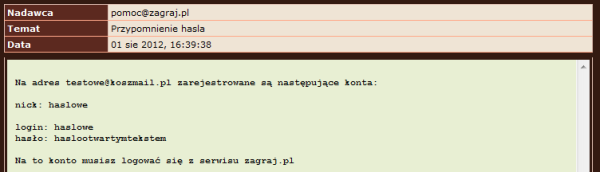

10. zagraj.pl

Zgłosiła Anna

11. zbiornik.com

Zgłosił soulstorm

12. browamator.pl

Zgłosił Minder

13. podatki.biz

Zgłosił Mateusz

14. bycprzedsiebiorczym.pl

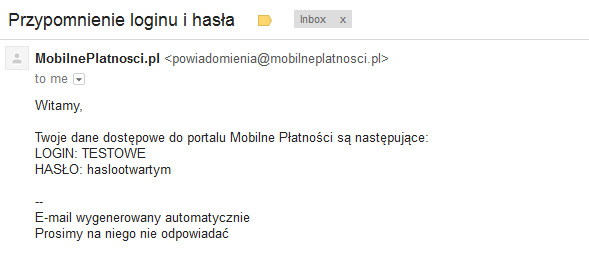

15. mobilneplatnosci.pl

Dodany 2013-05-27, zgłosił true

Dodany 2013-05-27, zgłosił true

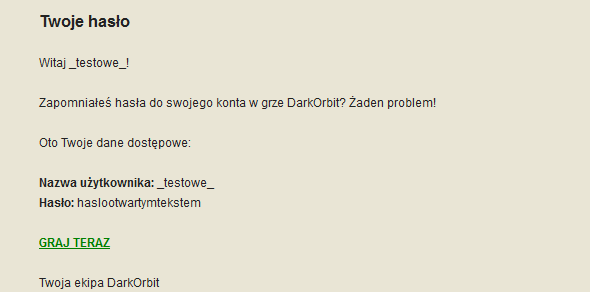

16. darkorbit.pl

Dodany 2013-05-27, zgłosił Igor

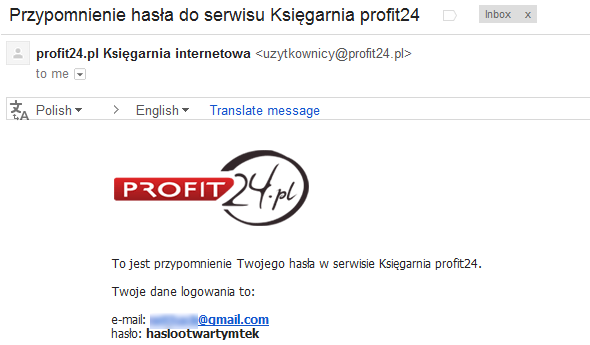

17. profit24.pl

Dodany 2013-05-27, zgłosił Grzegorz

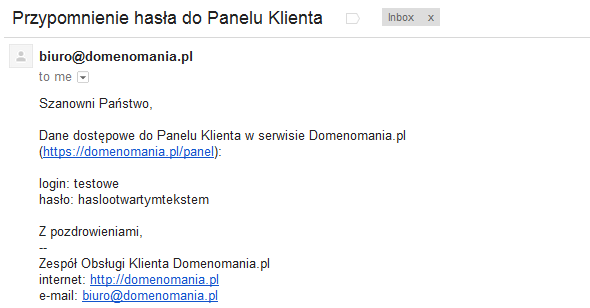

18. domenomania.pl

Dodany 2013-05-27, zgłosił Holas

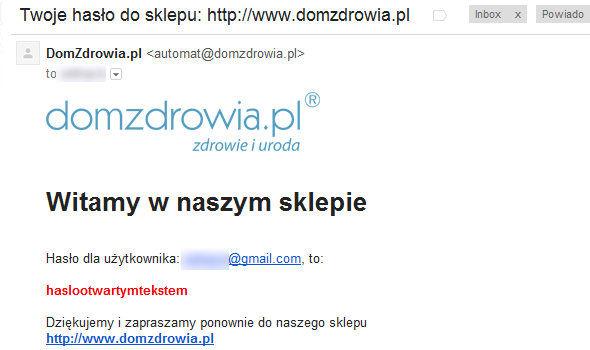

19. domzdrowia.pl

Dodany 2013-05-28, zgłosił Marcin

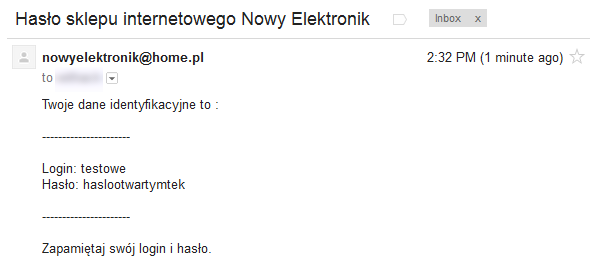

20. nowyelektronik.pl

Dodany 2013-05-28, zgłosił Adrian

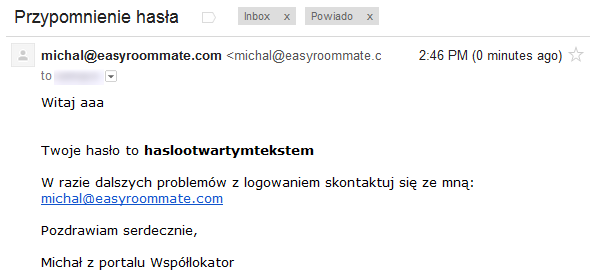

21. wspollokator.pl

Dodany 2013-05-28, zgłosił SWilk

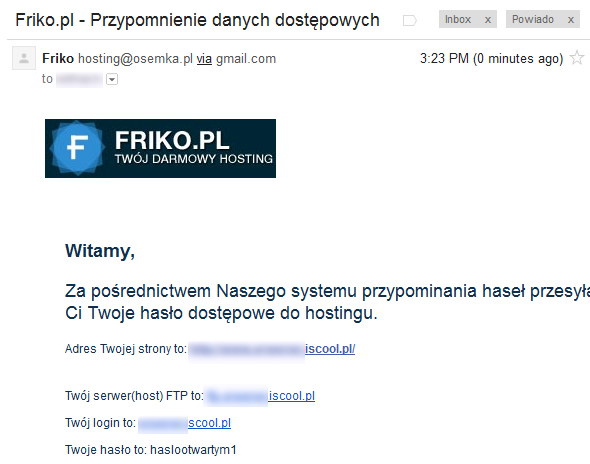

22. friko.pl

Dodany 2013-05-28, zgłosił Rafał

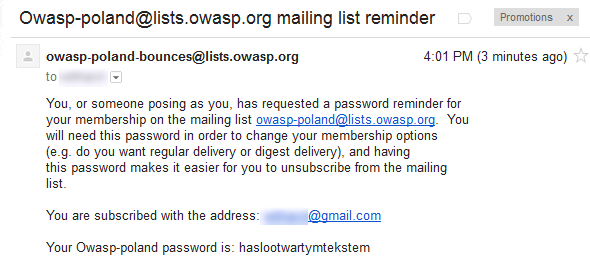

23. OWASP Poland

Dodany 2013-05-28, zgłosił Jakub

W kwestii OWASP Poland należy się krótkie wyjaśnienie. Jest o polski oddział stowarzyszenia promującego bezpieczeństwo aplikacji WWW. Do prowadzenia listy dyskusyjnej globalnie wykorzystuje oprogramowanie Mailman, które w wersji stabilnej 2.x nie obsługuje haszowania haseł. Obsługuje je wersja 3.x, obecnie w statusie beta. Stowarzyszenie jak do tej pory nie zdecydowało się na aktualizację oprogramowania. Nie używajcie tam zatem swojego zwyczajowego hasła.

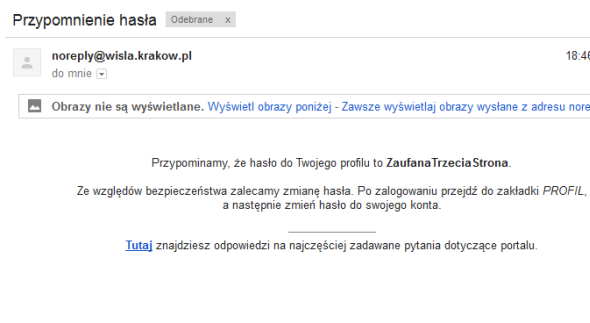

24. bilety.wisla.krakow.pl

Dodany 2013-05-28, zgłosił M.

25. setki sklepów opartych na silniku IAI-Shop

Wiele sklepów w Polsce korzysta z platformy IAI-Shop, która domyślnie wysyła klientom przypomnienie hasła otwartym tekstem (i autorzy platformy twierdzą, że to dobrze i tak właśnie ma być). Wszystkim właścicielom tych sklepów przypominamy, że tak być nie musi – np. serwis drumcenter.pl potrafił sobie z tym poradzić.

Jeśli chcesz pomóc nam uzupełnić tę listę, prześlij na nasz adres informacje, który serwis wysłał Ci hasło otwartym tekstem. Łatwo znajdziesz te serwisy w swojej własnej skrzynce, przeszukując ją pod kątem zazwyczaj używanych haseł.

Czemu nie ma na liście Allegro i Gadu Gadu?

Oba serwisy same przyznały się do trzymania haseł użytkowników w odwracalnej lub jawnej formie, jednak nie wysyłają ich już emailem. Powyżej znajdują się tylko serwisy, które potrafią wysłać użytkownikowi jego hasło w jawnej formie.

Czy te hasła są zapisane otwartym tekstem w bazie?

Prawdopodobnie tak. Istnieją jednak inne możliwości, na przykład hasła mogą być szyfrowane algorytmem odwracalnym (symetrycznym lub asymetrycznym). Włamywacz, mający kontrolę nad serwerem, może poznać taki klucz (musi być on gdzieś przechowywany przez serwis) i odszyfrować Wasze hasła. Jeśli serwis może je Wam wysłać, to włamywacz może je poznać.

Serwis wysłał mi hasło zaraz po rejestracji, co zrobić?

Istnieje taka możliwość, że Wasze hasło, podane przy rejestracji, wysłane do Was emailem w jawnej formie, w bazie jest przechowywane w bezpiecznej formie hashu hasła. Tak działają np. niektóre fora internetowe. Hasło, podane przy rejestracji, jest do Was wysyłane przed jego zabezpieczeniem przez hashowanie. Zawsze możecie poprosić o wysłanie hasła (przez opcję „przypomnienie hasła”) by zobaczyć, czy otrzymacie je jawnym tekstem. Jeśli tak się stanie – dajcie nam znać.

Serwis jest na Waszej liście, co robić?

Używać tam hasła, którego Wam nie szkoda. Najlepiej używać tego hasła tylko w tym serwisie – jeśli wycieknie do internetu, Wasze straty będą ograniczone tylko do tego jednego konta. Można też próbować apelować do administratorów serwisu, by zmienili sposób przechowywania haseł – a nuż się uda. Albo poczekać na włamanie z publicznym wyciekiem danych – wtedy szybko zmienią.

Jak bezpiecznie przechowywać hasła?

Podstawową metodą jest stosowanie bezpiecznej, a więc złożonej obliczeniowo, funkcji hashującej. W dzisiejszych czasach samo MD5 lub SHA1 bez soli nie wystarcza. Stosować długą, losową sól (np. 32 znaki), inną dla każdego hasła a najlepiej używać KDF (key derivation function), takich jak PBKDF2, bcrypt czy scrypt.

Komentarze

Z przykrością dodaję http://www.profit24.pl

Potwierdzone, dodane, dziękujemy

Witajcie, możecie dodać darkorbit.pl 82mln graczy, hasło wysyłają otwartym tekstem.

fajny target:>

Potwierdzone, dodane, dziękujemy

No to na liście spokojnie może wylądować

http://domenomania.pl/

Ich panel klienta już dobre 1.5 roku śle całe hasła przy próbie przypomnienia (raz nawet wysłali mi tak po prostu)

Potwierdzone, dodane, dziękujemy

Niestety, ludzie to idioci i dlatego mamy taki stan rzeczy.

http://mobilneplatnosci.pl/

potwierdzone, dodane, dziękujemy

Po lekturze tego artykułu zmieniłem hasło na snip.pl

Zdziwiłem się, gdy po chwili nie mogłem się zalogować przy jego pomocy.

Co się okazało?

Strona przyjmuje zmianę hasła na hasło o długości 32 znaków i nie wyrzuca żadnego błędu, a hasłem jest 16-to znakowy ciąg z początku ustawionego hasła.

Strona także nie zwraca żadnych komunikatów potwierdzających zmianę maila używanego w serwisie.

do listy można też dodać plagiat.pl

Wysyłają, ale losowo generowane. Po zmianie na własne już nie wysyłają :)

slaskdatacenter.pl :(

Przy próbie odzyskania hasła dostaliśmy link do jego zresetowania. Możesz jeszcze raz sprawdzić?

bardzo dziękuję za tę listę :) nie ma to jak narażać użytkowników na atak poprzez udostępnianie listy serwisów które należy atakować :D.

Można dodać: adfreestyle.pl

Przy próbie odzyskania hasła dostaliśmy link do jego zresetowania. Nie potwierdzamy.

Jeszcze http://motostat.pl

Nam wysłali tylko link do resetu hasła, więc nie potwierdzamy.

Ciekawe, ja przed chwilą po 'Zapomniałem hasło’ otrzymałem nowe w mailu :) może dla starszych użytkowników to działa w inny sposób.

Chociaż w zasadzie i tak pół biedy – wysyłają wygenerowane (nowe) hasło.

Ten backlink chyba wprowadza zamieszanie, bo przecież czytam wersję z 2013 ;-)

Nie przyporządkowało mojej poprzeniej wypowiedzi do konkrtnego komentarza, więc go zacytuję:

„[…] Uwaga: czytasz wersję artykułu z roku 2012. Polecamy aktualną listę serwisów z maja 2013. […]”

Słuszna uwaga, skasowane.

http://bilety.wisla.krakow.pl także należy dodać – w przypomnieniu hasła wysyłają na maila hasło z powrotem.

http://elementaryos.org/

Treść maila potwierdzającego rejestrację:

[nazwa użytkownika],

Thank you for registering at elementary. You may now log in to http://elementaryos.org/user using the following username and password:

username: [nazwa użytkownika]

password: [hasło otwartym tekstem]

You may also log in by clicking on this link or copying and pasting it in your browser:

http://elementaryos.org/user/reset/%5Bciąg liczb i znaku /]

This is a one-time login, so it can be used only once.

After logging in, you will be redirected to http://elementaryos.org/user/%5BID użytkownika]/edit so you can change your password.

— elementary team

Dzięki za zgłoszenie. Odrzucone, ponieważ:

– „polskie serwisy”

– tylko hasło otwartym tekstem w trakcie odzyskiwania, nie w trakcie rejestracji (bo to nie to samo)

Zgłaszam friko.pl

hasła do konta ftp oraz serwera mysql, według mnie powinni je co najwyżej pozwalać zresetować na tymczasowe albo umożliwić na podejrzenie na zabezpieczonej stronie a nie wysyłać pocztą.

W przypadku Gadu Gadu wysyłają tymczasowe hasło.

http://www.domzdrowia.pl

Potwierdzone, dodane, dziękujemy

Do listy można dodać jeszcze serwis wspollokator.pl, który jest przetłumaczoną wersją zagranicznego easyrommate.com.

Przy rejestracji wpisałem tam dość długie hasło, zarejestrowałem się prawidłowo, po czym nie mogłem się zalogować. Po przypomnieniu hasła dostałem czystym tekstem dokładnie to hasło, które wpisałem, ucięte po 20 znakach.

Potwierdzone, dodane, dziękujemy

webd.pl też

Według strony wysyłają link do resetu hasła.

Dlaczego pierwsza ramka ma iksa? W pierwszej chwili można pomyśleć, że to właśnie są te niesolidne serwisy, jeśli się nie doczyta ;)

Słuszna uwaga, poprawione.

Kolejny przykład: szkla.com

Dawno temu temu zwróciłem im uwagę, że nie można zmienić hasła do konta i przestałem u nich kupować. Teraz jak widzę jest taka możliwość, ale hasło dalej odsyłają otwartym tekstem.

Już wysyłają losowe :)

Zaproponuję https://www.portalmorski.pl/crewing/index.php

Absolutoria.pl.

linux.pl – hasla do serwerow wysylaja clear textem

do tej listy proszę dodać usługi internetowe firmy PZU. weryfikują klienta poprzez podanie kilku liter z całego hasła, co oznacza że hasło musi być trzymane otwartym tekstem

https://wat-irk.wat.edu.pl/index.php

Z przykrością informuje o IRK WATu…

http://www.netaffiliation.com/ Wysyłają hasło w mailu.

Nistety przed chwila dostałem hasło jawnie mailem od:

http://www.outletstore.pl/

moglibyście zrobić listę serwisów które nie dość że dają dosyć niską maksymalną długość hasła to jeszcze można używać jedynie znaków alfanumerycznych

jak agito.pl, należące do Allegro…

kolejny sklep do kolekcji: eazymut.pl -> podczas rejestracji wysyłają hasło plaintextem

chciałbym zgłosić stronę, która przechowuje hasła otwartym tekstem

http://www.lubiehrubie.pl

cyklomania.pl – po zmianie hasła, wysyłają „potwierdzenie” na maila :/

U3D.pl

http://www.lvt.com.pl – przy rejestracji tylko litery i cyfry a później na maila :<

Dobra, wiem że w Polsce tego typu firmy w życiu o czymś takim nie słyszały, ale skąd wiecie że hasła nie są szyfrowane ( no nie wiem, AES? )

Wystarczy, że w mailu są plainem. Nie jest zbyt trudno wyobrazić sobie fakt przejęcia tego hasła.

Niestety wypadałoby dodać koszulkowo.com. Szkoda, chciałem coś u nich kupić.

http://systemcoffee.pl/ <- na maila co prawda wysyła gwiazdki, ale podczas rejestracji na ostatnim ekranie pokazuje otwartym tekstem hasło wpisywane wcześniej podczas definiowania login/pass

tasmuj.pl – wysyłka jawnego hasła podczas zakładania konta. Przydałaby się nowa edycja konkursu na bezpiecznikową głupotę ;)