Czasem w świecie bezpieczeństwa zdarza się, że analiza przypadku jednej ofiary prowadzi do identyfikacji setek kolejnych. Poniżej znajdziecie opis takiego właśnie ciągu odkryć przeprowadzonych przez zespół firmy Exatel.

Ataki wodopoju, czyli takie, w których atakujący czeka cierpliwie aż ofiary same do niego przybędą, nie są nam obce. Patrząc tylko na nasze podwórko – niedawno wodopojem były chociażby witryny KNFu czy Urzędu Rejestracji Produktów Leczniczych. Rzadko jednak zdarza się odkryć sieć ponad tysiąca polskich witryn, kontrolowanych z jednego miejsca i regularnie infekujących odwiedzających je internautów.

A zaczęło się tak niewinnie

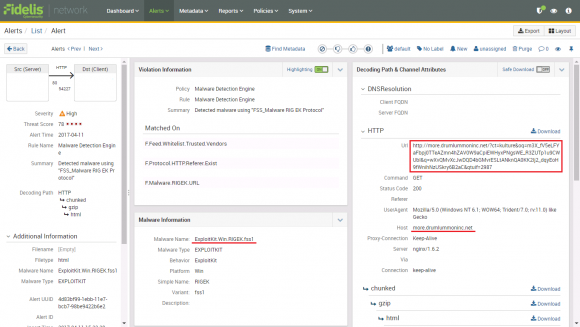

Pewnego kwietniowego dnia sonda Fidelis u jednego z klientów Exatela zidentyfikowała w wewnętrznej sieci korporacyjnej wejście na polską stronę, która zawierała obcy fragment kodu. Wstrzyknięty w stronę kod został rozpoznany przez sondę jako mechanizm startowego przekierowania exploit-kitu RIG. Infekującą witryną był duży portal poświęcony polskiej historii współczesnej.

Analiza incydentu na poziomie trzeciej linii wsparcia SOC pozwoliła odkryć więcej podobnych wydarzeń w ciągu poprzednich sześciu miesięcy. Co ciekawe, każdy analogiczny incydent dotyczył polskiej witryny. Klienci Exatela nie byli atakowani przez exploit-kit RIG na żadnej witrynie zagranicznej. To dość nietypowa sytuacja, wskazująca na wycelowany charakter kampanii. Zmotywowało to zespół do dalszych analiz.

Wersja exploit-kitu – RIG-V – którą analitycy Exatela zaobserwowali na skompromitowanej stronie poświęconej współczesnej historii Polski, wykorzystywała exploity CVE-2016-0189 oraz CVE-2014-6332 dla luk w przeglądarkach Internet Explorer (IE9, 10 i 11) oraz exploity CVE-2015-8651 i CVE-2015-5122 dla luk wtyczek Flash w wersjach poniżej 20.0.0.228. Gdy zainfekowaną stronę odwiedzał użytkownik IE lub przeglądarki ze starą wtyczką Flash, otrzymywał w prezencie ransomware Mole.

Szukamy dalej

W oparciu o charakterystykę wstrzykiwanego złośliwego kodu analitycy szybko zidentyfikowali kilkadziesiąt kolejnych stron zainfekowanych przez ten sam mechanizm. Następnie, dzięki chwilowemu błędowi autorów złośliwej kampanii udało się odkryć kolejną metodę identyfikacji złośliwych witryn. Błąd został jednak szybko usunięty. Wtedy analitycy zidentyfikowali kolejny błąd, pozwalający na odróżnienie strony zainfekowanej od niezainfekowanej, umożliwiający skuteczne przeskanowanie sieci w poszukiwaniu zarażonych witryn. Dzięki temu badacze do dzisiaj znaleźli w polskim Internecie 1041 domen, na których zidentyfikowano wodopój. Wśród skompromitowanych stron znalazły się m.in.:

- 1 strona w domenie GOV,

- strony gmin i powiatów,

- domeny i subdomeny 7 uczelni wyższych,

- strony imprez sportowych: maratonów, triatlonów i międzynarodowego turnieju tenisa ziemnego,

- strona posła na Sejm RP,

- strony kancelarii prawniczych,

- portal z ofertami pracy,

- firmy projektujące elementy systemów automatyki przemysłowej (SCADA),

- szkoły podstawowe, przedszkola, licea, szkoły zawodowe,

- strony hufców ZHP, strony zgromadzeń zakonnych, fundacje i instytucje charytatywne,

- hotele, hostele i ośrodki wypoczynkowe,

- przychodnie opieki medycznej,

- firmy projektujące strony WWW i świadczące usługi informatyczne dla firm, internetową bramkę SMS,

- fora społecznościowe (w tym forum użytkowników znanego programu antywirusowego)

Zdecydowanie największy odsetek skompromitowanych systemów, w których utworzono wodopoje, stanowią instytucje edukacyjne – szkoły podstawowe, licea, przedszkola, a nawet żłobki. Wśród zidentyfikowanych wodopojów, wyróżniają się także obszerniejsze, wielodomenowe kompromitacje systemów kilku instytucji. Ok. 30 domen i subdomen należących do systemu wodopojów rozpoznano w systemach 3 uczelni wyższych i zgromadzenia zakonnego. Badacze poinformowali o infekcji poszkodowane firmy i instytucje, lecz niestety część z nich miała spory problem z usunięciem problemu. Przyczyną infekcji prawdopodobnie po części były nieaktualne wersje popularnych systemów CMS.

Jeśli chcecie poznać szczegóły metody wykrycia zainfekowanych stron oraz zapoznać się z listą kampanii złośliwego oprogramowania prowadzonych za ich pośrednictwem zapraszamy do lektury całego raportu – naprawdę warto.

Komentarze

Dlaczego nie podano listy domen?

Zapewne, żeby nie siać zamętu w Narodzie… :)

Trzeba wierzyć, że główni zainteresowani zostali rzeczywiście poinformowani i załatają co trzeba.

Mnie też to wkurza strasznie.

To równie tendencyjne jak pisanie o stu zainfekowanych aplikacjach w Appstore/Google Play i nie podanie nazw tych aplikacji.

Czyli takie pisanie o niczym. Niestety źródło także nie podaje nic konkretnego.

O ile sprawdzenie czy masz taka aplikację jest proste to naprawdę uważasz ze ludzie będą sprawdzać czy wchodzili na jedną z tysiąca stron?

Ja bym chetbie dowiedzial sie jakie srrony www byly zainfekowane. Skad mam wiedziec cxy niczego nie zlapalem? Ciekawy artykul, ale tak naprawde o niczym

Szanowny ziomeczku, podawanie do publicznej wiadomości informacji o podmiotach zainfekowanych nie było by rozsądne z perspektywy biznesowej podmiotu wydającego publikację, ani nie przyniosło by korzyści organizacjom, które były poszkodowane.

Innymi słowy, biznes ważniejszy, niż jakieś tam bezpieczeństwo ludzi. Jak zwykle…

Ataków takich jak wykryty przez Exatela było i będzie jeszcze tysiące.

Zawsze będziesz czekał aż ktoś je znajdzie, opisze, ogłosi i poinformuje cię żebyś te domeny zablokował w swoim intranecie? Człowieku, wydoroślej! Internet to dżungla pełna niebezpiecznych drapieżników. Jako admin w swojej sieci masz dbać o aktualizowanie systemów i unikanie zagrożeń na tyle na ile to możliwe, np. zablokowanie Flasha/Javy/Silverlighta lub uruchamianie ich tylko w zwirtualizowanych środowiskach.

cda-hd.pl odpalcie co kolwiek bez adblockerów. Dziękuję xD

Duża ilość instytucji edukacyjnych? Ja się nie dziwię, w większości to strony sklecone przez ucznia „na szóstkę”, uczeń już dawno szkołę skończył i nikt tego nie aktualizuje od lat, no może za wyjątkiem dodania jakiegoś artykułu…

To najczęściej strony na nieaktualizowanych już CMSach typu WordPress/Joomla.

.

Placówki oświatowe są biedne jak mysz kościelna, ledwie wiążą koniec z końcem, szczególnie w „Polsce B” (w małych dziurach powiatowych). Chyba nie sądzisz że szkoła w Koziej Wólce zatrudni dobrego admina/bezpiecznika za parę tysi.

.

Przestępcy dobrze wiedzą że jest olbrzymi wolumen usług typu państwowa oświata lub służba zdrowia, gdzie nie ma pieniędzy na bezpieczeństwo. Takie podmioty idealnie nadają się do bycia wodopojem.

Dlatego szkoły powinny używać rozwiązań SAAS, żeby o update martwił się kto inny.

Biorąc pod uwagę ile jest szkół, placówek edukacyjnych itd opłacało by się nawet stworzyć państwową platformę do tego. Oczywiście nie przy dzisiejszych standardach rozpisywania przetargów i kontroli jakości projektów IT.

Mówimy właśnie o kompletnym braku pieniędzy a ty tu wkraczasz z SAAS. Te strony bardzo często stoją na serwerach za które szkoła płaci kilkadziesiąt złotych rocznie. Czasami nawet na darmowej subdomenie.

„CVE-2015-8651 i CVE-2015-5122 dla luk wtyczek Flash w wersjach poniżej 20.0.0.228”. Wersja Flash Playera 20.0.0.228 też jest chyba podatna na CVE-2015-8651:

http://helpx.adobe.com/pl/security/products/flash-player/apsb16-01.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-8651

„lecz niestety część z nich miała spory problem z usunięciem problemu”

Das ist źle napisane!

Czy mozna pobrac ten sam raport w wersji angielskiej? Niestety zamiana PL na EN w linku do pdf-a bylaby zbyt latwa.

O ile wiem tym razem nie ma wersji angielskiej

A ile serwerów WWW w tym 1000 domen?

klasycznie – postawić gotowca, nigdy nie aktualizować, typowo po polsku. ciekawe, czy kiedyś ludzie w końcu zrozumieją, że mając stronę internetową ZAWSZE trzeba się nią opiekować i im bardziej jest złożona – tym profesjonalniej trzeba to robić?

Nie mylisz się. Miałem do czynienia z kilkoma z tych stron. Wp 3.5, Joomla 1.5 i podobne oraz standardowe teksty właścicieli stron: „to działało i nikt niczego nie ruszał to jak się mogło zepsuć”.

gód dżob as olłejs

Czy dobrze zrozumiałem, że Chrome jest odporny na to zagrożenie?