Na początku sierpnia na konferencji Black Hat miała zostać pokazana prezentacja, przedstawiająca skuteczne ataki deanonimizujące użytkowników i serwery sieci Tor, przeprowadzone na żywym organizmie. Niestety jednak jej nie zobaczymy.

Dwa tygodnie temu pisaliśmy o sensacyjnej zapowiedzi prezentacji dwóch badaczy zespołu CERT Uniwersytetu Carnegie Mellon. Mieli oni nie tylko opisać metodę swojego ataku, ale także wskazać adresy IP miłośników dziecięcej pornografii czy też lokalizację licznych ukrytych usług w sieci Tor. Niestety prezentacja została właśnie wycofana przez prawników uniwersytetu.

Anulowany występ

O wadze wiadomości niech świadczy fakt, że poinformowała o niej agencja Reutera. Organizatorzy konferencji ogłosili, że na wyraźną prośbę prawnika reprezentującego wydział uniwersytetu, w którym pracują obaj badacze, prezentacja została wycofana. Jako powód takiego działania podano brak zezwolenia ze strony instytutu dla jednego z prezenterów na publikację wyników.

Co mogło być przyczyną anulowania prezentacji? Skoro głos zabrali prawnicy, to można spekulować, że przeprowadzenie ataku na żywej sieci bez zgody jej użytkowników oznacza złamanie prawa, zakazującego podsłuchiwania komunikacji sieciowej. Nie bez znaczenia także musiały być kontrowersje, które wzbudzili badacze w społeczności skupionej wokół projektu Tor. Według publikowanych informacji, nie zgłosili się oni wcześniej ze swoimi odkryciami do twórców projektu a swój atak, zamiast w warunkach laboratoryjnych, przeprowadzili w świecie rzeczywistym. Choć pewnie przyświecały im szczytne cele, to metoda ich realizacja mogła być uznana za odbiegającą od standardów naukowych i etycznych.

Według najnowszego komunikatu programistów projektu Tor, badacze udostępnili im materiały związane z prezentacją i planują wkrótce wspólnie ujawnić opisywane podatności.

0day na Tails

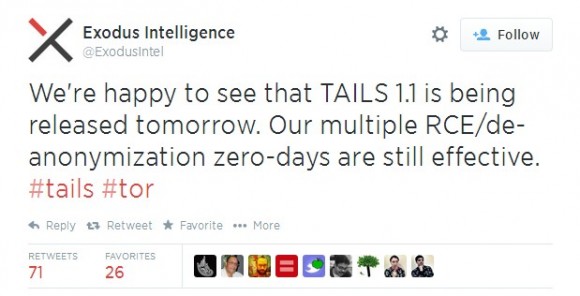

Podczas kiedy status anonimowości sieci Tor budzi wątpliwości, kolejne ziarno zwątpienia wśród miłośników prywatności zasiała firma Exodus Intelligence, specjalizująca się w handlu exploitami. Ogłosiła ona, że dysponuje w swojej ofercie metodami zdalnego wykonania kodu w systemie Tails, stanowiącym jedną z najpopularniejszych platform gwarantujących bezpieczne i anonimowe działanie sieci Tor. Tails reklamował niedawno sam Snowden, który korzystał z tego systemu dla zapewnienia własnej anonimowości. W najbliższych dniach ma odbyć się premiera nowego wydania systemu, wersji 1.1. Pytanie czy po takiej deklaracji Exodus Intelligence platforma ta znajdzie wielu użytkowników.

Musimy przyznać, że przestaliśmy się już śmiać z osób, które nawet z Tora korzystały tylko przez anonimowego VPNa z anonimowej karty prepaid z miejsca, w którym nie ma żadnej kamery…

Komentarze

Paranoia is your friend.

Typowy przykład wojny psychologicznej. Jak dla mnie to dowód na to, że system jest skuteczny.

Myślę podobnie nie zdradzasz się jak masz narzędzia do podsłuchu to dlaczego doradzasz coś co się nie spodoba NSA!

Jesteś dobrym wujkiem, bzdura i cytat z Prison Planet: i na to na mamy dowody – Schneier, Chomsky, Snowden, etc.

Ostatecznym celem NSA jest całkowita kontrola populacji.

Ta możliwość wykonywania zdalnego kodu w Tails brzmi dość groźnie, bo bazuje ta dystrybucja bazuje na Debianie, co może, chociaż zapewne nie, podatność masy linuxów.

Standardowe pytanie. Czy tylko mi nie działa Torepublic?

Standardowa odpowiedź: nie tylko Tobie.

Ma coraz częściej przerwy w działaniu, ale zawsze wraca po pewnym czasie

Tak serio nie ma się czym przejmować jeżeli ktoś naprawdę nie robi nic złego albo nie handluje BTC (tylko patrzeć jak Szczurek postanowi ścigać tych co na BTC zarabiają:/) najgorsze jest to że jak agencje to złamią to wszyscy zdolni hakerzy mogą.

Przestańmy używać tej antydemokratycznej argumentacji, po pierwsze to mam prawo dłubać w nosie i nie chce by ktoś włamywał się do mojej kamery i filmował tak niewinne zachowanie, po drugie to woda na młyn dla NSA, USA, Izraela, etc. nic Ci nie zrobimy jak jesteś grzeczny ale ja nie chce być grzeczny – patrz co się dzieje morduje się dzieci zamiast żołnierzy dlaczego, by zniszczy do końca palestyńskie społeczeństwo, wygonić z kraju, zastraszyć, etc. To jest hekatomba!

Prezentacja się odbędzie !!

W siedzibie NSA :)

Wielce prawdopodobne, że 0day nie jest taki groźny jak się pewnie wydaje. Ktoś musi pracować na roocie, kliknąc w link, zezwolić na coś itp. Niezbyt wierzę, aby dziura była na tyle poważna aby negować anonimowość sieci. I analogicznie, TOR i I2P są zapewne w dalszym ciągu zbyt trudne do „złamania” i całe ataki to co najwyżej długoterminowa analiza wyselekcjonowanego ruchu.

Złamanie anominowości TORa oznacza koniec szkalowania papieża w polskich internetach.

Według mnie było to zagranie marketingowe przede wszystkim.

Pewnie tylko straszą