Niecałą dobę temu agencja Reutera opublikowała szokującą wiadomość – firma RSA otrzymała od NSA 10 milionów dolarów za promowanie standardu kryptograficznego z tylna furtką. Cała sytuacja nie jest jednak taka oczywista.

Internauci na całym świecie oburzają się, że „RSA sprzedało ich za 10 milionów srebrników”. Mikko Hypponen chce odwoływać występ na konferencji RSA. Tymczasem wiadomość o transakcji pochodzi co najmniej sprzed kilku miesięcy, nikt do tej pory nie pokazał bezpośrednich dowodów jej zawarcia a jej skutki prawdopodobnie są bardzo ograniczone.

Wiadomość sprzed trzech miesięcy

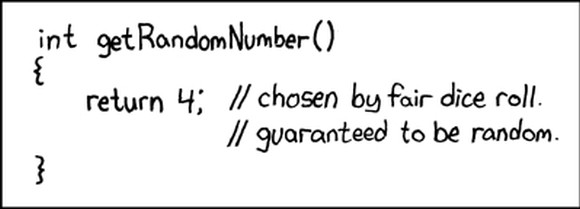

Choć w informacji agencji Reutera po raz pierwszy pada wprost nazwa firmy, zamieszczanej w cały układ, to wnikliwi czytelnicy jednej z list dyskusyjnych o całej sprawie dowiedzieli się już w połowie września tego roku. Wtedy to użytkownik Lucky Green opublikował wpis mówiący o tym, ze widział raporty mówiące o inwestycjach NSA/Departamentu Obrony USA rzędu 250 milionów dolarów rocznie w celowe osłabianie mechanizmów kryptograficznych. Jako jeden z przykładów takiej inwestycji podał „wiodącego dostawcę bibliotek kryptograficznych”, który otrzymał 10 mln USD za użycie generatora liczb pseudolosowych Dual_EC_DRBG jako domyślnego rozwiązania w swoich produktach. Może nie mamy przeglądu całego rynku, ale ustalenie, który z 2-3 wiodących dostawców używa Dual_EC_DRBG jako domyślnej opcji nie powinno być dużym wyzwaniem. Wtedy wiadomość przeszła jednak bez echa.

Fakty i intencje

W swoim raporcie agencja Reutera informuje, że o umowie pomiędzy RSA a NSA dowiedziała się „od dwóch źródeł, które miały kontakt z umową”. Niestety agencja nie przedstawia żadnych innych dowodów na potwierdzenie swoich rewelacji. Oczywiście jest całkiem możliwe, że twierdzenie to jest prawdziwe – wskazuje na to także dość wymijająca odpowiedź RSA. Suma 10 mln USD wydaje się dość skromną – jednak stanowiła ona ok. 1/3 przychodów RSA z tytułu dystrybucji „popsutej” biblioteki kryptograficznej BSAFE, zatem była zauważalna w budżecie firmy.

Czy RSA świadomie mogła narazić swoich klientów na niebezpieczeństwo? Tu zdania są podzielone. Kiedy pod koniec lat 70-tych NSA rekomendowała pewne zmiany do algorytmu DES, wszyscy podejrzewali, że chodzi o wprowadzenie do niego tylnej furtki. Dopiero po wielu latach okazało się, że NSA odkryła słabość algorytmu, o której nikogo nie poinformowała, jednak zadbała o to, by go wzmocnić. Stąd pracownicy RSA mogli się spodziewać, że NSA ma dobre intencje, rekomendując użycie Dual_EC_DRBG. Z drugiej strony propozycja 10 miln USD wynagrodzenia powinna była zapalić czerwoną lampkę.

Skala wpływu

Zakładając, że rewelacje Reutersa są prawdziwe – jaki mogły mieć wpływ na bezpieczeństwo informacji? Prawdopodobnie dość niewielki, bo mało kto wdrażał ten algorytm w swoich rozwiązaniach. Dual_EC_DRBG od wielu lat był uznawany za mało przydatny. Już w roku 2006 opublikowano pierwsze prace naukowe wskazujące na jego słabości, a w roku 2007 wprost stwierdzono, że pewne jego cechy trudno nazwać inaczej niż tylną furtką (możliwa do osiągnięcia przewidywalność generowanych liczb tylko na podstawie znajomości 32 bitów wyjścia dyskwalifikuje użycie algorytmu). Czemu w takim razie został przyjęty jako jeden z 4 standardów przez amerykański Narodowy Instytut Standardów i Technologii? Jakby tego było mało, algorytm jest do tysiąca razy wolniejszy niż pozostałe 3 przyjęte nowe standardy NIST! Odpowiedź na to pytanie – znaną zapewne wcześniej fachowcom – przyniósł jeden z dokumentów ujawnionych przez Snowdena, opisujący, jak NSA zabiegało o popularyzację tego standardu, ponieważ umieściło w nim tylną furtkę. Dokumenty te jednak wskazywały jedynie na promocję Dual_EC_DRBG jako standardu NIST, a nie mówiły o przekupywaniu użytkowników algorytmu. Również jego promowanie jako domyślnego generatora liczb pseudolosowych przez RSA nie musiało przynieść spodziewanego efektu – w bibliotece, w której się znajdował, umieszczono również inne generatory, chętniej wybierane przez programistów. Użycie algorytmu przez RSA było jednak podobno jednym z argumentów, które pomogły przeforsować go jako kandydata na standard NIST.

Nie tylko RSA

RSA niedługo po ujawnieniu rewelacji Snowdena samo poradziło swoim klientom, by nie korzystali z tego algorytmu. O ile wiele wskazuje na to, że RSA było jednym z głównych promotorów tego standardu, to na liście jego użytkowników – choć zapewne korzystających z niego na mniejszą skalę – znajdziemy także nazwy firm i projektów takie jak CISCO, Juniper, Blackberry, Microsoft, McAfee, OpenSSL-FIPS czy Thales. Czy ich też trzeba było finansowo przekonywać do używania tego wynalazku? Miejmy nadzieję, że wkrótce się dowiemy.

Komentarze

Pamietam ze przy okazji wprowadzenia na rynek nowego windowsa pare lat temu wlasnie bylo glosno ze jego generator liczb pseudolosowych uzywa slabego algorytmu ktorego opis kojarzy mi sie wlasnie z opisywanym tutaj-czy autor ma jakies wiadomosci na ten temat?

Artykuł nie odp. na pytanie co mamy robić, my szaraki pasące sie na łące?

My możemy jedynie strzelić sobie piwo i założyć papierowe torebki na głowy. Może być? ;)

-Will that help?

-Not at all.

„Nie tylko RSA” – ja bym tego nie wyolbrzymiał – bo z dużych graczy raczej tylko RSA wrzuciło to jako algorytm defaultowy, dodatkowo nieco przeciw logice (np. mała wydajność w porównaniu z innymi, alternatywnymi algorytmami).

To tak np. jakby w truecrypcie dać jako defaultowy jakiś średnio bezpieczny algorytm – kto by to zmieniał? (bez wiedzy że rzeczywiście dany algorytm ma wadę X)

CISCO – Lukasz Bromirski wywiad

A nie boisz się, że wszystko co trafia do chmury jest filtrowane przez NSA?

(Śmiech) Dobre pytanie! Firma Cisco jasno odcięła się od współpracy z agencjami bezpieczeństwa. Nie zostawiamy w swoich urządzeniach żadnych dróg, które mogłyby umożliwić podsłuchiwanie. Mam pewność, że używamy nieco silniejszych algorytmów szyfrujących niż reszta stawki.

http://antyweb.pl/swiat-jak-z-terminatora-gdzie-czlowieka-bedzie-trudno-odroznic-od-maszyny/