W salonie Playa dzwoni telefon. To ktoś z centrali – ma pomóc w aktualizacji oprogramowania służącego do obsługi klienta. Przekazuje instrukcje, jak dokonać aktualizacji i pomaga w całym procesie. Niestety jest jednak bezczelnym włamywaczem.

Z reguły opisujemy dość proste technicznie ataki – ktoś wysyła e-mail, ofiara ulega urokowi jego treści, robi coś nierozsądnego, koniec. Bardzo rzadko mamy okazję analizować ataki, w których sprawcy wchodzą w bardziej osobisty kontakt z ofiarami. Tym ciekawsze są ostatnie sygnały docierające z sieci Play.

Dzisiaj do działów bezpieczeństwa kilku polskich telekomów trafiły informacje przekazane przez sieć Play, dotyczące ciekawego ataku na jej salony sprzedaży. Podobne informacje otrzymaliśmy także z innych, niezależnych źródeł, co pozwala nam twierdzić, że atak faktycznie miał miejsce. Na czym polegał?

Według informacji, którymi dysponujemy, atakujący wykazali się wyższym niż przeciętny poziomem bezczelności, dzwoniąc do pracowników salonów obsługi klienta sieci Play i namawiając ich do instalacji złośliwego oprogramowania pod pozorem aktualizacji oprogramowania CRM (customer relationship management). Dowiedzieliśmy się, że ataki te trwały od 5 lipca, a na celowniku napastników było nawet kilkanaście salonów dziennie. Za tym rozwojem wypadków przemawia także adres URL, z którego korzystali przestępcy, czyli

playmobilecrm.com

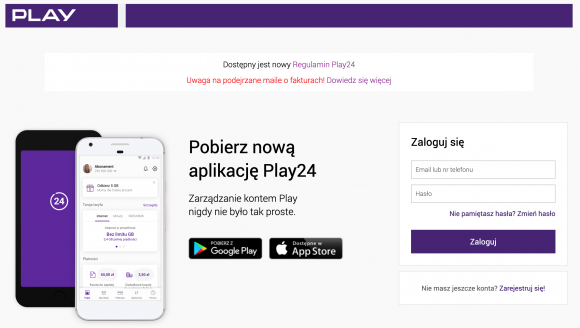

Niestety nie dysponujemy kopią tej witryny, jednak Google zarejestrował jej fragmenty. Analiza niektórych artefaktów pozwala stwierdzić, że fałszywa strona wyglądała podobnie, jak strona https://konto.play.pl, lecz zawierała kilka dodatkowych lub zmodyfikowanych elementów.

Oto lista najważniejszych modyfikacji dokonanych przez przestępców:

- Tytuł strony został zmieniony na „Play CRM”.

- Miejsce na wpisanie e-maila lub telefonu zamieniono na „9 cyfrowy token operacji” (więcej o tym za chwilę).

- W miejscu linka do rejestracji konta pojawił się napis „Jeżeli nie został Ci przydzielony token RSA, skontaktuj sie z działem IT”, gdzie link do „działu IT” prowadził do numeru telefonu +48880546217.

- W miejscu dolnych linków (doładowania, zasięg, salony itp.) pojawiły się nowe linki o nazwach „API dla programistów”, „Pobieranie”, „VPN”, „Pomoc”.

- „Copyright © 2018 Play” zamieniono na „Copyright © 2019 Play”, co jest miłym akcentem wskazującym na skrupulatność atakujących.

Pod tym linkiem znajdziecie porównanie kodu obu stron – oryginalnej i zmodyfikowanej przez przestępców. Przypuszczamy, że numer telefonu „działu IT” miał być kolejnym krokiem ataku. Ofiary, przekonane, że bez „tokenu RSA” nie będą mogły podać wymaganego „9 cyfrowego tokenu operacji”, mogły dzwonić na ten numer i tam otrzymywać kolejne instrukcje od przestępców.

Infrastruktura atakujących

Domena playmobilecrm.com znajdowała się pod adresem IP 185.234.218.139, z którym łączyły się także różne ciekawe próbki złośliwego oprogramowania. Niektóre z plików powiązanych z tym serwerem mają ciekawe nazwy, na przykład PlayVPN.exe czy crmpatch.exe. Tutaj już sobie spekulujemy, ale widzimy potencjalny związek z linkami na dole zmodyfikowanej strony („VPN” czy „Pobieranie”). Poniżej zamieszczamy listę plików, które według otrzymanych przez nas informacji są powiązane z tym atakiem:

- 85e5362aad8cd06408e7382785e824404d0039f483ad6f500657e8d4f0c90251 PlayVPN.exe (HA)

- 5b0588c26ecf00fa0a443d1462f0213599151070f829c9044353d1b8fcf36d29 output.exe (HA)

- a4f74e6ee40a997db444344bae2c98f1be36d640e80dd7e1632dd851e3383173 crmpatch.exe (HA)

- 520f8af9dd7a4d7298ded0861f546371f153dce5006165717533f5fa9060ffad server.exe (HA)

- 49b27c006a69d6fa2b8e727be400e9726b575c504b1716a61a643f14729a53fb server.exe

- 6b490216cbca6822aec2da36378bd0a477de1d745b05a04f867c355a547c6972 server.exe

- a140f9c4e3d545e413bbbe699f25b3b338eed8dc869a820871a5f90802c4cc54 OmniRetailUpdater.exe

Według wstępnych analiz, które zdążyliśmy przeprowadzić, wymienione wyżej pliki zawierają konie trojańskie o dość prostym działaniu, być może w części także niedawno stworzone na potrzeby tej operacji.

Kto za tym stoi

Tu robi się ciekawie. Gdybyśmy rozpatrywali ten incydent tylko w kontekście ataku na salony Playa, obstawialibyśmy zwykłych polskich kryminalistów, których największym marzeniem jest dostać się do systemu CRM sieci komórkowej i tam pobierać dane o wybranych klientach takie jak dane osobowe, bilingi czy numery telefonów lub zarządzać ich usługami i kartami SIM, zmierzając do wyczyszczenia ich rachunków. Potem dowiedzieliśmy się, że podobne ataki obserwowały także inne sieci komórkowe w Polsce, co pasuje do naszej teorii.

A potem okazało się, że ta sama infrastruktura atakujących wskazuje na analogiczne ataki na sieci komórkowe w USA i to nas zaskoczyło. Oczywiście ataki na tamtejszych operatorów nie są niczym nowym – w USA wielu inwestorów kryptowalutowych dość boleśnie odczuło, z jaką łatwością można wyrobić komuś duplikat karty SIM. Zaskakujące jest jednak to, że ta sama grupa może stać za atakami zarówno w USA, jak i w Polsce. Być może grupy są inne, tylko używają tych samych serwerów dostarczanych przez inny podmiot? Jeśli macie pomysł (lub wiedzę) co przestępcy robili w przejętych systemach, nasza sekcja kontakt czeka.

Jako że słyszeliśmy, że nie wszystkie kanały informacji w kwestii tego incydentu działały wystarczająco sprawnie, to pod tym linkiem znajdziecie wszystkie próbki, jakie słyszeliśmy, że są z nim powiązane. Jeśli jakiejś brakuje, to dajcie znać – uzupełnimy. Hasło – infected.

Dziękujemy wszystkim dzisiejszym anonimowym informatorom, którzy uznali, że to ważne dane, które mogą się przydać innym obrońcom oraz analitykom, którzy pracują nad identyfikacją i usunięciem skutków tego incydentu.

Komentarze

W jakim celu ktokolwiek z salonu miałby się logować do systemu dla użytkowników zewnętrznych?

Widać ktoś coś wiedział, ale tak trochę nie do końca :)

Ale wiesz że atak socjotechniczny polega na przekonaniu ofiary do zrobienia czegoś głupiego?

Nie wierzę, że ktoś może być tak głupi, żeby nie rozpoznać dwóch zupełnie różnych stron.

Tak, jakbyś logując się do gmaila, dostał stronę z onetu.

To chyba nie znasz życia.

Ludzie robią rzeczy, które nie śniły się filozofom.

A jakby na onecie sie pojawila opcja do gmail to bys uwierzyl ze dodali taka opcje? A jakby wyszukiwarka znalazla nowe blogi ze dodali to bys uwierzyl?

Takze kolega wyzej ma racje, ze czasem mozna ludzi sprowokowac.

Ludzi do pracy w salonach dobiera się pod kątem umiejętności wykonywania poleceń a nie kreatywnego myślenia, każdy w call center sieci ci to powie. Więc nie myślą.

Tak samo jak nie umiesz czytać ze zrozumieniem ☠️

Nie dopatrywałbym się związku z atakami w USA. Po prostu przeczytali o atakach w USA i przygotowali podobną infrastrukturę.

Nie jest ta sama, jest TA sama

Do salonow komorkowych w USA tez dzwonia czy linki na maila? Swoja droga poziom bezczelnosci siega juz daleko, co kolejne – zatrzymywanie na drodze lub parkingu pod Biedronka?

Zatrzymywanie tirow z towarem przez przebranych policjanow juz bylo w latach 90 – jakbys przespal ten okres, lub wchodzil w tym czasie pod szafe na stojaco.

Ostatnio były scamy gdzie ktoś prosił aby mu dać zadzwonić i instalował w tym czasie malware.

Teraz jest świetna okazja by sprawdzić czy prawda jest, że telekomy nagrywaja rozmowę. Jesli na podstawie głosu rozpoznają włamywacza to bedzie szansa, że nagrywaja i nie kasuja wszystko jak leci.

Jeśli nie złapia to znaczy, że nie jest nagrywany (nie działa w polsce) lub nie ma takiego systemu

zyczymy sieci play by aktywnie walczyla o swoje i nasze bezpieczeństwo

Faktycznie rozmowy nagrywają ale można się domyślać, że telefony były wykonane na numery służbowe pracowników play lub na numery salonów play, których rozmowy nie są rejestrowane.

nawet jak namierzą to nie powiedzą w jaki sposób

Ja za to byłem świadkiem Gdzie w co najmniej dwóch salonach mieli niezabezpieczoną drukarke do której bez problemu można było się podłączyć.

A jeśli 'CRM’ był tylko przykrywką, i chodziło o zainstalowanie jakiegoś RATa, w skrócie po to żeby robić SIM-swapy?

(odpowiadam sobie)

ok, znalazłem tę linijkę w przedostatnim akapicie…

To smutne, że sami operatorzy nie potrafią zidentyfikować rozmówcy.

Naiwny jestes. Obecnie nie stosuje sie bezposredniego przesylania glosu. Probki mowy sa porownywane z dynamicznie budowanym slownikiem podczas rozmowy, a u rozmowcy sa dekodowane po adresie ze slownika. Czyli w sluchawce nie slyszymy swojego rozmowcy, tylko syntezator. Pozwala to zaoszczedzic bardzo duza ilosc pasma sygnalu. Profile kazdego obywatela sa przechowywane i istnieje mozliwosc ich dopasowania.

Przestan człowieku wypisywać brednie!!!

Nie, on powinien ksiazki pisac!

Co to za glupoty? Az mnie zatkalo. Gdzie te rewelacje wyczytales? Takich bzdetow to juz dawno nie czytalem. Poczytaj sobie np ksiazke pt „systemy radiokomunikacj ruchomej” i wowczas sie dopiero wypowiadaj.

A czy i Państwu znikały pieniądze z konta na Play? Doładowujesz konto za jakąś kwotę i nagle po paru godzinach znika doładowanie z konta i play udaje głupich. Tak miałem już dwa razy w tej sieci https://infomiasto.eu/uwaga-na-telefon-w-play-znikaja-pieniadze-i-transfer/ trzeba za każdym razem zgłaszać i dawać jeszcze dowody że się doładowało, sama sieć to oszuści jak dla mnie.