Od wielu tygodni na Facebooku pojawiają się fałszywe, choć z pozoru wiarygodnie wyglądające sensacyjne wiadomości. Mnóstwo użytkowników mniej lub bardziej nieświadomie udostępnia je dalej, pomagając w zorganizowanym procederze wyłudzeń.

Kilka dni temu studenci koła naukowego „CyberSecurity” z WATu podesłali nam ciekawą analizę fragmentu prowadzonej na Facebooku kampanii wyłudzania opłat za wysokopłatne wiadomości SMS. Temat jest interesujący (i rozwojowy), zatem zapraszamy do lektury.

Oszustwa, manipulacje i wyłudzenia

Jako koło naukowe zajmujące się tematyką cyberbezpieczeństwa na Wydziale Cybernetyki Wojskowej Akademii Technicznej aktywnie monitorujemy media społecznościowe pod kątem nowych kampanii wykorzystujących mechanizmy oszukiwania użytkowników w celu wymuszenia nieświadomych kliknięć powodujących określone działania (clickjacking). Polegają one na wyświetleniu na stronie elementów graficznych i zachęceniu użytkownika do kliknięcia w nie. W rzeczywistości pod tymi elementami ukryte są fragmenty serwisu Facebooka, powodujące np. nieświadome udostępnienie wiadomości na profilu użytkownika. Mechanizm ten niestety jest bardzo skuteczny.

Ostatnimi czasy na Facebooku zaczęła królować nieźle przygotowana kampania wyłudzającą opłaty za wiadomości SMS premium, wykorzystując w celu rozprzestrzeniania się właśnie metodę clickjackingu. Przykładowy początek ataku wygląda następująco:

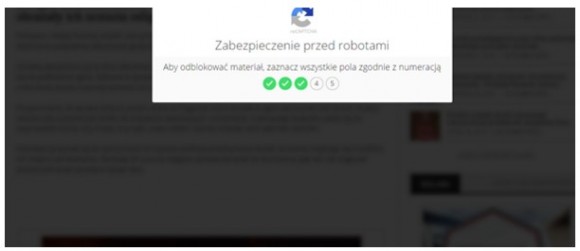

Użytkownik jest wabiony na stronę kontrowersyjnym tematem, jednak dostęp do niej wymaga wypełnienia testu CAPTCHA, który trzeba przejść, aby odblokować rzekomy materiał:

Podczas zaznaczania trzeciego pola użytkownik klika w ukrytą ramkę IFRAME, w której znajduje się przycisk „Udostępnij”. Powoduje to, że jeżeli jest zalogowany na Facebooku, podzieli się postem na swojej tablicy. Jest to typowy atak typu clickjacking.

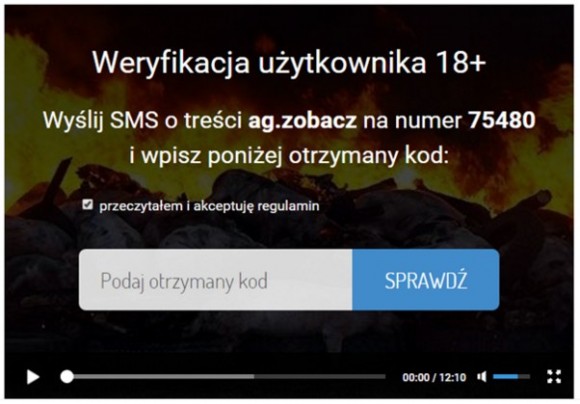

Gdy użytkownik poprawnie zaznaczy wszystkie pola jego oczom ukazuje się strona z filmem do którego chciał uzyskać dostęp. Okazuje się jednak, że aby go obejrzeć trzeba zweryfikować że ma się 18 lat. Metodą weryfikacji jest wysłanie wiadomości SMS premium na numer 75480. Koszt takiej wiadomości w tym scenariuszu to 5 zł (inne warianty przewidują również wiadomości za 25 PLN).

Co charakterystyczne dla tego rodzaju oszustw. na stronie widnieje „regulamin” nadający całej akcji pozorów legalności, opisujący zupełnie inną usługę niż ta, którą użytkownik rzekomo kupuje (nie ma mowy o odtwarzaniu filmów, a jedynie zakupie wirtualnych punktów umożliwiających otrzymanie równie wirtualnych nagród).

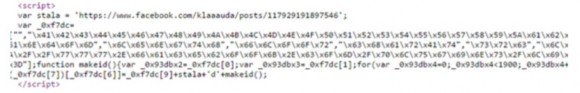

Postanowiliśmy przeanalizować mechanizm dzielenia się postem na swojej tablicy. Analizując fragment kodu JavaScript odpowiedzialny za wyświetlanie captchy i IFRAME odczytaliśmy treść linka w który klika użytkownik wypełniając pole numer 3. Po jego otworzeniu ukazuje się facebookowy przycisk “Udostępnij” w języku serbskim (to popularny trik mający zmylić ewentualne próby analizy).

W kodzie źródłowym znaleźliśmy skrypt z zaszytym na stałe adresem postu, którym podzieli się użytkownik. Był to ten sam post, z którego trafiliśmy na tę kampanię.

Jako że adres strony, na której ten skrypt się znajdował zawierał parametr GET <viral_uid>, postanowiliśmy sprawdzić co się stanie, gdy go zmienimy. W ten sposób udało nam się znaleźć wszystkie aktywne kampanie wykorzystujące tę stronę w swoich atakach. Posty dotyczyły wielu różnych tematów. Poniżej prezentujemy statystyki.

W momencie skanowania w zakresie identyfikatorów od 0 do 1000 aktywne były 433 linki, dość regularnie rozłożone w zakresie 0..549.

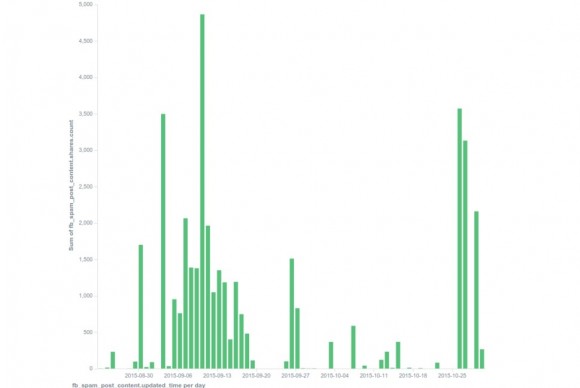

Na dzień 30-10-2015 22:51 w kampanii wykorzystane zostały 171 konta użytkowników. W różnych wydaniach odbywała się ona od 24 sierpnia do dzisiaj. Jej dynamikę przedstawia następujący wykres:

Widzimy na nim łączną liczbę udostępnień postów w danych dniach.

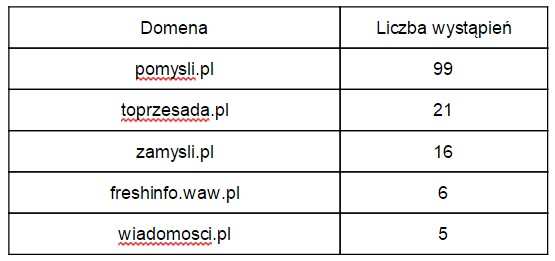

W kampaniach używane było 77 domen. W poniższej tabeli widzimy 5 najczęściej wykorzystywanych:

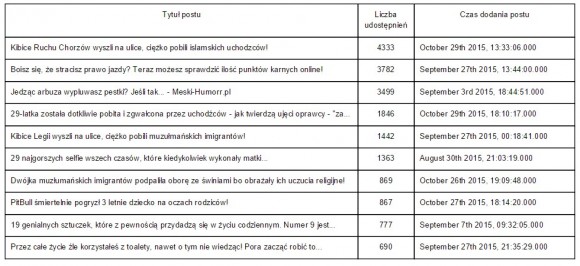

Na stronie freshinfo.waw.pl możecie znaleźć bezpośrednie linki do kilku przypadków opisywanego przez nas powyżej ataku. Ciekawe są także statystyki popularności poszczególnych wpisów, czyli na co najczęściej nabierali się użytkownicy:

Liczba udostępnień sięgająca tysięcy pokazuje, jak bardzo łatwo użytkownicy Facebooka dają się złapać na te przynętę i napędzają klientów oszustom. Niestety widać także, że Facebook nie za dobrze radzi sobie z blokowaniem tego typu działalności. Poniżej znajdziecie galerię kilku ostatnich oszustw.

Marcin Dudek, Mariusz Litwin, Rafał Maliszewski, Krzysztof Filipowicz, Dominik Sabat, Koło Naukowe “CyberSecurity”

Komentarz redakcji

Przede wszystkim bardzo się cieszymy, że nie tylko istnieją koła naukowe zajmujące się bezpieczeństwem, ale także zamiast prowadzić jałowe dyskusje faktycznie zajmują się bieżącymi problemami i pomagają społeczeństwu analizując zagrożenia czyhające w sieci. Gratulujemy i liczymy na więcej tego typu inicjatyw. Opisany powyżej przypadek jest ciekawym materiałem badawczym – to tylko drobny wycinek działalności grupy oszustów stojących za tymi serwisami. Wtyczki do przeglądarek, fałszywe serwisy streamingowe, fałszywe serwisy obiecujące nagrody – skala działalności oszustów robi faktycznie wrażenie. Warto ostrzec przed nimi znajomych.

Przy okazji możecie także pomyśleć o przeszkoleniu Waszych pracowników – zagrożeń jak widać nie brakuje.

Komentarze

Wydział Cybernetyki WAT? To ten, któremu podmienili stronę główną na kota z ASCII?

nie, to WML.

Ta… Znajomi…

No dobra. To co z tymi pestkami arbuza nie tak?

Ważył 4kg zamiast 4,5

Kliknij i zobacz sam!

Skoro jest numer usługi to czy nie da się ustalić sprawców tych oszustw? Nie można tego zgłosić do operatora lub na policję? Nawet jeżeli nie da się ująć sprawców to może chociaż uda się zablokować ten proceder?

Zapewne się uda go zablokować na dzień – dwa. Nie ma problemu aby oszuści wystawili „usługę” pod innym numerem w krótkim czasie. Tu niestety najlepszą obroną jest paranoja i samokontrola chociaż sądząc po przykładowych tematach danych na zachętę wystarczy nie być debilem i przeczytać kilka książek w życiu.

noscript blokuje kliknięcia niewidocznych obiektów.

To wiele nie da, bo jest przecież regulamin. Który to ktoś akceptuje bez czytania. Więc poskarżyć to się może papieżowi.

Jedyna tak naprawde rzecz ktora mnie w tym wszystkim zastanowila to tematy jakimi interesuja sie polacy.

Niesamowite jakimi pierdolami sie nasze spoleczenstwo podnieca.

Odwoływanie się do najbardziej prymitywnych emocji przeciętnego Kowalskiego zawsze było dobrym sposobem na przyciąganie lemingów, w końcu to oni stanowią grupę docelową. Nikt inteligentny na jakieś kapcze z fejsbuka nie poleci przecież :]

Polacy? Jacy Polacy?

Ludzie po prostu. Myślisz, że w Niemczech, Kuwejcie i Urugwaju top10 wygląda inaczej?

&

Jak pogrzebiecie w źródłach strony znajdziecie stronę „firmy” która sprzedaje tą usługę, z gotowym katalogiem fałszywych stron do wyboru i całym pakietem sms premium i obsługą klienta. Wystarczy wykupić i zarabiać.

clickjack != clickbait

A macie jakies info jak udało im się dostać takie subdomeny jak nowinki.warszawa.pl albo .opole.pl?

Przecież to normalnie dostępne domeny, możesz taką zarejestrować przykładowo w HOME.pl

^ warszawa.pl i opole.pl to ogólnodostępne domeny drugiego stopnia

O proszę tutaj jest strona tych oszustów, wszystko profesjonalnie i w białych rękawiczkach: http://leadsales.pl/

Mentalna etiopia :>

Sorry, ale Ci którzy się łapią to dla mnie debile..

Jasne – raz czy dwa można się złapać, ale jeśli ktoś robi to notorycznie to ja nie chcę takich znajomych..

Pewnie dlatego siedzę sam, w piwnicy, bez facebooka..

http://i.imgur.com/XlPCquM.gifv

A myślisz, że kto głosował na Kukiza? Mądrzy?

Pytanie klucz – co dzieje się z takim linkiem klikniętym, ale bez włączonych „aplikacji” facebooka? Dzisiaj pierwszy raz dałem się „złapać” – kliknąłem link i myślałem, że nic się nie stanie – bo nie działo się wcześniej. Stronę tylko przewinąłem i zamknąłem – udostępniła mi się na profilu bez żadnej interakcji, oprócz kliknięcia w post znajomego.

A zamykałeś reklamę na stronie? :)

Czy redakcja wysłała zapytanie w tej sprawie do firmy LeadSales.pl, której to firmy adres widnieje w stopce każdej z tych stron?

Trzeba P. Basię wysłać do nich to im pokaże qwa regulaminy i weźmie wygraną siła w końcu wygrała tak

Oto LISTA ZBIORCZA FAŁSZYWYCH KONKURSÓW na facebooku, aktywnych dnia 23 stycznia 2017 o godzinie 01:05. Po ogłoszeniu wyników „konkursu” będzie wymóg pobrania formularza odbioru nagrody, która w ogóle nie istnieje. Pobranie formularza jest płatne poprzez drogie sms-y, wysłane w usłudze Premium.

Każdy może dołożyć się do wyrwania tych chwastów, zgłaszając je do fejsa. Najlepszy sposób zgłaszania jest opisany na końcu tego komentarza:

***

https://www.facebook.com/KubaWojewodzkiKrolTVNu

***

https://www.facebook.com/KamilStoch.Oficjalnie/

***

https://www.facebook.com/salonporschepolska/

***

https://www.facebook.com/Zgadnij-i-wygraj-606640606202802/

***

https://www.facebook.com/Smyk-zabawkowy-%C5%9Bwiat-1432125000152698/

***

https://www.facebook.com/Deichmann-Wietrzymy-Magazyny-260797114355198/

***

https://www.facebook.com/Wygraj-1000-PLN-391987104481205/

***

https://www.facebook.com/Roczny-Zapas-Paliwa-1640947036198162/

***

https://www.facebook.com/Urodziny-RMF-FM-1845793082346119/

***

https://www.facebook.com/jubilergoldas/

***

https://www.facebook.com/glosniki2k17/

***

https://www.facebook.com/Agata-Meble-292675907548963/

***

https://www.facebook.com/Ekstra-Pensja-Do%C5%BCywotnia-kasa-1418079441558592/

***

https://www.facebook.com/iPhone-6-566255026893862/

***

https://www.facebook.com/salonpley/

*****************************

Najbardziej EFEKTYWNY SPOSÓB ZGŁASZANIA do fejsa (kolejno):

***

1) Wejdź z linka na stronę główną fałszywego „konkursu”

***

2) Klikaj przycisk „…Więcej” pod obrazkiem nagłówka

***

3) Klikaj „Zgłoś stronę”

***

4) Zaznacz kółko „Prześladuje mnie lub znaną mi osobę”

***

5) Klikaj „Dalej”

***

6) Klikaj „Prześlij pracownikom Facebooka w celu weryfikacji”

***

Po jakimś czasie w panelu „Panel pomocy” na Twym profilu pojawi się info o tym jak zostało rozpatrzone to zgłoszenie. Jeśli zweryfikują że to może zostać – to również otrzymasz takie powiadomienie.

Krzysztof Jeżewski.