Nasz poprzedni artykuł o stacjach numerycznych zrobił w sieci furorę, zatem kontynuujemy temat. Czy wiecie, że polski kontrwywiad co najmniej od lat 60. podsłuchiwał stacje numeryczne i potrafił odszyfrowywać niektóre nadawane przez nie komunikaty?

W trakcie poszukiwań materiałów do naszych artykułów natrafiliśmy w magazynie Cryptologia na niezwykle ciekawe opracowanie kilku niedawno odtajnionych materiałów polskiego kontrwywiadu z lat 70. i 80., dotyczących metod jednokierunkowej łączności szpiegowskiej stosowanej przez wywiady niemiecki oraz amerykański (Bury, Jan. „From the Archives: The US and West German Agent Radio Ciphers.” Cryptologia 31.4 (2007): 343-357). Poniżej znajdziecie najciekawsze fragmenty tych dokumentów.

Niemieckie nadajniki, amerykańscy szpiedzy

Istniejące dokumenty wskazują, że w latach 1960 – 1975 polski kontrwywiad przechwytywał i kontrolował komunikaty przesyłane przez niemieckie stacje numeryczne do 12 różnych agentów (4 amerykańskich i 8 niemieckich) zwerbowanych w Polsce i wyposażonych w odbiorniki radiowe. Według raportu nadajniki stacji numerycznych znajdowały się we Frankfurcie oraz w Monachium. Nadajnik frankfurcki rozpoczął swoją działalność w lutym 1959 roku i pokrywał zasięgiem całą Europę. Według polskiego kontrwywiadu obsługiwał on ok. 200 agentów. Z ośmiu agentów, odbierających rozkazy z tego nadajnika a namierzonych przez Polaków, jeden został aresztowany a pozostałych 7 było prowadzonych przez polski kontrwywiad w ramach gry operacyjnej. Z kolei nadajnik w Monachium miał dużo większy zasięg i jego sygnał mógł docierać w każdy zakątek świata. Z niego dla odmiany korzystali agenci prowadzeni przez wywiad amerykański, a w sumie obsługiwał podobno ok. 220 odbiorców.

Dzięki grze operacyjnej polski kontrwywiad zdobył dostęp do zarówno algorytmów, jak i kluczy używanych do szyfrowania przesyłanych wiadomości. Poniżej znajdziecie przykłady poznanych przez Polaków algorytmów szyfrowania.

Algorytmy szyfrowania – wersja prosta

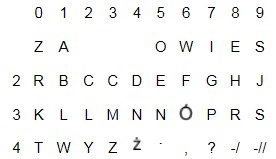

Wywiady niemiecki oraz amerykański stosowały różne techniki szyfrowania dla różnych agentów, dostosowane zapewne do ich znajomości języków obcych, inteligencji i wagi przekazywanych informacji. Z reguły niemieccy agenci otrzymywali trzycyfrowy kod wywoławczy oraz byli wyposażani co najmniej w dobrej jakości odbiornik krótkofalowy (czasem używany był zwykły odbiornik z dodatkową przystawką z odpowiednim rezonatorem kwarcowym i zewnętrzną anteną), plan komunikacji wskazujący dni tygodnia, godziny transmisji oraz odpowiednie częstotliwości, klucze jednorazowe oraz klucz stały (najczęściej DEIN STAR dla agentów niemieckojęzycznych oraz ZA OWIES dla agentów, którzy nie znali tego języka). Klucz stały wyglądał następująco:

Osoby spostrzegawcze zauważą, że w kluczu niektóre litery są zdublowane, a innych brakuje – to prawdopodobnie błędy transkrypcji autora opracowania, z którego korzystaliśmy. Jak zatem wyglądało odszyfrowywanie wiadomości? Sprawdźmy na przykładzie. Agent posiadał wiele kluczy jednorazowych.

64056 34589 56780 06653 - tak wygląda początek klucza jednorazowego nr 64056 64056 92478 14417 23755 - tak wygląda zaszyfrowana wiadomość - na początku podawano numer klucza 00000 42111 42373 83908 - wynik odejmowania dwóch powyższych wierszy

Patrzymy teraz na tablicę powyżej i stosujemy następujące zasady: pary cyfr zaczynające się od 2, 3 i 4 wyszukujemy jako współrzędne na tablicy, cyfry 0, 5, 6, 7, 8, 9 odpowiadają literom znajdującym się w pierwszym wierszu a w tekście odkodowanym wartości pomiędzy literami „Y” to numery wywoławcze. Odkodujmy zatem tekst.

42 = Y, 111 = 111, 42 = Y, 37 = P, 38 = R, 39 = S, 0 = Z, 8 = E

Jest to zatem wiadomość o treści PRSZE (proszę) skierowana do agenta 111. Metoda szyfrowania sprawia, że bez znajomości odpowiedniej tablicy oraz klucza odszyfrowanie jest praktycznie niemożliwe. Każda tablica była wykorzystywana tylko jeden raz i po jej użyciu niszczona. Tablice kodów jednorazowych wyglądały na przykład tak:

Algorytmy szyfrowania – wersja trudniejsza

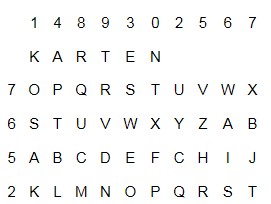

Agenci amerykańskiego wywiadu nie otrzymywali stałych numerów wywoławczych. Dostawali za to dobrze zakamuflowane karty kodów jednorazowych – mógł to być na przykład katalog z jakiejś wystawy lub niemiecki leksykon zdrowia. Prześledźmy, w jaki sposób szyfrowane były komunikaty przeznaczone dla jednego z amerykańskich agentów, Jerzego Strawy, zatrzymanego w roku 1967 i skazanego na karę śmierci za szpiegostwo.

Klucz służący do deszyfracji komunikatu wyglądał następująco:

Cyfry 1, 4, 8, 9, 3 oraz 0 pochodziły z daty urodzin żony agenta (14 sierpnia 1930). Jeśli w wiadomości pojawiła się którakolwiek z nich, to odpowiadała jej jedna litera słowa KARTEN. Jeśli z kolei z komunikacie pojawiały się cyfry 2, 5, 6 lub 7, to były one wraz z kolejnymi cyframi wykorzystywane jako współrzędne wskazujące na litery z czterech dolnych rzędów.

23565 92822 58625 78523 46655 23155 daje nam zatem O I D M Q C Y J R C E A A H O K H

Następnie trzeba sięgnąć do odpowiedniej strony w książce kodów jednorazowych. Stronę wybieramy dodając do dnia roku, w którym nastąpiła transmisja, liczbę 10 (np. dla 24 marca jest to 93). Następnie z tej strony przepisujemy co 10 literę i wpisujemy je pod zdekodowanym tekstem:

O I D M Q C Y J R C E A A H T S S V H A E U L E A U T E

Te dwa ciągi traktujemy jako koordynaty do zmodyfikowanej tablicy Vigenère’a:

To już ostatni etap, na którym otrzymujemy właściwą wiadomość o treści SZESCXXWXPRZYSZLO. Jak więc widzicie, wiadomości nadawane przez stacje numeryczne mogą zostać w relatywnie prosty sposób odkodowane z użyciem kartki i ołówka – trzeba jednak dysponować odpowiednią wiedzą i kluczami jednorazowymi oraz stałymi.

Łączność dwukierunkowa, czyli Bardzo Krótkie Nadawanie

Według polskiego kontrwywiadu wywiad niemiecki od roku 1956 korzystał z jednokierunkowych transmisji radiowych do kontaktu ze swoimi agentami na terenach znajdujących się za żelazną kurtyną. W przypadku agentów w krajach trzeciego świata już w latach 50. funkcjonowała łączność dwukierunkowa – zapewne niemiecki wywiad nie obawiał się służb kontrwywiadowczych w krajach mniej rozwiniętych. Niemcy starali się jednak zapewnić swoim agentom możliwość przesyłania komunikatów do centrali drogą radiową w sposób, który będzie niemożliwy do namierzenia przez wrogie służby.

Jak wiadomo, namierzanie sygnału radiowego wymaga czasu. Nawet najlepiej przygotowana operacja lokalizacji źródła sygnału nie zakończy się sukcesem, jeśli cała transmisja będzie trwać sekundę. Dlatego też począwszy od lat 60. agencji niemieckiego wywiadu otrzymywali nadajniki umożliwiające „kompresję” transmisji. Starsze egzemplarze korzystały z taśmy papierowej, wcześniej odpowiednio zakodowanej, która następnie była w dużym tempie odczytywana przez nadajnik, a nowsze modele opierały się już na specjalnych kasetach z taśmą magnetyczną. Przykładem takiego urządzenia może być chociażby model AN/GRA-71. Starsze egzemplarze transmitowały dane z prędkościami od 90 do 360 bodów, nowsze, wydawane od roku 1977, osiągały 600 bodów (nie znamy niestety stosowanej modulacji, ale prawdopodobnie mówimy tu o prędkościach od 600 do 1200 bitów na sekundę). Nadajniki te działały albo zasilane prądem z gniazdka, albo z baterii, dzięki czemu możliwe było nadawanie z dowolnej lokalizacji. W sieci możecie obejrzeć całą ich kolekcję.

Polskie służby miały spory problem nie tylko z namierzaniem, ale nawet z wykrywaniem tych transmisji. O ile w roku 1973 zarejestrowały ich około setki, rok później 66, a już w roku 1977 udało im się uchwycić ich jedynie 5. Transmisje te zwane były w żargonie służb BKN, czyli Bardzo Krótkie Nadawanie. Przykładem problemów z namierzaniem źródła sygnału może być przypadek z 17 października 1966, kiedy to o godzinie 21:08 wykryto transmisję BKN z okolic Szczecina. Mimo, iż trwała ona aż 24 sekundy (a więc była nadzwyczaj długa jak na ten rodzaj komunikacji) a po kolejnych 4 minutach nastąpiła druga transmisja, która trwała 17 sekund i została przechwycona przez aż 5 stacji namierzających, to nie udało się jednoznacznie ustalić lokalizacji nadajnika. Wytypowano jedynie obszar znajdujący się na terenie Zalewu Szczecińskiego dochodząc do wniosku, że transmisja miała miejsce z jednostki pływającej.

Podobną historię opisuje w swojej książce „Czwarty protokół” Frederick Forsyth (thx tolep):

Stacja numeryczna w polskim filmie szpiegowskim z roku 1968

Na koniec tej części cyklu mała ciekawostka – stacja numeryczna pojawiła się w polskim filmie „Hasło Korn”, opowiadającym o walce dzielnego polskiego kontrwywiadu z zagraniczną siatką szpiegowską. Podobno autorzy filmu poprosili znajomych z „branży” o dostarczenie nagrania, które zabrzmi wiarygodnie jako wroga transmisja i oto, co dostali:

Nasz ulubiony fragment narracji to „aparatura elektroniczna rozszyfrowała kod, jakim nadawane są depesze”. Prawda jak już wiecie była trochę inna – to praca kontrwywiadu pozwoliła rozszyfrować depesze – aparatura elektroniczna nawet dzisiaj nie potrafi sobie poradzić z kluczami jednorazowymi.

To nasz drugi, ale nie ostatni artykuł na temat stacji numerycznych. Na kolejny trzeba będzie poczekać kilka tygodni – wyciąganie materiałów z niektórych archiwów bywa czasochłonne…

Komentarze

Świetny artykuł!

Czekam na kolejną część :-)

Ciebie to wszędzie idzie znaleźć :D

Polecam książkę „Mossad: Najważniejsze misje izraelskich tajnych służb”. W rozdziale o izraelskim agencie umieszczonym w rządzie starego Assada jest opis wykorzystania stacji numerycznej oraz bardzo krótkiego nadawania. Transmisja została namierzona przez kontrwywiad syryjski a sam szpieg marnie skończył.

„Spycatcher” Petera Wrighta – pozycja obowiązkowa dla fanów tematyki, będę polecał przy każdej okazji ;)

Bądź przeklęty, cały wieczór z nosem w książce, a tyle innych tematów do opisania :)

ktorego przeklinasz? tez mam cos do napisania :)

Na razie za książkę o Mossadzie

Też polecam książkę o Mossadzie, jak zacząłem czytać wieczorem to kończyłem rano, naprawdę wciągająca lektura.

Pojawia się tam też wątek wirusa Stuxnet i ataku na irańskie wirówki.

Najlepsza ksiązka jaką do tej pory czytałem na temat służb specjalnych i wywiadu.

Szkoda, że nie podaliście źródła – bo z tego co kojarzę bazujecie na poniższej publikacji (w części dotyczącej Jana Strawy i stosowanego szyfrowania)

Bury, Jan. „From the Archives: The US and West German Agent Radio Ciphers.” Cryptologia 31.4 (2007): 343-357.

Słuszna uwaga, poprawione.

Świetny cykl artykułów. Brawo!

Być może zdublowane znaki (i brak niektórych) w przedstawionym kluczu stałym wcale nie są błędem. Co prawda przy użyciu kluczy jednorazowych nie powinno to mieć znaczenia – ale tak skonstruowany klucz stały powinien utrudniać próby analizy częstości występowania poszczególnych znaków…

Rewelacja. W końcu jakieś konkrety. Temat jest niesamowicie ciekawy i można nawet powiedzieć mroczny :-) Czekam na więcej!

Najlepsze artykuły o tej tematyce jakie kiedykolwiek czytałem na polskich stronach!

No, stacji numerycznych to raczej nie ma potrzeby podsłuchiwać, bo nadają one całkowicie jawnie i publicznie – wystarczy tylko znaleźć częstotliwość, na której nadają, i NAsłuchiwać (a nie PODsłuchiwać) na tej częstotliwości.

Ale poza tym artykuł bardzo ciekawy.

Super, z niecierpliwością czekam na ciąg dalszy.

Fajny artykuł, brawo.

BKN o ile się nie mylę, było bardzo fajnie pokazane w filmie „Jack Strong” – chyba, źe tam akurat stosowali jeszcze inną technikę?

Dodam kilka rzeczy. W naprawdę wykorzystywanej tabeli zamian (checkerboard) stosowano: DEIN_STAR (niemiecki),AT-ONE-SIR, ESTONIA— oraz AEINOT (angielski) SENORITA–(hiszpański), RADIO-NET(duński) oraz ZA—OWIES (polski). Po zaszyfrowaniu informacji, generowany był materiał do emisji za pomocą ultraszybkiej telegrafii A1A, a potem telegrafii z przesuwem częstotliwości F1A lub z modulacją fazową G1D. Przykładem wykorzystywanej do tego celu radiostacji w wojsku polskim była R-354 znana także jako Trzmiel, wyposażona w osobny enkoder dziurkujący taśmę filmową 35mm, przeciętą na pół. Osobiście nadawałem z takiego urządzenia w tym roku, udało się nawiązać łączność na telegrafii z włoskim radioamatorem. Nadawałem w normalnym tempie, kilkanaście grup na minutę, nie używałem przy tym enkodera. Następcą Trzmiela jest radiostacja R-394KM Striż, używana do dziś przez oddziały zwiadu niektórych armii byłego bloku wschodniego.

Enkoder do szybkiej transmisji danych był używany także przez wojska amerykańskie w radiostacji desantowej RS-1, zwanej potem AN/GRC 319 razem z enoderem AN/GRA-71. Na temat obu urządzeń radiowych mogę sporo powiedzieć.

BKN występuje również w filmie „Spotkanie ze szpiegiem” z roku 1964.

(wyszukać w Youtube „szs iii”, słuchać od szóstej minuty)

Dobre, dzięki!

3-9=4 ._____.

Sporo nieścisłości – oczywistych dla technika radiowego. Spadek odnotowanych transmisji BKM nie wynikał z tego – że coraz gorzej je wykrywano – przestawano je stosować. Już pod koniec lat 70 bez problemów wykrywano ( i rejestrowano) WSZYSTKIE BKM dłuższe niż 0,1 sek, na początku lat 80tych – namierzano je z dużą dokładnością (niewiele już ich było – to było samobójcze działanie) – komputery już istniały – choć dziś zabawny jest „twardziel” (wtedy – dyskpaka – jakieś 0,5 na 0,5 na 0,8 m rozmiarów – w klimatyzowanym pomieszczeniu) gigantycznej pojemności 8 Mbitów. Każda nowa radioemisja była wykrywana, rejestrowana i namierzana automatycznie. Auta z kręcącymi się antenkami to na filmach z Klossem, naprawtę – to „plantacje” anten stałych, pracujących 24godz/dobę.

Od kilkunastu lat – renesans BKM – w nowych realiach – już nie kaseciach z zapiepszającą taśmą – ale komp – i nadawanie na mikrofalach – do satelity. Jeśli „wrogiem” nie jest NATO (jedyne posiadające sieć satelitów mogących precyzyjnie delikwenta namierzyć) – ryzyko wpadki prawie zerowe – chuba że rozkładasz antenkę na widoku.

Najwygodniej – razem z wozem transmisyjnym radia lub TV – dlatego technicy są dyskretnie kontrolowani.

Z mego doświadczenia – bywa, że z dyskrecją stalinowskiego osiłka.

ps

„podpadające” wyposażemie techniczne – to składany na zamówienie (bo taśmowo takich nie robią) laptop z katą dźwiekową z pasmem np 96 kHz albo 188.

Albo zewnętrzna taka karta (takie są do kupienia normalnie) na USB – a facet jest ornitologiem albo inżynierem spawalnictwa – a nie znanym w środowisku realizatorem dźwięku. Sprawa oczywista – ale dla sądu – żaden dowód – to nawet nie poszlaka, kontrwywiad może tylko obserwować i zgrzutać zębami – jeśli to Korea Pn czy Rosja.

W Cryptologii jest sporo innych tekstów o rozszyfrowaniu depesz stacji numerycznych, a jeden ogólnodostępny:

http://www.tandfonline.com/action/doSearch?target=default&content=standard&pageSize=10&AllField=&join_AllField=AND&Title=&join_Title=AND&pubTitle=&join_pubTitle=AND&Contrib=Bury%2C+Jan&join_Contrib=AND&PubIdSpan=&join_PubIdSpan=AND&Abstract=&join_Abstract=AND&Keyword=&quickLinkJournal=&quickLinkJournal=&journalText=&quickLinkVolume=&quickLinkIssue=&quickLinkPage=&Ppub=&AfterDay=&AfterMonth=&AfterYear=&BeforeDay=&BeforeMonth=&BeforeYear=&sortBy=Ppub

numbersoddities.nl a jak ktos chce posłuchać to w Google trzeba wpisać websdr utwente i otworzy sie odbiornik hf

Próbowałem odjąć dwa ostatnie wiersze :

===================================================================================

64056 34589 56780 06653 – tak wygląda początek klucza jednorazowego nr 64056

64056 92478 14417 23755 – tak wygląda zaszyfrowana wiadomość – na początku podawano numer klucza

===================================================================================

i w żaden sposób nie wychodzi mi jak poniżej…

============================================================

00000 42111 42373 83908 – wynik odejmowania dwóch powyższych wierszy

============================================================

A która konkretnie kolumna Ci się nie zgadza? Mi wszystko pasuje, trzeba tylko pamiętać że dla ujemnego wyniku wchodzi mod 10.

Ostatnia. Zamiast 83908 jakimś brakiem wiedzy generuję wynik 82898.

OK, już rozumiem. Odejmować trzeba każdą cyfrę osobno, a nie jako jedną liczbę. Niedopatrzenie, że wprost o tym nie napisałem.

Są gdzieś publicznie dostępne w sieci te odtajnione dokumenty? Bo niestety sam artykuł z Cryptologii płatny.

Ten artykuł znajdziesz w linkach do anglojęzycznego artykułu o stacjach numerycznych na Wikipedii. Dokumenty źródłowe są w zasadzie niedostępne w archiwum IPNu, ale nad tym pracujemy.

Witajcie. A dlaczego na fotografii w tym artykule są anteny UKF do łączności EME (earth-moon-earth). Przecież one nie mają nic wspólnego z falami krótkimi (nie mówiąc o stacjach numerycznych)?

Prawdopodobnie dlatego, że ładnie wyglądały a nie znamy się na wszystkim :( Jeśli masz ładne wizualnie zdjęcie anteny krótkofalowej, a najlepiej ze stacji numerycznej z którego możemy skorzystać, to podeślij, podmienimy.

Kiszczak mówił kiedyś, że używano takiej komunikacji również przez telefon. Dzwoniło się pod jakiś numer telefonu i odtwarzało pisk. „Generał Kiszczak mówi, prawie wszystko …”

Pod warunkiem dostosowania do pasma przenoszenia telefonii

„To nasz drugi, ale nie ostatni artykuł na temat stacji numerycznych. Na kolejny trzeba będzie poczekać kilka tygodni – wyciąganie materiałów z niektórych archiwów bywa czasochłonne…”

Czekamyyyy!