Choć ta sztuczka przestępców jest nam dobrze znana, to nie widzieliśmy jej na żywo od dobrych 2-3 lat. Złodzieje przejmują ruch klientów banków za pomocą reklam kupionych w serwisie Google – kto nie pamięta adresu banku, ten może wpaść.

Kupno reklam w Google nie jest nowością dla złodziei. Widzieliśmy już, jak reklamowali w Google swoje fałszywe sklepy, widzieliśmy, jak dzięki reklamom Google pozyskiwali klientów fałszywej aplikacji bankowości internetowej umieszczonej w sklepie Google, ale od paru lat nie widzieliśmy reklam fałszywych stron banków. Niestety wróciły.

Adres lepiej zapamiętać

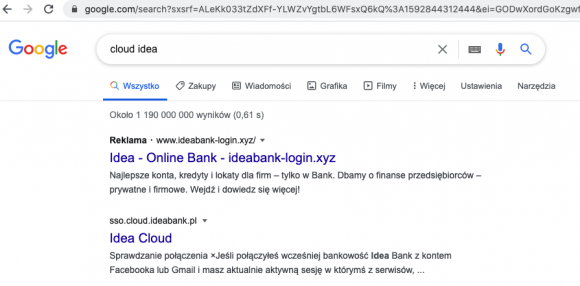

Internauci, którzy nie potrafią zapamiętać prawdziwych adresów stron logowania swoich banków, mają zwyczaj wpisywać je w Google, licząc na to, że pierwsza odpowiedź zabierze ich tam, gdzie trzeba. Niestety Google od wielu lat zaciera różnice w wyglądzie linków sponsorowanych i zwykłych, dzięki czemu nie jest trudno nie zwrócić uwagi na to, że klikamy w reklamę złodzieja.

Jak widać, pierwszy link nie prowadzi do prawidłowej strony, ponieważ jest to reklama wykupiona przez złodzieja. Zwróćcie też uwagę na prawidłowy link poniżej – trudno się dziwić, że klienci wpisują zapytanie do Google, zamiast adresu do pasku adresu.

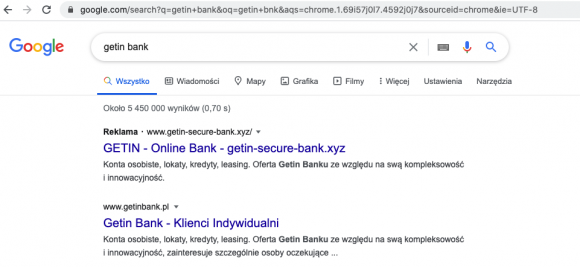

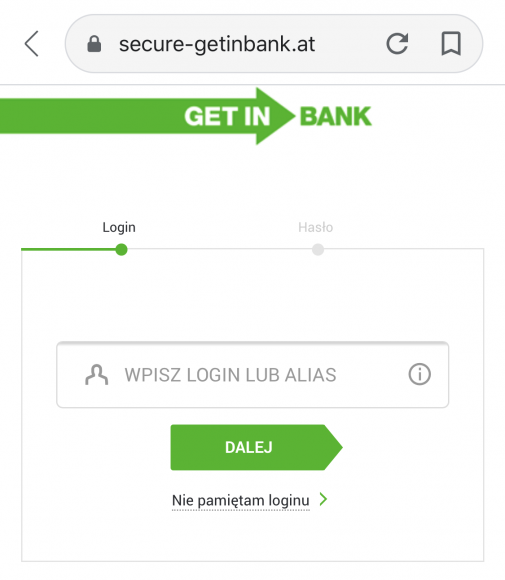

Nie tylko Idea Bank znalazł się na celowniku złodziei. Trafiliśmy także na Getin Bank:

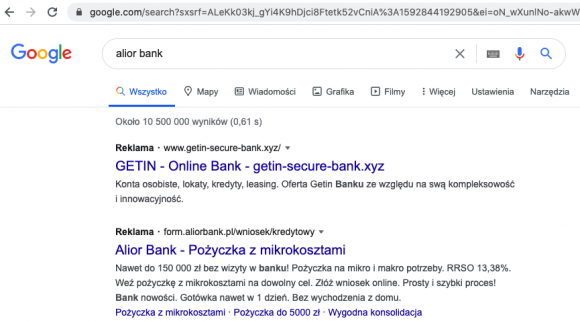

Co ciekawe, reklamy pojawiają się także przy zapytaniach o niektóre inne banki:

Czy to błąd przestępców, dziwne algorytmy Google czy przypadek? Nie wiemy, ale taka reklama złodziei akurat nie ma sensu przy tym zapytaniu.

Co dzieje się, gdy ofiara kliknie w link? To zależy, ponieważ pierwszy serwer decyduje o jej dalszym losie. Według naszych eksperymentów decyzja serwera oparta jest na następujących parametrach:

- czy ofiara przyszła z wyszukiwarki Google,

- czy ofiara była wcześniej na tej stronie,

- czy ofiara jest z Polski,

- czy ofiara używa komputera czy telefonu.

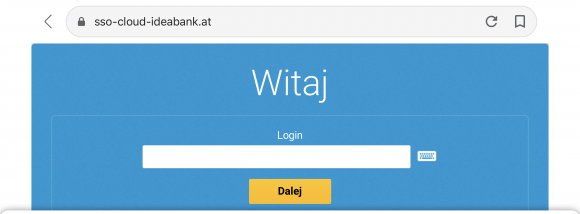

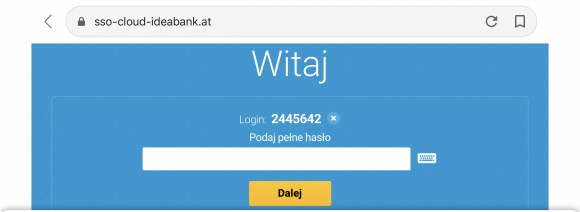

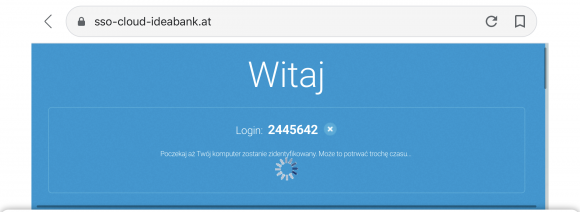

Jeżeli konfiguracja parametrów jest „prawidłowa”, to ofiara otrzymuje fałszywą stronę banku, serwowaną z innej domeny niż ta z reklamy. Tak ciąg zdarzeń wyglądał w przypadku Idea Banku:

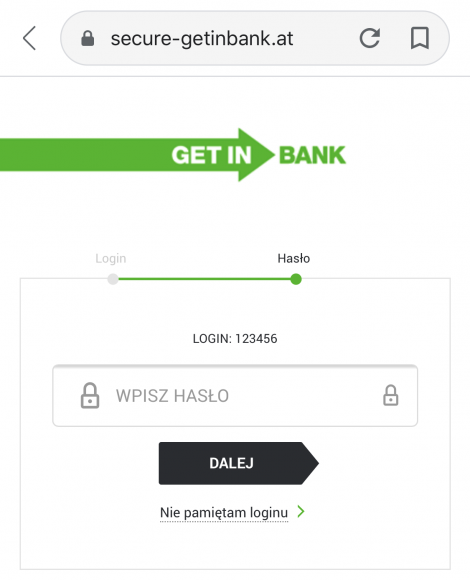

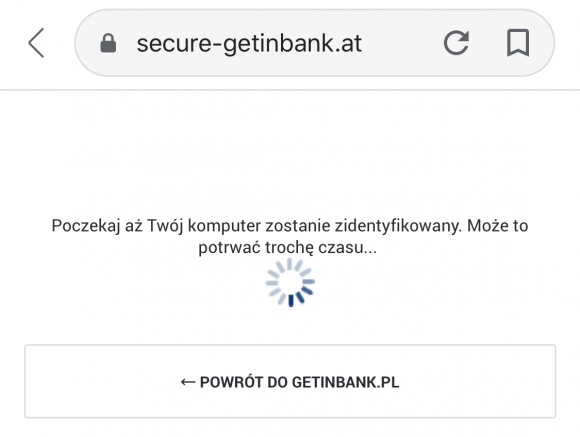

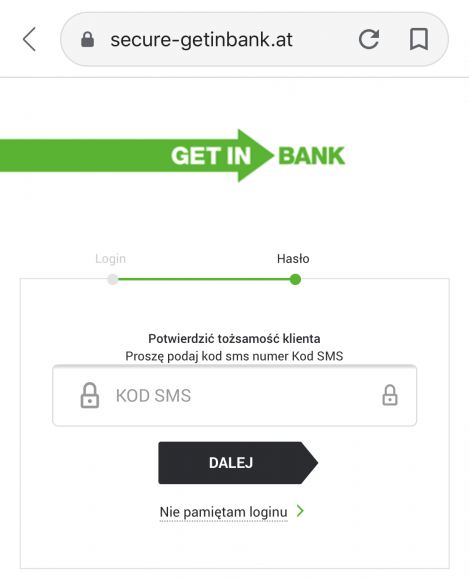

W przypadku Getinu zaszliśmy nieco dalej:

Przypuszczamy, że etap „oczekiwania” to moment, gdy człowiek zarządzający atakiem patrzy, czy nasze poświadczenia wyglądają OK. W przypadku Getinu podaliśmy bardziej „wiarygodne”, dzięki czemu przeszliśmy o jeden etap dalej.

Co ciekawe, według listy domen hostowanych na tych samych adresach IP celem ataku był lub będzie też BNP Paribas. Oto domeny „pierwszej fazy” – adresy z reklam:

getin-secure-bank.xyz

secure-bank-getin.xyz

secure-getinbank.xyz

idea-bank.xyz

bank-idea.xyz

ideabank-login.xyz

cloud-idea-bank.xyz

idea-cloud.xyz

logowanie-bnpparibas.xyz

paribas-logowanie.xyz

paribas-login.xyz

paribas-online.xyz

Oto adresy domen „drugiej fazy”, czyli zawierające fałszywe witryny banków:

cloud-ideabank.at

cloud-idea-sso.at

sso-cloud-ideabank.at

idea-logowanie.at

ideabank-logowanie.at

getinbank-secure.at

secure-getin-bank.at

secure-getin.pl

secure-getinbank.at

login-bnpparibas.at

logowanie-bnpparibas.at

logowanie-paribas.at

bnpparibas-logowanie.at

bnpparibas-login.at

paribas-logowanie.at

Nie znaleźliśmy do tej pory śladów wskazujących na analogiczne ataki prowadzone w tej chwili przeciwko klientom innych banków niż te trzy wymienione powyżej. Co ciekawe, trafiliśmy za to na bardzo podobną domenę, utrzymywaną w infrastrukturze tego samego przestępcy, o adresie

sso-cloud-ideabank.eu

z kwietnia tego roku. Ona z kolei zaprowadziła nas do całej serii dziwnie podobnych adresów:

banking.getin-secure.com.pl

getin-secure.com.pl

login-paribas-planet.eu

login-paribas-planet.info

login-paribas.at

login-paribas.eu

login-planet-paribas.eu

login-planet-paribas.info

sso-cloud-ideabank.eu

Biorąc pod uwagę zbieżność sposobu konstruowania domen i celowania w te same trzy banki co dzisiaj, możemy podejrzewać, że analogiczna kampania mogła mieć miejsce już wcześniej, lecz przeszła bez większego rozgłosu medialnego.

Aktualizacja 21:00

Dzięki wskazówkom jednego z czytelników znaleźliśmy także analogiczne domeny używane już w grudniu zeszłego roku:

banking.getin-secure.com.pl

biznesplanet.planet-secure.com.pl

idecloud.com.pl

noblebank.getin-secure.com.pl

planet-secure.com.pl

sso.cloud.idecloud.com.pl

Podsumowanie

Wbijcie do głowy swoim bliskim i rodzicom, że adres banku muszą wpisywać samodzielnie lub z własnoręcznie utworzonej zakładki (nie, złodzieje nie podmieniają zakładek). Znamy ludzi, którzy chcąc wejść w Google, wpisują Google w Google i wchodzą (i nie, internet się nie zawiesza, sprawdzaliśmy). Nie wszystko jednak warto tam wpisywać. A jeśli chcecie, by ktoś to dobitnie wytłumaczył waszym bliskim lub pracownikom, to mamy gotowe 25 lekcji wideo poświęconych bezpieczeństwu online – w tym osobną tylko o rozpoznawaniu fałszywych stron banków poprowadzoną tak, by zrozumiał nie tylko informatyk.

A jeśli chcecie wiedzieć, jak zbierać te wszystkie domeny i przechodzić dalej w formularzach złodziei, to wyosintujcie sobie nasz formularz zapisu na powiadomienia o kursie OSINT-u :)

Komentarze

Może w końcu powstaną filtry do ublocka na tego typu numery.

Póki co możemy zrobić je sami do swojego banku – swojej rodzinie, znajomym. Ale to globalne filtry załatwiły by problem.

Ależ każdy bloker reklam, zablokuje WSZYSTKIE udawane adresy banków, jeśli są w reklamach od Google. Tyle, że przestałem instalować klientom adblocki, bo potem się skarżą, że nie działają im glupotki na pudlach, onetach i superexpressach.

Takie filtry do Adblocka istnieją: KAD-przekręty.

Zobacz: KAD-przekręty.

No nie wiem skąd macie te screeny, ale u mnie google pokazuje normalne linki (23/6/20 11:07pm)

No widzisz, nas bardziej kocha. Albo pasujemy do profilu. Albo autor ataku wyłączył reklamy. Wszystko jest mozliwe.

A to ciekawa koncepcja – ja mam uwalone wszystkie cookie / redirecty / hash_na_browser itp. staram być sie 'Nikim’ – więc może faktycznie takie osoby są ignorowane. Myślę ze to ciekawy temat do dalszych testów. (tak wiem ten post nie jest z IP po maskowanaiu)

Weszłem na link: http://idea-logowanie.at/, chciałem tylko sprawdzić go, dostałem odpowiedz z przeglądarki że strona jest niebezpieczna, „strona ta wprowadza w błąd”. Dobrze że przeglądarka ostrzega przed niebezpieczeństwem, posiadam Google Chrome.

„Wbijcie do głowy swoim bliskim i rodzicom, że adres banku muszą wpisywać samodzielnie lub z własnoręcznie utworzonej zakładki (nie, złodzieje nie podmieniają zakładek).”

albo używać menedżera haseł, login i hasło podawać tylko tam gdzie menedżer sam uzupełnia

Jakiś czas temu był bug w jednym managerze i dało się go przekonać do uzupełnienia danych na innej witrynie poprzez manipulację URLem. Chyba trzeba było odpowiednio zmanipulować userinfo i manager się gubił.

Gdy chcę zalogować się na stronę banku, to zawsze sprawdzam adres www, czy jest prawidłowy. Na szczęście do tej pory, udaje mi się zalogować przez stronę www banku, a nie przez stronę stworzoną przez hakera.

Jeżeli jakiś bank zatrudnia najlepszych hakierów z gimnazjum w roli administratorów, to takie są rezultaty.

Żadne zabezpieczenie nie jest idealne, ale

https://en.wikipedia.org/wiki/Typosquatting

może mocno ograniczyć szanse na udany pishing z wykorzystaniem reklam google.

Mój Qmpel niedawno sprawdzał, które banki mają podpisy DNSSEC na domenie, w Polsce znalazł aż TRZY, w DE znalazł aż JEDEN.

Podpisywanie klas adresowych RPKI wygląda w bankach jeszcze gorzej niż DNSSEC, to sprawdziłem osobiście.

DKIM w mailach od banków i firm też nie jest powszechne, np w przypadku Allegro pisze mi TB że jest wadliwy podpis.

Także gimbazę do mopa, poszukać myślących informatyków, a nie płakać potem.

PS.

Który z banków opisanych wyżej nie miał związku z aferą GetBack?

Przypadek czy coś więcej?

Pozdro