Nowy model telefonu komórkowego, umożliwiający wykrywanie niestandardowego zachowania sieci, pomógł już zidentyfikować w USA 19 tajemniczych stacji bazowych nie stosujących szyfrowania. Na czym polega zagrożenie?

Na fali publikacji dotyczących wszechobecnych podsłuchów popularność zyskują rozwiązania oferujące wyższy poziom prywatności. Wśród telefonów komórkowych do tej pory dominowało podejście oparte na szyfrowaniu wszystkich połączeń, jednak pojawia się też nowy, bardziej ofensywny trend – wykrywanie potencjalnych ataków i ich blokowanie.

Telefon z firewallem

Korzystanie z telefonu komórkowego wiąże się nieuchronnie z potencjalnymi ryzykami wynikającymi z architektury używanych urządzeń i oprogramowania. Jeśli zapomnimy na chwilę o atakach na poziomie systemu operacyjnego i aplikacji samego telefonu, najpoważniejszymi zagrożeniami będą podsłuch transmisji oraz ataki na procesor sygnałów radiowych (baseband).

Na rynku pojawił się telefon, który powyższe ataki pozwala wykryć oraz przed niektórymi się uchronić. Jest to CryptoPhone, pierwszy – według jego producenta – telefon z wbudowanym firewallem chroniącym przed atakami na procesor sygnałów i pozwalający na wykrycie prób podsłuchu transmisji. Jak przebiegają takie ataki i jak można im zapobiegać – przeczytacie poniżej.

Szyfrowanie, którego czasem nie ma

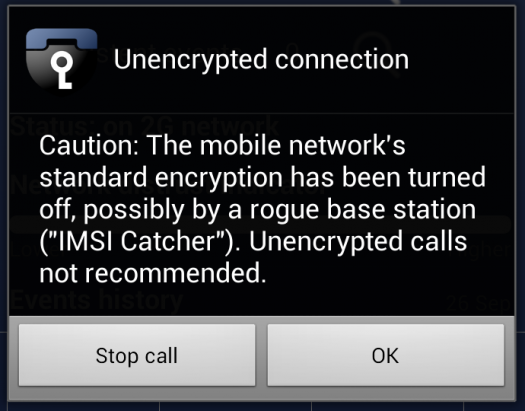

Od wielu lat wszystkie transmisje w sieciach komórkowych w cywilizowanych krajach są szyfrowane. Istnieje kilka standardów szyfrowania. Te najprostsze zostały złamane zaraz po ich ogłoszeniu (A5/2, łamane w czasie rzeczywistym), inne stawiały przez kilka lat opór (A5/1, łamane prawie w czasie rzeczywistym <1s), jeszcze inne oficjalnie do tej pory nie zostały złamane, choć sprzedawcy sprzętu podsłuchowego oferują „rozwiązania problemu” (KASUMI, SNOW). Dostępne na rynku urządzenia służące do podsłuchiwania transmisji komórkowych, tzw. jaskółki lub IMSI-Catchery, mają oczywiście różne możliwości techniczne i ceny. Najprostsze i najtańsze (a także najłatwiej dostępne) po prostu oszukują telefon komórkowy mówiąc mu „cześć, tu twoja stacja bazowa, niestety nie obsługuję szyfrowania zatem porozmawiajmy otwartym tekstem”. Transmisja odbywa się wtedy w standardzie A5/0, nie wymagającym łamania żadnych kluczy. Na stacje bazowe, wymuszające stosowanie A5/0, trafili w sierpniu w USA użytkownicy telefonów CryptoPhone.

19 BTSów, które nie chcą szyfrować komunikacji

Jak poinformował magazyn PopSci, użytkownicy flagowego produktu firmy GSMK, telefonu CryptoPhone 500, w ciągu ostatnich tygodni zgłosili 19 stacji bazowych, które nie oferowały szyfrowania w trakcie połączenia. CryptoPhone 500 automatycznie ostrzega swojego użytkownika przed korzystaniem z takiej stacji bazowej.

Wykryte podejrzane stacje bazowe zostały naniesione na mapę, jednak do tej pory brak spójnego wyjaśnienia ich pochodzenia. Według PopSci część z nich znajduje się na terenie baz wojskowych, co może np. sugerować ich użycie jako systemu monitoringu ruchu osobowego na terenie bazy (IMSI Catcher np. potrafi rejestrować pojawiające się w jego zasięgu aktywne karty SIM i urządzenia w nie wyposażone, by identyfikować anomalie).

Jak na razie brak potwierdzonych informacji o pochodzeniu odkrytych stacji bazowych nie stosujących żadnego szyfrowania, jednak być może z czasem i wzrostem popularności CryptoPhone’a pojawi się więcej informacji na ten temat. Brak szyfrowania nie jest jednak jedynym problemem wykrywanym przez ten telefon.

Ataki na procesor sygnałów radiowych

Bardzo ciekawym tematem są możliwe ataki na procesor sygnałów radiowych. Większość użytkowników telefonów nie zdaje sobie sprawy z tego, ze ich urządzenia, oprócz głównego procesora, odpowiedzialnego za obsługę ekranu, klawiatury i innych interfejsów użytkownika, posiadają także między innymi procesor wyspecjalizowany w obsłudze sygnału radiowego, używanego do komunikacji z siecią komórkową. Procesor ten posiada swoje własne oprogramowanie oraz pamięć, z reguły niedostępne z poziomu użytkownika. Na tegorocznej konferencji Black Hat zaprezentowano skuteczne ataki na telefony Blackberry, Apple i Google, umożliwiające uzyskanie nieautoryzowanego dostępu do urządzenia.

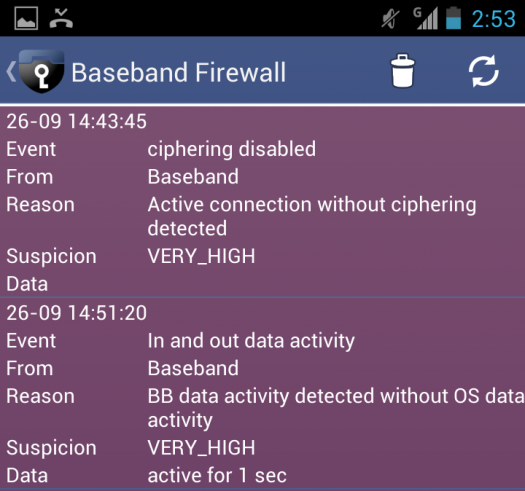

Atakujący najpierw przejmuje kontrolę nad połączeniem telefonu (przez IMSI Catcher) a następnie wysyła odpowiednie, błędne polecenia, podszywając się pod sieć komórkową, wykorzystując błędy w oprogramowaniu procesora sygnałów radiowych. CryptoPhone 500 według jego producenta chroni przed takimi atakami za pomocą opatentowanego firewalla. Specjalne wbudowane oprogramowanie monitoruje całą aktywność telefonu i potrafi identyfikować następujące anomalie:

- niestandardowe identyfikatory stacji bazowych (odbiegające od wcześniej zapamiętanych)

- duże zmiany siły sygnału stacji bazowej (wynikające np. z włączenia IMSI Catchera w bezpośredniej okolicy)

- nagłe wyłączenie szyfrowania

- nagłe obniżenie standardu sieci (np. z 3/4G do łatwiejszego w podsłuchiwaniu 2G)

- analiza komunikacji z siecią pod kątem niestandardowych poleceń

- analiza komunikacji telefonu w zestawieniu z aktywnością użytkownika (np. telefon jest uśpiony, nie używany od wielu minut i nagle zaczyna przesyłać duże ilości danych mimo braku jakiejkolwiek interakcji z użytkownikiem)

- analiza aktywności mechanizmów telefonu (np. włączenie kamery mimo braku takiego polecenia od użytkownika).

Brzmi fantastycznie, prawda? Niestety jak podaje magazyn Wired, przyjemność posiadania takiego telefonu to koszt ok. 10 000 PLN. Obecnie firma oferuje model oparty na Samsungu Galaxy S3 z całkowicie zmodyfikowanym oprogramowaniem. Jest to rzekomo „wzmocniony” Android, z którego usunięto kilkaset błędów (trudno nam wierzyć w tę liczbę) oraz specjalnie napisane oprogramowanie dla procesora sygnałów radiowych. Dodatkowo produkt jest obecnie dostępny tylko dla klientów korporacyjnych.

Inne rozwiązania

Co zatem może zrobić zwykły użytkownik? Na rynku jest kilka alternatyw, które co prawda nie oferują tak rozbudowanych funkcji, ale przynajmniej mogą dać poczucie większego bezpieczeństwa. Firma xcell oferuje telefony ostrzegające przed brakiem szyfrowania sieci komórkowej. Darshak to z kolei aplikacja dla Galaxy S3 (tylko z oprogramowaniem 4.1.2) oferująca podobne ostrzeżenia. Prawdopodobnie wykrywanie braku szyfrowania będzie także dostępne w Neo900. Trwa także projekt stworzenia wykrywacza IMSi Catcherów, ale daleko mu do sukcesu. Niestety mimo wielu próśb użytkowników API Androida do tej pory nie udostępnia nawet informacji o rodzaju szyfrowania sieci.

Jeśli znacie inne rozwiązania umożliwiające wykrywanie i blokowanie opisanych powyżej ataków, to czekamy na komentarze. Polecamy także lekturę ciekawej pracy na temat możliwości wykrywania IMSI Catcherów w praktyce.

Komentarze

Czy tak samo wygląda kwestia szyfrowania SMSów?

Tak.

http://security.stackexchange.com/questions/11493/how-hard-is-it-to-intercept-sms-two-factor-authentication

Polecam TextSecure – apke na Androida napisaną przez Moxie Marlinspike’a i firme Whisper Systems jeśli się nie mylę. Uzywam jej od jakiegoś roku i jestem zadowolony. Jedyną wadą której nie umiem obejść to brak odbierania i wysyłania MMSów w tej apce. Trzeba do MMSów uzywac zwyklego klienta sms/mms.

Ups.. chyba sie pośpieszyłem z krytyką. Nie ściagałem jakis czas aktualizacji a teraz widze ze jest nowsza wersja – być moze MMSy juz działają wiec trzeba sprobować :)

Szyfrowanie A5/1 nie zostalo wymyslone po to aby bylo bezpieczne. Chodzilo o eksport technologi GSM do krajow arabskich. Kod A5/2 nie mogl byc eksporowany z uwagi na embargo na technologie kryptograficze i ….

W zasadzie wszystko to, co niby wyróżnia CryptoPhone, jest jakby żywcem wycięte z planów odnośnie Neo900. A ludzie narzekają, że to Neo900 jest niby drogie… ;)

> z którego usunięto kilkaset błędów

Dlaczego? Jeśli ująć przy podliczaniu podatności wynikające z architektury Androida i sposobu w jaki został zaprojektowany system uprawnień to jestem przekonany, że mogliby i jeszcze więcej.

„Obecnie firma oferuje model oparty na Samsungu Galaxy S3 z całkowicie zmodyfikowanym oprogramowaniem” – być może komuś uda się zgrać to oprogramowanie i okaże się że da się je wgrać na „tradycyjnego” S3? Odnośnie pozostałych telefonów, również tych starszych, gdzie moduł odpowiedzialny za GSM/3G był razem z całym ROMem (lub wówczas „softem”) – skoro kiedyś portafiono dodać do Sony Ericssonów obsługę ELFów lub innych „bajerów” i patchy, to i można było też pomyśleć o obsłudze sieci – dlaczego wtedy nikt na to nie wpadł? Dziś można zmodować telefony sprzed kilku lat tylko i wyłącznie czytając fora i poradniki, ponadto istnieją kompletne narzędzia do tego wszystkiego…

Myślę, że prościej będzie po prostu zainstalować Replicanta ;)

Używam Nokii. Starej dobrej Nokii z Symbianem, która w momencie połączenia z BTS-em, który nie szyfruje transmisji (A5/0) pokazuje otwartą kłódkę. Poza tym mam zainstalowane oprogramowanie serwisowe, które umożliwia monitorowanie sieci wraz z opcją aktywnego wymuszania pasma, a także kanałów (GSM) bądź częstotliwości (UMTS) tzw. FieldTest, bądź NetMonitor. Ale oryginalny, Nokiowy, a nie substytuty typu CellTrack, bądź PhoNetMon, które pozwalają na monitorowanie sieci w układzie pasywnym. Niestety nie wszystkie Nokie z Symbianem mają dostęp do wszystkich opcji tego oprogramowania. Najlepiej sprawdza się w Nokiach S60v3 FP1. Ale to oczywiście stare telefony, które nie wyglądaja tak efektownie jak te nowoczesne wypasione smarkfony ;)

Po uzyskaniu połączenia można sprawdziś bezpośrednio kilka parametrów, np. algorytm szyfrowania.

Generalnie jestem zadowolony.

Z tego co pamiętam fony serii DCT-3 i DCT-4 tez mają możliwość odpalenia NetMonitora, a także informują ikonką otwartej kłódki, gdy połaczenie nie jest szyfrowane.

Screenów niestety nie mam jak wrzucić.

czasem się zastanawiam, czy chociażby z tego powodu nie ubito Symbiana. To był rewelacyjny OS. I można było go kontrolować w stu procentach.

Pozdrawiam.

I żeby było ciekawiej to program ten pozwala na „ukrycie” sie w sieci. Przy wymuszeniu łączności z infrastrukturą GSM i przy zarezerwowaniu jednego kanału dla urządzenia wszelkie sposoby namierzenia telefonu przez sieć są niemożliwe (pomijam tu oczywiście korzystanie z A-GPS). Telefon ma połączenie z siecią – połączenia przychodzące i wychodzące są możliwe, lecz sieć wie tylko tyle, ze telefon znajduje się w kącie 120 stopni od danego BTS’a (przy BTS’ach trójsektorowych)i w odległości do 35 km dla pasma 900 MHz, bądź 12 km dla pasma 1800 MHz.

egon nie wprowadzaj ludzi w błąd. Wykorzystanie FTD poprzez zablokowanie kanału co najwyżej znacznie uitrudnia zlokalizowanie użytkownika, ale nie czyni w 100% nie możliwym. Coś ci się obiło o uszy, ale nie wiesz do końca jak to funkcjonuje.

Podstawowe pytanie to – kto chce cię namierzyć? Od tego zależy ile i jakich mozliwości „ukrycia się” masz do dyspozycji.

Równie ważne jest jakim funduszem dysponujesz, na terenie jakiego kraju działasz itd. itp.

Sam Wiesz, że namierzenie kogoś w kącie 120 stopni i odległości 35 km jest baaaardzo trudne. Siłę sygnału mozna dowolnie zmieniać poprzez chocby ekranowanie. Konia z rzędem macherowi, który jest w stanie namierzyć taki telefon z dokładnościa mniejsza niż 10 km :)

Mając tylko jedną daną (sektor i kanał) i modyfikowalną siłę sygnału żadna służba nie jest w stanie tego zrobić (prawa fizyki i geometria sie kłaniają)

A jak masz możliwość przetestowania tego, o czym pisałem przy użyciu Nokia Maps to spróbuj. Tylko wyłącz A-GPS :)

:wink: egon naprawdę stać Cię na konia z rzędem?

Używałem FTD na 6210, 6600 i 6630. Możliwości wykorzystania FTD by się „schować” są większe niż to co zaproponowałeś. Jest wiele rzeczy które można wykorzystać w dobrym i złym celu. Ja ……

Swoja drogą są jeszcze prostsze metody by „ukryć się w sieci” – bez dodatkowego oprogramowania i drogich telefonów.

Zatem proszę o informacje, skoro tak mówisz to pochwal sie :)

No to zaczyna się kolejny wyścig zbrojeń.

egon ponieważ nie można tego zrobić w jednym kroku proponuję daj kontakt na adres [email protected] i możemy rozegrać coś na wzór RPG. Czekam do 20 września.

Nie wiem co to jest RPG, ale napiszę niebawem.