Takie incydenty są jak letnia olimpiada – zdarzają się raz na kilka lat i dostarczają mnóstwo emocji obserwatorom, a wiele wysiłku uczestnikom. Tym razem medale jednak dostaną najprawdopodobniej funkcjonariusze rosyjskiego wywiadu wojskowego.

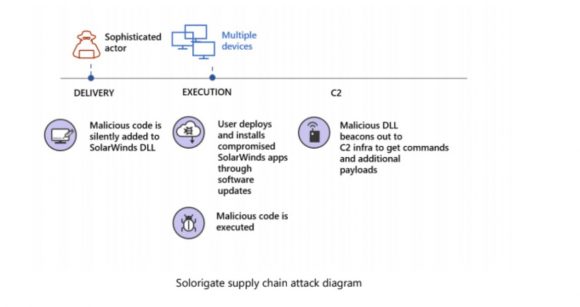

Nieznani (choć przez media identyfikowani jako APT29) sprawcy przejęli kontrolę nad oprogramowaniem do monitorowania i zarządzania firmową infrastrukturą i za jego pomocą dobrali się do sieci wielu firm i organizacji na całym świecie. Co czyni ten incydent wyjątkowym?

Poniżej streszczenie, linki do źródeł znajdziecie na końcu artykułu. W miarę pojawiania się nowych informacji (i czasu na ich przetrawienie) ten artykuł będzie rósł, więc warto do niego wracać. Na dole znajdziecie także informacje o zakresie aktualizacji.

Powód pierwszy – skala potencjalnych ofiar

Sprawcy wstrzyknęli swój złośliwy kod do biblioteki programu SolarWinds Orion. Zainfekowany mógł zostać prawdopodobnie każdy z jej klientów. Kim są jej klienci? Firma wylicza na swojej stronie:

- ponad 425 firm z listy Fortune 500,

- wszystkie 10 największych telekomów w USA,

- wszystkie rodzaje sił zbrojnych USA,

- Pentagon, Departament Stanu, NASA, NSA, Departament Sprawiedliwości, Biały Dom, Secret Service,

- 5 największych firm księgowych w USA,

- VISA, MasterCard, Procter & Gamble, Cisco, Credit Suisse, Symantec, Volvo etc.,

- setki uniwersytetów na całym świecie.

To oczywiście lista potencjalnych ofiar – na razie wiemy tylko o kilku potwierdzonych, a są to FireEye (pisaliśmy o tym incydencie kilka dni temu), amerykański Departament Skarbu oraz Krajowa Administracja Telekomunikacji i Informacji (element Departamentu Handlu). FireEye informuje o licznych ofiarach „w sektorach rządowym, konsultingowym, telekomunikacyjnym i wydobywczym w Ameryce Północnej, Europie, Azji i na Bliskim Wschodzie”. Antycypuje także dalszy wzrost tej listy.

Powód drugi – czas trwania ataku

Przecieki z raportu Microsoftu (w momencie publikacji artykułu nadal nieupublicznionego, udostępnionego tylko klientom Defender APT) wskazują, że pierwsze ślady ataku pochodzą z marca 2020 r. Takie same daty początkowe wskazuje FireEye, informując, że pliki wyposażone w złośliwy kod dystrybuowane były między marcem a majem 2020 r. Choć bez wątpienia do wielu infekcji mogło dojść później niż w marcu, to oznacza, że część z nich pozostawała niewykryta przez co najmniej 8 miesięcy – co jest ogromnym sukcesem operacyjnym tej kampanii.

Powód trzeci – dyscyplina, kamuflaż i dyskrecja

Raport FireEye wskazuje wiele technik zapewniających długi czas penetrowania sieci ofiar przed wykryciem tej aktywności. Katalog technik i ich pomysłowość robi wrażenie. Największe wrażenie robi jednak konsekwencja, z jaką wszystkie te techniki zostały połączone w jedną całość, zapewniając niewątpliwy sukces operacji. Pamiętajmy, że napastnicy poruszali się w jednych z najbardziej monitorowanych i chronionych sieci świata, a mimo to całymi miesiącami pozostawali niewykryci. To robi ogromne wrażenie. Wcześniejsze analogiczne incydenty tej skali wskazywały na dużo krótszą skuteczność kamuflażu. Tu mieliśmy do czynienia z niezwykle zdyscyplinowanymi operatorami i utalentowanymi architektami tej aktywności.

Wkrótce rozbudujemy ten akapit – na razie polecamy lekturę raportu FireEye.

Dobre wieści

Paradoksalnie skala liczby potencjalnych ofiar jest dobrą wiadomością dla użytkowników SolarWinds Orion. Żadna służba specjalna nie ma nieskończonych zasobów, więc także w tym wypadku atakujący musieli uważnie wybierać swoje docelowe ofiary „do dalszej obróbki”. To nie oznacza, że administratorzy w tych firmach czy organizacjach mogą spać spokojnie – pewnie czeka ich anulowanie planów świątecznych i gruntowne porządki, jednak w większości przypadków mniej atrakcyjnych celów są szanse, że ich organizacje nie były na celowniku włamywaczy.

Druga dobra wiadomość jest taka, że to nie był atak typu NotPetya. Tam też doszło do penetracji tysięcy firm i organizacji za pomocą zmodyfikowanych plików legalnego oprogramowania, lecz zakończyło się masowym szyfrowaniem wszystkiego. Co prawda, wcześniej pewnie dochodziło do analogicznych kradzieży danych (kilka miesięcy między infekcją a szyfrowaniem), ale efekt końcowy był dużo bardziej dramatyczny,

Kto stoi za atakiem

FireEye nigdy nie wskazuje podmiotów odpowiedzialnych za ataki, nadaje im jedynie swoje własne nazwy w oparciu o analizę ich narzędzi i zachowania. Tej grupie nadał nową „etykietkę” o nazwie UNC2452.

Reuters mówi o „włamywaczach pracujących dla Rosji”, Washington Post o „rosyjskich hakerach rządowych” a Wall Street Journal wprost o Służbie Wywiadu Zagranicznego Federacji Rosyjskiej.

Podsumowanie

Nie mamy wątpliwości, że to najciekawszy atak tego roku, jak nie ostatnich kilku lat. Jego skutki będą bez wątpienia odczuwalne w wielu zaatakowanych organizacjach, a jego przebieg będzie wnikliwie studiowany i pozwoli udoskonalić procesy detekcji i eliminacji napastników.

Najważniejsze źródła

Polecamy lekturę poniższych dokumentów:

- Raport FireEye

- Raport Microsoftu

- Infrastruktura napastników

- Instrukcje amerykańskiego Departamentu Bezpieczeństwa dla podległych instytucji (warto!)

- Instrukcje Microsoftu

- Detekcja Windows Defendera

- Komunikat SolarWinds

- Artykuł Reutersa ujawniający incydent

- Artykuł WSJ

Aktualizacje

- 2020-12-14 09:30: pierwsza wersja artykułu

- 2020-12-14 09:45: dodany akapit „Dobre wieści” oraz linki do DHS i Defendera

- 2020-12-14 10:40: dodany akapit „Kto stoi za atakiem”

Komentarze

Mainstream obwinia Rosjan, tak samo jak obwiniali Trumpa o Russian Collusion. Ci sami ludzie, którzy obwiniali Trumpa o współpracę z ruskimi wpadli jako współpracujący z Chinami. Na przykład Eric Swalwell.

Kupujecie kłamliwą retorykę mainstreamu.

A u was biją Murzynów

Tak Sowieci odpyskowywali Jankesom.

Ale w istocie, jedni i drudzy byli i nadal są siebie warci, to imperialiści.

Nie kłamliwą, tylko niemożliwą do zweryfikowania.

Skoro jest niemożliwa do zweryfikowania to lepiej ją przemilczeć niż uwiarygadniać cytowaniem. Fakty są takie że dzisiaj w obszarach cyberbezpieczeństwa nie da się przypisać nikomu winy z CAŁĄ pewnością o ile się nie przyzna (a i to jeszcze o niczym nie świadczy) więc cytowanie kogoś kto nie mając żadnej dodatkowej wiedzy zawyrokował kto jest winny jest dosyć słabe.

Akurat APT29 do SVR AIVD przypisuje na podstawie m.in. nagrań z monitoringu wideo…

Tak, to mocny dowód, ale nie stuprocentowy.

Bo Rosjanie mogli być na tyle sprytni, że i honeypotowe CCTV przygotowali. Jest to wykonalne przy możliwościach jakimi dysponują. Nie można takiej ewentualności nie brać pod uwagę.

Pewnie nawet gdyby Putin publicznie przyznał w telewizji że to oni to dalej byłby ktoś, kto nie uwierzy i znajdzie scenariusz, w którym to prowokacja i operacja fałszywej flagi :)

@Adam Haertle

Tak jest i nie ma w tym nic w tym dziwnego ani śmiesznego.

Świat służb specjalnych jest jak gabinet krzywych luster. Nigdy nie wiadomo kto (i dlaczego) wygląda tak jak wygląda, i czy jest to zgodne z rzeczywistością.

Adamie, Twój przedmówca ma rację. Niekoniecznie w omawianym przypadku, w tym raczej nie. Ale ogólnie, jak najbardziej tak.

Bo w świecie brudnych tajnych służb, nie ma miejsca na ogólnie przyjęte zasady. Jest tylko jedna zasada: osiągnąć przyjęty cel. Skoro w niejawnych ciemnych operacjach używa się podstępu, intrygi, dezinformacji, skoro kłamie się na potęgę, to co za problem skłamać jeszcze raz i odwrócić kota ogonem po raz n-ty. To tylko jedno kłamstwo więcej. Na koniec, oczywiście wszystkiego się wyprą. Oni tak działają.

Służby mają jeden duży problem, którego nie było kiedyś, przed erą wszechobecnego monitoringu i ogólnodostępnej taniej rejestracji obrazu. Teraz znacznie łatwiej jest nagrać kogoś, później na spokojnie sprofilować go. To bardzo utrudnia działanie agentów w terenie. Bo nie mogą się tak jak kiedyś, spokojnie rozpłynąć w tłumie. Przestali być anonimowi i przezroczyści. Na szkoleniach jest to teraz często podnoszony temat. Właściwie to służby stoją przed zmianą paradygmatu działania. Nie mają łatwo :)

Przeciez od razu widac, ze to robota Adama. Zaprasza ludzi na te swoje podcasty, a w tym czasie ktos tam sie do nich wlamuje! :)

Dobre uściślenie @tolep

Ogólnie wydawanie wyroku przed śledztwem może utrudnić śledztwo ;)

Wiem, że wcześnie, ale… jakie wnioski z tego płyną?

Nie ufać softowi, któremu nie da się nie ufać? Ograniczać oprogramowaniu możliwości? … ?

@asdasd

Może – „jeśli przydzielasz jednemu oprogramowaniu dostęp do wszystkiego, to go pilnuj”, ewentualnie „nie wkładaj wszystkich jajek do jednego koszyka”?

@wk

Dzięki. Właśnie tak myślałem.

Swoja drogą… soft do zarządzania to jedno. A np. korporacyjny antywirus? Z niego też można centralnie coś podrzucić/zainstalować albo pobrać z kompa. O samym Active Directory nie mówiąc. Zwłaszcza, jeśli do wszystkich trzech logujemy się jednym kontem AD…

Dziwię się, że jeszcze nie zaszyfrowali firmy, w której pracuję. Poważnie. Chyba, że na razie jest przyczajka + inwigilacja :/

@asdasd

No jeśli z serwera zostałaby klientom udostępniona spreparowana „poprawka”, to wtopa. Natomiast akurat takiego zdarzenia ja sobie w tej chwili nie przypominam (może ktoś jednak zna jakiś przykład). Co do rozwiązania antywirusowego – pytanie, jakie dany konkretny „antywirus” (w cudzysłowie, bo skaner jest tylko częścią współczesnych pakietów) ma uprawnienia na klientach – odczyt i przenoszenie do kwarantanny nie wystarczy (za to wystarczyło kiedyś w przypadku jednego producenta av do unieruchomienia windows w wielu firmach, gdy zakwarantannowało pliki systemowe). To by trzeba było przyjrzeć się danemu rozwiązaniu.

Wystarczy w zupełności do wysłania czegokolwiek,wystarczy w zupełności do zignorowania wirusa, wystarczy w zupełności do dostępu do pamięci na tyle by swój kod uruchomić – zwykle z wysokimi uprawnieniami jakie są raczej konieczne dla skutecznej pracy antywirusa czy tam innego programu szukającego rootkitów i innego g… w plikach systemowych. Czyli jest Read oraz eXecute a to już sporo nawet bez Write na dysku – zresztą Write masz w postaci aktualizacji „antywirusa”. Da się z tym dużo zrobić, nie jestem wybitnym specjalistą od IT i nawet nie pracuję w IT ale wystarczy pomyśleć na chłopski rozum i widać że się da. Logi o ile nie są wrzucane na poziomie kernela może też sie da troszkę przyblokować jakby co. Brak prawa do zapisu nie pozwala co najwyżej na zaszyfrowanie czy inne potencjalne zbrickowanie systemu,ale jeśli ktoś się bawi w szpiegostwo to akurat czegoś takiego nie powinien robić żeby nie zostać wykrytym.A zbrickować sieć przy takich uprawnieniach można.

Wiele osób nie ma nawet pojęcia co nasz inwigiluje i co zbiera dane :))

Nawet popularny TikTok to maszynka do zbierania danych z telefonów.

Pozdrawiam Łukasz z https://afterweb.pl/

@asdsad

Wnioski płyną takie, że nie można na ślepo ufać programom.

Poza tym co to za szanująca się organizacja rządowa, która ma włączone wysyłanie statystyk działania programu.

Podszywanie się pod programy bezpieczeństwa to chyba też nic nowego.

Szkoda, ze apple zrezygnowało z szyfrowania end to end. No ale końcowy użytkownik więcej sobie zrobi krzywdy niż ta technologia warta. Tak panowie, trzeba sobie kody „awaryjne” wydrukować/przepisać i zachować u mamusi !

Jak zwykle dyżurni ruscy hackerzy.

Całe szczęście, że amerykańskie służby nigdzie się nie włamują.

Pewnie dlatego, że muszą odpierać ataki ruskich hackerów.

USA, you have been pwned ;-)

A tak na serio, to intruzi ominęli (albo raczej oszukali) 2FA, co jest nie lada wyczynem i stawia pod małym znakiem zapytania bezpieczeństwo tego systemu uwierzytelniania.

„tamto… zakończyło się masowym szyfrowaniem wszystkiego”

Tu gdyby zaszyfrowali, to z marszu mają wojnę wypowiedzianą. Zbyt duży kaliber celów. A kradzież/szpiegostwo to codzienne przepychanki.

Firma czy instytucja ktora zabezpiecza sie Windows Defenderem

i uzywa produktow M$ jest jak samobojca stojacy na krawedzi dachu budynku.

„Takie samy daty początkowe wskazuje FireEye”